Lesezeit: 5 Minuten

Egal wie sehr Sie versuchen, Ihr Haus vor einer Sicherheitslücke zu schützen, Sie wissen nie, was der Dieb einpackt. Egal wie sicher Ihr Schließsystem ist, Sie kennen nie die Fähigkeiten des Diebes. Mit einfachen Worten, kein Schloss der Welt kann nicht geknackt werden. Was ist, wenn ich Ihnen sage, dass Sie sich nicht zu 100 % sicher sein können, dass Ihr Protokoll nicht kompromittiert wird?

Diese Welt ist ein Spiel der Möglichkeiten und Wahrscheinlichkeiten. Ganz gleich, wie sicher Sie sich zu sein glauben, es gibt immer diese eine Möglichkeit, von der Sie vielleicht wissen oder nicht wissen, was sehr verheerend sein kann. Das bedeutet nicht, dass Sie auf Sicherheit verzichten. Bei dem Spiel geht es darum, Ihre Chancen zu erhöhen, sich vor den Angriffen zu retten.

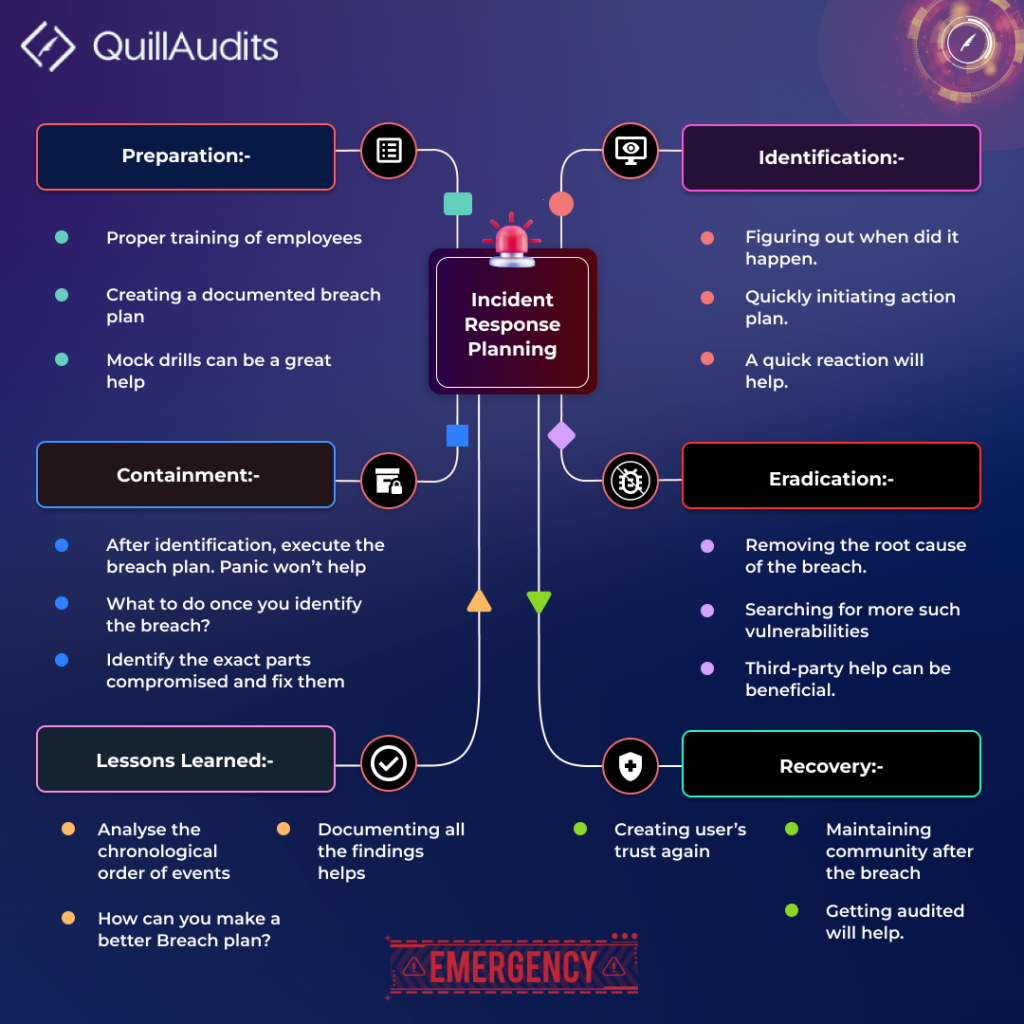

In diesem Blog werden wir den Reaktionsplan für Vorfälle besprechen, der im Falle einer Sicherheitsverletzung aufgestellt und befolgt werden sollte, um weitere Verluste zu mindern und sich selbst zu retten. Los geht's.

Vorbereitung

Dieser Schritt wird vor der Sicherheitsverletzung durchgeführt. Sie kennen diese Militärübungen, die die Soldaten im Feld absolvieren, um für den Fall der Fälle gerüstet zu sein? Das ist dieser Teil. Hier bereiten wir uns auf den Fall vor, dass wir mit einer Sicherheitsverletzung konfrontiert werden. Sie sehen, wie schlimm es wäre, wenn Sie eines Tages aufwachen und eine Sicherheitslücke finden würden, Sie würden einfach in Panik geraten, und es wäre zu spät, um einen Plan zu schmieden, also machen wir vorher einen Plan.

Diese Vorbereitung umfasst eine angemessene Schulung der Mitarbeiter basierend auf ihren Rollen im Falle einer Sicherheitsverletzung. Lassen Sie sie vorher wissen, wer was tut, falls es zu einer Sicherheitsverletzung kommt. Wir müssen auch regelmäßige Scheinübungen durchführen, vorausgesetzt, es gab eine Sicherheitsverletzung, damit jeder gut geschult und bereit ist, und der wichtigste Aspekt, einen gut dokumentierten Reaktionsplan zu erstellen und ihn im Falle von Änderungen ständig zu aktualisieren.

Login

Eine der wichtigsten Phasen ist der Ort, an dem Sie so schnell wie möglich sein müssen. Stellen Sie sich eine Nadel vor, die über Ihre Haut kommt, und je länger Sie ignorieren, wie tief sie in Sie eindringt, desto schneller reagieren Sie, weniger die Auswirkungen, die sie haben wird.

Identifikation ist, wenn Sie feststellen, dass etwas schief gelaufen ist. In diesem Stadium bestimmen Sie, ob Sie verletzt wurden, und es kann aus jedem Bereich Ihres Protokolls stammen. Dies ist die Phase, in der Sie Fragen stellen, z. B. wann ist es passiert? Welche Bereiche sind betroffen, der Umfang der Kompromisse usw.

Eindämmung

Dieser Teil kann knifflig sein, hier muss man sehr schlau und sehr vorsichtig sein, und es kann schnell komplex werden. Es gab einen nuklearen Zwischenfall in Tschernobyl. Darauf basiert eine ganze Serie. Der schwierigste Teil dieses Vorfalls war die Eindämmung. Wie würden Sie die Auswirkungen eindämmen, damit wir das Risiko mindern können? (Wenn Sie die Serie noch nicht gesehen haben, Iwir empfehlen es sehr 🙂 ).

Wenn wir die Verletzung entdecken, besteht die erste natürliche Reaktion darin, alles abzuschalten, aber das kann in einigen Fällen mehr Schaden anrichten als die Verletzung selbst. Anstatt also wild zu werden und alles im Protokoll zu stoppen, ist es ratsam, die brechen, damit kein weiterer Schaden entsteht. Die beste Strategie besteht darin, schnell die am wahrscheinlichsten betroffenen Teile zu identifizieren und so schnell wie möglich daran zu arbeiten. Manchmal ist dies jedoch nicht möglich, sodass wir möglicherweise den gesamten Vorgang wirklich stoppen müssen.

Ausrottung

Nach dem Eindämmungsschritt fragen wir uns, wie es überhaupt angefangen hat, was die eigentliche Ursache dafür ist und wie es überhaupt dazu kam? Das sind die Fragen, die uns das nächste Mal wieder verfolgen werden, wenn wir sie nicht beantworten, und um das zu wissen, müssen wir gründlich nach dem Angriff recherchieren, woher er kam und wie die Chronologien der Ereignisse waren. usw.

Dieser Teil ist manchmal leichter gesagt als getan. Es kann hektisch, komplex und mühsam sein, den Hacks auf den Grund zu gehen, und dabei können Unternehmen wie QuillAudits Ihnen helfen. Bei Bedarf können Sie die Hilfe von Drittunternehmen in Anspruch nehmen, um herauszufinden, wie das alles passiert ist und was noch zu tun ist.

Recovery

Dies ist ein Teil, in dem Sie das Gefühl haben, dass Sie zuvor mit Hilfe von Unternehmen wie QuillAudits hätten investieren und sich mehr auf den Sicherheitsaspekt Ihres Unternehmens konzentrieren sollen, da Sie nach der Genesung erneut Vertrauen zu den Benutzern aufbauen müssen.

Bei der Genesung müssen Sie noch einmal einen Neuanfang durchmachen. Menschen glauben machen, dass Sie in Sicherheit sind. Es ist keine leichte Aufgabe, wenn Sie einmal in der Web3-Welt gehackt wurden. Prüfberichte sind jedoch bekanntermaßen der Schlüssel zu solchen Problemen. Ein Prüfbericht einer bekannten Organisation kann Vertrauen in Ihren Benutzerbereich aufbauen.

Lessons Learned

Einer der wichtigsten Teile, all diese Schritte werden nutzlos sein, wenn Sie nicht daraus lernen. Einmal gehackt zu werden bedeutet, dass Sie ein robusteres und sichereres System und Protokoll benötigen. Dieser Schritt umfasst die Analyse und Dokumentation des Vorfalls und jedes Details darüber, wie es passiert ist und was wir tun, um eine erneute Verletzung zu verhindern. Dieser Schritt betrifft das gesamte Team, und nur mit Koordination können wir einige Fortschritte auf einem sichereren Weg sehen .

Zusammenfassung

Sicherheitsbedrohungen haben in den letzten Jahren kontinuierlich an Zahl zugenommen. Es erfordert die besondere Aufmerksamkeit von Entwicklern und Buildern in Web3. Sie können Ihre Sicherheitsprobleme nicht ignorieren, da diese eine Schwachstelle eine Frage des Erfolgs oder Misserfolgs Ihres Protokolls sein kann. Schließen Sie sich QuillAUDits an, um Web3 zu einem sichereren Ort zu machen. Lassen Sie Ihr Projekt noch heute auditieren!

26 Views

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Die Zukunft prägen mit Adryenn Ashley. Hier zugreifen.

- Quelle: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- :hast

- :Ist

- :nicht

- $UP

- 7

- a

- Über Uns

- voraus

- Alle

- ebenfalls

- immer

- an

- Analyse

- und

- beantworten

- jedem

- SIND

- Bereich

- Bereiche

- AS

- Aussehen

- At

- Attacke

- Anschläge

- Aufmerksamkeit

- Prüfung

- geprüft

- Badewanne

- basierend

- BE

- weil

- war

- Bevor

- Sein

- Glauben

- BESTE

- Blog

- Verletzung

- bauen

- Vertrauen aufbauen

- Building

- Aufrufe

- CAN

- Kann bekommen

- Häuser

- Fälle

- Verursachen

- vorsichtig

- Änderungen

- Kommen

- Unternehmen

- Komplex

- Kompromiss

- Kompromittiert

- Leiten

- enthalten

- Eindämmung

- ständig

- Koordination

- wichtig

- Tag

- tief

- Detail

- Bestimmen

- verheerend

- Entwickler

- DID

- entdeckt,

- diskutieren

- Dabei

- Nicht

- nach unten

- einfacher

- Mitarbeiter

- etc

- Sogar

- Event

- Veranstaltungen

- Jedes

- jedermann

- alles

- Gesicht

- Scheitern

- wenige

- Feld

- Abbildung

- Fest

- Vorname

- konzentriert

- gefolgt

- Aussichten für

- unten stehende Formular

- gefunden

- für

- weiter

- Spiel

- bekommen

- bekommen

- ABSICHT

- Go

- gehen

- gut

- gehackt

- Hacks

- passieren

- passiert

- hart

- Haben

- Hilfe

- hier

- hoch

- Häuser

- Ultraschall

- Hilfe

- aber

- HTTPS

- i

- identifizieren

- Bild

- Impact der HXNUMXO Observatorien

- wirkt

- wichtig

- in

- Zwischenfall

- Vorfallreaktion

- Dazu gehören

- zunehmend

- in

- investiert

- Probleme

- IT

- selbst

- join

- Reise

- Behalten

- Wesentliche

- Wissen

- bekannt

- Nachname

- Spät

- LERNEN

- Gefällt mir

- wahrscheinlich

- länger

- Verluste

- um

- Making

- Materie

- max-width

- Kann..

- Mittel

- könnte

- Militär

- Mildern

- mehr

- vor allem warme

- Natürliche

- Need

- erforderlich

- Bedürfnisse

- Neu

- weiter

- Kernenergie

- Zahlen

- Odds

- of

- on

- EINEM

- einzige

- Betrieb

- or

- Organisation

- entstand

- übrig

- Panik

- Teil

- Teile

- Personen

- abgeholt

- Ort

- Plan

- Planung

- Plato

- Datenintelligenz von Plato

- PlatoData

- Möglichkeiten

- Möglichkeit

- möglich

- Danach

- Vorbereitung

- verhindern

- Probleme

- Fortschritt

- Projekt

- ordnungsgemäße

- Protokoll

- Frage

- Fragen

- schneller

- schnell

- Quillhash

- lieber

- Reagieren

- bereit

- wirklich

- empfehlen

- Erholung

- regulär

- berichten

- Meldungen

- Forschungsprojekte

- Antwort

- Risiko

- robust

- Rollen

- Wurzel

- Safe

- Sicherheit

- Said

- Speichern

- Einsparung

- Umfang

- Verbindung

- Sicherheitdienst

- Modellreihe

- kompensieren

- sollte

- Einfacher

- Situation

- Fähigkeiten

- Haut

- So

- einige

- etwas

- Raumfahrt

- besondere

- Stufe

- Anfang

- begonnen

- Schritt

- Shritte

- Stoppen

- Einstellung

- Strategie

- Erfolg

- so

- System

- Nehmen

- Aufgabe

- Team

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- die Welt

- ihr

- Sie

- Diese

- basierte Online-to-Offline-Werbezuordnungen von anderen gab.

- fehlen uns die Worte.

- Bedrohungen

- Durch

- Zeit

- zu

- auch

- trainiert

- Ausbildung

- Vertrauen

- Aktualisierung

- us

- Mitglied

- Nutzer

- Verwundbarkeit

- wurde

- Weg..

- we

- Web3

- Web3-Welt

- GUT

- bekannt

- waren

- Was

- ob

- welche

- WHO

- ganze

- Wild

- werden wir

- mit

- fragen

- Worte

- Arbeiten

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- würde

- Falsch

- Jahr

- Du

- Ihr

- sich selbst

- Zephyrnet