Viele Web3-Projekte umfassen die erlaubnisfreie Abstimmung mit einem fungiblen und handelbaren nativen Token. Die zulassungsfreie Stimmabgabe kann viele Vorteile bieten, von der Senkung der Eintrittsbarrieren bis hin zur Steigerung des Wettbewerbs. Token-Inhaber können mit ihren Token über eine Reihe von Themen abstimmen – von einfachen Parameteranpassungen bis hin zur Überarbeitung des Governance-Prozesses selbst. (Einen Überblick über die DAO-Governance finden Sie unter „Lichtgeschwindigkeitsdemokratie"). Aber erlaubnislose Abstimmungen sind anfällig für Governance-Angriffe, bei dem ein Angreifer durch legitime Mittel (z. B. durch den Kauf von Tokens auf dem freien Markt) Stimmrecht erlangt, dieses Stimmrecht jedoch nutzt, um das Protokoll zum eigenen Vorteil des Angreifers zu manipulieren. Diese Angriffe sind rein „protokollintern“, was bedeutet, dass sie nicht durch Kryptografie angegangen werden können. Stattdessen, Verhütung sie erfordern ein durchdachtes Mechanismusdesign. Zu diesem Zweck haben wir ein Framework entwickelt, das DAOs dabei hilft, die Bedrohung einzuschätzen und solchen Angriffen möglicherweise entgegenzuwirken.

Governance-Angriffe in der Praxis

Das Problem der Governance-Angriffe ist nicht nur theoretisch. Sie nicht nur kann passieren in der realen Welt, aber sie haben es bereits getan und werden es weiterhin tun.

In ein prominentes Beispiel, Steemit, ein Startup, das ein dezentrales soziales Netzwerk auf seiner Blockchain, Steem, aufbaut, hatte ein On-Chain-Governance-System, das von 20 Zeugen kontrolliert wurde. Die Wähler verwendeten ihre STEEM-Token (die einheimische Währung der Plattform), um die Zeugen auszuwählen. Während Steemit und Steem an Fahrt gewannen, hatte Justin Sun Pläne entwickelt, Steem mit Tron zu fusionieren, einem Blockchain-Protokoll, das er 2018 gegründet hatte. Um die Stimmrechte dafür zu erlangen, wandte sich Sun an einen der Gründer von Steem und kaufte entsprechende Token 30 Prozent des Gesamtangebots. Als die damaligen Steem-Zeugen seinen Kauf entdeckten, froren sie Suns Token ein. Was folgte, war ein öffentliches Hin und Her zwischen Sun und Steem, um genügend Token zu kontrollieren, um ihre bevorzugte Liste der 20 besten Zeugen zu installieren. Nach der Beteiligung an großen Börsen und der Ausgabe von Hunderttausenden von Dollar für Token war Sun schließlich siegreich und hatte praktisch freie Hand über das Netzwerk.

In ein anderer Fall, Beanstalk, ein Stablecoin-Protokoll, war anfällig für Governance-Angriffe über Flashloan. Ein Angreifer nahm einen Kredit auf, um genug von Beanstalks Governance-Token zu erwerben, um sofort einen böswilligen Vorschlag zu machen, der es ihm ermöglichte, 182 Millionen Dollar von Beanstalks Reserven zu beschlagnahmen. Im Gegensatz zum Steem-Angriff geschah dieser innerhalb eines einzigen Blocks, was bedeutete, dass er vorbei war, bevor jemand Zeit zum Reagieren hatte.

Während diese beiden Angriffe offen und unter den Augen der Öffentlichkeit stattfanden, können Governance-Angriffe auch heimlich über einen langen Zeitraum durchgeführt werden. Ein Angreifer kann zahlreiche anonyme Konten erstellen und langsam Governance-Token ansammeln, während er sich wie jeder andere Inhaber verhält, um Verdacht zu vermeiden. Angesichts der geringen Wahlbeteiligung in vielen DAOs könnten diese Konten tatsächlich für einen längeren Zeitraum ruhen, ohne Verdacht zu erregen. Aus Sicht des DAO könnten die anonymen Konten des Angreifers zum Anschein eines gesunden Maßes an dezentraler Stimmgewalt beitragen. Aber schließlich könnte der Angreifer eine Schwelle erreichen, an der diese Sybil-Wallets die Macht haben, die Governance einseitig zu kontrollieren, ohne dass die Community reagieren kann. In ähnlicher Weise könnten böswillige Akteure genügend Stimmrecht erlangen, um die Regierungsführung zu kontrollieren, wenn die Wahlbeteiligung ausreichend niedrig ist, und dann versuchen, böswillige Vorschläge zu verabschieden, wenn viele andere Token-Inhaber inaktiv sind.

Und während wir vielleicht denken, dass alle Governance-Maßnahmen nur das Ergebnis von Marktkräften sind, kann Governance in der Praxis manchmal zu ineffizienten Ergebnissen führen, wenn Anreize versagen oder andere Schwachstellen im Design eines Protokolls vorhanden sind. So wie die Politikgestaltung der Regierung von Interessengruppen oder einfach nur durch Trägheit vereinnahmt werden kann, kann die DAO-Governance zu schlechteren Ergebnissen führen, wenn sie nicht richtig strukturiert ist.

Wie können wir also solchen Angriffen durch das Design von Mechanismen begegnen?

Die grundlegende Herausforderung: Ununterscheidbarkeit

Marktmechanismen für die Zuweisung von Token unterscheiden nicht zwischen Benutzern, die dies vornehmen möchten wertvoll Beiträge zu einem Projekt und Angreifer, die großen Wert darauf legen, es zu stören oder anderweitig zu kontrollieren. In einer Welt, in der Token auf einem öffentlichen Marktplatz gekauft oder verkauft werden können, sind diese beiden Gruppen aus der Marktperspektive verhaltensmäßig nicht zu unterscheiden: Beide sind bereit, große Mengen an Token zu immer höheren Preisen zu kaufen.

Dieses Ununterscheidbarkeitsproblem bedeutet, dass dezentralisierte Governance nicht kostenlos ist. Stattdessen stehen Protokolldesigner vor grundlegenden Kompromissen zwischen einer offenen Dezentralisierung der Governance und dem Schutz ihrer Systeme vor Angreifern, die Governance-Mechanismen ausnutzen wollen. Je mehr Community-Mitglieder die Möglichkeit haben, Governance-Macht zu erlangen und das Protokoll zu beeinflussen, desto einfacher ist es für Angreifer, denselben Mechanismus zu verwenden, um böswillige Änderungen vorzunehmen.

Dieses Ununterscheidbarkeitsproblem ist aus dem Design von Proof-of-Stake-Blockchain-Netzwerken bekannt. Auch dort, a hochliquider Markt im Token macht es Angreifern leichter, genügend Anteile zu erwerben, um die Sicherheitsgarantien des Netzwerks zu kompromittieren. Dennoch macht eine Mischung aus Token-Anreiz und Liquiditätsdesign Proof-of-Stake-Netzwerke möglich. Ähnliche Strategien können dabei helfen, DAO-Protokolle zu sichern.

Ein Framework zur Bewertung und Behandlung von Schwachstellen

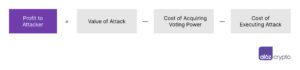

Um die Schwachstellen zu analysieren, mit denen verschiedene Projekte konfrontiert sind, verwenden wir einen Rahmen, der durch die folgende Gleichung erfasst wird:

Damit ein Protokoll als sicher gegen Governance-Angriffe gilt, sollte der Gewinn eines Angreifers negativ sein. Beim Entwerfen der Governance-Regeln für ein Projekt kann diese Gleichung als Leitfaden für die Bewertung der Auswirkungen verschiedener Designentscheidungen verwendet werden. Um die Anreize zur Nutzung des Protokolls zu verringern, impliziert die Gleichung drei klare Entscheidungen: verringert den Wert von Angriffen, die Kosten für den Erwerb der Stimmrechte erhöhen und erhöhen die Kosten für die Ausführung von Angriffen.

Verringern des Werts von Angriffen

Den Wert eines Angriffs einzuschränken kann schwierig sein, denn je erfolgreicher ein Projekt wird, desto wertvoller kann ein erfolgreicher Angriff werden. Natürlich sollte ein Projekt nicht absichtlich seinen eigenen Erfolg sabotieren, nur um den Wert eines Angriffs zu verringern.

Dennoch können Designer den Wert von Angriffen begrenzen, indem sie den Umfang dessen einschränken, was Governance tun kann. Wenn Governance nur die Befugnis beinhaltet, bestimmte Parameter in einem Projekt zu ändern (z. B. Zinssätze für ein Kreditprotokoll), dann ist der Umfang potenzieller Angriffe viel enger, als wenn Governance eine vollständige allgemeine Kontrolle über den Smart Contract ermöglicht.

Der Umfang der Governance kann eine Funktion der Phase eines Projekts sein. Zu Beginn seines Lebens kann ein Projekt eine expansivere Governance haben, wenn es Fuß fasst, aber in der Praxis kann die Governance vom Gründungsteam und der Community streng kontrolliert werden. Wenn das Projekt reift und die Kontrolle dezentralisiert wird, kann es sinnvoll sein, ein gewisses Maß an Reibung in die Governance einzuführen – zumindest erfordert es große Quoren für die wichtigsten Entscheidungen.

Erhöhung der Kosten für den Erwerb von Stimmrechten

Ein Projekt kann auch Maßnahmen ergreifen, um es schwieriger zu machen, die für einen Angriff erforderliche Stimmrechte zu erlangen. Je liquider der Token ist, desto einfacher ist es, dieses Stimmrecht zu verlangen – fast paradoxerweise möchten Projekte daher möglicherweise die Liquidität reduzieren, um die Governance zu schützen. Man könnte versuchen, die kurzfristige Handelbarkeit von Token direkt zu reduzieren, aber das könnte technisch nicht machbar sein.

Um die Liquidität indirekt zu reduzieren, können Projekte Anreize setzen, die einzelne Token-Inhaber weniger verkaufsbereit machen. Dies kann durch Anreize zum Abstecken oder durch die Verleihung von eigenständigem Wert an Token über die reine Governance hinaus erfolgen. Je mehr Wert den Token-Inhabern zuwächst, desto mehr richten sie sich nach dem Erfolg des Projekts aus.

Eigenständige Token-Vorteile können den Zugang zu persönlichen Veranstaltungen oder sozialen Erfahrungen umfassen. Entscheidend ist, dass Vorteile wie diese für Personen, die mit dem Projekt verbunden sind, von hohem Wert sind, aber für einen Angreifer nutzlos sind. Die Bereitstellung dieser Art von Vorteilen erhöht den effektiven Preis, dem ein Angreifer beim Erwerb von Token gegenübersteht: Die derzeitigen Inhaber werden aufgrund der eigenständigen Vorteile weniger bereit sein zu verkaufen, was den Marktpreis erhöhen sollte; Obwohl der Angreifer den höheren Preis zahlen muss, erhöht das Vorhandensein der eigenständigen Funktionen den Wert des Angreifers durch den Erwerb des Tokens nicht.

Erhöhung der Kosten für die Ausführung von Angriffen

Zusätzlich zur Erhöhung der Kosten für das Stimmrecht ist es möglich, Reibungspunkte einzuführen, die es einem Angreifer erschweren, das Stimmrecht auszuüben, selbst wenn er Token erworben hat. Beispielsweise könnten Designer eine Art Benutzerauthentifizierung für die Teilnahme an Abstimmungen verlangen, z. B. eine KYC-Prüfung (Know Your Customer) oder einen Schwellenwert für die Reputationsbewertung. Man könnte sogar die Fähigkeit eines nicht authentifizierten Akteurs einschränken, überhaupt Stimmmarken zu erwerben, indem man vielleicht eine Reihe bestehender Validierer benötigt, um die Legitimität neuer Parteien zu bestätigen.

In gewisser Weise verteilen viele Projekte genau so ihre anfänglichen Token und stellen sicher, dass vertrauenswürdige Parteien einen erheblichen Teil der Stimmrechte kontrollieren. (Viele Proof-of-Stake-Lösungen verwenden ähnliche Techniken, um ihre Sicherheit zu verteidigen – indem sie streng kontrollieren, wer Zugang zu Early Stakes hat, und von dort aus schrittweise dezentralisieren.)

Alternativ können Projekte es so machen, dass selbst wenn ein Angreifer eine beträchtliche Menge an Stimmrechten kontrolliert, sie immer noch Schwierigkeiten haben, böswillige Vorschläge weiterzugeben. Beispielsweise haben einige Projekte Zeitsperren, sodass eine Münze nach dem Umtausch für einige Zeit nicht zur Abstimmung verwendet werden kann. Ein Angreifer, der versucht, eine große Menge Token zu kaufen oder zu leihen, würde daher mit zusätzlichen Kosten durch das Warten konfrontiert, bevor er tatsächlich abstimmen kann – sowie dem Risiko, dass stimmberechtigte Mitglieder ihren potenziellen Angriff bemerken und in der Zwischenzeit vereiteln würden. Delegation kann auch hilfreich sein hier. Indem aktiven, aber nicht böswilligen Teilnehmern das Recht eingeräumt wird, in ihrem Namen abzustimmen, können Personen, die keine besonders aktive Rolle in der Governance einnehmen möchten, dennoch ihre Stimmrechte zum Schutz des Systems beitragen.

Einige Projekte verwenden Vetorechte, die es ermöglichen, eine Abstimmung um einen bestimmten Zeitraum zu verzögern, um inaktive Wähler auf einen potenziell gefährlichen Vorschlag aufmerksam zu machen. Selbst wenn ein Angreifer einen böswilligen Vorschlag macht, haben die Wähler bei einem solchen Schema die Möglichkeit, darauf zu reagieren und ihn abzuschalten. Die Idee hinter diesen und ähnlichen Designs besteht darin, einen Angreifer daran zu hindern, einen böswilligen Vorschlag einzuschleusen, und der Community eines Projekts Zeit zu geben, eine Antwort zu formulieren. Im Idealfall müssen Vorschläge, die eindeutig mit dem Wohl des Protokolls übereinstimmen, nicht mit diesen Hindernissen konfrontiert werden.

At Substantive DAOBeispielsweise hat die Nouns Foundation bis zur DAO selbst ein Vetorecht ist bereit, ein alternatives Schema zu implementieren. Wie sie auf ihrer Website schrieben: „Die Nouns Foundation wird ein Veto gegen Vorschläge einlegen, die nicht triviale rechtliche oder existenzielle Risiken für die Nouns DAO oder die Nouns Foundation mit sich bringen.“

* * *

Projekte müssen ein Gleichgewicht finden, um ein gewisses Maß an Offenheit für Community-Änderungen (die manchmal unpopulär sein können) zuzulassen und gleichzeitig nicht zuzulassen, dass böswillige Vorschläge durchs Raster fallen. Oft braucht es nur einen böswilligen Vorschlag, um ein Protokoll zu Fall zu bringen, daher ist es entscheidend, ein klares Verständnis des Risiko-Kompromisses zwischen Annahme und Ablehnung von Vorschlägen zu haben. Und natürlich gibt es einen Kompromiss auf hohem Niveau zwischen der Gewährleistung der Governance-Sicherheit und der Ermöglichung der Governance – jeder Mechanismus, der Reibung einführt, um einen potenziellen Angreifer zu blockieren, macht den Governance-Prozess natürlich auch schwieriger in der Anwendung.

Die Lösungen, die wir hier skizziert haben, fallen in ein Spektrum zwischen vollständig dezentralisierter Governance und teilweiser Opferung einiger Ideale der Dezentralisierung zugunsten der allgemeinen Gesundheit des Protokolls. Unser Framework zeigt verschiedene Wege auf, die Projekte wählen können, um sicherzustellen, dass Governance-Angriffe nicht rentabel sind. Wir hoffen, dass die Community das Framework nutzt, um diese Mechanismen durch eigene Experimente weiterzuentwickeln, um DAOs in Zukunft noch sicherer zu machen.

***

Pranav Garimidi ist ein aufstrebender Junior an der Columbia University und ein Sommerforschungspraktikant bei a16z Krypto.

Scott Duke Kominers ist Professor für Betriebswirtschaftslehre an der Harvard Business School, Fakultätsmitglied des Harvard Department of Economics und Forschungspartner bei a16z Krypto.

Tim Roughgarden ist Professor für Informatik und Mitglied des Data Science Institute an der Columbia University sowie Forschungsleiter bei a16z Krypto.

***

Danksagungen: Wir freuen uns über hilfreiche Kommentare und Vorschläge von Andy Hall. Besonderer Dank gilt auch unserem Herausgeber, Tim Sullivan.

***

Offenlegungen: Kominers besitzt eine Reihe von Krypto-Token und ist Teil vieler NFT-Communities; er berät verschiedene Marktplatzunternehmen, Startups und Kryptoprojekte; und er dient auch als Experte für NFT-bezogene Angelegenheiten.

Die hier geäußerten Ansichten sind die der einzelnen zitierten Mitarbeiter von AH Capital Management, LLC („a16z“) und nicht die Ansichten von a16z oder seinen verbundenen Unternehmen. Bestimmte hierin enthaltene Informationen stammen aus Drittquellen, einschließlich von Portfoliounternehmen von Fonds, die von a16z verwaltet werden. Obwohl sie aus als zuverlässig erachteten Quellen stammen, hat a16z solche Informationen nicht unabhängig überprüft und gibt keine Zusicherungen über die dauerhafte Genauigkeit der Informationen oder ihre Angemessenheit für eine bestimmte Situation. Darüber hinaus kann dieser Inhalt Werbung von Drittanbietern enthalten; a16z hat solche Anzeigen nicht überprüft und unterstützt keine darin enthaltenen Werbeinhalte.

Dieser Inhalt wird nur zu Informationszwecken bereitgestellt und sollte nicht als Rechts-, Geschäfts-, Anlage- oder Steuerberatung angesehen werden. Sie sollten diesbezüglich Ihre eigenen Berater konsultieren. Verweise auf Wertpapiere oder digitale Vermögenswerte dienen nur der Veranschaulichung und stellen keine Anlageempfehlung oder ein Angebot zur Erbringung von Anlageberatungsdiensten dar. Darüber hinaus richtet sich dieser Inhalt nicht an Anleger oder potenzielle Anleger und ist nicht für die Verwendung durch diese bestimmt, und es darf unter keinen Umständen darauf vertraut werden, wenn eine Entscheidung getroffen wird, in einen von a16z verwalteten Fonds zu investieren. (Ein Angebot zur Investition in einen a16z-Fonds wird nur durch das Privatplatzierungsmemorandum, den Zeichnungsvertrag und andere relevante Unterlagen eines solchen Fonds abgegeben und sollte vollständig gelesen werden.) Alle erwähnten, erwähnten oder erwähnten Investitionen oder Portfoliounternehmen oder Portfoliounternehmen Die beschriebenen Investitionen sind nicht repräsentativ für alle Investitionen in von a16z verwaltete Vehikel, und es kann nicht garantiert werden, dass die Investitionen rentabel sind oder dass andere Investitionen in der Zukunft ähnliche Merkmale oder Ergebnisse aufweisen werden. Eine Liste der Investitionen von Fonds, die von Andreessen Horowitz verwaltet werden (mit Ausnahme von Investitionen, für die der Emittent a16z keine Genehmigung zur öffentlichen Offenlegung erteilt hat, sowie unangekündigte Investitionen in öffentlich gehandelte digitale Vermögenswerte) ist unter https://a16z.com/investments verfügbar /.

Die darin bereitgestellten Diagramme und Grafiken dienen ausschließlich zu Informationszwecken und sollten bei Anlageentscheidungen nicht als verlässlich angesehen werden. Die Wertentwicklung in der Vergangenheit ist kein Hinweis auf zukünftige Ergebnisse. Der Inhalt spricht nur zum angegebenen Datum. Alle Prognosen, Schätzungen, Prognosen, Ziele, Aussichten und/oder Meinungen, die in diesen Materialien geäußert werden, können ohne Vorankündigung geändert werden und können von den Meinungen anderer abweichen oder ihnen widersprechen. Weitere wichtige Informationen finden Sie unter https://a16z.com/disclosures.

- a16z Krypto

- Andreessen Horowitz

- Bitcoin

- Blockchain

- Blockchain-Konformität

- Blockchain Konferenz

- coinbase

- Einfallsreichtum

- Konsens

- Krypto & Web3

- Krypto-Konferenz

- Kryptoabbau

- kryptowährung

- dezentralisiert

- DeFi

- Digitale Assets

- Astraleum

- Maschinelles Lernen

- nicht fungibler Token

- Online-Communities

- Plato

- platon ai

- Datenintelligenz von Plato

- Platoblockkette

- PlatoData

- Platogaming

- Vieleck

- Nachweis der Beteiligung

- W3

- Zephyrnet