16. November 2022

Joseph Burleson, Michele Korver und Dan Boneh

Anmerkung des Herausgebers: Nachfolgend finden Sie den vollständigen Text des Papiers „Privacy-Protecting Regulatory Solutions Using Zero-Knowledge Proofs“. Laden Sie die herunter PDF, oder lesen Sie den kürzeren zusammenfassenden Blogbeitrag hier.

Einleitung

Von all dem Nutzen, den programmierbare Blockchains bieten – unter anderem Sicherheit, Vorhersagbarkeit, Interoperabilität und autonome Ökonomien – bieten die heute am weitesten verbreiteten Blockchains keinen Datenschutz. Dies bleibt ein Haupthindernis für ihre weit verbreitete Annahme. Obwohl nicht alle Krypto-Token ausschließlich – oder sogar hauptsächlich – Finanzinstrumente sind und für eine Vielzahl von Zwecken innerhalb des wachsenden Web3-Ökosystems verwendet werden können, handeln Blockchain-Benutzer auf Blockchains unter Verwendung digitaler Assets miteinander. Die aktuellen Architekturen der meisten bestehenden Blockchains verlassen sich auf Transaktionstransparenz, um das Vertrauen zu fördern, aber diese Standardtransparenz und der Mangel an Datenschutz erhöhen das Risiko von Verbraucherschäden, indem sie anderen Blockchain-Benutzern erlauben, den Transaktionsverlauf und die Bestände eines jeden Wallet-Inhabers einzusehen. Die für Blockchains charakteristische Pseudonymität ist der Hauptschutz gegen schlechte Akteure, aber sie ist leicht zu überwinden. Moderne Blockchain-Analysepraktiken haben gezeigt, dass die heuristische Analyse von Benutzerinteraktionen verwendet werden kann, um diese Privatsphäre zu durchbrechen, und jeder, der mit einem Wallet-Inhaber Transaktionen durchführt, kann effektiv sein gesamtes Finanzprofil einsehen. Folglich macht die Transaktionstransparenz, obwohl sie einen Nettovorteil bei der Verfolgung illegaler Finanzaktivitäten bietet, die Benutzer von Blockchain-Technologien besonders anfällig für Betrug, Social Engineering und Diebstahl von Vermögenswerten durch schlechte Akteure sowie für den beginnenden Schaden, der durch die Offenlegung sensibler Finanzdaten verursacht wird Dritte.

Die Transparenz öffentlicher Hauptbücher auf Blockchains steht in krassem Gegensatz zur standardmäßigen Privatsphäre des traditionellen Finanzsystems, die sich aus der Aufzeichnung von Transaktionen in privaten Hauptbüchern ergibt, die von Finanzintermediären geführt werden, unterstützt durch gesetzliche Rechte auf finanzielle Privatsphäre und menschliche Kontrollen des Zugangs zu sensible Finanzinformationen. Tatsächlich handelt es sich um Vorschriften und Leitlinien, die vom Office of Foreign Assets Control (OFAC) des Finanzministeriums (Treasury), das für das US-Finanzsanktionssystem zuständig ist, und dem Financial Crimes Enforcement Network (FinCEN), das für die US-Geldwäschevorschriften zuständig ist, veröffentlicht wurden und Aufsicht, zusammen mit ihren Ermächtigungsstatuten, wurden entwickelt, um Transparenz zu erzwingen, um die inhärente Undurchsichtigkeit des traditionellen Finanzsystems und die Privatsphäre, die es bietet, zu überwinden. Die Aufzeichnungs- und Meldepflichten, die sich aus diesen Gesetzen ergeben, verlangen von Finanzintermediären, dass sie Informationen aufbewahren und der Regierung offenlegen (sowie andere Maßnahmen ergreifen, wie z Politik, unter anderem. Wichtig ist, dass diese Maßnahmen erstellen Ausnahmen zu geschützten Persönlichkeitsrechten und stellen ein – wenn auch unvollkommenes – Gleichgewicht zwischen Datenschutzrechten und Compliance-Anforderungen dar.

Keiner dieser Schutzmaßnahmen – weder der praktische Schutz der Privatsphäre, der durch die inhärente Undurchsichtigkeit privater Hauptbücher geboten wird, noch die ausdrückliche gesetzliche Anerkennung von Rechten auf finanzielle Privatsphäre – besteht in Bezug auf Benutzer in öffentlichen Blockchains. Darüber hinaus riskieren Versuche, Maßnahmen (wie Kundenidentifizierung und Due Diligence, umgangssprachlich bekannt als „Know your Customer“- oder „KYC“-Anforderungen) einzuführen, sogar das durch Pseudonymität gebotene Mindestmaß an Privatsphäre zu untergraben, indem „Honeypots“ von Informationen geschaffen werden, die anziehen böswillige Angriffe und Insider-Bedrohungen. Während die Kompromittierung solcher Informationen den Verbrauchern im traditionellen Finanzsystem Schaden zufügt, verschärft sie gefährlich das bereits erhöhte Risiko von Diebstahl, Betrug und sogar körperlichen Schäden, das aufgrund vollständiger finanzieller Transparenz besteht.

Während es neuere, enger angepasste Layer-1-Blockchains gibt, die sich hauptsächlich auf den Datenschutz konzentrieren, müssen sich die Benutzer bei den Blockchains, die nicht von Natur aus privat sind, auf eine Vielzahl von intelligenten Vertragsprotokollen und Layer-2-Blockchains verlassen, die Transaktionsdaten anonymisieren, viele davon die Zero-Knowledge-Beweise verwenden, kryptografische Techniken zum Schutz der Privatsphäre, um Anonymität zu erreichen. Diese Protokolle und Blockchains wurden allgemein verspottet, weil sie ausschließlich schändlichen Zwecken dienten (einschließlich der Bezeichnung „Mixer“), und obwohl es unwiderlegbar ist, dass ein Teil ihres Volumens Verbindungen dazu hat Hacks und andere unerlaubte Zwecke,1 Es ist unbestreitbar wertvoll, Technologien zum Schutz der Privatsphäre für rechtmäßige Zwecke voranzutreiben. Tatsächlich könnten solche Technologien legitimen Verbrauchern ermöglichen, von einem Grad an finanzieller Privatsphäre und Verbraucherschutz zu profitieren, der über das hinausgeht, was Verbraucher herkömmlicher Finanzdienstleistungen genießen. Dieselben Lösungen, die die Privatsphäre maximieren, können jedoch die Fähigkeit der Regierung beeinträchtigen, Ermittlungen durchzuführen, illegale Finanzaktivitäten zu bekämpfen oder gestohlene Vermögenswerte zur Förderung der Strafverfolgung und der nationalen Sicherheit wiederzuerlangen. Bedeutet dies, dass die Blockchain-Technologie zwangsläufig eine Wahl zwischen Compliance zur Aufdeckung, Verhinderung und Unterbrechung illegaler Finanzaktivitäten einerseits und Datenschutz und Verbraucherschutz andererseits erzwingt?

Dieses Papier argumentiert nachdrücklich, dass die Antwort nein ist. Die Auflösung dieser Spannung mit modernen kryptografischen Techniken – im Gegensatz zu bestehenden Frameworks, die auf menschliche Kontrolle angewiesen sind – ist nicht unbedingt ein Nullsummenspiel. Es ist sowohl möglich als auch notwendig, die Datenschutzbedürfnisse der Benutzer und die Informations- und nationalen Sicherheitsbedürfnisse von Regulierungsbehörden und Strafverfolgungsbehörden in Einklang zu bringen. Dieses Papier schlägt mögliche Anwendungsfälle für Zero-Knowledge-Beweise in Blockchain-Protokollen vor, mit denen beide Ziele erreicht werden können. Zuerst beschreiben wir die Grundlagen der Zero-Knowledge-Proof-Technologie, gefolgt von einem Überblick über relevante gesetzliche und regulatorische Regelungen, die gelten können. Dann stellen wir am Beispiel von Tornado Cash eine Reihe von Lösungen auf hoher Ebene vor, die Entwickler und politische Entscheidungsträger in Betracht ziehen könnten.

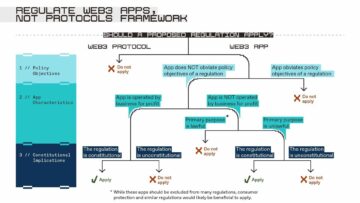

IIndem sie dies schreiben, bekräftigen die Autoren die wichtige Prämisse: „Apps regulieren, keine Protokolle"2 In den Vereinigten Staaten ist es üblich, dass die Anwendungsschicht Sanktionsprüfungen mithilfe von Geofencing-Techniken durchführt und den Benutzerzugriff durch eine Vielzahl von Maßnahmen einschränkt. Diese Einschränkungen sind zwar hilfreich, aber nicht ausfallsicher, und schlechte Akteure können solche Kontrollen dennoch umgehen. Infolgedessen haben sich bestimmte Technologien zum Schutz der Privatsphäre, die möglicherweise für die Verwendung durch sanktionierte Parteien anfällig sind, dafür entschieden, Einschränkungen auf Protokollebene aufzunehmen, um nationalen Sicherheitsbedenken Rechnung zu tragen. Die Autoren vertreten nicht den Standpunkt, dass alle Technologien zum Schutz der Privatsphäre die gleiche Entscheidung treffen sollten; Entwickler sollten die Freiheit haben zu wählen, ob sie Beschränkungen auf Protokollebene einführen wollen oder nicht, um sich vor der Nutzung durch illegale Akteure und potenzieller behördlicher Haftung zu schützen. Für diejenigen, die sich für Schutzmaßnahmen entscheiden, bieten wir einfach mögliche Alternativen an, die in Betracht gezogen werden können, die diese Lösungen effektiver machen können, während sie gleichzeitig das Potenzial für ihre Verwendung für die Zensur einschränken.

Hintergrund

Datenschutz durch Zero-Knowledge-Beweise erreichen

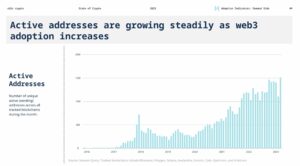

Es ist unwahrscheinlich, dass die Blockchain-Technologie eine breite Akzeptanz erreichen wird, ohne die Privatsphäre zu gewährleisten. Wenn es beispielsweise um die Finanzinfrastruktur geht, könnten potenzielle Nutzer von Blockchain-basierten Zahlungssystemen sehr zurückhaltend sein, diese Systeme zu nutzen, wenn ihre Gehälter oder andere sensible Finanzinformationen, einschließlich Zahlungen für Dienstleistungen wie medizinische Behandlungen, öffentlich einsehbar sind. Dasselbe gilt für soziale Netzwerkdienste, dezentrale Kreditvergabeprotokolle, philanthropische Plattformen und alle anderen Anwendungsfälle, bei denen Benutzer die Vertraulichkeit ihrer Informationen schätzen.

Die Daten bestätigen diese Position. Der gleitende 30-Tage-Durchschnitt des Marktwerts von Kryptowährungen, den On-Chain-Dienste oder -Protokolle zur Wahrung der Privatsphäre erhalten, erreichte am 52. April 29 2022 Millionen US-Dollar, was einem Anstieg von fast 200 % gegenüber den vorangegangenen 12 Monaten entspricht.3 Für den Kontext verwenden viele die Privatsphäre wahrende Protokolle algorithmische Kryptografie, um es einer Blockchain-Adresse zu erleichtern, digitale Assets in einen Pool ähnlicher vertretbarer Assets zu hinterlegen, gefolgt von einer anderen Blockchain-Adresse, die von demselben Benutzer kontrolliert wird und effektiv dieselbe Anzahl und Art von Assets aus diesem Pool abzieht Unterbrechung der Kontrollkette und Verhinderung der Rückverfolgbarkeit von Transaktionen. Bestimmte dieser Protokolle und einige Layer-2-Blockchains verwenden Algorithmen, die als Zero-Knowledge-Proofs bekannt sind, um Transaktionen zu anonymisieren, ohne der Kette sensible Benutzerinformationen preiszugeben.

Zero-Knowledge Proofs ermöglichen private Transaktionen auf einer öffentlichen Blockchain. Im Kern ist ein Zero-Knowledge-Beweis eine Möglichkeit für eine Partei, die als „Beweiser“ bezeichnet wird, eine andere Partei, einen „Verifizierer“, davon zu überzeugen, dass eine bestimmte Aussage wahr ist, während nichts über die zugrunde liegenden Daten preisgegeben wird, die die Aussage machen WAHR. Beispielsweise kann der Beweiser das Wissen über die Lösung eines Sudoku-Rätsels nachweisen, ohne etwas über die Lösung preiszugeben. Interessanterweise kann eine Person nachweisen, dass sie alt genug ist, um Alkohol zu kaufen oder wählen zu gehen, ohne den Namen und das Geburtsdatum auf dem Führerschein preiszugeben. (Technisch gesehen würden sie ohne Wissen nachweisen, dass sie von der Regierung unterzeichnete Dokumente haben und dass ihr Geburtsdatum auf diesen Dokumenten das erforderliche Alter der Person festlegt.) Der Beweis überzeugt den Verifizierer, dass diese Tatsache wahr ist, ohne etwas anderes preiszugeben Information.4

Mit Zero-Knowledge-Tools kann man eine Vielzahl von Datenschutzmechanismen aufbauen. Zum Beispiel kann Alice Geld an einen Dienst senden, der Transaktionsdetails geheim hält, und der Dienst gibt Alice eine Quittung für ihre Einzahlung. Sowohl der Dienst als auch die Öffentlichkeit erfahren, dass Alice Geld geschickt hat. Zu einem späteren Zeitpunkt, wenn Alice das Geld von dem Dienst abheben möchte, konstruiert sie einen Zero-Knowledge-Beweis, dass sie eine gültige Quittung hat und dass sie die mit dieser Quittung verbundenen Gelder noch nicht abgehoben hat. Der Beweis verrät nichts über Alices Identität, überzeugt den Dienst jedoch davon, dass er mit jemandem interagiert, der berechtigt ist, diese Gelder abzuheben. Hier wird der Zero-Knowledge-Nachweis verwendet, um den Dienst davon zu überzeugen, dass der Auszahlungsanspruch gültig ist, während die Identität des Auszahlers geheim gehalten wird.

Entscheidend ist, dass Zero-Knowledge-Beweise die Privatsphäre schützen, indem sie die selektive Offenlegung der Informationen ermöglichen, die zur Bewertung der Richtlinieneinhaltung erforderlich sind, ohne alle zugrunde liegenden Informationen offenzulegen. Zero-Knowledge-Proofs können unterschiedliche Grade der Privatsphäre ermöglichen, einschließlich vollständiger Privatsphäre, wenn niemand eine Transaktion verfolgen kann, oder Privatsphäre von allen außer einigen wenigen bestimmten Parteien. Während es eine Reihe rechtmäßiger Gründe gibt, warum Menschen einen starken Datenschutz benötigen, können diese Technologien auch ein Magnet für schlechte Akteure sein. So wie die Gesamtnutzung von Protokollen zum Schutz der Privatsphäre im Jahr 2022 ihren Höhepunkt erreichte, so erreichte auch der relative Anteil des aus illegalen Quellen erhaltenen Werts, wobei illegale Blockchain-Adressen etwa 23 % aller Gelder ausmachten, die in diesem Jahr bis zum zweiten Quartal an solche Protokolle gesendet wurden. Fast alle diese illegalen Aktivitäten stammten von sanktionierten Unternehmen oder bestanden aus gestohlenen Geldern.5 Trotz der von diesen Protokollen verwendeten Technologie zum Schutz der Privatsphäre sind Blockchain-Analyseunternehmen wie Chainalysis und TRM Labs manchmal dazu in der Lage um illegale Gelder aufzuspüren die durch diese Protokolle fließen, wenn sie nicht über ausreichende Volumina verfügen, um die Aktivität zu maskieren, oder wenn die Volumina, die sie haben, nicht ausreichend vielfältig sind.6 Selbst wenn illegale Akteure Technologien zum Schutz der Privatsphäre ausnutzen, stehen sie immer noch vor Herausforderungen, wenn sie ihre Vermögenswerte von der Kette nehmen, da Fiat-Auf- und -Abfahrten in den meisten Fällen als Finanzinstitute in großen Finanzzentren und anderen Gerichtsbarkeiten auf der ganzen Welt gelten. und somit unterliegen den AML/CFT-Anforderungen.7 Die Umsetzung und Durchsetzung dieser Anforderungen weltweit ist jedoch bestenfalls uneinheitlich und in einigen Rechtsordnungen nicht vorhanden, was ein günstiges Klima für illegale Akteure bietet, um digitale Vermögenswerte gegen Fiat-Währung einzutauschen. Obwohl Protokolle zum Schutz der Privatsphäre von entscheidender Bedeutung sind, um legitime Benutzerinformationen privat zu halten, schaffen sie daher Schwachstellen innerhalb von Blockchain-Ökosystemen, die von illegalen Akteuren ausgenutzt werden können. Die Einhaltung internationaler Rechts- und Regulierungsvorschriften ist sicherlich komplex, aber eine standardisierte und regulierungskonforme Implementierung von Zero-Knowledge-Beweisen in dezentralisierten Blockchain-Protokollen kann einige wichtige Schwachstellen beheben und gleichzeitig web3-Teilnehmern zugute kommen.

Anwendbare Regulierungssysteme

Um zu verstehen, wie Zero-Knowledge-Beweise die scheinbare binäre Wahl zwischen Compliance und Datenschutz überwinden können, müssen die besonderen regulatorischen Anforderungen der Rechtsprechung im Zusammenhang mit der Bekämpfung illegaler Finanzaktivitäten berücksichtigt werden. In den USA können Vorschriften, die sich am ehesten auf Protokolle zur Wahrung der Privatsphäre auswirken, in zwei Hauptrechtssysteme eingeteilt werden: (A) unter der Reihe von Bundesgesetzen und -vorschriften, die allgemein als Bank Secrecy Act (BSA) bekannt sind – (i) Kundenidentifikationsprogramm und Kunden-Due-Diligence-Anforderungen (allgemein als „Know Your Customer“- oder „KYC“-Standards bezeichnet) und (ii) Transaktionsüberwachung sowie andere Aufzeichnungs- und Meldepflichten;8 und (B) im Rahmen von Präsidentschaftskriegs- und nationalen Notstandsbefugnissen – US-Sanktionsprogrammen.9 Die Teilnehmer des Web3-Marktes müssen sich mit den rechtlichen Anforderungen beider Systeme befassen, um das Risiko der Durchsetzung bei Nichteinhaltung zu minimieren und die illegale Nutzung von Protokollen und Plattformen zu mindern. Darüber hinaus kann jede Nichteinhaltung schwerwiegende Folgen haben, einschließlich zivilrechtliche und strafrechtliche Verfolgung.10

Die BSA verlangt von bestimmten Finanzinstituten und anderen verbundenen Unternehmen, dass sie einer Reihe von Überwachungs-, Aufzeichnungs- und Berichtspflichten nachkommen. Der Zweck dieser Verpflichtungen besteht darin, FinCEN, OFAC und Strafverfolgungsbehörden bei der Identifizierung, Verhinderung und Verfolgung von Geldwäsche, Terrorismusfinanzierung und Betrugsaktivitäten sowie der Identifizierung und Sperrung von Vermögenswerten des US-Finanzsystems zu unterstützen an sanktionierte Parteien gemäß nationaler Sicherheits- und außenpolitischer Ziele. Die vollständige Einhaltung der BSA- und Sanktionsregelungen schafft eine klare und überprüfbare Papierspur illegaler Aktivitäten, die Aufsichtsbehörden und Strafverfolgungsbehörden verfolgen können, und ist für ihre erfolgreiche Durchsetzung von entscheidender Bedeutung.11

Zu den von der BSA erfassten oder verpflichteten Unternehmen gehören traditionelle Finanzinstitute wie Banken sowie Gelddienstleistungsunternehmen (MSBs) wie unter anderem Devisenhändler, Wechselstuben und Geldtransmitter.12 FinCEN hat weiter geklärt dass natürliche und juristische Personen, die konvertierbare virtuelle Währung (CVC) oder Wert, der eine Währung ersetzt, ausgeben, verwalten oder austauschen, ebenfalls als MSBs gelten und daher allen anwendbaren Compliance-Verpflichtungen gemäß der BSA unterliegen.13 Abhängig von den Tatsachen und Umständen des Betriebs oder Geschäftsmodells eines Mischdienstes könnte ein Mischer als MSB betrachtet werden und den Registrierungs- und Compliance-Anforderungen der BSA unterliegen. Dies liegt daran, dass bestimmte Mischdienste dies ermöglichen können Wert, der die Währung ersetzt von Wallets innerhalb der Plattform zu Wallets außerhalb der Plattform zu wechseln.14 Im Gegensatz dazu beinhalten dezentrale Blockchains zur Wahrung der Privatsphäre wahrscheinlich keine Geldübertragung. Wie das FinCEN in seinem jüngsten Leitfaden aus dem Jahr 2019 ausdrücklich feststellt, löst nicht verwahrungsloser, selbstausführender Code oder Software allein, selbst wenn er Mischfunktionen ausführt, derzeit keine BSA-Verpflichtungen aus:

Ein Anbieter von Anonymisierungssoftware ist kein Geldtransmitter. Die FinCEN-Bestimmungen befreien Personen von der Definition des Geldübermittlers, die „die Liefer-, Kommunikations- oder Netzwerkzugangsdienste anbieten, die von einem Geldübermittler zur Unterstützung von Geldüberweisungsdiensten verwendet werden“. [31 CFR § 1010.100(ff)(5)(ii)]. Dies liegt daran, dass Anbieter von Tools (Kommunikation, Hardware oder Software), die für die Geldübermittlung verwendet werden können, wie z. B. Anonymisierungssoftware, am Handel und nicht an der Geldübermittlung beteiligt sind.15

Die Anwendung der Anforderungen zur Einhaltung von Sanktionen ist etwas weniger klar. Die von OFAC verwalteten Sanktionsregelungen gelten für alle US-Personen, sowohl natürliche als auch juristische Personen, unabhängig von ihrem Wohnsitz, und verlangen von ihnen, Transaktionen mit dem Eigentum sanktionierter Parteien zu identifizieren, zu blockieren und zu trennen. Obwohl OFAC hat angegeben dass Sanktionsregelungen nicht für die Veröffentlichung von Software und datenschutzrechtlichen Technologien gelten für se,16 Das Versäumnis, Maßnahmen zu ergreifen, um zu verhindern, dass sanktionierte Parteien diese Technologien missbrauchen – wie unten ausführlicher erörtert – riskiert Reaktionen von OFAC, die die Lebensfähigkeit solcher Technologien untergraben könnten, wie dies kürzlich der Fall war der Fall bei Tornado Cash.17

KYC-Standards und Transaktionsüberwachung

Jene natürlichen oder juristischen Personen, deren Geschäftsmodelle sind Als MSBs eingestufte Unternehmen müssen bestimmte Anforderungen an die Erfassung von Informationen und die Transaktionsüberwachung erfüllen, um ihren Verpflichtungen gemäß dem BSA nachzukommen. MSBs sind verpflichtet, KYC-Informationen von Personen einzuholen, die ihre Dienste zur Durchführung von Transaktionen nutzen, um die Identität dieser Personen zu überprüfen.18 MSBs müssen im Rahmen des KYC-Prozesses mindestens den Namen, die Adresse und die Steueridentifikationsnummer eines Benutzers erhalten.19

Nach dem Onboarding müssen MSBs auch Transaktionen überwachen, die über ihre Plattformen durchgeführt werden, und alle verdächtigen Aktivitäten melden, die auf illegales Verhalten hindeuten könnten, indem sie Berichte über verdächtige Aktivitäten (SARs) einreichen. Die BSA verlangt von MSBs, dass sie innerhalb von 30 Tagen eine SAR einreichen, wenn sie wissen oder vermuten, dass eine Transaktion auf ihrer Plattform illegale Aktivitäten beinhaltet, vorausgesetzt, dass eine solche Transaktion die Überweisung von insgesamt mindestens 2,000 US-Dollar beinhaltet. Um Anreize für eine rechtzeitige Einreichung zu schaffen, schützt die ordnungsgemäße Einreichung einer SAR in Bezug auf eine Transaktion das MSB vor jeglicher zivilrechtlicher Haftung im Zusammenhang mit dieser Transaktion.20

Während die BSA den MSBs auch andere Aufzeichnungs- und Meldepflichten auferlegt, wie die Einreichung von Währungstransaktionsmeldungen (CTR), ist diese Anforderung derzeit gilt nicht für digitale Assets und ist für die vorliegenden Zwecke nicht unmittelbar relevant.21

Sanktionen

FinCEN hat die volle Befugnis, die BSA zu verwalten, Regeln darunter zu verkünden und Durchsetzungsmaßnahmen gegen diejenigen einzuleiten, die gegen die BSA verstoßen, aber OFAC hat ein viel breiteres Zuständigkeitsmandat. Die meisten Wirtschaftssanktionen stammen aus einer dem Präsidenten im International Emergency Economic Powers Act (IEEPA) und im National Emergencies Act (NEA) übertragenen Befugnis.22 Somit sind Sanktionen eine kriegsbedingte und nationale sicherheitsbezogene Macht, die per Exekutivverordnung erlassen wird. Das OFAC überwacht alle Finanztransaktionen in den USA und kann jede Person, Organisation oder jedes Land sanktionieren, das eine Bedrohung für die nationale Sicherheit darstellt. Wenn daher eine von der OFAC benannte natürliche oder juristische Person ein Interesse an einer Transaktion hat, die von einer US-amerikanischen natürlichen oder juristischen Person abgewickelt wird oder von ihr gehalten wird, einschließlich, aber nicht beschränkt auf BSA-pflichtige juristische Personen wie MSBs und Banken, die US-amerikanische natürliche oder juristische Person verpflichtet wäre, (i) die verbotene Transaktion und alle Konten oder Vermögenswerte im Zusammenhang mit der angegebenen Person zu sperren (einzufrieren) und/oder (ii) alle im Zusammenhang mit einer solchen Transaktion erhaltenen Gelder auf einem getrennten, gesperrten Konto zu hinterlegen, und ( iii) bestimmte Berichte beim OFAC einreichen. In beiden Fällen keine US-Person oder -Einheit kann solche Transaktionen verarbeiten und/oder solche Gelder freigeben bis OFAC die betreffende natürliche oder juristische Person von der Sanktionsliste streicht, das geltende Sanktionsprogramm aufgehoben wird oder OFAC die Freigabe einbehaltener Gelder durch Erteilung einer Lizenz ausdrücklich genehmigt.23

Für Sanktionen im Zusammenhang mit Kryptowährungstransaktionen stammt die Autorität im Allgemeinen aus EO 13694, die sich auf „erhebliche böswillige cybergestützte Aktivitäten"24 Personen, die gegen Wirtschaftssanktionen verstoßen, können mit zivil- oder strafrechtlichen Sanktionen rechnen.25 Es sollte beachtet werden, dass der administrative oder zivilrechtliche Haftungsstandard für Verstöße gegen Sanktionen die Gefährdungshaftung ist, was bedeutet, dass man für das Senden oder Empfangen einer Transaktion oder das Versäumnis, mit einer sanktionierten Person, einem Unternehmen oder einem Land verbundenes Eigentum zu blockieren, haftbar gemacht werden kann wenn dies nicht beabsichtigt war.26 Dies erlegt effektiv eine Due-Diligence-Anforderung auf, um sich nach der Herkunft der Mittel zu erkundigen, wenn sie sich an finanziellen oder geschäftlichen Aktivitäten beteiligen. Die strafrechtliche Verantwortlichkeit hingegen setzt Vorsatz voraus – dass die Person, die gegen Sanktionen verstößt, dies beabsichtigt hat. Strafrechtliche Verfolgungen wegen Sanktionsverstößen werden vom Justizministerium gemäß IEEPA oder den in Titel 18 des US-amerikanischen Gesetzbuchs kodifizierten Geldwäschegesetzen eingeleitet.27 Die wichtige Erkenntnis in Bezug auf Sanktionshaftung und OFAC-Compliance-Anforderungen ist jedoch, dass diese Verpflichtungen gelten für alle Personen und Organisationen in den USA oder Geschäfte in den USA und sind nicht daran gebunden, ob die Person oder Organisation BSA-gedeckt ist oder nicht.

Optimierung von Datenschutzprotokollen zur Minderung des Risikos illegaler Finanzen

Das Potenzial für Verbesserungen der Privatsphäre, das Zero-Knowledge-Beweise bieten, steht im Spannungsverhältnis zu den oben genannten regulatorischen Rahmenbedingungen. Die Fähigkeit der Technologie, Transaktionsdetails abzuschirmen, bedeutet, dass sie sich möglicherweise nicht ohne Weiteres für die vollständige Einhaltung von Vorschriften wie den BSA-Anforderungen eignet – obwohl es eine offene Frage bleibt, ob und in welchem Umfang Smart Contracts und Code den Anforderungen der beschriebenen Vorschriften unterliegen. Wie oben erwähnt, nimmt FinCEN in seinen Leitlinien von 2019 Softwarecode ausdrücklich aus dem Geltungsbereich der BSA aus, und daher muss ein wirklich dezentralisiertes Protokoll ohne Einzelpersonen oder Gruppen hinter seinem Betrieb nicht – und es ist nicht einmal klar, wie es könnte – sammeln und aufbewahren KYC-Informationen oder Datei-SARs von Benutzern. In ähnlicher Weise beziehen sich die Ermächtigungsgesetze und die Durchführungsverordnung zur Cybersicherheit, die die Verhängung von Sanktionen regeln würden, auf „Eigentum und Eigentumsinteressen" von gezielte Personen und Organisationen, was darauf hindeutet, dass Software und Computercode selbst nicht in den Anwendungsbereich von Sanktionen fallen.28 Und kürzlich Anleitung von OFAC scheint darauf hinzudeuten, dass die Veröffentlichung von Software selbst keine sanktionsfähige Aktivität ist.29 Angesichts der Bezeichnung bestimmter Smart-Contract-Adressen im Zusammenhang mit Tornado Cash durch OFAC ist diese Schlussfolgerung jedoch alles andere als klar.

Nichtsdestotrotz können Zero-Knowledge-Beweise so gestaltet werden, dass sie einige Risiken der Exposition gegenüber illegalen Finanzaktivitäten und die Haftung für Wirtschaftssanktionen durch Protokolle zur Verbesserung der Privatsphäre mindern, einschließlich der Minderung der sehr nationalen Sicherheitsrisiken, die mit OFAC-Sanktionen angegangen werden sollen. Insbesondere gibt es mehrere Maßnahmen, die datenschutzorientierte Protokolle implementieren könnten, um diese Risiken besser zu bewältigen, ohne ihre Wirksamkeit zu untergraben. Im Folgenden werden drei mögliche Maßnahmen zusammengefasst, die jeweils im Kontext des Datenschutzprotokolls Tornado Cash bewertet werden.

Das Tornado-Cash-Beispiel

Eine Möglichkeit, das Potenzial von Zero-Knowledge-Beweisen zu demonstrieren, um die derzeitige binäre Wahl zwischen potenzieller Haftung unter bestehenden Sanktionsregelungen, die durch Technologien zur Verbesserung der Privatsphäre ausgelöst werden, zu überwinden, ist durch die Linse von Tornado Cash – das Protokoll zur Verbesserung der Privatsphäre, das kürzlich von OFAC genehmigt wurde. Tornado Cash ist ein Protokoll, das auf der Ethereum-Blockchain eingesetzt wird und versucht, die Vermögenswerte der Benutzer zu anonymisieren, um ihre Privatsphäre zu schützen. Jeder konnte Gelder von seiner Ethereum-Adresse an die Smart Contracts von Tornado Cash senden, und diese Gelder blieben in den Verträgen hinterlegt, bis der Eigentümer sich entschied, sie abzuheben. Typischerweise warten Benutzer zwischen mehreren Wochen, Monaten oder sogar Jahren, bevor sie Geld abheben, da die dazwischenliegende Zeitspanne (während der andere Benutzer Geld einzahlen und abheben) die Wirksamkeit der Datenschutzfunktionen von Tornado Cash erhöhen oder verringern kann. Beim Abheben nutzte das Protokoll Zero-Knowledge-Proof-Technologie, um die Gelder an eine neue Ethereum-Adresse zu überweisen, wodurch die Verbindung zwischen der Adresse, von der die Gelder ursprünglich bei Tornado eingezahlt wurden, und der neuen Adresse, an die die Gelder später von Tornado abgehoben wurden, unterbrochen wurde.30 Das Tornado Cash-Protokoll ist unveränderlich, vertrauenswürdig und vollständig automatisiert.31 Die von Tornado Cash bereitgestellte Anonymität hing davon ab, dass mehrere Benutzer den Dienst gleichzeitig nutzten, um die Verbindung zwischen Wallet-Adressen zu unterbrechen, die für Ein- und Auszahlungen verwendet wurden. Darüber hinaus führten die Benutzer ein Zertifikat, das nur sie offenlegen konnten und das den Besitz der hinterlegten Token bewies. Im Einklang mit dem jüngsten Anstieg der illegalen Mixer-Nutzung wurde die Tornado Cash-Plattform in ähnlicher Weise und häufig zum Waschen gestohlener Gelder verwendet. Beispielsweise wurden beim Hack der Ronin-Brücke im April 2022 ungefähr 600 Millionen US-Dollar von der Brücke gestohlen und an eine Ethereum-Adresse überwiesen, die dem Angreifer gehörte. Ein paar Tage später verlegten die Hacker einige der gestohlenes Geld in Tornado Cash.32 Am August 8, 2022, OFAC benannt, unter anderem die Website tornado.cash und mehrere mit dem Dienst verbundene Ethereum-Adressen, von denen viele Smart-Contract-Adressen ohne identifizierbaren Schlüsselinhaber waren.33 In der öffentlichen Ankündigung, die der Benennung beilag, wies das Finanzministerium auf über 7 Milliarden US-Dollar an illegalen Erlösen hin, die durch Tornado Cash gewaschen wurden, darunter 455 Millionen US-Dollar, die von dem nordkoreanischen staatlich geförderten Hacking-Syndikat, bekannt als die Lazarus-Gruppe, gewaschen wurden, und erhebliche Summen, die damit in Verbindung stehen Harmonie-Brücke34 und Nomadenüberfälle.35 Obwohl Benutzer über Tornado Cash an einer erheblichen Menge legitimer Transaktionsaktivitäten beteiligt waren, entschied sich Treasury, gegen das Protokoll und seine intelligenten Verträge vorzugehen, trotz erheblicher Auswirkungen auf unschuldige Dritte, einschließlich der Verhinderung, dass nicht sanktionierte Personen vollständig legitime eingezahlte Gelder abheben unter Verwendung des Protokolls. Dieses Problem ergibt sich aus der dezentralen und nicht verwahrenden Natur von Tornado Cash, die es schwierig macht, eine Organisation oder Einzelperson zu identifizieren, die für ihre Aktivitäten verantwortlich ist. Infolgedessen kann die Anwendung traditioneller Techniken zur Durchsetzung von Sanktionen und die Blockierung von Eigentumsinteressen in diesem Zusammenhang technische rechtliche Herausforderungen mit sich bringen. Obwohl solche Protokolle manchmal nur als Versuche angesehen werden, regulatorische Anforderungen zu umgehen, kann die technische Architektur von Tornado Cash aus Sicht der Cybersicherheit auch die robuste Technologie zum Schutz der Privatsphäre darstellen, die erforderlich ist, um unbefugte Dritte und böswillige Akteure davon abzuhalten, vertrauliche Informationen von Einzelpersonen zu erhalten und Unternehmen, die in der Kette tätig sind. Dieser Ansatz wird bevorzugt und ist möglicherweise technologisch weit überlegen gegenüber den traditionellen Betriebskontrollen, die den Zugang zu Informationen einschränken, die zentralisiertere Verwahrungssysteme auferlegen und die sich als zunehmend anfällig für böswillige Angriffe und Insider-Bedrohungen erwiesen haben.

In seiner Pressemitteilung zur Ernennung durch das OFAC wies das Finanzministerium darauf hin, dass „Tornado Cash trotz öffentlicher Zusicherungen wiederholt versäumt hat, wirksame Kontrollen einzuführen, die darauf abzielen, es daran zu hindern, Gelder für böswillige Cyber-Akteure zu waschen . . . .“36 Tatsächlich, und wie weiter unten ausführlicher beschrieben, verfügte Tornado Cash über einige technische Kontrollen, um die Nutzung der Plattform für illegale Finanzaktivitäten zu verhindern. Die Frage ist – gab es effektivere technische Kontrollen, wie solche, die Zero-Knowledge-Beweise nutzen, die Tornado Cash hätte implementieren können und die das Finanzministerium davon überzeugt hätten, die von ihm ergriffenen Maßnahmen nicht zu ergreifen? Betrachten wir diese Zero-Knowledge-Proof-Lösungen, darunter einige, die Tornado Cash implementiert hat, und andere, die die Effektivität verbessern könnten. Während keiner dieser Ansätze allein eine Wunderwaffe ist, können sie zusammengenommen die Fähigkeit verbessern, illegale Finanzaktivitäten und die Verwendung von Datenschutzprotokollen durch sanktionierte staatliche Akteure aufzudecken, abzuschrecken und zu stören. Diese sind: (i) Einzahlungsprüfung – Überprüfung von Wallets, die eingehende Transaktionen durchführen, anhand von Sperrlisten und Zulassungslisten; (ii) Überprüfung von Auszahlungen – Überprüfung von Wallets, die eine Rückzahlung von Geldern anfordern, anhand von Sperrlisten und Zulassungslisten; und (iii) selektive De-Anonymisierung – eine Funktion, die Bundesregulierungsbehörden und Strafverfolgungsbehörden Zugang zu Transaktionsinformationen verschaffen würde.

Einzahlungsscreening

Digitale Vermögenswerte, die in der Ethereum-Blockchain beheimatet sind oder von einer anderen Kette darauf überbrückt werden, können gegen ETH getauscht und in Tornado Cash hinterlegt werden, um die Privatsphäre der Transaktionen der Benutzer zu wahren. Um Einzahlungen von Vermögenswerten von sanktionierten Personen oder Wallets im Zusammenhang mit Exploits oder Hacks zu verhindern, verwendete Tornado Cash eine Einzahlungsprüfung, die sich auf eine „Sperrliste“ bestimmter Adressen stützte. Die zusätzliche Verwendung einer „Zulassungsliste“ könnte jedoch verwendet werden, um nationalen Sicherheitsbedenken Rechnung zu tragen und gleichzeitig Risiken für rechtmäßige Benutzer des Protokolls zu minimieren, wie weiter unten beschrieben.

Sperrliste

Die Einzahlungsprüfung von Tornado Cash ermöglichte es, automatisch einzuschränken, wer das Protokoll verwenden kann, indem alle vorgeschlagenen Einzahlungen von Adressen blockiert wurden, die von der US-Regierung sanktioniert oder anderweitig blockiert wurden. Tornado Cash hat dies erreicht, indem es die eines Blockchain-Analyseunternehmens nutzte On-Chain-Orakeldienst um zu testen, ob eine Adresse derzeit auf Wirtschafts- oder Handelsembargolisten (oder „Sperrlisten“) von verschiedenen Organisationen, einschließlich der USA, der EU oder der UN, aufgeführt ist37 Die intelligenten Verträge von Tornado Cash würden dies tun den Vertrag des Analytikunternehmens „anrufen“. bevor sie Gelder in einen ihrer Pools aufnehmen.38 Eine Einzahlungsanforderung würde fehlschlagen, wenn die Gelder von einer der gesperrten Adressen stammen, die auf der Liste der Specially Designated Nationals (SDN) des Analyseunternehmens stehen.

Während das Screening von Einzahlungen mithilfe von Sperrlisten ein guter erster Schritt ist, gibt es bei diesem Mechanismus mehrere praktische Probleme. Erstens, wenn Cyberkriminelle Gelder von einem Opfer stehlen, können sie die Gelder sofort in Tornado Cash verschieben, bevor das Opfer überhaupt merkt, dass die Gelder weg sind, und sicherlich bevor ein Analyseunternehmen die Gelder als gestohlen oder auf der SDN-Liste in ihrer Software gekennzeichnet hat . Zweitens, für den Fall, dass die Adresse des Cyberkriminellen vor der Einzahlung in Tornado Cash auf die SDN-Liste gesetzt wird, könnte der Dieb das Geld einfach an eine neue Adresse überweisen und das Geld sofort von dieser neuen Adresse aus vor der neuen in Tornado Cash einzahlen Adresse wird der Sanktionsliste hinzugefügt. Anspruchsvolle Hacking-Syndikate wie die Lazarus-Gruppe der DVRK verwenden diese Techniken sehr effektiv, um einer Entdeckung zu entgehen. Aber Blockchain-Analysefirmen versuchen, diese Einschränkung zu überwinden, indem sie Adressänderungsanalysen und Heuristiken verwenden, um nicht designierte Wallets zu identifizieren, die auch von designierten Gruppen kontrolliert werden.39 Schließlich könnte das Verlassen auf eine nichtstaatliche Stelle als Schiedsrichter der Wahrheit in Bezug darauf, wer oder was auf einer Sanktionsliste steht, zu Genauigkeitsproblemen führen, die schwer zu identifizieren und zu beheben wären. Beispielsweise könnte ein Analyseunternehmen irrtümlicherweise eine Adresse auf seine Sperrliste setzen, und es ist unklar, ob der Eigentümer einer solchen Adresse Anspruch darauf hätte, den Fehler beheben zu lassen (anders als im Fall traditioneller Finanzinstitute, die Beschwerden von ihrer eigenen Adresse einreichen können). Kunden). Es stellt sich auch das Problem, welche Sanktionsliste hinzugefügt wird, da alle Sanktionen politische Entscheidungen der ausstellenden Regierung darstellen.

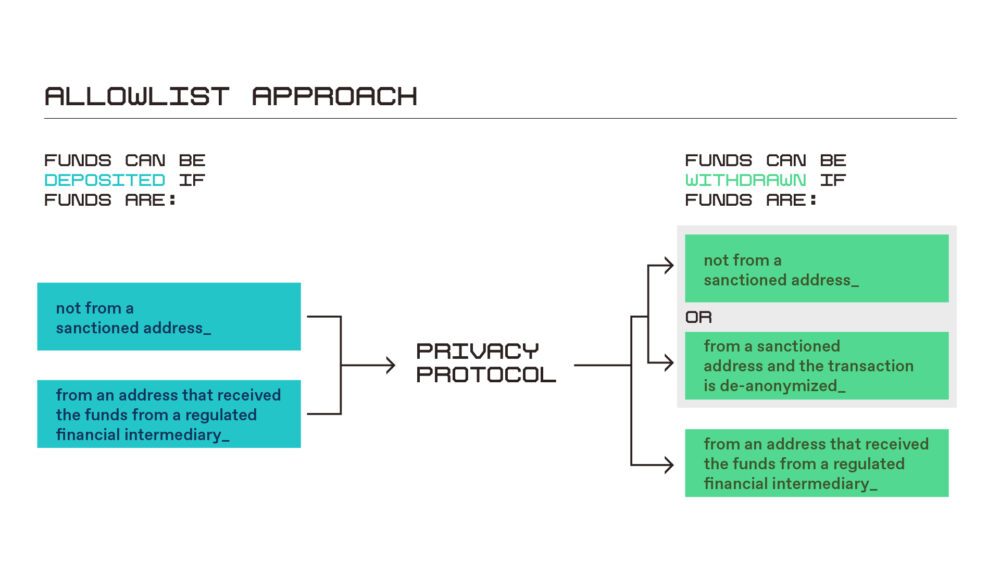

Zulassungsliste

Um das Risiko zu verringern, dass ein Analyseunternehmen oder eine Regierungsbehörde Sperrlisten verwenden könnte, um gesetzestreue Benutzer unfair zu zensieren, könnten Protokolle zum Schutz der Privatsphäre eine robustere Form der Einzahlungsprüfung in Betracht ziehen, die sich auch auf eine „Zulassungsliste“ von Wallet-Adressen stützt Einzahlungsprüfungsbeschränkungen würden nicht gelten. Diese Zulassungsliste würde aus Wallet-Adressen bestehen, die mit regulierten Finanzintermediären verbunden sind – wie z unten abgebildet.

Dieser Ansatz würde es einem Benutzer nur dann ermöglichen, Gelder in einem Protokoll zum Schutz der Privatsphäre einzuzahlen, wenn die Einzahlungsadresse (i) nicht auf der SDN-Liste des betreffenden Analyseunternehmens steht (d. h. die Adresse ist nicht auf einer Sperrliste) oder (ii) diese Gelder von einem regulierten Finanzintermediär erhalten haben (d. h. die Adresse is auf der Zulassungsliste). Diese Zulassungsliste könnte im Laufe der Zeit von der dezentralen autonomen Organisation (DAO), die das Protokoll kontrolliert, verwaltet und aktualisiert werden, oder sie könnte aus einem On-Chain-Orakel von Adressen bezogen werden, die mit regulierten Finanzintermediären verbunden sind (ähnlich dem von Chainalysis betriebenen Blocklisten-Orakel). Bestimmte Technologien zur Wahrung der Privatsphäre könnten dieses Konzept noch einen Schritt weiterführen, indem sie ihr Protokoll direkt mit regulierten Finanzintermediären überbrücken, sodass Benutzer Gelder direkt von diesen Intermediären in das Protokoll einzahlen können, ohne die Gelder zuerst an eine separate Wallet-Adresse überweisen zu müssen.

Die Verwendung sowohl einer Sperrliste als auch einer Zulassungsliste als Teil des Einzahlungsprüfungsprozesses hat mehrere deutliche Vorteile gegenüber einem reinen Sperrlistenansatz. Erstens könnte ein rechtmäßiger Benutzer, der entweder irrtümlicherweise oder böswillig zu einer Sperrliste hinzugefügt wird, Zensur vermeiden, solange er einen regulierten Finanzintermediär nutzt, um seine Gelder in das Protokoll einzuzahlen. Und da die meisten rechtswidrigen Akteure nicht in der Lage sein sollten, ein Konto bei einem regulierten Finanzintermediär einzurichten, könnten sie die Zulassungsliste nicht nutzen und würden weiterhin der Zensur unterliegen, wodurch nationale Sicherheitsbedenken angegangen würden. Darüber hinaus würde ein Whitelist-Ansatz den Datenschutz für die Kunden aller regulierten Finanzintermediäre verbessern, da er ihnen die Möglichkeit garantieren würde, die Vorteile von Protokollen zur Wahrung der Privatsphäre ohne Angst vor Zensur zu nutzen.

Letztendlich würde die Einzahlungsprüfung Tornado Cash zwar die Verpflichtung erleichtern, verbotene Transaktionen zu blockieren, aber für andere Datenschutzdienstleister, die als MSB gelten und der BSA unterliegen, oder für Einzelpersonen oder Organisationen, die möglicherweise eine sanktionsbezogene Risikobewertung durchführen müssen Geschäftsaktivitäten, würde dies die Transaktionsüberwachungskapazitäten dieser Unternehmen zum Zwecke der Risikobewertung nicht verbessern.40 Das Screening von Einlagen ist ein guter erster Schritt, aber es ist unwahrscheinlich, dass es die illegale Finanznutzung des Protokolls vollständig reduziert.

Entzugsscreening

Für die Wallet-Adressen, die nicht auf einer Zulassungsliste stehen, wie oben beschrieben, wäre ein zusätzlicher Ansatz zur Einzahlungsprüfung, die Orakel bei Auszahlungen zu überprüfen und alle vorgeschlagenen Auszahlungen von sanktionierten Adressen oder Adressen, die als mit illegalen Aktivitäten in Verbindung gebracht wurden, zu blockieren. Angenommen, ein illegaler Akteur sendet unmittelbar nach einem Hack Geld von einer Adresse an Tornado Cash. Zum Zeitpunkt der Einzahlung befindet sich die Adresse nicht auf der Zulassungsliste und wurde nicht als mit gestohlenen Geldern oder sanktionierten Personen oder Organisationen in Verbindung stehend identifiziert, und die Einzahlung wurde erfolgreich abgeschlossen. Wenn der illegale Akteur jedoch zu einem späteren Zeitpunkt versucht, die Gelder abzuheben, und während der Zwischenzeit die Adresse als mit gestohlenen Geldern verbunden oder auf einer Sanktionsliste gekennzeichnet ist, schlägt die Auszahlungsanforderung fehl. Die Gelder bleiben eingefroren und der Dieb kann sie nicht abheben. Dieser Ansatz hat mehrere Vorteile. Erstens verhindert es, dass der Dieb die Gelder mit dem Tornado Cash-Protokoll wäscht. Zweitens wirkt die Implementierung eines Abhebungskontrollpunkts durch Tornado Cash abschreckend und sollte schändlichen Akteuren klar machen, dass, wenn sie gestohlene Gelder an Tornado Cash senden, diese Gelder durch die Smart Contracts auf unbestimmte Zeit eingefroren werden könnten, wodurch sie daran gehindert werden, auf ihre Früchte zuzugreifen unerlaubte Tätigkeit. Eine solche Abschreckung würde nur Cyberkriminelle betreffen und keine gesetzestreuen Nutzer von Tornado Cash. In Anbetracht der oben diskutierten Eigenschaft des Einzahlungszeitraums und der Wahrscheinlichkeit, dass illegale Akteure Gelder für längere Zeiträume in Tornado Cash parken würden, um ihre Quelle so effektiv wie möglich zu anonymisieren, wäre diese Auszahlungs-Screening-Funktion sehr nützlich, da sie sie abschirmen kann Ständige Aktualisierung der Sanktionslisten des Finanzministeriums.

Obwohl das Screening von Auszahlungen viele der Mängel des Screenings von Einlagen beheben kann, trägt es wie das Screening von Einlagen wenig dazu bei, notwendige Risikobewertungen zu berücksichtigen.41 Darüber hinaus würde es die Abhängigkeit von Tornado Cash von der zuverlässigen Arbeit von Sanktionsorakeln durch Blockchain-Analytikunternehmen aufrechterhalten. Darüber hinaus gibt es, wie bei der Einzahlungsprüfung, auch das Problem der staatlichen Zensur – nur im Fall der Auszahlungsprüfung könnte ein Missbrauch der Sanktionsliste durch eine Regierung dazu führen, dass ein Benutzer sein Guthaben verliert.

Selektive De-Anonymisierung

Die selektive De-Anonymisierung ist ein dritter Ansatz, um potenzielle regulatorische Anforderungen zu erfüllen, und es gibt sie in zwei Varianten: freiwillig und unfreiwillig.

Freiwillige selektive Deanonymisierung

Tornado Cash umgesetzt eine Form der freiwilligen selektiven De-Anonymisierung, die einer Person, die glaubt, fälschlicherweise auf eine Sanktionsliste gesetzt worden zu sein, die Möglichkeit gibt, die Details ihrer Transaktion für ausgewählte oder benannte Parteien zu de-anonymisieren.42 Wenn eine ähnliche freiwillige De-Anonymisierungsfunktion stattdessen mit der Auszahlungsprüfung von Wallet-Adressen gekoppelt wäre, die nicht auf einer Zulassungsliste stehen, könnte sich ein Benutzer dafür entscheiden, seine Transaktion zu de-anonymisieren, und der für Auszahlungen zuständige Tornado-Vertrag würde jede dadurch bestehende Sperre aufheben das oben beschriebene Auszahlungs-Screening-Verfahren. Infolgedessen würde ein Benutzer sein Geld erhalten, aber der Benutzer hätte nicht die Vorteile der Datenschutztechnologie von Tornado erhalten, da seine Auszahlungsadresse eindeutig in der Kette mit seiner Einzahlungsadresse verknüpft wäre. Eine freiwillige De-Anonymisierung würde es Protokollen wie Tornado Cash ermöglichen, bestimmte Mängel der Auszahlungsprüfung zu beheben (z. B. würden unschuldige Benutzer nicht Gefahr laufen, dass ihre Gelder eingefroren werden), aber sie würde auch die Wirksamkeit der Auszahlungsprüfung als Abschreckung wegen schlechter Akteure verringern wären dann in der Lage, ihre Gelder von Tornado abzuheben, indem sie ihre Transaktion lediglich de-anonymisieren. In diesem Szenario würden illegale Benutzer überhaupt keinen Vorteil aus der Nutzung des Dienstes zur Verbesserung der Privatsphäre ziehen.

Unfreiwillige selektive Deanonymisierung

Die unfreiwillige selektive De-Anonymisierung ist eine zusätzliche Maßnahme, die in die Smart Contracts von Tornado Cash integriert werden könnte, um der Regierung die Möglichkeit zu geben, illegale Erlöse zu verfolgen und zu verfolgen. Während die Anwendbarkeit der BSA-Anforderungen auf Web3-Dienste ohne Verwahrung unwahrscheinlich ist, stellt die Rückverfolgbarkeit im Zusammenhang mit Blockchain-Protokollen eine Schlüsselkontrolle dar, um illegale Finanzaktivitäten im weiteren Sinne zu verhindern, auch durch sanktionierte Parteien. Die unfreiwillige selektive De-Anonymisierung stellt ein leistungsstarkes Instrument dar, um die Rückverfolgbarkeit für autorisierte Zwecke aufrechtzuerhalten und gleichzeitig die Privatsphäre vor böswilligen Akteuren und unbefugten Dritten zu schützen. Die Schlüsselfrage lautet: Wer verwaltet den privaten Schlüssel, um die Rückverfolgbarkeit freizuschalten?

Eine Lösung kann die Bereitstellung eines privaten Schlüssels für eine neutrale Organisation vom Gatekeeper-Typ oder eine ähnliche vertrauenswürdige Einheit und einen anderen privaten Schlüssel für Regierungsbehörden beinhalten. Beide Schlüssel müssten verwendet werden, um eine Ein- und Auszahlungstransaktion zu de-anonymisieren, die nicht von einer Wallet-Adresse auf der Zulassungsliste stammt, und die Details einer solchen Transaktion würden nur der Strafverfolgungsbehörde offengelegt, die eine solche De-Anfrage gestellt hat -Anonymisierung. Die Rolle der Gatekeeper-Organisation bestünde darin, sich der De-Anonymisierung zu widersetzen, ohne dass die Strafverfolgungsbehörden zuerst einen gültigen Haftbefehl oder eine gerichtliche Anordnung für die De-Anonymisierung erhalten und vorlegen. Dies würde es den Strafverfolgungsbehörden nicht nur ermöglichen, die Quelladresse zu identifizieren, die die für Tornado-Bargeldabhebungen verwendeten Gelder bereitgestellt hat, wodurch es der Regierung ermöglicht würde, ihr Vollstreckungs- und nationales Sicherheitsmandat zu erfüllen, sondern es würde die Regierung auch von der Last der Aufbewahrung entlasten Schlüssel, was sowohl für die Regierung als auch für die Benutzer von Tornado Cash suboptimal wäre.

Mit diesem Ansatz sind mehrere Herausforderungen verbunden. Erstens ist nicht klar, welche Entitäten Zugriff auf die privaten Schlüssel haben würden. Keine bekannte Gatekeeper-Organisation, die heute in Betrieb ist, ist eingerichtet, um einen solchen Prozess zu verwalten. Darüber hinaus gibt es zahlreiche Zuständigkeitsfragen. Wird jedes Land – selbst repressive Regime – seine eigenen privaten Schlüssel haben, die ihnen Zugang zu Transaktionsdaten verschaffen? Wenn ja, wie stellt man sicher, dass solche Regime Transaktionen von US-Bürgern nicht de-anonymisieren? Wie würden die Gatekeeper-Organisation und die Regierungsbehörden ihre Schlüssel verwalten, um sicherzustellen, dass sie nicht gestohlen werden können? Diese Fragen sind nicht neu. Sie kommen in jeder Diskussion über die Hinterlegung von Schlüsseln vor, was eine unfreiwillige selektive Deanonymisierung ist. Diese Lösung ist immer wieder unbeliebt und voller betrieblicher Herausforderungen – die Idee einer „Hintertür“. Es ist dennoch eine Option, die Entwickler in Betracht ziehen könnten, um regulatorische Anforderungen zu erfüllen oder der Nutzung von Plattformen für illegale Zwecke entgegenzuwirken.

Eine mögliche Lösung für die vorstehenden Herausforderungen wäre es, einem Benutzer während des Abhebens zu erlauben, zu wählen, welchen öffentlichen Schlüssel er verwenden möchte, um die Adresse zu verschlüsseln.43 Der Tornado-Cash-Vertrag kann mehrere öffentliche Schlüssel für Strafverfolgungsbehörden haben, beispielsweise einen öffentlichen Schlüssel für jedes Land. Während der Auszahlung kann der Benutzer wählen, mit welchem öffentlichen Schlüssel er basierend auf seiner lokalen Gerichtsbarkeit verschlüsseln möchte. Der Benutzer muss möglicherweise einen Nachweis seiner Gerichtsbarkeit erbringen, und dies würde bestimmen, welchen öffentlichen Schlüssel er für die Verschlüsselung verwendet. Diese Beweise könnten unter dem Zero-Knowledge-Beweis versteckt werden, sodass niemand außer der zuständigen Regierungsbehörde von der Zuständigkeit des Widerrufs erfährt.44 Theoretisch würde dies das Problem repressiver Regime lösen, die Zugriff auf den geheimen Schlüssel einer Transaktion haben, aber es geht nicht auf die Möglichkeit ein, dass eine böswillige Regierung von den Schlüsselinhabern verlangen könnte, ihre privaten Schlüssel unter dem Deckmantel von Treu und Glauben – aber Böswilligkeit – herauszugeben - Legaler Prozess.

Für diese BSA-verpflichteten Unternehmen hätte eine selektive De-Anonymisierung den Vorteil, dass die regulatorische Durchführbarkeit des Auszahlungsscreenings erhalten bleibt, einschließlich der Möglichkeit, ein vom OFAC vorgeschriebenes Sanktionsscreening durchzuführen, sowie die Möglichkeit, KYC-Informationen und Transaktionsdaten zu sammeln, und möglicherweise SARs einreichen. Darüber hinaus könnte die oben skizzierte Methode der unfreiwilligen selektiven De-Anonymisierung so modifiziert werden, dass die beiden Schlüsselhalter nur private Schlüssel für Informationen haben würden, die speziell gemäß der BSA gesammelt, aufbewahrt und gemeldet werden müssen (z. B. KYC-Informationen und SARs) und könnten legen Sie diese Schlüssel nur FinCEN und OFAC oder den Strafverfolgungsbehörden bei Zustellung eines gültigen Rechtsverfahrens vor. Dieser Ansatz würde dazu beitragen, die Vertraulichkeit der Benutzerdaten zu gewährleisten, und es gleichzeitig Regierungsbehörden ermöglichen, ihre behördlichen Auflagen zu erfüllen.

Zusammenfassung

Damit Web3-Technologien in den Vereinigten Staaten gedeihen können, ist die Entwicklung von Regulierungslösungen zum Schutz der Privatsphäre von entscheidender Bedeutung. Bei der Formulierung dieser Ansätze können Zero-Knowledge-Beweise ein wirksames Instrument darstellen, um Cyberkriminelle und gegnerische staatliche Akteure daran zu hindern, die Blockchain-Technologie für illegale Zwecke zu verwenden, und gleichzeitig die Privatsphäre der persönlichen Informationen, Daten und finanziellen Aktivitäten der Benutzer zu schützen. Abhängig vom Betriebs- und Wirtschaftsmodell und den regulatorischen Compliance-Verpflichtungen für ein bestimmtes Protokoll oder eine bestimmte Plattform könnte die Verwendung von Zero-Knowledge-Nachweisen das Einzahlungs-Screening, das Auszahlungs-Screening und die selektive De-Anonymisierung ermöglichen, um diese Verpflichtungen zu erfüllen und das Ökosystem besser vor illegaler Nutzung zu schützen und Schäden an der Sicherheit der USA und anderer Nationen zu verhindern. Die Vielfalt der Aktivitäten im Blockchain-Bereich erfordert möglicherweise, dass Entwickler und Gründer mehrere Ansätze in Betracht ziehen, einschließlich der in diesem Dokument vorgestellten, um das Risiko illegaler Finanzen anzugehen.

Wiederholung des zuvor diskutierten Prinzips, dass Protokolle nicht reguliert werden sollten und so weiter Entwickler müssen völlig frei entscheiden können, ob sie Beschränkungen auf Protokollebene übernehmen wollen oder nicht, um diese wichtigen Risiken zu mindern. Die Autoren hoffen, dass diese Ideen eine kreative Diskussion, weitere Forschung und Entwicklung rund um die Möglichkeiten von Zero-Knowledge-Proofs bei Bauherren und politischen Entscheidungsträgern gleichermaßen anregen werden.

Laden Sie die volles Papier, oder lesen Sie den zusammenfassenden Blogbeitrag hier.

***

Endnoten

1 See Die Nutzung von Krypto-Mixern erreicht im Jahr 2022 ein Allzeithoch, wobei nationalstaatliche Akteure und Cyberkriminelle ein erhebliches Volumen beisteuern, Kettenanalyse (14. Juli 2022), https://blog.chainalysis.com/reports/cryptocurrency-mixers; siehe auch US-Finanzministerium sanktioniert weit verbreiteten Crypto Mixer Tornado Cash, TRM Labs (8. August 2022), https://www.trmlabs.com/post/u-s-treasury-sanctions-widely-used-crypto-mixer-tornado-cash.

2 Miles Jennings, Regulieren Sie web3-Apps, nicht Protokolle, a16z Crypto (29. September 2022), https://a16zcrypto.com/web3-regulation-apps-not-protocols/.

3 See Kettenanalyse, supra Anmerkung 1.

4 Ein Beweiser erreicht dies, indem er zuerst die zu beweisende Aussage als eine Reihe von Polynomen (die Summe einer Reihe algebraischer Terme) kodiert, die genau dann identisch Null sind, wenn die Aussage wahr ist. Diese Kodierung – oft als „Arithmetisierung“ der Aussage bezeichnet – ist der magische Schritt, der Zero-Knowledge-Beweise möglich macht. Der Beweiser überzeugt dann den Verifizierer, dass die Polynome tatsächlich identisch Null sind.

5 See Kettenanalyse, supra Anmerkung 1.

6 Sehen Sie, wie die nordkoreanische Lazarus-Gruppe Gelder über Tornado Cash bewegt, TRM Labs (28. April 2022), https://www.trmlabs.com/post/north-koreas-lazarus-group-moves-funds-through-tornado-cash.

7 „AML“ steht für Geldwäschebekämpfung und „CFT“ für die Bekämpfung der Terrorismusfinanzierung. See Flosse. Verbrechen Enf't Network, Geschichte der Gesetze zur Bekämpfung der Geldwäsche, https://www.fincen.gov/history-anti-money-laundering-laws.

8 31 USC § 5311 und folgende

9 See US-Finanzministerium, Office of Foreign Assets Control (OFAC) – Sanktionsprogramme und Informationen, https://home.treasury.gov/policy-issues/office-of-foreign-assets-control-sanctions-programs-and-information.

10 So wurde beispielsweise im Jahr 2021 der mutmaßliche Betreiber von Bitcoin Fog, einem Mischdienst, festgenommen und der Geldwäsche, des Betriebs eines nicht lizenzierten Geldübermittlungsgeschäfts und der Geldübermittlung ohne Lizenz im District of Columbia angeklagt. See Pressemitteilung, US-Justizministerium, Person festgenommen und angeklagt, berüchtigte Darknet-Kryptowährung „Mixer“ betrieben zu haben (28. April 2021), https://www.justice.gov/opa/pr/individual-arrested-and-charged-operating-notorious-darknet-cryptocurrency-mixer.

11 31 USC § 5311.

12 Definitionen in Bezug auf und Registrierung von Gelddienstleistungsunternehmen, 64 Ebd. Reg.-Nr. 45438 (August 1999), https://www.govinfo.gov/content/pkg/FR-1999-08-20/pdf/FR-1999-08-20.pdf.

13 Flosse. Verbrechen Enf't Network, Anwendung der Vorschriften des FinCEN auf Personen, die virtuelle Währungen verwalten, umtauschen oder verwenden, FIN-2013-G001 (18. März 2013), https://www.fincen.gov/sites/default/files/shared/FIN-2013-G001.pdf.

14 Geldtransfer beinhaltet die Übertragung von Geldern, CVC oder Werten, die eine Währung ersetzen, an einen anderen Ort oder eine andere Person auf irgendeine Weise. See Flosse. Verbrechen Enf't Network, Anwendung der FinCEN-Vorschriften auf bestimmte Geschäftsmodelle mit konvertierbaren virtuellen Währungen, FIN-2019-G001 (9. Mai 2019), https://www.fincen.gov/sites/default/files/2019-05/FinCEN%20Guidance%20CVC%20FINAL%20508.pdf.

15 Id. bei 20, 23-24.

16 Häufig gestellte Fragen, US Dep't of the Treasury's Off. of Foreign Assets Control („OFAC“), Nr. 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076 („Zwar ist die Teilnahme an Transaktionen mit Tornado Cash oder seinem gesperrten Eigentum oder Eigentumsinteressen für US-Personen verboten, die Interaktion mit Open-Source-Code selbst auf eine Weise, die keine verbotene Transaktion mit Tornado Cash beinhaltet, ist jedoch nicht verboten. Zum Beispiel wäre es US-Personen durch die US-Sanktionsvorschriften nicht untersagt, den Open-Source-Code zu kopieren und online für andere zur Ansicht bereitzustellen …“).

17 Pressemitteilung, US-Finanzministerium, US-Finanzministerium sanktioniert berüchtigten virtuellen Währungsmixer Tornado Cash (8. August 2022), https://home.treasury.gov/news/press-releases/jy0916.

18 Alexandra D. Comolli & Michele R. Korver, Surfen auf der ersten Welle der Geldwäsche mit Kryptowährungen, 69 DOJ J. FED. L. & PRAC. 3 (2021).

19 31 CFR § 1010.410.

20 31 CFR § 1022.320(a)(1); 31 USC § 5318(g)(3).

21 CTRs erfordern die Meldung von Bargeld- oder Münztransaktionen über 10,000 USD, die von oder im Namen einer Person durchgeführt werden, sowie von Transaktionen in mehreren Währungen, die sich an einem einzigen Tag auf über 10,000 USD summieren. Sie gelten derzeit nicht für digitale Assets, obwohl es eine ausstehende Regel gibt, die CTR-ähnliche Anforderungen auf CVC-Transaktionen ausdehnen könnte, die bestimmte Kriterien erfüllen. See 31 CFR § 1010.311; siehe auch Flosse. Verbrechen Enf't Network, Hinweis für Kunden: Ein CTR-Referenzhandbuch, https://www.fincen.gov/sites/default/files/shared/CTRPamphlet.pdf.

22 See 50 USC § 1702(a); Nina M. Hart, Durchsetzung von Wirtschaftssanktionen: Ein Überblick, Congressional Research Service Reports (18. März 2022), https://crsreports.congress.gov/product/pdf/IF/IF12063.

23 Gefüttert. Flosse. Prüfungsrat der Institutionen, Prüfungshandbuch Bankgeheimnisgesetz (BSA)/Geldwäschebekämpfung (AML). (2021) https://bsaaml.ffiec.gov/manual/OfficeOfForeignAssetsControl/01.

24 See Häufig gestellte Fragen zu OFAC-Sanktionen im Zusammenhang mit Cyberangriffen, Nr. 444, 445 und 447, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546. Sanktionen im Zusammenhang mit Kryptowährungen können auch aus länderspezifischen Durchführungsverordnungen resultieren, wie z. B. solchen, die sich an Russland, den Iran oder Nordkorea richten.

25 See 31 CFR Apx. A bis Pt. 501; 50 USC § 1705.

26 Zivilrechtliche Haftung entsteht, ohne Kenntnis oder Grund zu wissen, dass man sich an einem Verstoß gegen Sanktionen beteiligt hat.

27 Siehe z, 18 USC §§ 1956, 1957 und 1960.

28 See OFAC, Richtlinien zur Einhaltung von Sanktionen für die virtuelle Währungsbranche (15. Okt. 2021) (mit der Angabe, dass Sanktions-Compliance-Programme und Risikobewertungen für „Unternehmen“ gelten), https://home.treasury.gov/system/files/126/virtual_currency_guidance_brochure.pdf [im Folgenden: „OFAC-Leitfaden“]; aber sehen Häufig gestellte Fragen, OFAC, Nr. 445, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546, (mit der Angabe „[a]als allgemeine Angelegenheit sind US-Personen, einschließlich Firmen, die den Online-Handel erleichtern oder betreiben, dafür verantwortlich, sicherzustellen, dass sie sich nicht an unbefugten Transaktionen oder Geschäften mit Personen beteiligen, die auf einer der Sanktionslisten von OFAC aufgeführt sind, oder in Gerichtsbarkeiten tätig sind Diese Personen, einschließlich Technologieunternehmen, sollten ein maßgeschneidertes, risikobasiertes Compliance-Programm entwickeln, das Sanktionslistenprüfungen oder andere geeignete Maßnahmen umfassen kann.“).

29 Häufig gestellte Fragen, OFAC, Nr. 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076.

30 Siehe allgemein Tornado-Bargeld, https://tornado.cash (2022).

31 Eine neue Version von Tornado Cash namens Nova unterstützt direkte Konto-zu-Konto-Überweisungen, ohne dass zuvor Gelder von Tornado abgehoben werden müssen. Siehe allgemein Tornado Cash Nova, https://nova.tornadocash.eth.link (2022).

32 Tim Hakki, Fast 7 Millionen US-Dollar an gehackten Ronin-Geldern an Privacy Mixer Tornado Cash gesendet, Entschlüsseln (4. April 2022), https://decrypt.co/96811/nearly-7m-hacked-ronin-funds-sent-privacy-mixer-tornado-cash.

33 See OFAC Cyber-Related Sanctions Frequently Asked Questions, Nr. 1076 und 1095, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546.

34 See Elizabeth Howcroft et al., US-Kryptofirma Harmony von 100-Millionen-Dollar-Überfall getroffen, Reuters (24. Juni 2022), https://www.reuters.com/technology/us-crypto-firm-harmony-hit-by-100-million-heist-2022-06-24.

35 See Elizabeth Howcroft, US-Kryptofirma Nomad von 190-Millionen-Dollar-Diebstahl getroffen, Reuters (3. August 2022), https://www.reuters.com/technology/us-crypto-firm-nomad-hit-by-190-million-theft-2022-08-02.

36 Siehe oben Anmerkung 17.

37 Siehe Chainalysis-Orakel für Sanktions-Screening, Kettenanalyse, https://go.chainalysis.com/chainalysis-oracle-docs.html.

38 Jeff Benson, Ethereum Privacy Tool Tornado Cash sagt, dass es Chainalysis verwendet, um sanktionierte Wallets zu blockieren, Entschlüsseln (15. April 2022), https://decrypt.co/97984/ethereum-privacytool-Tornado-cash-uses-chainalysis-block-sanctioned-wallets.

39 See Brian Armstrong und Vitalik Buterin diskutieren über Dezentralisierung, Datenschutz und mehr, Coinbase: Around the Block, um 35:00 (30. August 2022) (verfügbar auf Spotify), https://open.spotify.com/episode/2vzctO7qgvYqGLKbnMnqha?si=X3eu221IRvGIJn3kd4tWFA&nd=1; siehe zb, Ben Fisch, Konfigurierbare Datenschutz-Fallstudie: Partitionierte Datenschutz-Pools, Espressosysteme (11), https://www.espressosys.com/blog/configurable-privacy-case-study-partitioned-privacy-pools.

40 See OFAC Guidance at 12-16 (Umriss der Pflichten zur Risikobewertung).

41 Id.

42 Siehe allgemein Tornado-Bargeld, Tornado.cash-Konformität, Mittel (3. Juni 2020), https://tornado-cash.medium.com/tornado-cash-compliance-9abbf254a370.

43 Das neuere Tornado Nova-Protokoll unterstützt private Überweisungen, während sich die Gelder im Tornado-System befinden. In diesem Fall muss die unter dem öffentlichen Schlüssel der Strafverfolgungsbehörden verschlüsselte „Adresse“ die gesamte Transaktionskette sein, die zur aktuellen Auszahlung der Gelder geführt hat – mehr Daten als nur eine einzelne Adresse.

44 See Fisch, supra beachten 39

***

Danksagungen: Mit Dank an Jai Ramaswamy und Miles Jennings für ihr Feedback und ihre Beiträge zu den Konzepten in dem Stück, einschließlich Miles' „Zulassungsliste“-Vorschlag. Danke auch an David Sverdlov, der geholfen hat, dies zusammenzustellen.

***

Editor: Robert Hackett

***

Josef Burleson ist Associate General Counsel bei a16z crypto, wo er das Unternehmen und seine Portfoliounternehmen in Rechts-, Governance- und Dezentralisierungsangelegenheiten berät.

Michel Korver ist der Leiter der Regulierung bei a16z crypto. Zuvor war sie Chief Digital Currency Advisor von FinCEN, Digital Currency Counsel des DOJ und stellvertretende Staatsanwältin der Vereinigten Staaten.

Dan Boneh ist Senior Research Advisor bei a16z crypto. Er ist Professor für Informatik an der Stanford University, wo er deren Applied Cryptography Group leitet; Co-Direktor des Stanford Center for Blockchain Research; und Co-Leiter des Stanford Computer Security Lab.

***

Die hier geäußerten Ansichten sind die der einzelnen zitierten Mitarbeiter von AH Capital Management, LLC („a16z“) und nicht die Ansichten von a16z oder seinen verbundenen Unternehmen. Bestimmte hierin enthaltene Informationen stammen aus Drittquellen, einschließlich von Portfoliounternehmen von Fonds, die von a16z verwaltet werden. Obwohl sie aus als zuverlässig erachteten Quellen stammen, hat a16z solche Informationen nicht unabhängig überprüft und macht keine Zusicherungen über die aktuelle oder dauerhafte Genauigkeit der Informationen oder ihre Angemessenheit für eine bestimmte Situation. Darüber hinaus kann dieser Inhalt Werbung von Drittanbietern enthalten; a16z hat solche Anzeigen nicht überprüft und unterstützt keine darin enthaltenen Werbeinhalte.

Dieser Inhalt wird nur zu Informationszwecken bereitgestellt und sollte nicht als Rechts-, Geschäfts-, Anlage- oder Steuerberatung angesehen werden. Sie sollten diesbezüglich Ihre eigenen Berater konsultieren. Verweise auf Wertpapiere oder digitale Vermögenswerte dienen nur der Veranschaulichung und stellen keine Anlageempfehlung oder ein Angebot zur Erbringung von Anlageberatungsdiensten dar. Darüber hinaus richtet sich dieser Inhalt nicht an Anleger oder potenzielle Anleger und ist nicht für die Verwendung durch diese bestimmt, und es darf unter keinen Umständen darauf vertraut werden, wenn eine Entscheidung getroffen wird, in einen von a16z verwalteten Fonds zu investieren. (Ein Angebot zur Investition in einen a16z-Fonds wird nur durch das Privatplatzierungsmemorandum, den Zeichnungsvertrag und andere relevante Unterlagen eines solchen Fonds abgegeben und sollte vollständig gelesen werden.) Alle erwähnten, erwähnten oder erwähnten Investitionen oder Portfoliounternehmen oder Portfoliounternehmen Die beschriebenen Investitionen sind nicht repräsentativ für alle Investitionen in von a16z verwaltete Vehikel, und es kann nicht garantiert werden, dass die Investitionen rentabel sind oder dass andere Investitionen in der Zukunft ähnliche Merkmale oder Ergebnisse aufweisen werden. Eine Liste der Investitionen von Fonds, die von Andreessen Horowitz verwaltet werden (mit Ausnahme von Investitionen, für die der Emittent a16z keine Genehmigung zur öffentlichen Offenlegung erteilt hat, sowie unangekündigte Investitionen in öffentlich gehandelte digitale Vermögenswerte) ist unter https://a16z.com/investments verfügbar /.

Die darin bereitgestellten Diagramme und Grafiken dienen ausschließlich zu Informationszwecken und sollten bei Anlageentscheidungen nicht als verlässlich angesehen werden. Die Wertentwicklung in der Vergangenheit ist kein Hinweis auf zukünftige Ergebnisse. Der Inhalt spricht nur zum angegebenen Datum. Alle Prognosen, Schätzungen, Prognosen, Ziele, Aussichten und/oder Meinungen, die in diesen Materialien geäußert werden, können ohne Vorankündigung geändert werden und können von den Meinungen anderer abweichen oder ihnen widersprechen. Weitere wichtige Informationen finden Sie unter https://a16z.com/disclosures.

- a16z Krypto

- Andreessen Horowitz

- Bitcoin

- Blockchain

- Blockchain-Konformität

- Blockchain Konferenz

- coinbase

- Einfallsreichtum

- Konsens

- Krypto & Web3

- Krypto-Konferenz

- Kryptoabbau

- kryptowährung

- dezentralisiert

- DeFi

- Digitale Assets

- Astraleum

- Maschinelles Lernen

- nicht fungibler Token

- Plato

- platon ai

- Datenintelligenz von Plato

- Platoblockkette

- PlatoData

- Platogaming

- Politik und Regulierung

- Vieleck

- Nachweis der Beteiligung

- Sicherheit

- W3

- Zephyrnet

- Zero-Knowledge-Beweise