Lesezeit: 6 Minuten

Bei Web3 Space geht es darum, dezentrale Dienste und einen transparenten Informationsfluss zu schaffen. Kreditvergabe und Kreditaufnahme, ein entscheidender Bestandteil von Finanzmodellen weltweit, sind seit einiger Zeit Teil des web3-Ökosystems.

Protokolle wie AAVE, Compound und dYdX brachte die Kreditvergabe und Kreditvergabe in unseren Web3-Bereich und übertraf die traditionellen bankbasierten Kreditaufnahmeverfahren und -beschränkungen. Diese Protokolle sind die Pioniere der dezentralen Kreditvergabe und -ausleihe.

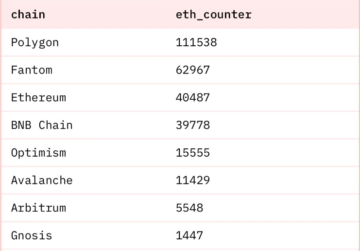

Als die Web3-Community wuchs, wurde das Leihen und Leihen sehr nützlich, wodurch der TVL (Total Value Locked) dieser Protokolle schnell Milliarden überstieg.

Stellen Sie sich vor, jemand hat Ihnen 4 Milliarden Dollar gegeben, um sie Ihnen später wegzunehmen. Was um alles in der Welt würdest du nicht tun, um es sicher zu halten? Stellen Sie sich in ähnlicher Weise vor, wie entscheidend die Frage der Sicherheit für diese Protokolle ist. So einfach ist das. Es gibt kein Leih- und Leihprotokoll ohne Sicherheit, und kein Finanzmodell kann ohne solche Leih- und Leihdienste bestehen.

Als Versuch, der web3-Community zu dienen und Sie darüber aufzuklären, welche wichtigen Prüfungen solche Protokolle durchlaufen müssen, um den Benutzern vollständiges Vertrauen und Gerechtigkeit zu gewährleisten, ist QuillAudits wie immer hier, um Ihnen zu helfen, mehrere Sicherheitsprüfungen zu verstehen, die beachtet werden müssen vor dem Börsengang. Lasst uns beginnen.

Tipps zur sicheren Kreditvergabe und -aufnahme

In diesem Abschnitt werden wir einige der wichtigen Aspekte und Dienstleistungen der Kredit- und Kreditaufnahme durchgehen, ein Verständnis aufbauen und dann einige Tipps geben, wie sie sicher gemacht werden können. Am Ende werden wir einige gemeinsame Kontrollen sehen, die sichergestellt werden müssen. Lass uns gehen.

1. Flash-Darlehen

Das ist etwas wirklich Interessantes. Dieser Mechanismus hat die Kraft, Sie zum Millionär zu machen (allerdings nur für ein paar Sekunden), aber wenn er richtig verwendet wird, ist er in vielen Szenarien sehr hilfreich. Aber was ist es?

Stellen Sie sich das als Teenager vor. Sie sind mit dem Fahrrad unterwegs, um etwas in einem Geschäft zu kaufen, das Sie schon lange besuchen, und der Ladenbesitzer kennt Sie. Wenn Sie dort ankommen, sagen Sie dem Ladenbesitzer: „Hören Sie, ich habe einen Plan. Ich brauche etwas Geld. Ich verspreche, es dir zurückzugeben, bevor ich nach Hause gehe. Ich muss nur ein paar Transaktionen machen“, aber der Ladenbesitzer will immer noch eine Gewissheit, ob er es zurückbekommt, also hört er auf Ihren Plan, Sie sagen ihm: „Geben Sie mir 10 Dollar, ich werde Äpfel von einem Markt kaufen, wo der Preis ist ist 5 $ pro Apfel, und verkaufen Sie ihn auf Markt B, wo der Apfelpreis 7 $ beträgt.“ Der Ladenbesitzer versichert nun, dass ihm der Betrag zurückerstattet wird, gibt ihm das Geld, und das war's, Sie tun es und erhalten eine stattliche Rendite von 4 $ und zurück die $10 an den Ladenbesitzer und dann glücklich nach Hause!

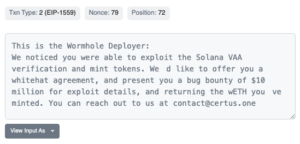

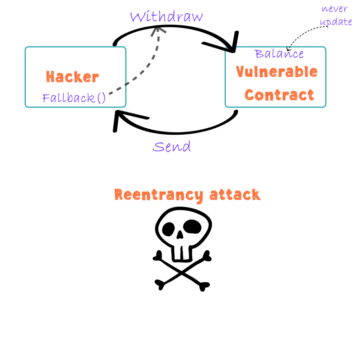

Das ist Flash Loan, nur mit mehr Sicherheit. Flash-Darlehen ermöglichen es Ihnen, eine riesige Geldsumme in Millionenhöhe ohne Sicherheiten zu leihen, aber mit einer Bedingung: Sie würden das gesamte Geld zurückgeben, bevor Sie einen neuen Block in die Kette einfügen (innerhalb von Sekunden). Aber auch in Sekundenschnelle gibt es riesige Anträge auf Blitzkredite. Flash-Darlehen wurden auch für einige der schädlichsten Hacks verwendet, die auf einigen Protokollen in web3 ausgeführt wurden. Diese Hacks beinhalteten auch die Arbeit eines Orakels. Lassen Sie uns etwas über Orakel aus Sicherheitssicht lernen.

2 Oracle

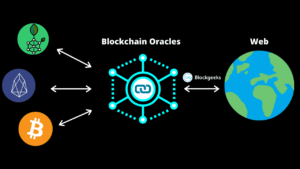

Blockchain ist eine ganz neue Welt für sich, die von den Daten der physischen Welt abgeschnitten ist, aber mit Hilfe von Orakeln können wir die Lücke zwischen den Blockchain-Daten und den Daten der physischen Welt schließen. Warum ist das notwendig?

Wenn Sie darüber nachdenken, spielt dies eine entscheidende Rolle in der Blockchain. Angenommen, Sie erstellen ein Protokoll, das Landwirten eine Versicherung bietet. Sie entwerfen einen Vertrag, in dem steht, dass jeder Landwirt am Monatsende eine Prämie von 100 US-Dollar zahlt, und wenn die Temperatur fünf Tage lang über 100 Fahrenheit liegt, hat er Anspruch auf eine Forderung von 1000 US-Dollar für den Verlust seiner Ernte. Ein einfacher Vertrag, der die Landwirte sicherstellt. Aber woher würde die Blockchain wissen, dass die Temperatur fünf Tage lang über 100 Fahrenheit lag? Hier kommen Orakel ins Spiel.

2.1 Sicherheit

Oracles liefern tatsächliche Daten der physischen Welt für On-Chain-Berechnungen und -Bedingungen. Somit ist unser Protokoll von der Korrektheit der Orakel abhängig. Berechnungen basieren nämlich oft auf bestimmten Bedingungen, deren Daten die Orakel liefern. Wenn diese Daten jedoch beschädigt sind oder das Orakel irgendwie kompromittiert ist, bedeutet dies, dass das Protokoll kompromittiert wurde. Und sie haben nur aufgrund dieser Tatsache RIESIGE Verluste.

Für Kreditprotokolle zur Bestimmung des Preises eines Vermögenswerts wird ein Preisorakel verwendet, um Preise entweder on-chain oder off-chain abzurufen. On-Chain-Orakel haben viele Probleme erlitten, die Preismanipulationen ermöglichen. Daher verlassen sich diese Protokolle für die Preisberichterstattung auf Off-Chain-Orakel wie Chainlink. Dies ist sicherer, da die Preise aus verschiedenen Quellen (z. B. Börsen) von vertrauenswürdigen Parteien abgerufen werden. Es wird immer empfohlen, sich für ein im Web3-Raum bekanntes Orakel zu entscheiden, und deren Integration in das Protokoll sollte ordnungsgemäß gepflegt werden.

3. NFT-basierte Kreditaufnahme

Wir können Token ausleihen, indem wir eigene NFTs als Sicherheit bei der dezentralen Kreditvergabe und -aufnahme aufbewahren. Wie es funktioniert, hält eine Partei die eigene NFT für einen festgelegten Zeitraum gesperrt und erhält im Gegenzug ein Darlehen in der vereinbarten Höhe mit dem vereinbarten Zinssatz. Wenn die Partei nun den Kapital- und Zinsbetrag nicht zurückzahlt, erhält der Kreditgeber das Eigentum an der NFT. Dieses System ist gleichbedeutend damit, Ihr Land als Pfand für Kredite zu behalten, was in der Gesellschaft schon so lange existiert.

3.1 Sicherheit

Wie oben besprochen, sollten die benötigten Preisorakel zuverlässig und nicht kompromittierbar sein. Bei NFT sind die bekannten Modelle opeansea/looksrare, also sollte bei der Bearbeitung darauf geachtet werden, dass die Preisorakel von opensea/looksrare stammen.

Einige Protokolle erlauben das Ändern von Kredit-/Zinskonditionen zwischen den aufgenommenen Krediten über NFT. Wenn Sie an einer solchen Funktion arbeiten möchten, sollten Sie prüfen und formalisieren, wie sich die Änderungen auf die Beleihungs-/Zinswerte auswirken, und diese dann sicher einarbeiten.

4. Gemeinsame Strategien

In den obigen Abschnitten haben wir einige Aspekte kennengelernt, die nicht direkt mit dem Protokoll zusammenhängen. Sie sind die design- und funktionsbasierten Sicherheitsaspekte, die eine wichtige Rolle bei den sicherheitsbezogenen Aspekten in einem Protokoll spielen. Jetzt werden wir uns auf verschiedene Protokollprüfungen konzentrieren.

- CounterTokens:- Immer wenn ein Benutzer einige Token einzahlt, erhält er im Gegenzug aToken, die gegen den Token eingelöst oder als Pfand verwendet werden können. Diese aToken-Verträge sollten alle sicherheitsrelevanten Audits erfüllen, die ERC20-Token durchlaufen.

- Minze/Brand:- Wann immer es eine Einzahlung oder Ausleihe gibt, gibt es einen Prozess des Prägens und Verbrennens von Tokens. Achte darauf, die Logik richtig einzubauen.

- <span class="glossaryLink" aria-describedby="tt" data-cmtooltip="

Schlupf<!– wp:paragraph –>Der Kryptomarkt ist extrem volatil, was eine erhöhte Wahrscheinlichkeit für den Preisunterschied zwischen dem Zeitpunkt, an dem der Käufer eine Order aufgibt, und der Ausführung des Handels prognostiziert. Und deshalb erlauben die Börsen Händlern, den akzeptierten Slippage-Toleranzwert einzugeben. Wenn der Transaktionswert die Slippage-Toleranz überschreitet, werden die Trades in jedem Fall nicht ausgeführt. <br/><!– /wp:paragraph –>

” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip”, "format":"html"}]”>Slippage-Gebühr:- <span class="glossaryLink" aria-describedby="tt" data-cmtooltip="

Schlupf<!– wp:paragraph –>Der Kryptomarkt ist extrem volatil, was eine erhöhte Wahrscheinlichkeit für den Preisunterschied zwischen dem Zeitpunkt, an dem der Käufer eine Order aufgibt, und der Ausführung des Handels prognostiziert. Und deshalb erlauben die Börsen Händlern, den akzeptierten Slippage-Toleranzwert einzugeben. Wenn der Transaktionswert die Slippage-Toleranz überschreitet, werden die Trades in jedem Fall nicht ausgeführt. <br/><!– /wp:paragraph –>” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip”, "format":"html"}]”>Slippage ist der Preisunterschied zwischen dem Zeitpunkt, an dem Sie eine Transaktion übermitteln, und dem Zeitpunkt, an dem die Transaktion bestätigt wird auf der Blockchain. Wir müssen sicherstellen, dass der Benutzer die nicht manipulieren kann

Schlupf<!– wp:paragraph –>Der Kryptomarkt ist extrem volatil, was eine erhöhte Wahrscheinlichkeit für den Preisunterschied zwischen dem Zeitpunkt, an dem der Käufer eine Order aufgibt, und der Ausführung des Handels prognostiziert. Und deshalb erlauben die Börsen Händlern, den akzeptierten Slippage-Toleranzwert einzugeben. Wenn der Transaktionswert die Slippage-Toleranz überschreitet, werden die Trades in jedem Fall nicht ausgeführt. <br/><!– /wp:paragraph –>” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip”, "format":"html"}]”>Slippage-Gebühr.

- Grenzfälle:- Testen Sie in der Testphase der Protokollentwicklung immer auf Randfälle, wie z

Liquiditätspool<!– wp:paragraph –>Liquiditätspools beziehen sich auf Krypto-Token, die in einem Smart Contract eingeschlossen sind, um dezentralen Börsen Liquidität bereitzustellen. Der Liquiditätspool verlässt sich auf den Automated Market Maker (AMM), um den Preis der Token durch eine mathematische Formel zu bestimmen und dabei zu helfen, Trades effizient durchzuführen.<br/><!– /wp:paragraph –>

” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip”, "format":"html"}]”>Liquiditätspool und sehen Sie, wie er sich verhält usw. Um mehr über Tests und formale Verifizierung zu erfahren , beziehen auf https://blog.quillhash.com/2023/02/16/testing-and-formal-verification/

Zusammenfassung

Das Leih- und Leihprotokoll ist seit einiger Zeit Teil des Web3-Ökosystems. Dieser Bereich war der erste, der im Web3-Bereich erforscht wurde, und hat daher viele Angriffe und Hacks erlebt. Es hat sich herausgestellt, dass es ständig neue Angriffe gibt, die von diesen Protokollen erledigt werden müssen, und die ständige Aktualisierung solcher Protokolle schafft auch Raum für Angriffe.

Große Protokolle wie AAVE verstehen auch die Notwendigkeit von Sicherheit und haben die Sicherheitsverantwortung an Prüfer ausgelagert. QuillAudits hat sich im Bereich der Web3-Sicherheit einen Namen gemacht und verfügt mit bemerkenswerten Audits über Fachwissen bei der Sicherung einiger der komplexesten und interessantesten Protokolle. Wenn Sie eine Prüfung wünschen, besuchen Sie unsere Website und lassen Sie Ihr Protokoll noch heute prüfen.

17 Views

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://blog.quillhash.com/2023/03/01/securing-the-lending-and-borrowing-in-web3-space/

- $1000

- 1

- 100

- 7

- a

- aave

- LiveBuzz

- darüber

- oben

- hinzugefügt

- beeinflussen

- Alle

- erlaubt

- immer

- AMM

- Betrag

- amp

- und

- Apple

- Anwendungen

- Bereich

- Aspekte

- Vermögenswert

- Versicherung

- gesichert

- ein Token

- Anschläge

- Prüfung

- geprüft

- Abschlussprüfer

- Audits

- Automatisiert

- Zurück

- basierend

- weil

- Bevor

- zwischen

- Milliarde

- Milliarden

- Blockieren

- Blockchain

- Blockchain-Daten

- leihen

- Ausleihen

- BRIDGE

- bauen

- Kaufe

- Berechnungen

- kann keine

- österreichische Unternehmen

- Häuser

- Fälle

- sicher

- Kettenglied

- Chance

- Änderungen

- Ändern

- aus der Ferne überprüfen

- Schecks

- Anspruch

- Sicherheit

- wie die

- gemeinsam

- community

- abschließen

- Komplex

- Compounds

- Kompromittiert

- Berechnungen

- Zustand

- Bedingungen

- BESTÄTIGT

- konstante

- kontinuierlich

- Vertrag

- Verträge

- verdorben

- erstellen

- erstellt

- schafft

- Erstellen

- Nutzpflanzen

- Cross

- wichtig

- Krypto

- Krypto-Markt

- KRYPTO-TOKEN

- Schneiden

- schädlich

- technische Daten

- Tage

- dezentral

- dezentralisiert

- dezentrale Kreditvergabe

- dezentralisierter Austausch

- abhängig

- Einzahlungen

- Ablagerungen

- Design

- Bestimmen

- Entwicklung

- Unterschied

- anders

- Direkt

- diskutiert

- Lüftung

- Ökosystem

- Edge

- erziehen

- effizient

- entweder

- förderfähigen

- gewährleisten

- sorgt

- Enter

- Äquivalent

- ERC20

- ERC20-Token

- etc

- Sogar

- Jedes

- übersteigt

- Austausch-

- Warenumtausch

- Expertise

- Erkundet

- äußerst

- scheitert

- Landwirte

- Merkmal

- Gebühr

- Abgerufen

- wenige

- Revolution

- Vorname

- fixiert

- Blinken (Flash)

- Flash-Kredite

- Fluss

- Setzen Sie mit Achtsamkeit

- formal

- Formel

- für

- Lücke

- bekommen

- gibt

- Go

- gehen

- Hacks

- Hilfe

- hilfreich

- hier

- hält

- Startseite

- Ultraschall

- HTTPS

- riesig

- wichtig

- in

- integrieren

- hat

- Information

- Versicherung

- Integration

- Interesse

- ZINSRATE

- interessant

- beteiligt

- Probleme

- IT

- selbst

- Justiz

- Behalten

- Aufbewahrung

- Wissen

- bekannt

- Land

- LERNEN

- gelernt

- Verleiher

- Darlehen

- Einschränkungen

- Liquidity

- Liquiditätspool

- Liquiditätspools

- Darlehen

- Kredite

- verschlossen

- Lang

- lange Zeit

- Verlust

- Verluste

- Los

- gemacht

- Dur

- um

- Making

- Manipulation

- viele

- Markt

- mathematisch

- Materie

- Mechanismus

- Triff

- Millionen

- Prägung

- Modell

- für

- Geld

- mehr

- vor allem warme

- Name

- notwendig,

- Need

- Neu

- NFT

- NFTs

- bemerkenswert

- On-Chain

- EINEM

- Orakel

- Orakel

- Auftrag

- Besitz

- Eigentum

- Teil

- Parteien

- Party

- Ausführen

- Phase

- physikalisch

- Pioniere

- Länder/Regionen

- Plan

- Plato

- Datenintelligenz von Plato

- PlatoData

- Play

- Points

- Perspektive

- Pool

- Pools

- Werkzeuge

- Prämie

- Preis

- Preise

- Principal

- Probleme

- Verfahren

- Prozessdefinierung

- Projekte

- Versprechen

- richtig

- Protokoll

- Protokolle

- die

- Öffentlichkeit

- schnell

- Quillhash

- Bewerten

- erreichen

- erhält

- bezogene

- zuverlässig

- zurückzahlen

- Reporting

- Verantwortung

- Rückkehr

- Rollen

- Zimmer

- Safe

- Szenarien

- Sekunden

- Abschnitt

- Abschnitte

- Verbindung

- sicher

- Sicherung

- Sicherheitdienst

- verkaufen

- brauchen

- Lösungen

- mehrere

- Teilen

- Shop

- sollte

- Ähnlich

- Einfacher

- Schlupf

- smart

- Smart-Vertrag

- So

- Gesellschaft

- einige

- Jemand,

- etwas

- Quellen

- Raumfahrt

- Anfang

- Immer noch

- mit Stiel

- abschicken

- so

- geliefert

- System

- Nehmen

- Einnahme

- Teenager

- AGB

- Test

- Testen

- Das

- die Welt

- ihr

- deswegen

- Durch

- Zeit

- Tipps

- zu

- heute

- Zeichen

- Tokens

- Toleranz

- Gesamt

- Gesamtwert gesperrt

- Handel

- Traders

- Trades

- traditionell

- Transaktion

- transparent

- Vertrauen

- vertraut

- verstehen

- Verständnis

- mehr Stunden

- Mitglied

- Nutzer

- Wert

- Werte

- verschiedene

- Verification

- Anzeigen

- flüchtig

- Web3

- Web3-Community

- Web3-Ökosystem

- Web3-Bereich

- Webseite

- bekannt

- Was

- Was ist

- ob

- welche

- während

- ganze

- werden wir

- ohne

- Arbeiten

- gearbeitet

- arbeiten,

- Werk

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- Das weltweit

- würde

- Du

- Ihr

- Zephyrnet