Το Rust-based injector Freeze[.]rs έχει οπλιστεί για να εισάγει μια σειρά από κακόβουλο λογισμικό σε στόχους, σε μια εξελιγμένη καμπάνια ηλεκτρονικού ψαρέματος που περιέχει ένα κακόβουλο αρχείο PDF που περιβάλλει τον εντοπισμό και την απόκριση τελικού σημείου (EDR).

Η εκστρατεία που ανακαλύφθηκε για πρώτη φορά από τα εργαστήρια FortiGuard της Fortinet τον Ιούλιο, στοχεύει θύματα σε όλη την Ευρώπη και τη Βόρεια Αμερική, συμπεριλαμβανομένων εξειδικευμένων προμηθευτών χημικών ή βιομηχανικών προϊόντων.

Τελικά, αυτή η αλυσίδα κορυφώνεται με τη φόρτωση του κακόβουλου λογισμικού XWorm που δημιουργεί επικοινωνία με έναν διακομιστή εντολών και ελέγχου (C2), όπως αποκάλυψε μια ανάλυση από την εταιρεία. Το XWorm μπορεί να εκτελέσει ένα ευρύ φάσμα λειτουργιών, από τη φόρτωση ransomware έως τη λειτουργία ως μόνιμο backdoor.

Περαιτέρω αποκαλύψεις αποκάλυψαν επίσης τη συμμετοχή του SYK Crypter, ενός εργαλείου που χρησιμοποιείται συχνά για τη διανομή οικογενειών κακόβουλου λογισμικού μέσω της πλατφόρμας συνομιλίας της κοινότητας Discord. Αυτό το crypter έπαιξε ρόλο στη φόρτωση Remcos, ένα εξελιγμένο Trojan απομακρυσμένης πρόσβασης (RAT) έμπειρος στον έλεγχο και την παρακολούθηση συσκευών Windows.

Τοποθέτηση του EDR στον πάγο: Κάτω από την κουκούλα της αλυσίδας επίθεσης Freeze[.]rs

Στην έρευνά τους, η ανάλυση της ομάδας κωδικοποιημένων αλγορίθμων και ονομάτων API εντόπισε την προέλευση αυτού του νέου εγχυτήρα πίσω στο εργαλείο Red Team "Freeze.rs", σχεδιασμένο ρητά για τη δημιουργία ωφέλιμων φορτίων ικανών να παρακάμπτουν τα μέτρα ασφαλείας EDR.

"Αυτό το αρχείο ανακατευθύνεται σε ένα αρχείο HTML και χρησιμοποιεί το πρωτόκολλο "search-ms" για πρόσβαση σε ένα αρχείο LNK σε έναν απομακρυσμένο διακομιστή", μια ανάρτηση ιστολογίου της εταιρείας εξήγησε. "Κάνοντας κλικ στο αρχείο LNK, ένα σενάριο PowerShell εκτελεί το Freeze[.]rs και το SYK Crypter για περαιτέρω επιθετικές ενέργειες."

Η Cara Lin, ερευνήτρια της FortiGuard Labs, εξηγεί ότι η συσκευή έγχυσης Freeze[.]rs καλεί NT syscalls για να εισάγουν τον shellcode, παρακάμπτοντας τις τυπικές κλήσεις που βρίσκονται στο dll της βάσης του πυρήνα, οι οποίες ενδέχεται να είναι συνδεδεμένες.

"Χρησιμοποιούν τη μικρή καθυστέρηση που συμβαίνει πριν ένα EDR αρχίσει να συνδέει και να τροποποιεί τη συναρμολόγηση των DLL συστήματος μέσα σε μια διαδικασία", λέει. "Εάν μια διεργασία έχει δημιουργηθεί σε κατάσταση αναστολής, έχει φορτωμένα ελάχιστα DLL και δεν φορτώνονται ειδικά DLL για το EDR, υποδεικνύοντας ότι τα syscals στο Ntdll.dll παραμένουν αναλλοίωτα."

Ο Lin εξηγεί ότι η αλυσίδα επίθεσης εκκινείται μέσω ενός αρχείου PDF παγιδευμένου με εκρηκτικά, το οποίο λειτουργεί μαζί με ένα πρωτόκολλο «search-ms» για την παράδοση του ωφέλιμου φορτίου.

Αυτός ο κώδικας JavaScript χρησιμοποίησε τη λειτουργία "search-ms" για να αποκαλύψει το αρχείο LNK που βρίσκεται σε έναν απομακρυσμένο διακομιστή.

Το πρωτόκολλο «search-ms» μπορεί να ανακατευθύνει τους χρήστες σε έναν απομακρυσμένο διακομιστή μέσω ενός παραθύρου της Εξερεύνησης των Windows.

«Μέσω της χρήσης ενός παραπλανητικού αρχείου LNK που είναι μεταμφιεσμένο σε εικονίδιο PDF, μπορεί να παραπλανήσει τα θύματα να πιστέψουν ότι το αρχείο προέρχεται από το δικό τους σύστημα και είναι νόμιμο», σημειώνει.

Εν τω μεταξύ, «το SYK Crypter αντιγράφεται στον φάκελο Startup για επιμονή, κρυπτογραφεί τη διαμόρφωση κατά την κωδικοποίηση και την αποκρυπτογραφεί κατά την εκτέλεση και επίσης κρυπτογραφεί το συμπιεσμένο ωφέλιμο φορτίο στον πόρο για συσκότιση», προσθέτει.

Ένα πρόγραμμα λήψης χρησιμοποιείται παράλληλα με την κωδικοποίηση στο πρώτο επίπεδο και, στη συνέχεια, ένα δεύτερο επίπεδο περιλαμβάνει συσκότιση συμβολοσειράς και κρυπτογράφηση ωφέλιμου φορτίου.

«Αυτή η στρατηγική πολλαπλών επιπέδων έχει σχεδιαστεί για να ενισχύσει την πολυπλοκότητα και την πρόκληση για στατική ανάλυση», λέει. «Τέλος, μπορεί να τερματιστεί όταν αναγνωρίσει έναν συγκεκριμένο προμηθευτή ασφάλειας».

Τρόπος άμυνας ενάντια στον αυξανόμενο κίνδυνο phishing

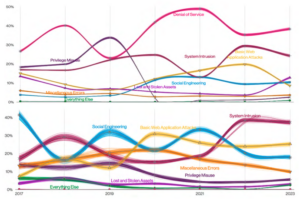

phishing και άλλες επιθέσεις που βασίζονται σε μηνύματα εξακολουθούν να αποτελούν μια διάχυτη απειλή, με το 97% των εταιρειών να έχουν δει τουλάχιστον μία επίθεση ηλεκτρονικού ψαρέματος τους τελευταίους 12 μήνες και τα τρία τέταρτα των εταιρειών να αναμένουν σημαντικό κόστος από μια επίθεση που βασίζεται σε email.

Επιθέσεις ψαρέματος γίνονται πιο έξυπνοι και πιο στοχευμένοι, προσαρμόζονται στη νέα τεχνολογία και τη συμπεριφορά των χρηστών, εξελίσσονται ώστε να περιλαμβάνουν εκμεταλλεύσεις για κινητά, πλαστοπροσωπία επωνυμίας και περιεχόμενο που δημιουργείται από AI.

Η έρευνα επισημαίνει ότι είναι πολύ σημαντικό να διατηρείται ενημερωμένο λογισμικό για τον μετριασμό των κινδύνων, την παροχή τακτικής εκπαίδευσης και τη χρήση προηγμένων εργαλείων ασφαλείας για άμυνες για την αντιμετώπιση της εξελισσόμενης απειλής επιθέσεων phishing.

Εκπαίδευση προσομοίωσης phishing για εργαζόμενους φαίνεται να λειτουργεί καλύτερα σε οργανισμούς υποδομών ζωτικής σημασίας από ό,τι συμβαίνει σε άλλους τομείς, με το 66% αυτών των εργαζομένων να αναφέρουν σωστά τουλάχιστον μία πραγματική κακόβουλη επίθεση μέσω email μέσα σε ένα χρόνο εκπαίδευσης, σύμφωνα με νέα έρευνα.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Αυτοκίνητο / EVs, Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- ChartPrime. Ανεβάστε το Trading Game σας με το ChartPrime. Πρόσβαση εδώ.

- BlockOffsets. Εκσυγχρονισμός της περιβαλλοντικής αντιστάθμισης ιδιοκτησίας. Πρόσβαση εδώ.

- πηγή: https://www.darkreading.com/ics-ot/xworm-remcos-rat-evade-edrs-infect-critical-infrastructure

- :έχει

- :είναι

- 12

- 12 μήνες

- 7

- a

- πρόσβαση

- απέναντι

- ηθοποιία

- ενεργειών

- Προσθέτει

- προηγμένες

- κατά

- αλγόριθμοι

- κατά μήκος της πλευράς

- Επίσης

- Αμερική

- an

- ανάλυση

- και

- api

- ΕΙΝΑΙ

- γύρω

- AS

- Συνέλευση

- At

- επίθεση

- Επιθέσεις

- πίσω

- κερκόπορτα

- βάση

- BE

- ήταν

- πριν

- συμπεριφορά

- πιστεύοντας

- Καλύτερα

- Μπλοκ

- μάρκα

- by

- κλήσεις

- Εκστρατεία

- CAN

- ικανός

- κουβαλάω

- αλυσίδα

- πρόκληση

- χημική ουσία

- κωδικός

- Επικοινωνία

- κοινότητα

- Εταιρείες

- εταίρα

- περίπλοκο

- διαμόρφωση

- περιεχόμενο

- τον έλεγχο

- Δικαστικά έξοδα

- μετρητής

- δημιουργήθηκε

- κρίσιμης

- Υποδομές κρίσιμης σημασίας

- κρίσιμος

- delay

- παραδώσει

- σχεδιασμένα

- Ανίχνευση

- Συσκευές

- διχόνοια

- ανακάλυψαν

- διανέμω

- κάνει

- κατά την διάρκεια

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- υπαλλήλους

- κρυπτογράφηση

- Τελικό σημείο

- ενίσχυση

- δημιουργία

- Ευρώπη

- εξελίσσεται

- Εκτελεί

- εκτέλεση

- αναμένουν

- Εξηγεί

- εκμεταλλεύεται

- εξερευνητής

- οικογένειες

- Αρχεία

- Τελικά

- Εταιρεία

- επιχειρήσεις

- Όνομα

- Για

- Fortinet

- Βρέθηκαν

- Πάγωμα

- συχνά

- από

- λειτουργικότητα

- λειτουργίες

- περαιτέρω

- να πάρει

- κουκούλα

- HTML

- HTTPS

- ICE

- ICON

- if

- in

- περιλαμβάνουν

- Συμπεριλαμβανομένου

- βιομηχανικές

- Υποδομή

- ξεκίνησε

- κάνω ένεση

- σε

- εισαγάγει

- έρευνα

- συμμετοχή

- IT

- ΤΟΥ

- εαυτό

- το JavaScript

- jpg

- Ιούλιος

- Labs

- στρώμα

- ελάχιστα

- νόμιμος

- lin

- φόρτωση

- που βρίσκεται

- διατηρήσουν

- malware

- Ενδέχεται..

- μέτρα

- ελάχιστος

- Μετριάζω

- Κινητό

- παρακολούθηση

- μήνες

- περισσότερο

- πολυστρωματικά

- ονόματα

- Νέα

- Όχι.

- Βόρειος

- Βόρεια Αμερική

- Notes

- μυθιστόρημα

- of

- προσβλητικός

- on

- ONE

- or

- καταγωγή

- ΑΛΛΑ

- έξω

- δική

- Το παρελθόν

- επιμονή

- Phishing

- επίθεση phishing

- επιθέσεις ηλεκτρονικού ψαρέματος

- phishing καμπάνια

- πλατφόρμες

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- έπαιξε

- Θέση

- PowerShell

- διαδικασια μας

- Προϊόν

- πρωτόκολλο

- παρέχουν

- σειρά

- ransomware

- ΑΡΟΥΡΑΙΟΣ

- πραγματικός

- αναγνωρίζοντας

- Red

- διευθύνω πάλιν

- τακτικός

- παραμένουν

- μακρινός

- απομακρυσμένη πρόσβαση

- Αναφορά

- έρευνα

- ερευνητής

- απάντησης

- αποκαλύπτω

- Αποκαλυφθε'ντα

- κινδύνους

- Ρόλος

- s

- λέει

- Δεύτερος

- Τομείς

- ασφάλεια

- Μέτρα ασφαλείας

- βλέποντας

- αυτή

- σημαντικός

- προσομοίωση

- εξυπνότερα

- λογισμικό

- εξελιγμένα

- Ειδικότητα

- συγκεκριμένες

- πρότυπο

- ξεκινά

- εκκίνηση

- Κατάσταση

- Στρατηγική

- Σπάγγος

- Ακολούθως

- προμηθευτές

- ανασταλεί

- σύστημα

- στοχευμένες

- στόχευση

- στόχους

- Τεχνολογία

- από

- ότι

- Η

- τους

- αυτοί

- αυτό

- εκείνοι

- απειλή

- Μέσω

- προς την

- μαζι

- εργαλείο

- εργαλεία

- Εκπαίδευση

- Trojan

- υπό

- αποκαλυπτήρια

- up-to-ημερομηνία

- επάνω σε

- χρήση

- Χρήστες

- Χρήστες

- χρησιμοποιούνται

- χρησιμοποιεί

- πάροχος υπηρεσιών

- μέσω

- θύματα

- Ποιό

- ευρύς

- Ευρύ φάσμα

- παράθυρο

- παράθυρα

- με

- εντός

- Εργασία

- λειτουργεί

- έτος

- zephyrnet