Χρόνος διαβασματός: 3 πρακτικά

Χρόνος διαβασματός: 3 πρακτικά

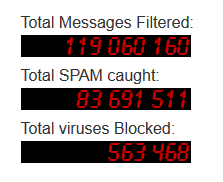

Το μεγάλο κυνήγι των εγκληματιών του κυβερνοχώρου για τα διαπιστευτήρια των χρηστών κερδίζεται γρήγορα. Η στρατηγική τους παραμένει συνήθως η ίδια: τραβήξτε την προσοχή του θύματος, χρησιμοποιήστε τεχνικές κοινωνικής μηχανικής για να την κάνετε να εκτελέσει κακόβουλο αρχείο και, στη συνέχεια, να κλέψει συνδέσεις και κωδικούς πρόσβασης. Αλλά η τακτική και το malware οι χάκερ χρησιμοποιούν συνεχώς αλλαγές. Ας εξετάσουμε λεπτομερώς το πιο πρόσφατο παράδειγμα μιας τέτοιας επίθεσης με μια νέα παραλλαγή ενός κλέφτη κωδικού πρόσβασης που παρεμποδίστηκε πρόσφατα από τα εργαλεία antimalware της Comodo.

Η μεταμφίεση

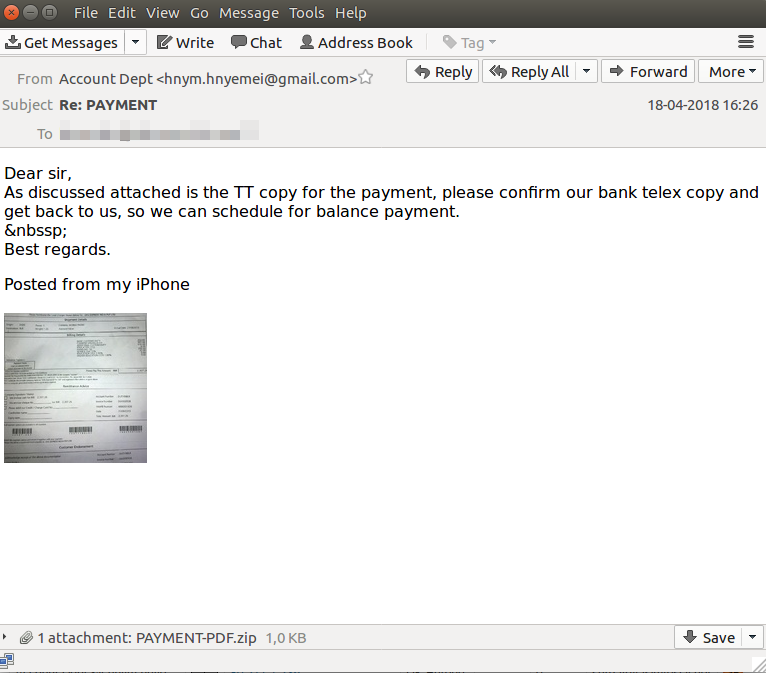

Όπως μπορείτε να δείτε, περιέχει μερικά κόλπα κοινωνικής μηχανικής για χειρισμό των θυμάτων. Ας ρίξουμε μια πιο προσεκτική ματιά σε αυτά.

Πρώτον, είναι το θέμα του μηνύματος. Ένας σπάνιος άνθρωπος θα χάσει μια πληροφορία σχετικά με τα χρήματά της. Έτσι, οι δράστες κερδίζουν την προσοχή των θυμάτων. Μπορούν να είναι σίγουροι ότι οι περισσότεροι δέκτες θα διαβάσουν το μήνυμα.

Στη συνέχεια, οι εγκληματίες του κυβερνοχώρου ονόμασαν το αρχείο "ΠΛΗΡΩΜΗ - PDF" για την προσθήκη περισσότερης αξιοπιστίας (στην πραγματικότητα, είναι ένα αρχείο .ZIP, αλλά πολλοί μη τεχνικοί άνθρωποι μπορεί να μην το παρατηρήσουν). Στη συνέχεια, για να μιμηθούν την αυθεντικότητα, προσθέτουν τη φωτογραφία του «τραπεζικού αντιγράφου τέλεξ». Μια εικόνα αξίζει χίλιες λέξεις, οπότε αυξάνει επίσης τις πιθανότητες να ανοίξει το αρχείο ένα θύμα.

Τώρα ας δούμε τι είναι κρυμμένο στο "PAYMENT- PDF" στην πραγματικότητα;

Το κακόβουλο λογισμικό

Όπως αποκάλυψαν οι αναλυτές της Comodo, το "PAYMENT- PDF" είναι ένα αρχείο .html που περιέχει ένα σκοτεινό VBScript. Εάν ο χρήστης το εκτελέσει, το σενάριο κατεβάζει και εκτελεί ένα φορητό εκτελέσιμο αρχείο από hdoc.duckdns.org .: 1133/PAYMENT.exe

Και το κακόβουλο λογισμικό γίνεται κρυφά στο μολυσμένο μηχάνημα. Πρώτον, συγκεντρώνει πληροφορίες σχετικά με τις εφαρμογές που είναι εγκατεστημένες στον υπολογιστή. Επιλέγει τα προγράμματα περιήγησης ως τον πρώτο στόχο και προσπαθεί να εξαγάγει συνδέσεις, κωδικούς πρόσβασης και άλλα ιδιωτικά δεδομένα από αυτά.

Ειδικότερα, το επιθέσεις κακόβουλου λογισμικού μια μεγάλη ποικιλία από διάφορα προγράμματα περιήγησης: Mozilla Firefox, IceDragon, Safari, K-Meleon, SeaMonkey, Flock, BlackHawk, Chrome, Nichrome, RockMeIt, Spark, Chromium, Titan Browser, Torch, Yandex, Epic, Vivaldi, Chromodo, Superbird, Coowon , Mustang, 360Browser, Citrio, Orbitum, Iridium, Opera, QupZilla και άλλα.

Μετά από αυτό, διαβάζει τα αρχεία δεδομένων κάθε εφαρμογής για να βρει όλους τους λογαριασμούς FTP και SSH που είναι αποθηκευμένοι στο σύστημα. Για να είμαστε ακριβείς, στοχεύει εφαρμογές MyFTP, FTPBox, sherrodFTP, FTP Now, Xftp, EasyFTP, SftpNetDrive, AbleFTP, JaSFtp, FTPInfo, LinasFTP, Filezilla, Staff-FTP, ALFTP, WinSCP, FTPGetter, SmartFTP και άλλα πολλά.

Τέλος, το κακόβουλο λογισμικό αναζητά διάφορους πελάτες email - FoxMail, Thunderbird, PocoMail, IncrediMail, Outlook κ.λπ. - για να εξαγάγει τις πληροφορίες λογαριασμών από αυτούς.

Αφού συλλέξει όλα τα δεδομένα, ο κλέφτης κωδικού πρόσβασης τα στέλνει στον διακομιστή των κυβερνοεγκληματιών hta.duckdns.org/excel/fre.php.

Και αυτός είναι ο θλιβερός τελικός. Τώρα όλα τα διαπιστευτήρια του θύματος βρίσκονται στα χέρια των επιτιθέμενων και δεν έχει καν μαντέψει για αυτό. Δυστυχώς, όταν θα είχε συνειδητοποιήσει τι συνέβη, θα μπορούσε να είναι ήδη πολύ αργά για να αναλάβει δράση διάσωσης…

Ο θερμός χάρτης και οι λεπτομέρειες της επίθεσης

Όπως μπορείτε να δείτε, οι εγκληματίες του κυβερνοχώρου πραγματοποίησαν την επίθεση από την IP 80.211.7.236 που εδρεύει στην Ιταλία χρησιμοποιώντας το email "hnym.hnyemei@gmail.com". Η επίθεση ξεκίνησε στις 18 Απριλίου 2018 στις 14:28 UTC και έληξε στις 20 Απριλίου 2018 στις 07:23 UTC.

"Στο Έκθεση Comodo Q1 2018 επισημαίνουμε την αύξηση των κλεφτών κωδικών πρόσβασης και η υπόθεση επιβεβαιώνει ότι αυτή η τάση συνεχίζει να αυξάνεται. Αυτό το είδος κακόβουλου λογισμικού δεν είναι πολύ εξελιγμένο στο σχεδιασμό του, αλλά πολύ επικίνδυνο στις συνέπειές του »σχολιάζει ο Fatih Orhan, ο επικεφαλής του Comodo Εργαστήρια Έρευνας Απειλών. «Η ύπουλη συμπεριφορά του επιτρέπει στους επιτιθέμενους να παρέχουν την κακομεταχειριστική τους δραστηριότητα κρυφά, οπότε τα θύματα συχνά μένουν χωρίς επίγνωση της παραβίασης έως ότου οι δράστες χρησιμοποιήσουν τα κλεμμένα διαπιστευτήρια.

Είναι καλύτερο να νοιάζεστε για την προστασία εκ των προτέρων για να αποτρέψετε το δίκτυο ή τον υπολογιστή σας από το κακόβουλο λογισμικό παρά να λυπάμαι που δεν το κάνετε αργότερα. Αυτός που προετοιμάζεται καλύτερα κερδίζει τη μάχη. Αυτό ακριβώς συμβαίνει. Οι τεχνολογίες Comodo προστάτευαν τους πελάτες μας από την επίθεση και έκαναν τους εγκληματίες στον κυβερνοχώρο να φύγουν με άδειες τσέπες ».

Ζήστε με ασφάλεια με το Comodo!

Αρχίστε την Δωρεάν σας δοκιμή ΔΩΡΕΑΝ ΑΚΡΙΒΩΣ ΑΚΡΙΒΕΙΑ ΣΑΣ ΑΣΦΑΛΕΙΑΣ

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://blog.comodo.com/email-security/password-stealer-hides-and-hunts-for-credentials/

- 2018

- 28

- 7

- a

- Σχετικα

- σχετικά με αυτό

- Λογαριασμοί

- Πράξη

- δραστηριότητα

- εκ των προτέρων

- Όλα

- ήδη

- Αναλυτές

- και

- εφαρμογές

- Απρίλιος

- Αρχείο

- επίθεση

- προσοχή

- αυθεντικότητα

- Μάχη

- γίνεται

- είναι

- Καλύτερα

- Μεγάλος

- Μπλοκ

- πρόγραμμα περιήγησης

- browsers

- τσαμπί

- ο οποίος

- περίπτωση

- πιθανότητα

- Αλλαγές

- Chrome

- χρώμιο

- πελάτες

- πιο κοντά

- Συλλέγοντας

- σχόλια

- Εξετάστε

- συνεχώς

- περιεχόμενα

- συνεχίζεται

- θα μπορούσε να

- Διαπιστεύσεις

- Αξιοπιστία

- εγκληματίες του κυβερνοχώρου

- Επικίνδυνες

- ημερομηνία

- Υπηρεσίες

- λεπτομέρεια

- καθέκαστα

- Όχι

- πράξη

- λήψεις

- κάθε

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- Μηχανική

- ΈΠΟΣ

- κ.λπ.

- Even

- Συμβάν

- παράδειγμα

- Εκτελεί

- εκχύλισμα

- λίγοι

- Αρχεία

- Αρχεία

- τελικός

- Εύρεση

- Firefox

- Όνομα

- Flock

- ΠΛΑΙΣΙΟ

- Δωρεάν

- Το πιο φρέσκο

- από

- Κέρδος

- κερδίζει

- παίρνω

- Go

- Μεγαλώνοντας

- hacked

- χάκερ

- τα χέρια

- συνέβη

- κεφάλι

- κρυμμένο

- HTML

- HTTPS

- ανθρώπινος

- in

- πληροφορίες

- εγκατασταθεί

- στιγμή

- IP

- IT

- Είδος

- Αργά

- ματιά

- μηχανή

- που

- κάνω

- malware

- πολοί

- χάρτη

- max-width

- μήνυμα

- ενδέχεται να

- ορμή

- χρήματα

- περισσότερο

- πλέον

- Mozilla

- Mozilla Firefox

- Ονομάστηκε

- δίκτυο

- Νέα

- ONE

- ανοίξτε

- Opera

- ΑΛΛΑ

- θέα

- Κωδικός Πρόσβασης

- Κωδικοί πρόσβασης

- πληρωμή

- PC

- People

- Phishing

- επίθεση phishing

- εικόνα

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Ετοιμάζεται

- πρόληψη

- ιδιωτικός

- προστατεύονται

- προστασία

- παρέχουν

- Q1

- αυξήσεις

- ταχέως

- ΣΠΑΝΙΟΣ

- Διάβασε

- Πραγματικότητα

- συνειδητοποίησα

- πρόσφατα

- διάσωση

- έρευνα

- Αποκαλυφθε'ντα

- τρέξιμο

- Safari

- ίδιο

- πίνακας βαθμολογίας

- προστατευμένο περιβάλλον

- ασφάλεια

- Ύπουλος

- So

- Μ.Κ.Δ

- Κοινωνική μηχανική

- μερικοί

- εξελιγμένα

- Σπινθήρας

- ξεκίνησε

- παραμονή

- κλαπεί

- Στρατηγική

- θέμα

- τέτοιος

- ΠΕΡΙΛΗΨΗ

- ανακύπτει

- σύστημα

- Πάρτε

- στόχος

- στόχους

- τεχνικές

- Τεχνολογίες

- Η

- τους

- ώρα

- Τιτάν

- προς την

- πολύ

- εργαλεία

- δάδα

- τάση

- χρήση

- Χρήστες

- συνήθως

- UTC

- Παραλλαγή

- διάφορα

- Θύμα

- θύματα

- Τι

- Τι είναι

- Ο ΟΠΟΊΟΣ

- θα

- Κερδίζει

- λέξη

- αξία

- θα

- Εσείς

- Σας

- zephyrnet

- Zip