Χρόνος διαβασματός: 5 πρακτικά

Χρόνος διαβασματός: 5 πρακτικά

Τις πρώτες εβδομάδες του 2018, εγκληματίες στον κυβερνοχώρο στόχευσαν πέντε πανεπιστήμια, 23 ιδιωτικές εταιρείες και αρκετούς κυβερνητικούς οργανισμούς. Παρά το νέο, εξελιγμένο τύποι κακόβουλου λογισμικού οι επιτιθέμενοι χρησιμοποίησαν, δεν μπόρεσαν να διεισδύσουν στην άμυνα του Comodo.

Οι εγκληματίες στον κυβερνοχώρο προσπάθησαν να χτίσουν μια περίπλοκη αλυσίδα για να παρακάμψουν τα τεχνικά μέσα ασφάλειας και να εξαπατήσουν την ανθρώπινη επαγρύπνηση.

Αναλυτές στο Comodo's Εργαστήρια Έρευνας Απειλών σημείωσε ότι οι εισβολείς δεν έστειλαν το κακόβουλο λογισμικό μέσω της συνηθισμένης διαδρομής ως συνημμένο email, αλλά προσπάθησαν να το καλύψουν σε διάφορα επίπεδα. Πρώτον, το ηλεκτρονικό ταχυδρομείο ηλεκτρονικού ψαρέματος μεταμφιέστηκε ως μήνυμα από το FedEx. Όπως δείχνει το στιγμιότυπο οθόνης, το μήνυμα χρησιμοποίησε πονηρά κόλπα κοινωνικής μηχανικής για να δημιουργήσει κλικ χρήστη στον κακόβουλο σύνδεσμο. Δεύτερον, ο ίδιος ο κακόβουλος σύνδεσμος είναι επίσης καλά μεταμφιεσμένος - ως σύνδεσμος στο Google Drive. Αυτά τα κόλπα μπόρεσαν να εξαπατήσουν πολλούς χρήστες.

Όταν ένας χρήστης κάνει κλικ στον σύνδεσμο, ο ιστότοπος των εισβολέων ανοίγει στο πρόγραμμα περιήγησής του, με κακόβουλο αρχείο "Lebal copy.exe" για λήψη. Δώστε ιδιαίτερη προσοχή στη γραμμή διευθύνσεων: όπως μπορείτε να δείτε, «ασφαλές», «https» και «drive.google.com» υπάρχουν εκεί, οπότε ακόμη και ένας επαγρυπνούμενος χρήστης ενδέχεται να μην παρατηρήσει τίποτα ύποπτο και να το πάρει για έναν αξιόπιστο ιστότοπο . Στην πραγματικότητα, πώς μπορεί κάποιος να ξέρει να μην εμπιστεύεται κάτι με το "google.com" στη γραμμή διευθύνσεων; Όμως ... η πραγματικότητα χτυπάει. Για πολλούς, είναι δύσκολο να πιστέψουμε, αλλά οι ειδικευμένοι εγκληματίες στον κυβερνοχώρο χρησιμοποιούν το drive.google.com για την τοποθέτηση των δικών τους κακόβουλο λογισμικό ηλεκτρονικού ψαρέματος (phishing). Και αυτή η περίπτωση δεν είναι μεμονωμένο περιστατικό, επομένως η Google –όπως και πολλές άλλες υπηρεσίες αποθήκευσης cloud– σίγουρα θα πρέπει να λάβει επείγοντα μέτρα για την επίλυση αυτού του προβλήματος. Τουλάχιστον, πρέπει να παρέχουν σταθερό σε πραγματικό χρόνο ελέγχει για κακόβουλο λογισμικό. Αυτό θα βοηθήσει στη μείωση της κακόβουλης δραστηριότητας αυτού του τύπου.

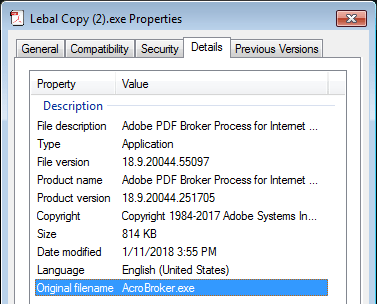

Επίσης, πρέπει να σημειωθεί ότι το κακόβουλο αρχείο μεταμφιέζεται επίσης - ως έγγραφο του Adobe Acrobat. Δεν έχει μόνο ένα εικονίδιο παρόμοιο με τα αρχεία .pdf, αλλά και τις πληροφορίες έκδοσης του αρχείου:

Φυσικά, όλα τα παραπάνω είναι απατηλά: Το «αντίγραφο Lebal» είναι επικίνδυνο κακόβουλο λογισμικό που προσπαθεί να βγάλει τα μυστικά σας.

Τι ακριβώς μπορεί να κάνει το «lebal_copy.exe» στον υπολογιστή σας;

Οι αναλυτές της Comodo καθόρισαν τον τύπο του αρχείου ως Trojan (TrojWare.Win32.Pony.IENG και TrojWare.MSIL.Injector. ~ SHI, για να είμαστε ακριβείς) - κακόβουλο λογισμικό που δημιουργήθηκε για να κλέψει πληροφορίες.

Αλλά τι είδους πληροφορίες;

Λήψη, το κακόβουλο λογισμικό ανακαλύπτει την έκδοση του λειτουργικού συστήματος και των εφαρμογών που εκτελούνται σε ένα μηχάνημα θύματος. Στη συνέχεια, κλέβει ιδιωτικά δεδομένα από τα προγράμματα περιήγησης του χρήστη, συμπεριλαμβανομένων των cookie και των διαπιστευτηρίων, και αναζητά πληροφορίες σχετικά με πελάτες e-mail και instant messenger. Στη συνέχεια, βγάζει διαπιστευτήρια από πελάτες FTP όπως το FileZilla ή το WinSCP και επιχειρεί να εντοπίσει και να αποκτήσει πρόσβαση σε πορτοφόλια κρυπτογράφησης όπως το Bitcoin ή το Electrum. Εν ολίγοις, αρπάζει ό, τι μπορεί να εξαγάγει από ένα μηχάνημα θύματος. Τέλος, πραγματοποιεί σύνδεση με τον διακομιστή εντολών και ελέγχου του κυβερνοεγκλήματος και μεταβιβάζει όλες τις πληροφορίες που συγκεντρώθηκαν στους εισβολείς. Προσπαθεί επίσης να απενεργοποιήσει τα μέσα άμυνας OS και να κρυφτεί από εργαλεία antimalware με διάφορους εξελιγμένους τρόπους.

Όπως αποκάλυψαν οι αναλυτές της Comodo, αυτή η επίθεση, με στόχο 30 διακομιστές αλληλογραφίας, δόθηκε από μία διεύθυνση IP 177.154.128.114 και το domain dpsp.com.br από το Σάο Πάολο της Βραζιλίας. Και τα 328 email phishing στάλθηκαν κατά τη διάρκεια μιας ημέρας - 8 Ιανουαρίου.

«Τα ηλεκτρονικά μηνύματα ηλεκτρονικού" ψαρέματος "γίνονται πιο εξελιγμένα και εκλεπτυσμένα", σχολίασε ο Fatih Orhan, επικεφαλής των Comodo Threat Research Labs. «Οι εγκληματίες του κυβερνοχώρου εφευρίσκουν ενεργά νέες μεθόδους για να εξαπατήσουν τους χρήστες να κάνουν κλικ σε έναν σύνδεσμο δόλωμα. Όπως μπορούμε να δούμε από το παραπάνω παράδειγμα, δεν είναι τόσο εύκολο να διακρίνουμε ένα κακόβουλο αρχείο ή σύνδεσμο, ακόμη και για ένα κυβερνασφάλεια ενημερωμένος χρήστης. Γι 'αυτό για τη διασφάλιση της ασφάλειας σήμερα, οι εταιρείες πρέπει όχι μόνο να εκπαιδεύσουν τους ανθρώπους για τις δεξιότητες επαγρύπνησης στον κυβερνοχώρο, αλλά και να χρησιμοποιούν αξιόπιστα μέσα τεχνικής προστασίας. Τα αντικείμενα αυτής της επίθεσης δεν επηρεάστηκαν. μόνο επειδή είχαν προετοιμαστεί εκ των προτέρων: προστατεύοντας τα δίκτυά τους με την ευφυΐα Comodo. Και αυτή ήταν η σωστή απόφαση, γιατί είναι πολύ πιο εύκολο να αποφευχθεί μια επίθεση παρά να ξεπεραστούν οι συνέπειές της ».

Ζήστε με ασφάλεια με το Comodo!

Τεχνική ανάλυση

Όνομα αρχείου: Lebal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Ημερομηνία: Ιανουάριος 11 2018

1. Περίληψη

Το αρχείο είναι 814 KB Portable Executable που προσπαθεί να πλαστοπροσωπήσει ένα Adobe Acrobat έγγραφο για να εξαπατήσει τον χρήστη να το εκτελέσει. Για περισσότερη λογική, μεταμφιέστηκε με το εικονίδιο ενός αρχείου .pdf και τις πληροφορίες έκδοσης του πλαστού αρχείου:

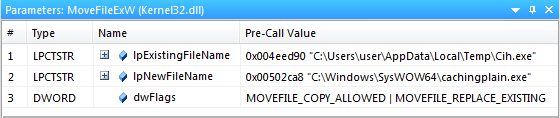

Μετά την εκτέλεση, πέφτει tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) και αντιγράφει το MSBuild.exe

εκτελέσιμο από τα Windows ως .exe.

Ο σκοπός της αντιγραφής του MSBuild.exe είναι η εκτέλεση και η ένεση με τις οδηγίες του κακόβουλου λογισμικού. Καθώς είναι ψηφιακά υπογεγραμμένο με πιστοποιητικό "Microsoft Corporation", ορισμένες εφαρμογές ασφαλείας ενδέχεται να επιτρέψουν τις ενέργειές του, επιτρέποντας έτσι στο κακόβουλο λογισμικό να έχει πρόσβαση στο Διαδίκτυο και στους τοπικούς πόρους κατά βούληση.

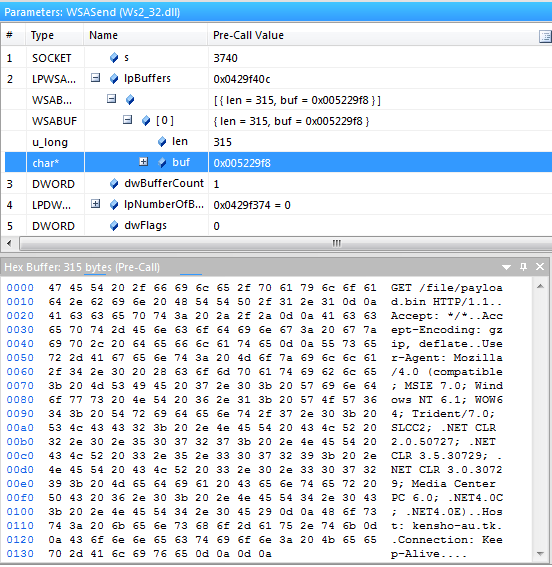

Αφού πραγματοποιήσει την ένεση, το κακόβουλο λογισμικό κατεβάζει το αρχείο kensho-au.tk/file/payload.bin, το μετακινεί στο WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) στον προσωρινό φάκελο του συστήματος και στη συνέχεια εκτελεί.

Επιτρέπει στον εισβολέα να παρέχει στο κακόβουλο πρόγραμμα συνεχείς ενημερώσεις και νέα στοιχεία ή εγκατάσταση πρόσθετου κακόβουλου λογισμικού στον παραβιασμένο κεντρικό υπολογιστή.

Ο κύριος σκοπός του κακόβουλου λογισμικού είναι να κλέψει ευαίσθητες πληροφορίες. Προσπαθεί να συλλέξει τα ακόλουθα δεδομένα:

- ιδιωτικά δεδομένα από προγράμματα περιήγησης ιστού, συμπεριλαμβανομένων cookie και διαπιστευτηρίων σύνδεσης.

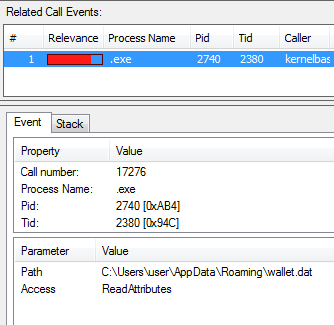

- πορτοφόλια κρυπτογράφησης όπως το Bitcoin ή το Electrum.

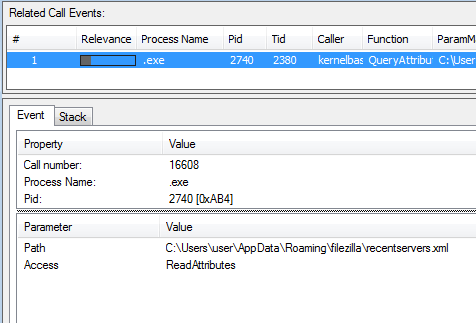

- διαπιστευτήρια από γνωστούς πελάτες ftp όπως το FileZilla ή το WinSCP.

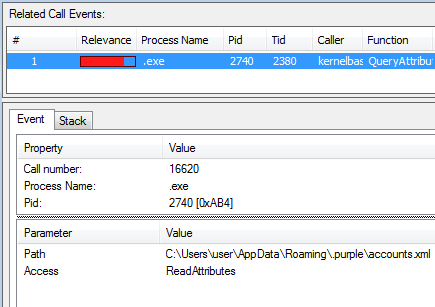

- λογαριασμοί άμεσων μηνυμάτων ·

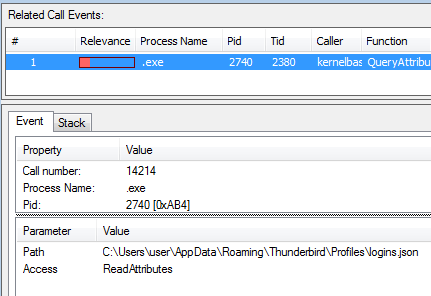

- λογαριασμούς πελατών email (Thunderbird και Outlook):

Τα δεδομένα που συλλέγονται αποστέλλονται στη διεύθυνση http://datacntrsecured.com/securityfilesdoc/gate.php

3. Σύναψη

Το κακόβουλο λογισμικό δημιουργήθηκε για να εξαγάγει όσο το δυνατόν περισσότερες ιδιωτικές πληροφορίες για διάφορους κακόβουλους σκοπούς, για παράδειγμα:

- οι κλεμμένοι λογαριασμοί email μπορούν να χρησιμοποιηθούν για την αποστολή ανεπιθύμητων μηνυμάτων.

- Τα διαπιστευτήρια ftp παρέχουν πρόσβαση σε ιστότοπους για να τους συμβιβαστούν ·

- οι λογαριασμοί κρυπτονομισμάτων μπορούν να εξαργυρωθούν αμέσως.

Τυχόν κλεμμένες πληροφορίες μπορούν να χρησιμοποιηθούν από τους εγκληματίες στον κυβερνοχώρο εάν οι επηρεαζόμενοι χρήστες δεν θα λάβουν εγκαίρως τα κατάλληλα αντίθετα μέτρα.

4. Δείκτες συμβιβασμού

- την παρουσία του αρχείου .exe στο φάκελο% temp%

- την παρουσία του αρχείου tmp.exe στο φάκελο% temp%

- η παρουσία του αρχείου WinNtBackend-2955724792077800.tmp.exe στο φάκελο% temp%

5. Ανίχνευση

malware εντοπίζεται από τα προϊόντα Comodo με το όνομα TrojWare.Win32.Pony.IENG και TrojWare.MSIL.Injector. ~ SHI

Σχετικοί πόροι:

Το καλύτερο λογισμικό προστασίας από ιούς

Λογισμικό προστασίας από ιούς για υπολογιστή

Τα καλύτερα εργαλεία αφαίρεσης κακόβουλου λογισμικού

Αρχίστε την Δωρεάν σας δοκιμή ΔΩΡΕΑΝ ΑΚΡΙΒΩΣ ΑΚΡΙΒΕΙΑ ΣΑΣ ΑΣΦΑΛΕΙΑΣ

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- Platoblockchain. Web3 Metaverse Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- πηγή: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Ικανός

- Σχετικα

- πάνω από

- πρόσβαση

- Λογαριασμοί

- ενεργειών

- δραστήρια

- δραστηριότητα

- πραγματικά

- Πρόσθετος

- διεύθυνση

- πλίθα

- εκ των προτέρων

- προηγμένες

- Όλα

- επιτρέπει

- Αναλυτές

- και

- προστασίας από ιούς

- κάποιος

- εφαρμογές

- κατάλληλος

- επίθεση

- Προσπάθειες

- προσοχή

- πίσω

- δόλωμα

- μπαρ

- επειδή

- γίνονται

- Πιστεύω

- Bitcoin

- Μπλοκ

- Βραζιλία

- πρόγραμμα περιήγησης

- browsers

- χτίζω

- κλήση

- περίπτωση

- πιστοποιητικό

- αλυσίδα

- πελάτες

- Backup

- αποθήκευσης σύννεφο

- συλλέγουν

- COM

- σχολίασε

- Εταιρείες

- περίπλοκος

- εξαρτήματα

- συμβιβασμός

- Συμβιβασμένος

- υπολογιστή

- σύνδεση

- Συνέπειες

- σταθερός

- συνεχής

- μπισκότα

- αντιγραφή

- μετρητής

- Πορεία

- δημιουργήθηκε

- Διαπιστεύσεις

- cryptocurrency

- πορτοφόλια κρυπτογράφησης

- Τομή

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Επικίνδυνες

- ημερομηνία

- ημέρα

- απόφαση

- Άμυνα

- ορίζεται

- οπωσδηποτε

- Παρά

- εντοπιστεί

- DID

- ψηφιακά

- διακρίνω

- έγγραφο

- τομέα

- κατεβάσετε

- λήψεις

- αυτοκίνητο

- Σταγόνες

- κατά την διάρκεια

- ευκολότερη

- Electrum

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- Μηχανική

- εξασφαλίζοντας

- Even

- Συμβάν

- πάντα

- ακριβώς

- παράδειγμα

- Εκτελεί

- εκχύλισμα

- λίγοι

- Αρχεία

- Αρχεία

- Τελικά

- ευρήματα

- Όνομα

- Εξής

- Δωρεάν

- από

- παράγουν

- παίρνω

- Δώστε

- Κυβέρνηση

- χάκερ

- Σκληρά

- κεφάλι

- βοήθεια

- Κρύβω

- οικοδεσπότης

- Πως

- HTTPS

- ανθρώπινος

- ICON

- αμέσως

- επηρεάζονται

- in

- περιστατικό

- Συμπεριλαμβανομένου

- δείκτες

- πληροφορίες

- εγκατάσταση

- παράδειγμα

- στιγμή

- οδηγίες

- Νοημοσύνη

- Internet

- IP

- Διεύθυνση IP

- απομονωμένος

- IT

- εαυτό

- Ιανουάριος

- Ιανουάριος

- Είδος

- Ξέρω

- γνωστός

- Labs

- στρώματα

- αφήνοντας

- LINK

- linux

- τοπικός

- ΦΑΊΝΕΤΑΙ

- μηχανή

- Κυρίως

- ΚΑΝΕΙ

- malware

- πολοί

- max-width

- μέσα

- μήνυμα

- μηνύματα

- Αγγελιαφόρος

- μέθοδοι

- ενδέχεται να

- ελάχιστο

- περισσότερο

- κινήσεις

- όνομα

- Ανάγκη

- δίκτυα

- Νέα

- Σημειώνεται

- αντικειμένων

- ONE

- ανοίγει

- τάξη

- οργανώσεις

- OS

- ΑΛΛΑ

- θέα

- Ξεπεράστε

- δική

- Παύλος

- παράμετροι

- περάσματα

- Πληρωμή

- PC

- People

- εκτέλεση

- Phishing

- PHP

- διάθεση

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- δυνατός

- ανάγκη

- έτοιμος

- παρουσία

- παρόν

- πρόληψη

- ιδιωτικός

- Ιδιωτικές εταιρείες

- ιδιωτικές πληροφορίες

- Πρόβλημα

- Προϊόντα

- προστασία

- προστασία

- παρέχουν

- παρέχεται

- Τραβά

- σκοπός

- σκοποί

- σε πραγματικό χρόνο

- Πραγματικότητα

- εξευγενισμένα

- σχετίζεται με

- αξιόπιστος

- αφαίρεση

- έρευνα

- Υποστηρικτικό υλικό

- Αποκαλυφθε'ντα

- Διαδρομή

- τρέξιμο

- τρέξιμο

- Σάο

- Σάο Πάολο

- πίνακας βαθμολογίας

- Δεύτερος

- προστατευμένο περιβάλλον

- ασφάλεια

- ευαίσθητος

- Διακομιστές

- Υπηρεσίες

- διάφοροι

- Κοντά

- θα πρέπει να

- Δείχνει

- υπογραφεί

- παρόμοιες

- ιστοσελίδα

- έμπειρος

- δεξιότητες

- So

- Μ.Κ.Δ

- Κοινωνική μηχανική

- λογισμικό

- SOLVE

- μερικοί

- κάτι

- εξελιγμένα

- το spam

- ειδική

- κλέβει

- Βήματα

- κλαπεί

- χώρος στο δίσκο

- ύποπτος

- Πάρτε

- στοχευμένες

- Τεχνικός

- προσωρινή

- Η

- τους

- απειλή

- ώρα

- προς την

- σήμερα

- Τρένο

- Trojan

- Εμπιστευθείτε

- αξιόπιστος

- ΣΤΡΟΦΗ

- Πανεπιστήμια

- ενημερώσεις

- επείγων

- χρήση

- Χρήστες

- Χρήστες

- χρησιμοποιούνται

- ποικιλία

- διάφορα

- εκδοχή

- μέσω

- Θύμα

- Πορτοφόλια

- τρόπους

- ιστός

- Περιηγητές ιστού

- ιστοσελίδες

- Εβδ.

- Δυτικός

- Τι

- Τι είναι

- θα

- παράθυρα

- κόσμος

- θα

- Εσείς

- Σας

- zephyrnet