Χρόνος διαβασματός: 5 πρακτικά

Χρόνος διαβασματός: 5 πρακτικά

Το Cryptomining έχει γίνει μια χρυσή αιχμή στις μέρες μας, και οι εγκληματίες στον κυβερνοχώρο καταλαμβάνονται επίσης από αυτό. Εφευρίσκουν όλο και πιο πονηρά τεχνάσματα για να μολύνουν τα μηχανήματα των χρηστών και να τους κάνουν να κρυπτογραφήσουν κρυπτονομίσματα για το κέρδος των εισβολέων. Το έγκλημα στον κυβερνοχώρο που εντοπίστηκε πρόσφατα από τους ειδικούς της Comodo είναι μια εντυπωσιακή απεικόνιση αυτής της διαδικασίας. Για να μολύνουν χρήστες σε όλο τον κόσμο, οι εισβολείς χρησιμοποίησαν το νόμιμο πρόγραμμα εγκατάστασης εφαρμογών, τον αναπαραγόμενο διακομιστή και… λοιπόν, ας μην πηδήξουμε μπροστά, αλλά ας περάσουμε από όλη την αλυσίδα επίθεσης από την αρχή μέχρι το τέλος.

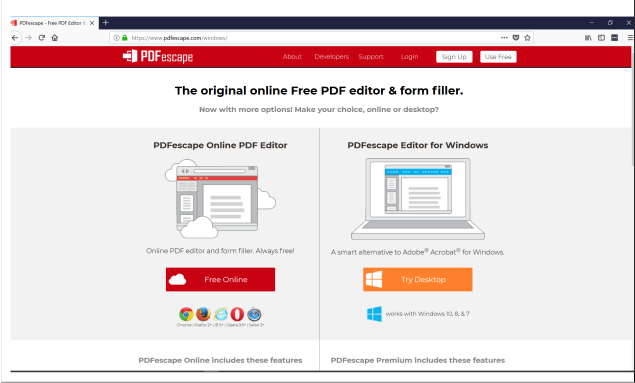

Εδώ είναι το λογισμικό PDFescape. Πολλοί άνθρωποι το χρησιμοποιούν για να επεξεργάζονται, να σχολιάζουν ή να συμπληρώνουν φόρμες σε αρχεία .PDF. Είναι πολύ πιθανό ότι χρησιμοποιήσατε επίσης αυτό ή παρόμοιο λογισμικό.

Φυσικά, είναι νόμιμο και ασφαλές… τουλάχιστον μέχρι την τελευταία στιγμή που ήρθε στο μυαλό του μια ιδέα να το χρησιμοποιήσει για τη διάδοση κακόβουλου λογισμικού.

Αλλά αυτό που είναι ιδιαίτερα ενδιαφέρον, οι κακόβουλοι χάκερ δεν προσπάθησαν απλώς να μιμηθούν το PDFescape. Πήγαν πιο μακριά και αποφάσισαν να δημιουργήσουν τον κακό κλώνο του.

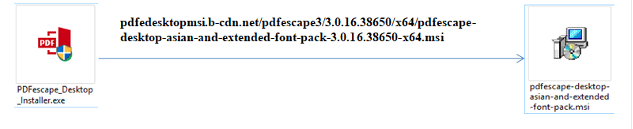

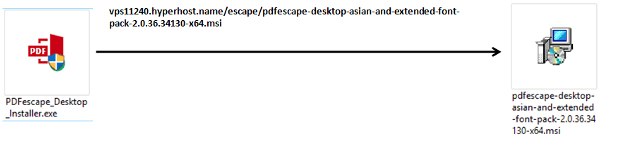

Απλώς σκεφτείτε το εύρος της επίθεσης: οι δράστες δημιούργησαν εκ νέου την υποδομή του συνεργάτη λογισμικού σε έναν διακομιστή υπό τον έλεγχό τους. Στη συνέχεια, αντιγράφουν όλα τα αρχεία MSI (αρχείο πακέτου προγράμματος εγκατάστασης για Windows) και τα τοποθέτησαν σε αυτόν τον διακομιστή. Το κλωνοποιημένο λογισμικό ήταν το ακριβές αντίγραφο του αρχικού… εκτός από μια μικρή λεπτομέρεια: οι εισβολείς αποκωδικοποίησαν και τροποποίησαν ένα από τα αρχεία MSI, ένα πακέτο ασιατικής γραμματοσειράς. Και πρόσθεσε το κακόβουλο ωφέλιμο φορτίο που περιέχει κάποιον κώδικα κωδικών.

Αυτή η μαύρη μαγεία μετατρέπει το αρχικό πρόγραμμα εγκατάστασης του PDFescape σε κακόβουλο.

Αυτό το τροποποιημένο πρόγραμμα εγκατάστασης ανακατευθύνει τους χρήστες στον κακόβουλο ιστότοπο και κατεβάζει το ωφέλιμο φορτίο με το κρυφό αρχείο.

Όπως μπορείτε να δείτε, ο παραβιασμένος εγκαταστάτης δεν έχει πρωτότυπη ψηφιακή υπογραφή:

Αλλά πώς ακριβώς αυτό το κακόβουλο λογισμικό βλάπτει; Ας δούμε.

Δυναμική ανάλυση

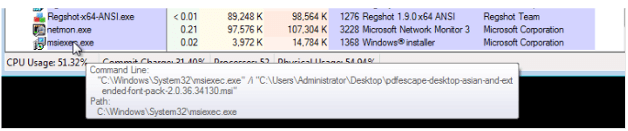

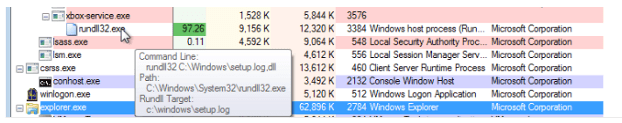

Όταν ένα θύμα κατεβάζει αυτό το pdfescape-desktop-Asian-and-extens-font-pack, το κακόβουλο binary xbox-service.exe πέφτει στο φάκελο Windows system32 και εκτελεί το κακόβουλο DLL, χρησιμοποιώντας το run32dll. Μεταμφιεσμένος ως setup.log, το κακόβουλο DLL κρύβεται στο φάκελο των Windows.

Εδώ είναι η ροή της διαδικασίας.

Το pdfescape-desktop-Asian-and-expanded-font-pack.msi εγκαθίσταται από την com

γραμμή mand "C:WindowsSystem32msiexec.exe” /i

Στη συνέχεια, το πρόγραμμα εγκατάστασης πέφτει xbox-service.exe στο φάκελο system32.

Η πτώση xbox-service.exe αρχίζει να λειτουργεί ως υπηρεσία:

Στη συνέχεια εκτελεί κακόβουλο DLL στο rundll32 με το όνομα setup.log χρησιμοποιώντας τη γραμμή εντολών:

rundll32 C: WindowsSystem32setup.log.dll

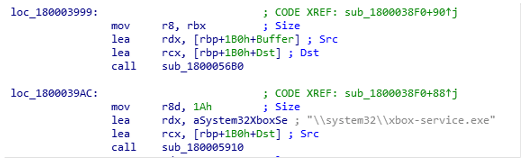

Στατική Ανάλυση

Το τροποποιημένο MSI έχει ενσωματώσει κακόβουλο αρχείο DLL. Αυτό το DLL, με τη σειρά του, περιέχει δύο εκτελέσιμα αρχεία στους πόρους.

Έτσι, το αρχείο DLL εκτελεί κακόβουλη διαδικασία xbox-service.exe.

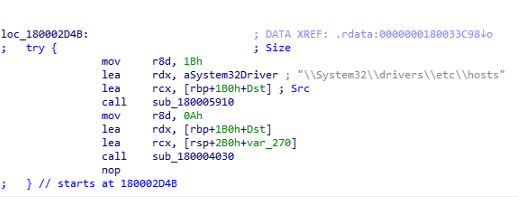

Μια άλλη ενδιαφέρουσα πτυχή του ωφέλιμου φορτίου DLL είναι ότι κατά το στάδιο της εγκατάστασης, προσπαθεί να τροποποιήσει το αρχείο Windows HOSTS για να αποτρέψει την επικοινωνία του μολυσμένου υπολογιστή με διακομιστές ενημέρωσης διαφόρων εφαρμογών που σχετίζονται με PDF και λογισμικό ασφαλείας. Έτσι, το κακόβουλο λογισμικό προσπαθεί να αποφύγει τον απομακρυσμένο καθαρισμό και την αποκατάσταση των επηρεαζόμενων μηχανών.

Το αρχείο HOSTS τροποποιήθηκε με κακόβουλο DLL

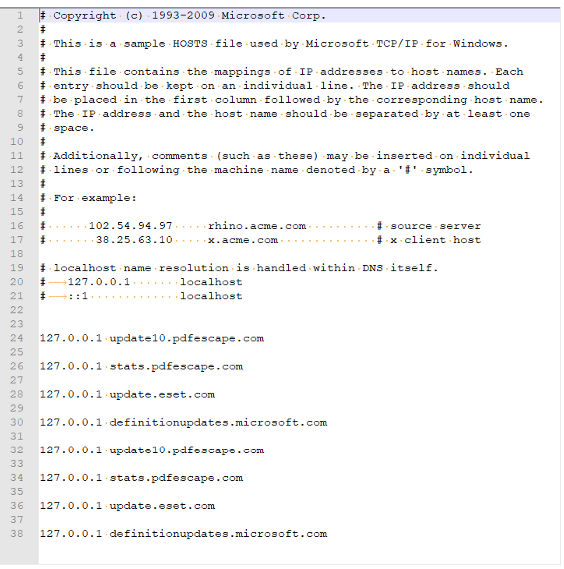

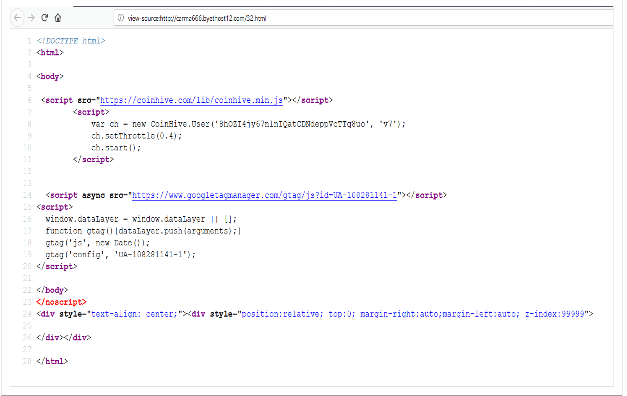

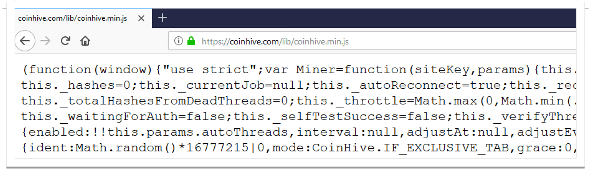

Και τέλος, μέσα στο DLL βρήκαμε το κύριο κακό: κακόβουλο σενάριο προγράμματος περιήγησης. Το σενάριο έχει ενσωματωμένο σύνδεσμο προς http://carma666.byethost12.com/32.html

Ας ακολουθήσουμε τον σύνδεσμο και να δούμε πού πηγαίνει:

Όπως είναι πλέον ξεκάθαρο, κατεβάζει JavaScript του Coinminer με το όνομα CoinHive που οι κακόβουλοι χάκερ χρησιμοποιούν κρυφά για να μολύνουν τους οικοδεσπότες σε όλο τον κόσμο. Μπορείτε να βρείτε περισσότερες λεπτομέρειες σχετικά με αυτό Comodo 1ο τρίμηνο 2018 και Comodo 2ο τρίμηνο 2018.

Λοιπόν, όλη αυτή η φασαρία ήταν να μολύνει τους χρήστες με ένα cryptominer ;! Ναι, σωστά. Και μας βοηθά να συνειδητοποιήσουμε ότι δεν πρέπει να παίρνουμε αυτό το είδος κακόβουλου λογισμικού.

«Όπως αναφέραμε στο Comodo 1ο τρίμηνο 2018 και Αναφορές απειλών για το παγκόσμιο τρίμηνο του 2, τα cryptominers παραμένουν μια από τις πιο επικίνδυνες απειλές στο κυβερνασφάλεια space », σχολιάζει ο Fatih Orhan, ο επικεφαλής των ερευνητικών εργαστηρίων Comodo Threat." Μερικοί άνθρωποι θεωρούν ότι τα cryptominers δεν είναι τόσο σοβαρή απειλή επειδή δεν κλέβουν πληροφορίες ή κρυπτογραφούν αρχεία χρηστών, αλλά αυτό το λάθος μπορεί να είναι πολύ δαπανηρό για αυτούς στην πραγματικότητα. Τα Cryptominers μετατρέπονται σε εξελιγμένο κακόβουλο λογισμικό που μπορεί να καταρρεύσει συστήματα χρηστών ή να συλλάβει όλους τους πόρους πληροφορικής μιας μολυσμένης επιχείρησης και να τους κάνει να λειτουργούν μόνο για την εξόρυξη κρυπτονομισμάτων για εγκληματίες στον κυβερνοχώρο. Έτσι, οι οικονομικές απώλειες από μια επίθεση κρυπτογράφησης μπορεί να είναι τόσο καταστροφικές όσο και άλλες malware τύποι. Τα Cryptominers θα συνεχίσουν να γίνονται όλο και πιο παραπλανητικά με τις επικίνδυνες ικανότητές τους να αυξάνονται. Και η ιστορία με τροποποιημένο πρόγραμμα εγκατάστασης που εντοπίστηκε από τους αναλυτές μας είναι μια σαφής απόδειξη αυτού ».

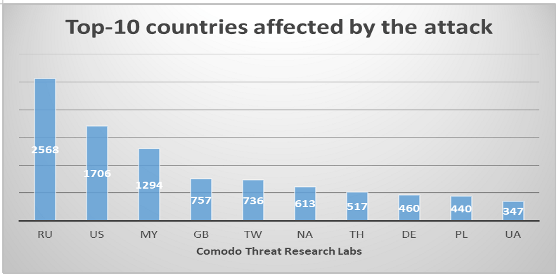

Σύμφωνα με τα στατιστικά στοιχεία του Comodo, αυτό το κακόβουλο αρχείο έπληξε 12 χρήστες σε 810 χώρες σε όλο τον κόσμο. Παρακάτω είναι οι δέκα χώρες που πλήττονται.

Σε γενικές γραμμές, από τον Απρίλιο έως τον Αύγουστο του 2018, οι ειδικοί της Comodo εντόπισαν 146,309 coinminers που βασίζονται σε JavaScript με μοναδικά SHA.

Ζήστε με ασφάλεια με το Comodo!

Σχετικοί πόροι:

Πώς να βελτιώσετε την ετοιμότητα ασφάλειας της εταιρείας σας στον κυβερνοχώρο

Γιατί θέτετε το δίκτυό σας σε κίνδυνο με μια αμυντική προσέγγιση για κακόβουλο λογισμικό

Τα επτά πλεονεκτήματα της πρόσληψης ενός παρόχου ασφάλειας στον κυβερνοχώρο

Δημιουργία αντιγράφων ασφαλείας ιστότοπου

Κατάσταση Ιστοσελίδας

Έλεγχος ιστότοπου

Έλεγχος ασφάλειας ιστότοπου

Αρχίστε την Δωρεάν σας δοκιμή ΔΩΡΕΑΝ ΑΚΡΙΒΩΣ ΑΚΡΙΒΕΙΑ ΣΑΣ ΑΣΦΑΛΕΙΑΣ

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- :έχει

- :είναι

- :δεν

- :που

- 100

- 12

- 195

- 2018

- 404

- 628

- 7

- a

- ικανότητες

- Σχετικα

- σχετικά με αυτό

- προστιθέμενη

- πλεονεκτήματα

- επηρεαστούν

- εμπρός

- Όλα

- Επίσης

- an

- ανάλυση

- Αναλυτές

- και

- Εφαρμογή

- πλησιάζω

- εφαρμογές

- Απρίλιος

- ΕΙΝΑΙ

- γύρω

- AS

- ασιάτης

- άποψη

- At

- επίθεση

- Αύγουστος

- αποφύγετε

- επίγνωση

- BE

- επειδή

- γίνονται

- Αρχή

- παρακάτω

- Μαύρη

- Μπλοκ

- πρόγραμμα περιήγησης

- αλλά

- by

- ήρθε

- CAN

- πιάνω

- αλυσίδα

- Καθάρισμα

- καθαρός

- κλικ

- κωδικός

- Ελάτε

- εντολή

- σχόλια

- Επικοινωνία

- Εταιρεία

- Εξετάστε

- Περιέχει

- ΣΥΝΕΧΕΙΑ

- έλεγχος

- δαπανηρός

- χώρες

- Πορεία

- Crash

- δημιουργία

- cryptocurrency

- στον κυβερνοχώρο

- κυβερνασφάλεια

- εγκλήματος στον κυβερνοχώρο

- ΚΥΒΕΡΝΟΕΓΚΛΗΜΑΤΙΚΟΣ

- εγκληματίες του κυβερνοχώρου

- Επικίνδυνες

- αποφάσισε

- αμυντικός

- λεπτομέρεια

- καθέκαστα

- εντοπιστεί

- καταστροφικές

- ψηφιακό

- do

- λήψεις

- έπεσε

- Σταγόνες

- κατά την διάρκεια

- δυναμικός

- ενσωματωμένο

- κρυπτογράφηση

- τέλος

- Εταιρεία

- ειδικά

- Συμβάν

- απόδειξη

- ακριβώς

- ακριβώς

- Εκτός

- Εκτελεί

- Αρχεία

- Αρχεία

- συμπληρώστε

- Τελικά

- οικονομικός

- Εύρεση

- ροή

- ακολουθήστε

- Για

- μορφές

- Βρέθηκαν

- Δωρεάν

- από

- περαιτέρω

- General

- παίρνω

- Παγκόσμιο

- πηγαίνει

- Χρυσό

- Μεγαλώνοντας

- hacked

- χάκερ

- βλάψει

- κεφάλι

- βοηθά

- κρυμμένο

- υψηλά

- Πρόσληψη

- Επιτυχία

- οικοδεσπότης

- οικοδεσπότες

- Πως

- Πώς να

- HTML

- http

- HTTPS

- ιδέα

- βελτίωση

- in

- μολυνθεί

- πληροφορίες

- Υποδομή

- μέσα

- εγκατάσταση

- εγκατασταθεί

- στιγμή

- ενδιαφέρον

- σε

- IT

- ΤΟΥ

- το JavaScript

- άλμα

- μόλις

- Είδος

- Labs

- ελάχιστα

- νόμιμος

- αβασάνιστα

- Πιθανός

- γραμμή

- LINK

- κούτσουρο

- απώλειες

- μηχανή

- μηχανήματα

- μαγεία

- Κυρίως

- κάνω

- κακόβουλο

- malware

- πολοί

- πολλοί άνθρωποι

- max-width

- που αναφέρθηκαν

- μέθοδοι

- νου

- Εξόρυξη

- λάθος

- τροποποιημένο

- τροποποιήσει

- περισσότερο

- πλέον

- MSI

- όνομα

- Ονομάστηκε

- δίκτυο

- τώρα

- nt

- of

- on

- ONE

- αποκλειστικά

- or

- πρωτότυπο

- ΑΛΛΑ

- δικός μας

- επί

- Πακέτο

- πακέτο

- People

- PHP

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- πρόληψη

- διαδικασια μας

- Κέρδος

- Βάζοντας

- Q1

- Q2

- Πραγματικότητα

- πρόσφατος

- πρόσφατα

- παραμένουν

- αποκατάσταση

- μακρινός

- απάντηση

- επαναλαμβάνεται

- έρευνα

- Υποστηρικτικό υλικό

- Απαλλάσσω

- δεξιά

- Κίνδυνος

- τρέχει

- βιασύνη

- Ασφάλεια

- έκταση

- πίνακας βαθμολογίας

- γραφή

- προστατευμένο περιβάλλον

- ασφάλεια

- δείτε

- κατασχεθεί

- στείλετε

- διακομιστής

- Διακομιστές

- υπηρεσία

- setup

- επτά

- υπογραφή

- παρόμοιες

- small

- So

- λογισμικό

- μερικοί

- εξελιγμένα

- ειδικούς

- διάδοση

- Διάδοση

- Στάδιο

- ξεκινά

- stats

- κλοπή

- Ιστορία

- συστήματα

- Πάρτε

- ότι

- Η

- ο κόσμος

- τους

- Τους

- τότε

- αυτοί

- νομίζω

- αυτό

- απειλή

- απειλές

- Μέσω

- Ετσι

- να

- ώρα

- προς την

- προσπαθώ

- ΣΤΡΟΦΗ

- Στροφή

- μετατρέπει

- δύο

- τύποι

- υπό

- μοναδικός

- Ενημέρωση

- us

- χρήση

- μεταχειρισμένος

- Χρήστες

- χρησιμοποιώντας

- διάφορα

- πολύ

- Θύμα

- ήταν

- we

- Ιστοσελίδα : www.example.gr

- ΛΟΙΠΌΝ

- πήγε

- Τι

- Τι είναι

- πότε

- θα

- παράθυρα

- με

- Εργασία

- εργαζόμενος

- κόσμος

- Ναί

- Εσείς

- Σας

- zephyrnet