Μια νέα παραλλαγή του διαβόητου κακόβουλου λογισμικού "Gh0st RAT" εντοπίστηκε σε πρόσφατες επιθέσεις που στόχευαν τους Νοτιοκορεάτες και το Υπουργείο Εξωτερικών στο Ουζμπεκιστάν.

Η κινεζική ομάδα "C.Rufus Security Team" κυκλοφόρησε για πρώτη φορά το Gh0st RAT στον ανοιχτό Ιστό τον Μάρτιο του 2008. Αξιοσημείωτο είναι ότι εξακολουθεί να χρησιμοποιείται σήμερα, ιδιαίτερα εντός και γύρω από την Κίνα, αν και σε τροποποιημένες μορφές.

Από τα τέλη Αυγούστου, για παράδειγμα, μια ομάδα με ισχυρούς δεσμούς στην Κίνα διανέμει ένα τροποποιημένο Gh0st RAT που ονομάζεται "SugarGh0st RAT". Σύμφωνα με έρευνα της Cisco Talos, αυτός ο παράγοντας απειλής απορρίπτει την παραλλαγή μέσω συντομεύσεων των Windows που καλύπτονται από JavaScript, ενώ αποσπά τους στόχους με προσαρμοσμένα έγγραφα παραπλάνησης.

Το ίδιο το κακόβουλο λογισμικό εξακολουθεί να είναι σε μεγάλο βαθμό το ίδιο, αποτελεσματικό εργαλείο που ήταν ποτέ, αν και τώρα διαθέτει μερικές νέες χαλκομανίες που θα σας βοηθήσουν να ξεπεράσετε το λογισμικό προστασίας από ιούς.

Οι παγίδες του SugarGh0st RAT

Τα τέσσερα δείγματα του SugarGh0st, που πιθανώς παραδόθηκαν μέσω phishing, φτάνουν σε στοχευμένες μηχανές ως αρχεία ενσωματωμένα με αρχεία συντόμευσης LNK των Windows. Τα LNK κρύβουν κακόβουλο JavaScript το οποίο, κατά το άνοιγμα, ρίχνει ένα έγγραφο δόλωμα — που στοχεύει σε κοινό της Κορέας ή του Ουζμπεκιστάν — και το ωφέλιμο φορτίο.

Όπως και ο προγονός του — το κινεζικής προέλευσης Remote Access Trojan, που κυκλοφόρησε για πρώτη φορά στο κοινό τον Μάρτιο του 2008 — το SugarGh0st είναι μια καθαρή, πολυεργαλική μηχανή κατασκοπείας. Μια βιβλιοθήκη δυναμικής σύνδεσης 32-bit (DLL) γραμμένη σε C++, ξεκινά με τη συλλογή δεδομένων συστήματος και, στη συνέχεια, ανοίγει την πόρτα σε δυνατότητες πλήρους απομακρυσμένης πρόσβασης.

Οι εισβολείς μπορούν να χρησιμοποιήσουν το SugarGh0st για να ανακτήσουν όποιες πληροφορίες επιθυμούν σχετικά με τον παραβιασμένο μηχάνημά τους ή να ξεκινήσουν, να τερματίσουν ή να διαγράψουν τις διαδικασίες που εκτελεί. Μπορούν να το χρησιμοποιήσουν για να βρουν, να διεισδύσουν και να διαγράψουν αρχεία και να διαγράψουν τυχόν αρχεία καταγραφής συμβάντων για να κρύψουν τα ιατροδικαστικά στοιχεία που προκύπτουν. Το backdoor διαθέτει keylogger, screenshotter, μέσο πρόσβασης στην κάμερα της συσκευής και πολλές άλλες χρήσιμες λειτουργίες για χειρισμό του ποντικιού, εκτέλεση εγγενών λειτουργιών των Windows ή απλώς εκτέλεση αυθαίρετων εντολών.

«Αυτό που με απασχολεί περισσότερο είναι το πώς είναι ειδικά σχεδιασμένο για να αποφεύγει τις προηγούμενες μεθόδους ανίχνευσης», λέει ο Nick Biasini, επικεφαλής του τμήματος προσέγγισης της Cisco Talos. Με αυτή τη νέα παραλλαγή, συγκεκριμένα, «κατέβαλαν προσπάθεια για να κάνουν πράγματα που θα άλλαζαν τον τρόπο με τον οποίο θα λειτουργούσε η ανίχνευση πυρήνα».

Δεν είναι ότι το SugarGh0st έχει κάποιους ιδιαίτερα νέους μηχανισμούς φοροδιαφυγής. Αντίθετα, μικρές αισθητικές αλλαγές το κάνουν να φαίνεται διαφορετικό από προηγούμενες παραλλαγές, όπως η αλλαγή του πρωτοκόλλου επικοινωνίας εντολών και ελέγχου (C2), έτσι ώστε αντί για 5 byte, οι κεφαλίδες πακέτων δικτύου να διατηρούν τα πρώτα 8 byte ως μαγικά byte (μια λίστα με υπογραφές αρχείου, που χρησιμοποιούνται για την επιβεβαίωση των περιεχομένων ενός αρχείου). "Είναι απλώς ένας πολύ αποτελεσματικός τρόπος για να προσπαθήσετε και να βεβαιωθείτε ότι το υπάρχον εργαλείο ασφαλείας σας δεν πρόκειται να το κάνει αμέσως", λέει ο Biasini.

Gh0st RAT's Old Haunts

Τον Σεπτέμβριο του 2008, το γραφείο του Δαλάι Λάμα πλησίασε έναν ερευνητή ασφαλείας (όχι, αυτό δεν είναι η αρχή ενός κακού αστείου).

Οι υπάλληλοί του ήταν γεμάτοι με μηνύματα ηλεκτρονικού ψαρέματος. Οι εφαρμογές της Microsoft κατέρρευσαν, χωρίς εξήγηση, σε ολόκληρο τον οργανισμό. Ένας μοναχός υπενθύμισε βλέποντας τον υπολογιστή του να ανοίγει μόνος του το Microsoft Outlook, να επισυνάπτει έγγραφα σε ένα email και να στέλνει αυτό το email σε μια μη αναγνωρισμένη διεύθυνση, όλα αυτά χωρίς τη συμβολή του.

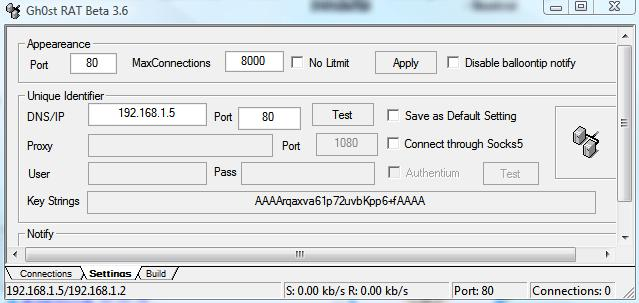

Αγγλική διεπαφή χρήστη ενός μοντέλου Gh0st RAT beta. Πηγή: Trend Micro EU via Wayback Machine

Ο Τρωικός που χρησιμοποιήθηκε σε εκείνη την εκστρατεία που συνδέεται με τον κινεζικό στρατό εναντίον Θιβετιανών μοναχών έχει αντέξει στη δοκιμασία του χρόνου, λέει ο Biasini, για μερικούς λόγους.

«Οι οικογένειες κακόβουλου λογισμικού ανοιχτού κώδικα ζουν πολύ επειδή οι ηθοποιοί λαμβάνουν ένα πλήρως λειτουργικό κομμάτι κακόβουλου λογισμικού το οποίο μπορούν να χειριστούν όπως τους βολεύει. Επιτρέπει επίσης σε άτομα που δεν ξέρουν πώς να γράφουν κακόβουλο λογισμικό αξιοποιήστε αυτό το υλικό δωρεάν," εξηγεί.

Το Gh0st RAT, προσθέτει, ξεχωρίζει ιδιαίτερα ως «ένας πολύ λειτουργικός, πολύ καλοφτιαγμένος RAT».

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :έχει

- :είναι

- $UP

- 2008

- 7

- 8

- a

- ΠΛΗΡΟΦΟΡΙΕΣ

- πρόσβαση

- πρόσβαση

- απέναντι

- φορείς

- διεύθυνση

- Προσθέτει

- αισθητικός

- Υποθέσεων

- κατά

- Όλα

- επιτρέπει

- Επίσης

- an

- και

- προστασίας από ιούς

- κάθε

- εμφανίζομαι

- εφαρμογές

- αρχεία

- γύρω

- AS

- αποδίδουν

- Επιθέσεις

- ακροάσεις

- Αύγουστος

- μακριά

- κερκόπορτα

- Κακός

- επειδή

- ήταν

- Αρχή

- είναι

- βήτα

- by

- C + +

- φωτογραφική μηχανή

- Εκστρατεία

- CAN

- δυνατότητες

- αλλαγή

- Αλλαγές

- αλλαγή

- Κίνα

- κινέζικο

- Cisco

- καθαρός

- Συλλέγοντας

- έρχεται

- Επικοινωνία

- Συμβιβασμένος

- υπολογιστή

- σχετικά με

- Επιβεβαιώνω

- περιεχόμενα

- πυρήνας

- Συντριβή

- προσαρμοσμένη

- στον κυβερνοχώρο

- ημερομηνία

- ετικέτες

- θεωρείται

- παραδίδεται

- σχεδιασμένα

- επιθυμία

- Ανίχνευση

- συσκευή

- διαφορετικές

- διανομή

- do

- έγγραφο

- έγγραφα

- Don

- Θύρα

- Σταγόνες

- δυναμικός

- Αποτελεσματικός

- προσπάθεια

- ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗ

- ενσωματωμένο

- υπαλλήλους

- Αγγλικά

- κατασκοπεία

- EU

- διαφυγής

- φοροδιαφυγής

- Συμβάν

- ΠΑΝΤΑ

- απόδειξη

- υφιστάμενα

- Εξηγεί

- εξήγηση

- οικογένειες

- λίγοι

- Αρχεία

- Αρχεία

- Εύρεση

- Όνομα

- ταιριάζουν

- Για

- ξένος

- Δικανικός

- τέσσερα

- από

- πλήρη

- πλήρως

- λειτουργικός

- λειτουργίες

- παίρνω

- Παγκόσμιο

- μετάβαση

- Κυβέρνηση

- Group

- he

- κεφάλι

- κεφαλίδες

- βοήθεια

- Κρύβω

- του

- Πως

- Πώς να

- HTML

- http

- HTTPS

- προσδιορίζονται

- εικόνα

- in

- κακόφημος

- πληροφορίες

- εισαγωγή

- παράδειγμα

- αντί

- isn

- IT

- ΤΟΥ

- εαυτό

- το JavaScript

- μόλις

- Ξέρω

- Κορεάτικα

- Γλώσσα

- σε μεγάλο βαθμό

- Αργά

- Βιβλιοθήκη

- Πιθανός

- LINK

- ΣΥΝΔΕΣΜΟΙ

- Λιστα

- ζω

- Μακριά

- μηχανή

- μηχανήματα

- μαγεία

- κάνω

- malware

- χειραγώγηση

- Μάρτιος

- μάσκα

- me

- μέσα

- μηχανισμούς

- μέθοδοι

- μικρο

- Microsoft

- ενδέχεται να

- υπουργείο

- ανήλικος

- μοντέλο

- τροποποιημένο

- πλέον

- ντόπιος

- δίκτυο

- Νέα

- Νίκος

- Όχι.

- μυθιστόρημα

- τώρα

- of

- Office

- Παλιά

- on

- ONE

- ανοίξτε

- ανοικτού κώδικα

- άνοιγμα

- ανοίγει

- λειτουργία

- or

- επιχειρήσεις

- καταγωγή

- ΑΛΛΑ

- έξω

- θέα

- προβολής

- δική

- Ειδικότερα

- ιδιαίτερα

- Το παρελθόν

- People

- εκτέλεση

- Phishing

- επιλέξτε

- κομμάτι

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Αφθονία

- προηγούμενος

- Πριν

- Διεργασίες

- πρωτόκολλο

- δημόσιο

- ΑΡΟΥΡΑΙΟΣ

- μάλλον

- λόγους

- πρόσφατος

- κυκλοφόρησε

- μακρινός

- απομακρυσμένη πρόσβαση

- έρευνα

- ερευνητής

- Απόθεμα

- με αποτέλεσμα

- δεξιά

- τρέξιμο

- s

- ίδιο

- λέει

- ασφάλεια

- δείτε

- στείλετε

- Σεπτέμβριος

- Υπογραφές

- απλά

- σπιούνος

- λογισμικό

- μερικοί

- Πηγή

- Νότος

- ειδικά

- Αθλητισμός

- στέκεται

- Εκκίνηση

- Ακόμη

- ισχυρός

- τέτοιος

- βέβαιος

- σύστημα

- Τάλως

- στοχευμένες

- στόχευση

- στόχους

- δοκιμή

- ότι

- Η

- τους

- τότε

- αυτοί

- πράγμα

- πράγματα

- αυτό

- αν και?

- απειλή

- ώρα

- προς την

- σήμερα

- πήρε

- εργαλείο

- τάση

- Trojan

- προσπαθώ

- ui

- επάνω σε

- χρήση

- μεταχειρισμένος

- Ουζμπεκιστάν

- το ουζμπεκιστάν

- Παραλλαγή

- πολύ

- μέσω

- παρακολουθείτε

- Τρόπος..

- ήταν

- Ποιό

- ενώ

- Ο ΟΠΟΊΟΣ

- παράθυρα

- με

- χωρίς

- Εργασία

- θα

- γράφω

- γραπτή

- Σας

- zephyrnet