Οι εκδόσεις cloud του διαχειριστή πλατφόρμας ανάπτυξης λογισμικού JetBrains TeamCity έχουν ήδη ενημερωθεί έναντι ενός νέου ζεύγους κρίσιμων τρωτών σημείων, αλλά οι αναπτύξεις εντός της εγκατάστασης χρειάζονται άμεση ενημέρωση κώδικα, προειδοποίησε μια συμβουλή ασφαλείας από τον προμηθευτή αυτή την εβδομάδα.

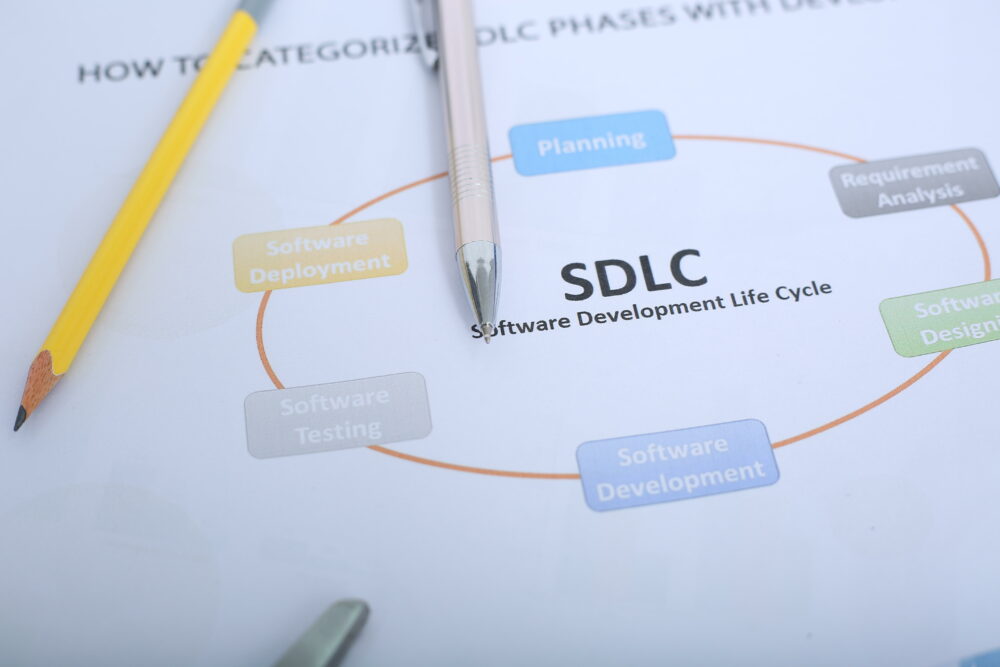

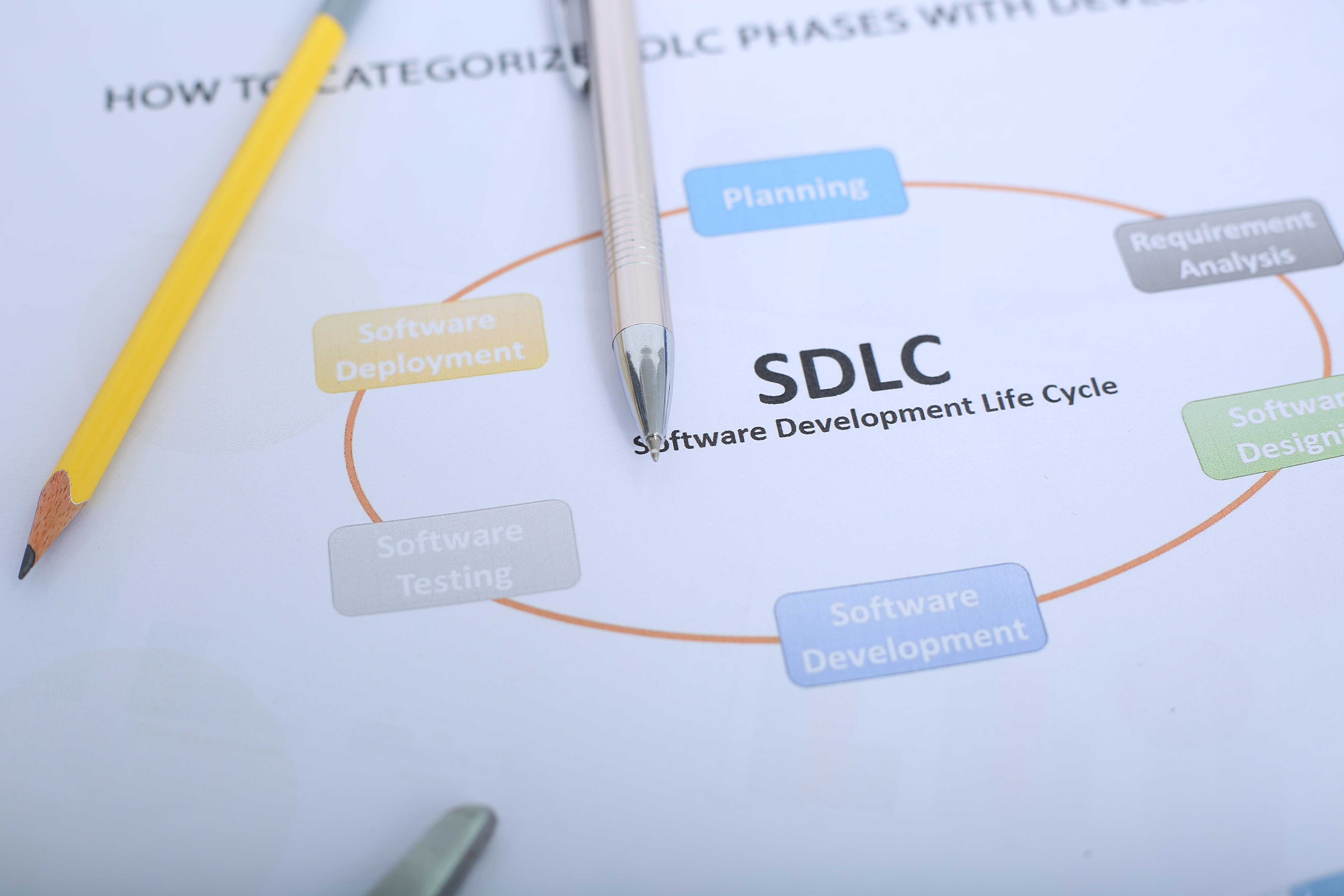

Αυτός είναι ο δεύτερος γύρος του κρίσιμα τρωτά σημεία του TeamCity τους τελευταίους δύο μήνες. Οι επιπτώσεις μπορεί να είναι ευρείες: Η πλατφόρμα κύκλου ζωής ανάπτυξης λογισμικού (SDLC) της εταιρείας χρησιμοποιείται σε 30,000 οργανισμούς, συμπεριλαμβανομένων των Citibank, Nike και Ferrari.

Το εργαλείο TeamCity διαχειρίζεται τη γραμμή ανάπτυξης λογισμικού CI/CD, η οποία είναι η διαδικασία με την οποία δημιουργείται, δοκιμάζεται και αναπτύσσεται ο κώδικας. Τα νέα τρωτά σημεία, που παρακολουθούνται σύμφωνα με τα CVE-2024-27198 και CVE-2024-27199, θα μπορούσαν να επιτρέψουν στους παράγοντες απειλής να παρακάμψουν τον έλεγχο ταυτότητας και να αποκτήσουν τον έλεγχο διαχειριστή του διακομιστή TeamCity του θύματος, σύμφωνα με ανάρτηση ιστολογίου από το TeamCity.

Τα ελαττώματα εντοπίστηκαν και αναφέρθηκαν από το Rapid7 τον Φεβρουάριο, πρόσθεσε η εταιρεία. Η ομάδα του Rapid7 είναι έτοιμη να δημοσιοποιήσει τις πλήρεις τεχνικές λεπτομέρειες άμεσα, καθιστώντας επιτακτική ανάγκη για τις ομάδες που εκτελούν εκδόσεις TeamCity εντός εγκατάστασης έως το 2023.11.3 να διορθώσουν τα συστήματά τους προτού οι παράγοντες απειλής προλάβουν την ευκαιρία, συμβουλεύει η εταιρεία.

Εκτός από την κυκλοφορία μιας ενημερωμένης έκδοσης TeamCity, 2023-11.4, ο προμηθευτής πρόσφερε μια προσθήκη ενημερωμένης έκδοσης κώδικα ασφαλείας για ομάδες που δεν μπορούσαν να αναβαθμίσουν γρήγορα.

Το περιβάλλον CI/CD είναι θεμελιώδες για την αλυσίδα εφοδιασμού λογισμικού, καθιστώντας το έναν ελκυστικό φορέα επίθεσης για εξελιγμένες ομάδες προηγμένης επίμονης απειλής (APT).

JetBrains TeamCity Bug Enangers Software Supply Chain

Στα τέλη του 2023, οι κυβερνήσεις σε όλο τον κόσμο σήμανε τον κώδωνα του κινδύνου ότι η υποστηριζόμενη από το ρωσικό κράτος όμιλος APT29 (γνωστός και ως Nobelium, Midnight Blizzard και Cozy Bear — ο παράγοντας απειλής πίσω από το 2020 Η επίθεση SolarWinds) εκμεταλλευόταν ενεργά ένα παρόμοιο ευπάθεια στο JetBrains TeamCity που θα μπορούσε επίσης να επιτρέψει κυβερνοεπιθέσεις στην αλυσίδα εφοδιασμού λογισμικού.

"Η ικανότητα ενός εισβολέα χωρίς έλεγχο ταυτότητας να παρακάμπτει τους ελέγχους ελέγχου ταυτότητας και να αποκτά διαχειριστικό έλεγχο ενέχει σημαντικό κίνδυνο όχι μόνο για το άμεσο περιβάλλον αλλά και για την ακεραιότητα και την ασφάλεια του λογισμικού που αναπτύσσεται και αναπτύσσεται μέσω τέτοιων παραβιασμένων αγωγών CI/CD", Ryan Smith , επικεφαλής του προϊόντος για την Deepfence, είπε σε μια δήλωση.

Ο Smith πρόσθεσε ότι τα δεδομένα δείχνουν μια «σημαντική αύξηση» τόσο στον όγκο όσο και στην πολυπλοκότητα των κυβερνοεπιθέσεων στην αλυσίδα εφοδιασμού λογισμικού γενικά.

«Το πρόσφατο περιστατικό JetBrains χρησιμεύει ως μια έντονη υπενθύμιση της κρισιμότητας της άμεσης διαχείρισης ευπάθειας και των στρατηγικών προληπτικής ανίχνευσης απειλών», είπε ο Smith. «Με την ενθάρρυνση μιας κουλτούρας ευελιξίας και ανθεκτικότητας, οι οργανισμοί μπορούν να ενισχύσουν την ικανότητά τους να αποτρέπουν τις αναδυόμενες απειλές και να προστατεύουν αποτελεσματικά τα ψηφιακά τους στοιχεία».

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :είναι

- :δεν

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- ικανότητα

- Σύμφωνα με

- απέναντι

- δραστήρια

- φορείς

- προστιθέμενη

- Επιπλέον

- διαχειριστής

- διοικητικός

- προηγμένες

- συνιστάται

- συμβουλευτικός

- κατά

- aka

- τρομάζω

- επιτρέπουν

- ήδη

- Επίσης

- an

- και

- APT

- AS

- Ενεργητικό

- επίθεση

- εισβολέα

- ελκυστικός

- Πιστοποίηση

- BE

- Αρκούδα

- ήταν

- πριν

- πίσω

- είναι

- και οι δύο

- Έντομο

- σφάλματα

- χτισμένο

- αλλά

- by

- παρακάμψει

- CAN

- πάλη

- αλυσίδα

- έλεγχοι

- Citibank

- κωδικός

- εταίρα

- περίπλοκο

- Συμβιβασμένος

- έλεγχος

- θα μπορούσε να

- κρίσιμης

- κρισιμότητα

- κουλτούρα

- cyberattacks

- ημερομηνία

- αναπτυχθεί

- αναπτύξεις

- καθέκαστα

- Ανίχνευση

- αναπτύχθηκε

- Ανάπτυξη

- ψηφιακό

- Ψηφιακά περιουσιακά στοιχεία

- αποτελεσματικά

- σμυριδόπετρα

- ενίσχυση

- Περιβάλλον

- εκμετάλλευση

- Φεβρουάριος

- Ferrari

- ελαττώματα

- Για

- προώθηση

- Βρέθηκαν

- από

- πλήρη

- θεμελιώδης

- Κέρδος

- General

- παίρνω

- Κυβέρνηση

- Group

- Ομάδα

- Έχω

- κεφάλι

- HTTPS

- άμεσος

- επιτακτικός

- in

- περιστατικό

- Συμπεριλαμβανομένου

- ακεραιότητα

- IT

- jpg

- Αργά

- κύκλος ζωής

- Κατασκευή

- διαχείριση

- διευθυντής

- διαχειρίζεται

- μεσάνυχτα

- μήνες

- Ανάγκη

- Νέα

- NIKE

- αξιοσημείωτο

- of

- προσφέρονται

- αποκλειστικά

- επάνω σε

- Ευκαιρία

- οργανώσεις

- ζεύγος

- Το παρελθόν

- Patch

- Διόρθωση

- αγωγού

- πλατφόρμες

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- συνδέω

- έτοιμη

- θέτει

- Θέση

- Προληπτική

- διαδικασια μας

- Προϊόν

- γρήγορα

- εγείρει

- διακλαδώσεις

- πρόσφατος

- απελευθερώνουν

- απελευθερώνοντας

- υπενθύμιση

- αναφέρθηκαν

- ανθεκτικότητα

- Κίνδυνος

- γύρος

- τρέξιμο

- ρωσικός

- Ryan

- s

- προστασία

- Είπε

- Δεύτερος

- ασφάλεια

- ασφάλεια patch

- διακομιστής

- εξυπηρετεί

- Δείχνει

- σημαντικός

- παρόμοιες

- σιδεράς

- λογισμικό

- ανάπτυξη λογισμικού

- αλυσίδα εφοδιασμού λογισμικού

- εξελιγμένα

- έντονα

- Δήλωση

- στρατηγικές

- τέτοιος

- προμήθεια

- αλυσίδας εφοδιασμού

- συστήματα

- ομάδες

- Τεχνικός

- δοκιμαστεί

- ότι

- Η

- τους

- αυτό

- αυτή την εβδομάδα

- απειλή

- απειλή

- απειλές

- Μέσω

- εγκάρσιος

- προς την

- εργαλείο

- δύο

- ανίκανος

- υπό

- ενημερώθηκε

- αναβάθμισης

- μεταχειρισμένος

- πάροχος υπηρεσιών

- εκδοχή

- εκδόσεις

- Θύμα

- τόμος

- Θέματα ευπάθειας

- ευπάθεια

- προειδοποίησε

- ήταν

- εβδομάδα

- ήταν

- Ποιό

- ευρύς

- παγκόσμιος

- zephyrnet