No se puede subestimar la importancia de que las organizaciones comprendan quiénes son sus adversarios y cómo operan en sus entornos empresariales. El enfoque de una organización para las pruebas de seguridad cibernética y las mejoras de resiliencia frente a un panorama de amenazas cada vez más volátil debe sustentarse en torno a esta perspectiva.

Los elementos centrales de un programa de pruebas de seguridad cibernética bien diseñado deben ser ayudar a la organización a identificar y remediar vulnerabilidades, desafiar continuamente la capacidad de detección y respuesta, refinar las prioridades de recopilación de inteligencia de amenazas y mejorar la preparación general ante incidentes a través de pruebas continuas de estrés de los planes de respuesta. El Costo de un informe de filtración de datos 2022 de IBM muestra que el ahorro promedio en costos de infracciones para las organizaciones que prueban regularmente los planes de respuesta a incidentes es de $ 2.66 millones (alrededor de £ 2 millones).

Si bien no existe una solución única para todos, aquí hay cinco consideraciones clave en las que las organizaciones pueden enfocarse mientras desarrollan una estrategia general para crear y mantener un programa de pruebas de seguridad cibernética.

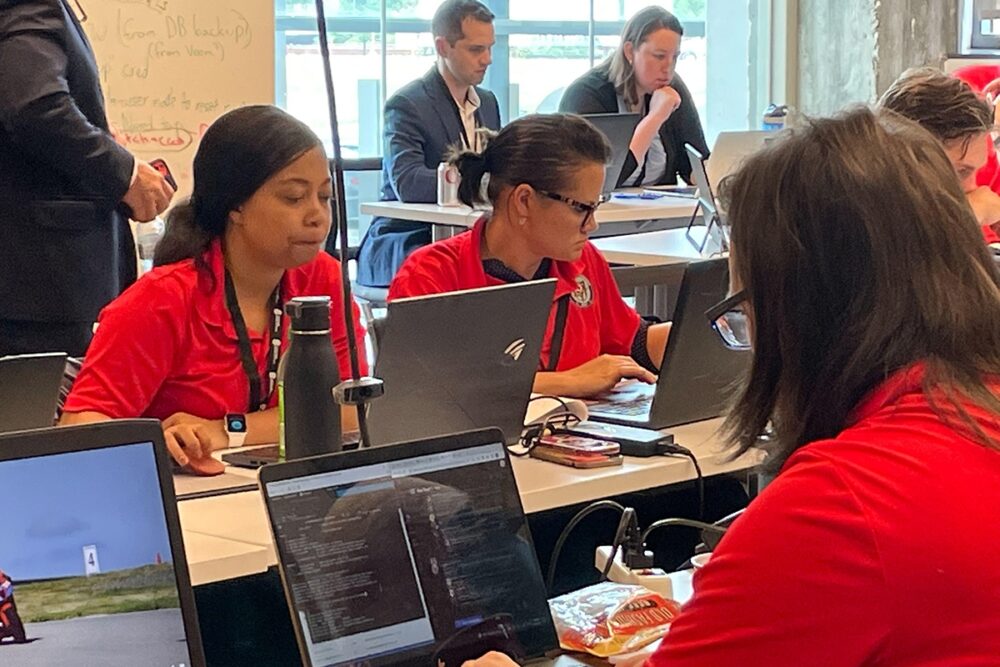

1. Colabora entre equipos

La colaboración es donde radica la fuerza de la organización, por lo que los equipos de seguridad deben centrarse en desarrollar relaciones internas con diferentes grupos. Los equipos de seguridad deben recordar que el componente humano es crítico y definir un proceso claro para permitir de manera efectiva a los representantes del centro de operaciones de seguridad (SOC), riesgo/cumplimiento, gestión de vulnerabilidades (VM), inteligencia de amenazas cibernéticas (CTI) y funciones de pruebas de seguridad. impulsar la colaboración.

Siempre que sea posible, anime a estos equipos a tener discusiones en persona. Esto creará una oportunidad para una relación entre equipos a nivel personal y desarrollará un sentido de camaradería que contribuirá en gran medida a lograr un objetivo común.

La creación de un marco de gobierno que defina responsabilidades claras y promueva comunicaciones transparentes entre estos equipos para compartir hallazgos rápidamente permitirá una mejor toma de decisiones, una respuesta más rápida a incidentes y una apreciación completa de las capacidades cibernéticas de la organización.

La colaboración permite una mejor apreciación de las técnicas y métodos de cada uno, así como el intercambio de conocimientos y experiencia para mejorar las estrategias de detección y mitigación de amenazas.

2. Siga un enfoque basado en el riesgo y basado en inteligencia para la definición del alcance

Un proceso para curar continuamente la inteligencia de amenazas debería permitir a las organizaciones crear y mantener una biblioteca completa y actualizada de escenarios de ataque de referencia. Primero, determine qué grupos de actores de amenazas probablemente estén motivados para apuntar a la organización. Superponer esto con escenarios de referencia establecidos ayudará a definir una lista completa de tácticas, técnicas y procedimientos (TTP).

Las organizaciones a menudo tienen varios activos en su entorno, lo que dificulta la identificación de puntos de riesgo y la evaluación de dónde y cuánto dinero se debe gastar en la identificación y reparación de vulnerabilidades. Puede que no sea realista desde una perspectiva de tiempo evaluar la lista completa de TTP identificados contra todos los activos en el alcance.

Un enfoque más basado en el riesgo es crear un subconjunto plausible de secuencias TTP y combinar de forma creativa la infraestructura y los detalles del software, sin estar sujeto a una extensa lista de verificación. Esto crea escenarios secundarios específicos para que el equipo de simulación de ataques se concentre inicialmente.

Este enfoque ayudará a los CISO a medir de manera más granular la fuerza de las mitigaciones prácticas que existen e identificar áreas de alta prioridad en los servicios comerciales críticos, mientras utiliza de manera óptima los recursos existentes.

3. Realice pruebas de estrés continuas de los controles de ciberdefensa

Aproveche los escenarios y la lista priorizada de TTP definidos para ejercitar constantemente la respuesta técnica y comercial de la organización. El subconjunto de escenarios debería aumentar en complejidad a medida que programa de respuesta a incidentes madura Donde el equipo de seguridad falló anteriormente, estos escenarios deben repetirse para que la organización pueda mejorar el proceso en caso de un ataque real.

Es importante seleccionar tácticas "bajas y lentas" que el SOC pueda detectar y el equipo de VM pueda remediar, pero no haga las cosas demasiado fáciles. La selección cuidadosa de los TTP que son más difíciles de defender para el SOC alienta a estos equipos a perfeccionar constantemente su técnica, así como también empuja a la organización a actualizar las estrategias de respuesta.

La elección entre complejidad, sigilo y velocidad estará impulsada por el perfil de riesgo de la organización y las prioridades de amenazas que han contribuido a dar forma al escenario específico para la prueba.

4. Establecer métricas para comprensión compartida y seguimiento de mejoras

Los criterios de éxito deben definirse y rastrearse para demostrar la reducción general del riesgo para los activos de la organización. Las métricas, como la reducción de los tiempos de detección y/o respuesta, la disminución de los ataques exitosos, etc., son útiles para articular de manera efectiva las mejoras en el tablero.

Es útil comparar los resultados de pruebas de penetración anteriores y posteriores, ejercicios de equipo rojo y/o simulaciones de ataques dirigidos, centrándose en la cantidad de vulnerabilidades de alto riesgo identificadas y explotadas, así como en la tasa de éxito general de los evaluadores.

Ser capaz de analizar los cambios en el panorama de amenazas y demostrar una mayor capacidad para mitigar las amenazas actuales y en evolución ayudará a los CISO a demostrar una reducción de riesgos mejorada.

5. Establezca canales de retroalimentación para impulsar mejoras en los procesos

Desglose las observaciones de prueba contra los TTP ejecutados junto con las mitigaciones procesables identificadas a lo largo de la cadena de ataque. Los resultados de las pruebas también proporcionarán una mejor comprensión de qué vulnerabilidades es más probable que se exploten y pueden ayudar a refinar la priorización de riesgos en el proceso de VM.

Compartir estos resultados en tiempo real con el equipo de CTI les permite monitorear amenazas potenciales que pueden explotar vulnerabilidades, mejora la comprensión teórica de las amenazas documentadas y brinda información sobre vulnerabilidades previamente desconocidas, además de ayudar a priorizar áreas para mayor investigación y análisis.

Un tablero centralizado para agregar resultados de prueba en tiempo real desde el campo, que puede proporcionar a las partes interesadas del equipo SOC relevantes las brechas identificadas en las herramientas de monitoreo de seguridad y los sistemas de alerta, es extremadamente útil.

Proporciona un rango de entrenamiento practicar y validar los planes de RI e identificar las áreas en las que se deben mejorar los tiempos de respuesta es útil para mejorar la preparación general ante incidentes.

El objetivo final

La Perspectiva de Ciberseguridad Global WEF 2023 afirma que el 43 % de los líderes empresariales cree que es probable que su organización sufra un gran ataque en los próximos dos años. Un cambio integral en las pruebas de seguridad cibernética, a través de una mayor colaboración y mejores procesos de gestión de riesgos, mejora la resiliencia a los ataques cibernéticos.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoAiStream. Inteligencia de datos Web3. Conocimiento amplificado. Accede Aquí.

- Acuñando el futuro con Adryenn Ashley. Accede Aquí.

- Compra y Vende Acciones en Empresas PRE-IPO con PREIPO®. Accede Aquí.

- Fuente: https://www.darkreading.com/edge-articles/5-ways-security-testing-can-aid-incident-response

- :es

- :no

- :dónde

- 2022

- 66

- a

- capacidad

- Poder

- el logro de

- a través de

- en contra

- Ayudar

- Todos

- permitir

- permite

- a lo largo de

- también

- an

- análisis

- analizar

- y

- apreciación

- enfoque

- somos

- áreas

- en torno a

- AS

- Evaluación

- Activos

- At

- atacar

- ataques

- promedio

- Base

- BE

- "Ser"

- CREEMOS

- mejores

- entre

- tablero

- Bound

- incumplimiento

- build

- Construir la

- pero

- by

- camaradería

- PUEDEN

- no puede

- capacidades

- estudiar cuidadosamente

- Reubicación

- centralizado

- cadena

- Reto

- el cambio

- Cambios

- canales

- manera?

- limpiar

- colaboran

- colaboración

- Algunos

- Comunicaciónes

- comparar

- complejidad

- compliance

- componente

- exhaustivo

- consideraciones

- constantemente

- continuo

- continuamente

- contribuido

- Core

- Cost

- ahorro de costes

- Para crear

- crea

- criterios

- crítico

- Current

- ciber

- Ataques ciberneticos

- La Ciberseguridad

- página de información de sus operaciones

- datos

- Violacíon de datos

- Toma de Decisiones

- disminuir

- Defensa

- se define

- Define

- demostrar

- detalles

- Detección

- Determinar

- desarrollar

- el desarrollo

- una experiencia diferente

- difícil

- discusiones

- don

- DE INSCRIPCIÓN

- el lado de la transmisión

- impulsados

- cada una

- de forma sencilla

- de manera eficaz

- elementos

- habilitar

- fomentar

- anima

- final

- mejorar

- mejorado

- Mejora

- Empresa

- Entorno

- ambientes

- establecer

- se establece

- Evento

- evolución

- Intercambio

- Haz ejercicio

- existe

- existente

- Experiencia

- Explotar

- Explotado

- en los detalles

- extremadamente

- Cara

- Fallidos

- más rápida

- realimentación

- campo

- Los resultados

- Nombre

- Focus

- enfoque

- seguir

- Marco conceptual

- Desde

- ser completados

- funciones

- promover

- lagunas

- reunión

- Buscar

- Go

- objetivo

- gobierno

- Grupo

- Tienen

- ayuda

- ayuda

- esta página

- Alta

- alto riesgo

- Golpear

- Cómo

- HTTPS

- humana

- IBM

- Identificación

- no haber aun identificado una solucion para el problema

- Identifique

- identificar

- importancia

- importante

- mejorar

- mejorado

- es la mejora continua

- mejoras

- in

- en persona

- incidente

- respuesta al incidente

- aumente

- aumentado

- cada vez más

- EN LA MINA

- posiblemente

- penetración

- Intelligence

- interno

- dentro

- IT

- jpg

- Clave

- especialistas

- paisaje

- los líderes

- Nivel

- Biblioteca

- se encuentra

- que otros

- Lista

- Largo

- mantener

- gran

- para lograr

- HACE

- Management

- madura

- Puede..

- medir

- métodos

- Métrica

- millones

- Mitigar las

- mitigación

- dinero

- Monitorear

- monitoreo

- más,

- MEJOR DE TU

- motivado

- mucho más

- debe

- ¿ Necesita ayuda

- Next

- no

- número

- of

- a menudo

- on

- funcionar

- Operaciones

- Oportunidad

- organización

- organizativo

- para las fiestas.

- Otro

- salir

- Outlook

- total

- precios

- Realizar

- con

- la perspectiva

- jubilación

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- plausible

- puntos

- posible

- posible

- Metodología

- anterior

- previamente

- priorización

- priorizar

- priorizado

- lista de prioridades

- procedimientos

- en costes

- Mi Perfil

- Programa

- promueve

- proporcionar

- proporciona un

- Push

- con rapidez

- Rate

- real

- en tiempo real

- realista

- Rojo

- Reducción

- reducción

- FILTRO

- regularmente

- Relaciones

- recordarlo

- repetido

- reporte

- Representantes

- la investigación

- resiliencia y se la estamos enseñando a nuestro hijos e hijas.

- Recursos

- respuesta

- responsabilidades

- Resultados

- Riesgo

- Gestión sistemática del riesgo,

- s

- Ahorros

- guión

- escenarios

- alcance

- EN LINEA

- seleccionar

- sentido

- Servicios

- set

- Varios

- la formación

- Compartir

- compartido

- tienes

- Shows

- simulación

- So

- Software

- a medida

- soluciones y

- velocidad

- gastado

- las partes interesadas

- Zonas

- Stealth

- estrategias

- Estrategia

- fuerza

- posterior

- comercial

- exitosos

- tal

- Todas las funciones a su disposición

- táctica

- Target

- afectados

- equipo

- equipos

- Técnico

- técnicas

- test

- probadores

- Pruebas

- pruebas

- esa

- La

- su

- Les

- teorético

- Ahí.

- Estas

- ellos

- cosas

- así

- amenaza

- amenazas

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- equipo

- veces

- sincronización

- a

- demasiado

- transparente

- dos

- entender

- comprensión

- desconocido

- hasta a la fecha

- Actualizar

- Utilizando

- VALIDAR

- volátiles

- Vulnerabilidades

- vulnerabilidad

- Camino..

- formas

- WELL

- que

- mientras

- QUIENES

- seguirá

- dentro de

- sin

- años

- zephyrnet