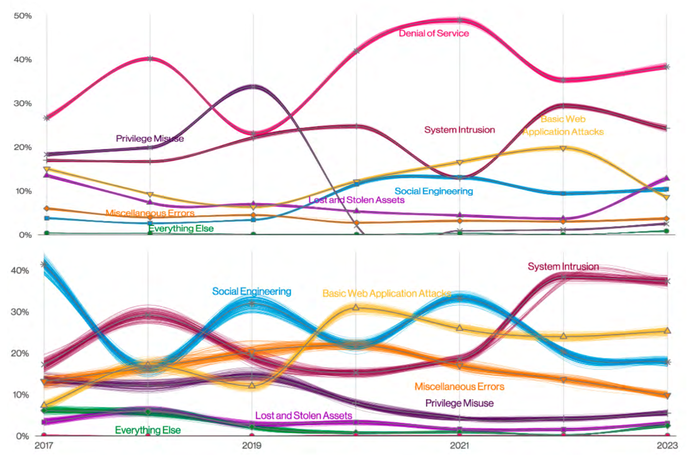

Los ataques de denegación de servicio continuaron dominando el panorama de amenazas en 2022, pero las infracciones (aquellos incidentes de seguridad que resultaron en la pérdida de datos confirmada) probablemente incluyeron intrusiones en el sistema, ataques básicos a aplicaciones web e ingeniería social.

De los más de 16,300 2023 incidentes de seguridad analizados en el "Informe de investigaciones de violación de datos de 6,250" de Verizon, más de 38, o el 5,200 %, fueron ataques de denegación de servicio, mientras que casi 32, o el XNUMX %, fueron violaciones de datos confirmadas. Si bien los ataques de denegación de servicio fueron perjudiciales hasta que se mitigaron (gran parte de los datos del informe procedían de proveedores de defensa de DOS en lugar de víctimas), las filtraciones de datos a través de intrusiones en el sistema, compromisos de aplicaciones web e ingeniería social generalmente tuvieron un impacto significativo en negocio.

Los dos principales tipos de ataques del informe (ataques DOS e intrusiones en el sistema) se dirigen a diferentes partes de la tríada CIA (Confidencialidad, Integridad, Disponibilidad). Las intrusiones en el sistema generalmente afectan la confidencialidad y la integridad, mientras que los ataques de denegación de servicio apuntan a la disponibilidad, dice Erick Galinkin, investigador principal de la firma de gestión de vulnerabilidades Rapid7.

“En última instancia, el uso de DDoS es ejercer presión sobre un objetivo y obligarlo a concentrarse en recuperar la disponibilidad”, dice. “Esto se puede usar como parte de una campaña de extorsión, para distraer a un objetivo de intentos de compromiso contemporáneos, o incluso como una táctica independiente para interrumpir a algún objetivo”.

Los datos destacan las diferencias en las actividades de amenazas que se convierten en incidentes notables y aquellas que causan un daño real a las empresas. El daño causado por el incidente promedio de ransomware, que representó el 24% de todas las infracciones, se duplicó a $26,000, según el informe. Por el contrario, solo cuatro de los 6,248 incidentes de denegación de servicio resultaron en la divulgación de datos, el "Informe de investigaciones de violación de datos de 2023" declaró.

El informe también subrayó el hecho de que, si bien los patrones son informativos, también pueden variar ampliamente, dice Joe Gallop, gerente de análisis de inteligencia de Cofense, una empresa de seguridad de correo electrónico.

“Cada incidente es diferente, lo que hace que sea muy difícil crear un conjunto de categorías de incidentes exhaustivo y exclusivo, pero detallado”, dice. “Debido a la superposición entre varios métodos y el potencial de una cadena de ataque para alternar entre actividades que podrían caer en varias categorías, es extremadamente importante mantener un enfoque holístico de la seguridad”.

Más intrusiones en el sistema, porque más ransomware

El patrón más común en la categoría de intrusión en el sistema es el software malicioso instalado en una computadora o dispositivo, seguido de la exfiltración de datos y, finalmente, los ataques a la disponibilidad de un sistema o datos, todas características de los ataques de ransomware. De hecho, el ransomware representó más del 80 % de todas las acciones en la categoría de intrusión en el sistema, según DBIR.

Debido a la continua popularidad del ransomware, el patrón de intrusión en el sistema debería ser uno de los que las empresas deberían centrarse en detectar, dice David Hylender, gerente sénior de inteligencia de amenazas de Verizon.

“La razón principal por la que la intrusión en el sistema ha llegado a la cima es el hecho de que es el patrón donde reside el ransomware”, dice. “A medida que el ransomware continúa siendo omnipresente entre organizaciones de todos los tamaños, verticales y ubicaciones geográficas, el patrón de intrusión en el sistema continúa creciendo”.

Sin embargo, otros vectores de ataques también están dando lugar a infracciones, incluidos los ataques web básicos y la ingeniería social. Una cuarta parte (25%) de las infracciones fueron causadas por ataques a aplicaciones web básicas, mientras que el 18% de las infracciones fueron causadas por ingeniería social. Y dentro de la categoría de intrusión en el sistema, los ataques a través de aplicaciones web representaron un tercio de todos los ataques que resultaron en una intrusión en el sistema.

Empleados críticos para la defensa

Un incidente que comienza como ingeniería social puede convertirse rápidamente en una intrusión en el sistema a medida que avanza la cadena de ataque. De hecho, la combinación de incidentes hace que proteger los sistemas y los datos contra las infracciones sea un ejercicio muy holístico, dice Galinkin de Rapid7.

La estrategia defensiva también depende de lo que valoren las organizaciones. En un entorno de atención médica, un ataque DDoS generalmente afectará los recursos públicos, como los portales de pago o programación, que son críticos, pero podrían no afectar la funcionalidad central de la atención al paciente, dice.

“Las cosas que una organización individual valora pueden variar enormemente”, dice Galinkin. “Por lo tanto, es importante que las organizaciones consideren cuáles son sus recursos y activos más importantes y luego evalúen cómo las diferentes amenazas pueden atacar esos recursos. En última instancia, eso informará la mejor defensa”.

Sin embargo, debido a que la ingeniería social tiene una huella tan amplia en diferentes tipos de infracciones, los empleados son una pieza fundamental del rompecabezas defensivo, dice Gallop de Cofense.

“Dado que el 74% de todas las infracciones en el informe incluyeron un elemento humano, es fundamental abordar las vulnerabilidades humanas”, dice. “Los empleados deben estar capacitados para ser escépticos ante los intentos de ingeniería social, reconocer enlaces sospechosos y nunca compartir credenciales”.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- EVM Finanzas. Interfaz unificada para finanzas descentralizadas. Accede Aquí.

- Grupo de medios cuánticos. IR/PR amplificado. Accede Aquí.

- PlatoAiStream. Inteligencia de datos Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :posee

- :es

- :no

- :dónde

- $ UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Conforme

- a través de

- acciones

- actividades

- direccionamiento

- afectar

- en contra

- Todos

- también

- entre

- an

- análisis

- y

- Aplicación

- aplicaciones

- enfoque

- somos

- AS

- Activos

- At

- atacar

- ataques

- Los intentos

- disponibilidad

- promedio

- Atrás

- básica

- BE

- porque

- a las que has recomendado

- MEJOR

- entre

- mezcla

- incumplimiento

- infracciones

- general

- pero

- by

- llegó

- Campaña

- PUEDEN

- servicios sociales

- categoría

- Categoría

- Causa

- causado

- cadena

- Tabla

- CIA

- cómo

- Algunos

- Empresas

- compañía

- compromiso

- computadora

- confidencialidad

- Confirmado

- Considerar

- continuado

- continúa

- contraste

- Core

- Referencias

- crítico

- Cycle

- datos

- Violacíon de datos

- Incumplimiento de datos

- De pérdida de datos

- David

- DDoS

- ataque DDoS

- Defensa

- defensiva

- depende

- detallado

- dispositivo

- diferencias

- una experiencia diferente

- difícil

- revelación

- Interrumpir

- disruptivo

- Dominar

- DOS

- duplicado

- correo electrónico

- elementos

- personas

- Ingeniería

- evaluar

- Incluso

- Cada

- Exclusiva

- Haz ejercicio

- exfiltración

- extorsión

- extremadamente

- hecho

- Otoño

- Finalmente

- Firme

- Focus

- seguido

- Footprint

- FORCE

- Digital XNUMXk

- Desde

- a la fatiga

- geográfico

- conseguir

- Crecer

- daño

- he

- la salud

- destacados

- holístico

- Cómo

- HTTPS

- humana

- Elemento humano

- Impacto

- Impactos

- importante

- in

- incidente

- incluido

- Incluye

- INSTRUMENTO individual

- informar

- informativo

- instalado

- integridad

- Intelligence

- dentro

- Investigaciones

- IT

- JOE

- paisaje

- líder

- que otros

- línea

- enlaces

- Ubicaciones

- de

- mantener

- para lograr

- Realizar

- Management

- gerente

- max-ancho

- Puede..

- métodos

- podría

- más,

- MEJOR DE TU

- mucho más

- nunca

- notable

- of

- on

- ONE

- , solamente

- or

- organización

- para las fiestas.

- Otro

- Dolor

- parte

- partes

- paciente

- Patrón de Costura

- .

- pago

- pieza

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- popularidad

- posible

- presión

- primario

- Director de la escuela

- protector

- los proveedores

- poner

- rompecabezas

- Trimestre

- con rapidez

- ransomware

- Ataques de ransomware

- más bien

- real

- razón

- reconocer

- reporte

- investigador

- Recursos

- Resucitado

- s

- dice

- programación

- EN LINEA

- mayor

- set

- pólipo

- Varios

- Compartir

- tienes

- importante

- desde

- tamaños

- escépticos

- Social

- Ingeniería social

- Software

- algo

- Fuente

- independiente

- comienza

- Estrategia

- tal

- suspicaz

- te

- Todas las funciones a su disposición

- Target

- que

- esa

- La

- su

- Les

- luego

- ellos

- cosas

- Código

- así

- aquellos

- amenaza

- amenazas

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a

- parte superior

- entrenado

- GIRO

- dos

- tipos

- típicamente

- ubicuo

- Finalmente, a veces

- bajo

- hasta

- utilizan el

- usado

- generalmente

- propuesta de

- Valores

- diversos

- Verizon

- verticales

- muy

- las víctimas

- Vulnerabilidades

- vulnerabilidad

- web

- Aplicación web

- aplicaciones web

- tuvieron

- ¿

- que

- mientras

- extensamente

- seguirá

- dentro de

- aún

- zephyrnet