Es un mundo feroz para los estafadores de criptomonedas.

Nuevos informes acaban de revelado cómo un individuo identificó a los estafadores criptográficos para robarles sus fondos mal habidos.

Los estafadores de criptomonedas a menudo emplean técnicas de ingeniería social para interactuar con las víctimas y convencerlas de que se deshagan del dinero que tanto les costó ganar. Los estafadores hacen esto enviando fondos directamente a los estafadores o proporcionando los permisos necesarios para acceder a las billeteras.

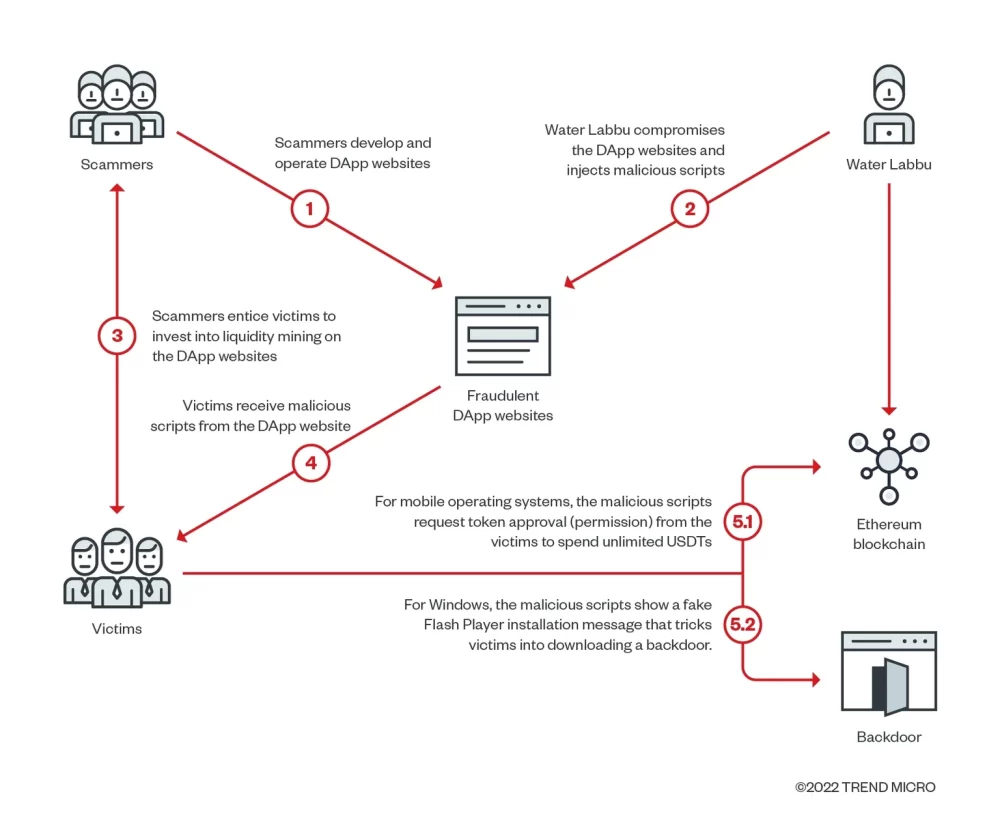

Water Labbu, el nombre del individuo que robó a los estafadores, supuestamente aprovechó un método similar para robar criptomonedas, obteniendo permisos de acceso a las billeteras de sus víctimas. Sin embargo, no utilizaron ningún tipo de ingeniería social y dejaron el trabajo sucio a los estafadores originales.

En lugar de crear sus propios sitios web fraudulentos, Water Labbu comprometió los sitios web de otros estafadores que se hacían pasar por aplicaciones descentralizadas legítimas (dApps) y les inyectó código JavaScript malicioso.

Acechando en las sombras, Water Labbu esperó pacientemente a que las víctimas de alto valor conectaran sus billeteras a una dApp fraudulenta, antes de inyectar una carga útil de JavaScript en ese sitio web para robar los fondos.

Nada cambió para las víctimas del estafador original: todavía les robaron. La única diferencia es que Water Labbu comenzó a arrebatar criptomonedas a los estafadores y desviar los fondos a sus propias billeteras.

“La solicitud está disfrazada para que parezca que se envió desde un sitio web comprometido y solicita permiso para transferir una cantidad casi ilimitada de USD. Tether de la billetera del objetivo”, se lee en Trend Micro reporte.

Water Labbu se lleva más de 300,000 dólares

En un caso identificado, el script malicioso se drenó con éxito USDT desde dos direcciones, intercambiándolas en el Uniswap intercambio—primero al USDC moneda estable y luego a Ethereum (ETH): antes de enviar los fondos ETH al Tornado Cash mezclador.

El informe también señaló que Water Labbu utilizó diferentes métodos para diferentes sistemas operativos. Por ejemplo, si la víctima cargó el script desde un escritorio con Windows, devolvió otro script que mostraba un mensaje de actualización de Flash falso pidiéndole a la víctima que descargara un archivo ejecutable malicioso.

Trend Micro dijo que Water Labbu había comprometido al menos 45 sitios web fraudulentos, la mayoría de ellos siguiendo el llamado “promesa de liquidez minera sin pérdidas” modelo, cuyos peligros los organismos encargados de hacer cumplir la ley alertada sobre a principios de este año.

Según los analistas de seguridad, se estima que las ganancias obtenidas por Water Labbu son de al menos 316,728 dólares según los registros de transacciones de nueve víctimas identificadas.

Manténgase al tanto de las noticias criptográficas, obtenga actualizaciones diarias en su bandeja de entrada.

- Bitcoin

- blockchain

- cumplimiento de blockchain

- conferencia de la cadena de bloque

- coinbase

- Coingenius

- Consenso

- conferencia criptográfica

- minería criptográfica

- criptomoneda

- Descentralizado

- Descifrar

- DeFi

- Acciones digitales

- Etereum

- máquina de aprendizaje

- token no fungible

- Platón

- platón ai

- Inteligencia de datos de Platón

- platoblockchain

- PlatónDatos

- juego de platos

- Polígono

- prueba de participación

- W3

- zephyrnet

Mas de Descifrar

London Hard Fork en Ethereum ahora en vivo

El enigma de la gobernanza de DeFi: el fundador de Synthetix, Kain Warwick, en SmartCon 2022

Los legisladores estadounidenses quieren evitar una vigilancia similar a la china con el dólar digital

Esta semana en monedas: Bitcoin y Ethereum rebotan, LUNA Moons

Construyendo Web4: ¡Un hilo sobre cómo lo vamos a hacer! 🧵

La Oficina de Impuestos de Australia advierte a los inversores en cripto y NFT que informen de la actividad

Binance lanza un grupo de préstamos de $ 500 millones para mineros de Bitcoin

Fluidity tiene como objetivo recompensar a los usuarios reales de DeFi sobre los agricultores de ganancias

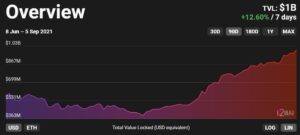

$ 1 mil millones ahora bloqueados en Ethereum Layer 2 Scaling Solutions

El plan de la SEC para los ETF de Bitcoin es como 'favorecer a un niño sobre otro': CEO de escala de grises

Synthetix sube un 26%, liderando las ganancias de dos dígitos para los tokens DeFi