Como la mayoría de los operadores, nosotros realmente Disfruté de las noticias del mes pasado sobre la interrupción de la aplicación de la ley internacional en LockBit, uno de los más importantes del mundo. bandas de ransomware más rentables.

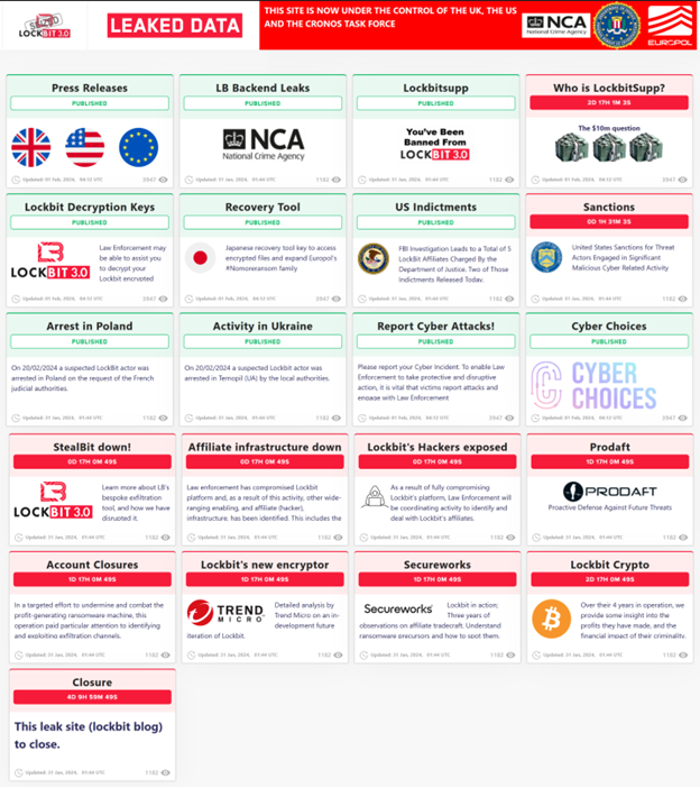

El ransomware se ha convertido en un problema global en los últimos 10 años, y las modernas bandas de ransomware operan efectivamente como negocios complejos. Durante el último año, varios gobiernos y empresas privadas han colaborado para desbaratar estas pandillas. Las organizaciones coordinadoras involucradas en Operación Cronos utilizó la propia infraestructura de LockBit para publicar detalles sobre las operaciones de la pandilla. Por ejemplo, Sitio de fuga de LockBit se utilizó para publicitar el derribo: arrestos en varios países, claves de descifrado disponibles, información sobre los actores, etc. Esta táctica no sólo sirve para avergonzar a LockBit, sino que también es una advertencia eficaz para los afiliados de la pandilla y para otras bandas de ransomware.

Captura de pantalla del sitio de filtración de LockBit después de la eliminación que resume las actividades realizadas por las autoridades. (Fuente: Aaron Walton.)

Esta actividad contra LockBit representa una gran victoria, pero el ransomware sigue siendo un problema importante. incluso desde LockBit. Para luchar mejor contra el ransomware, la comunidad de ciberseguridad debe considerar algunas lecciones aprendidas.

Nunca confíes en los delincuentes

Según la Agencia Nacional contra el Crimen (NCA) del Reino Unido, hubo casos en los que una víctima pagó a LockBit, pero la pandilla no eliminó los datos de sus servidores como prometió.

Por supuesto, esto no es inusual. Muchas bandas de ransomware no hacen lo que dicen que harán, ya sea no proporcionar un método para descifrar archivos o continuar almacenando datos robados (en lugar de eliminarlos).

Esto pone de relieve uno de los principales riesgos de pagar un rescate: la víctima confía en que un delincuente cumplirá su parte del trato. Revelar que LockBit no estaba eliminando los datos como prometió daña gravemente la reputación del grupo. Los grupos de ransomware deben mantener una apariencia de confiabilidad; de lo contrario, sus víctimas no tienen motivos para pagarles.

Es importante que las organizaciones se preparen para estas eventualidades y tengan planes en marcha. Las organizaciones nunca deben asumir que el descifrado será posible. En cambio, deberían priorizar la creación de planes y procedimientos exhaustivos de recuperación de desastres en caso de que sus datos se vean comprometidos.

Comparta información para establecer conexiones

Las organizaciones encargadas de hacer cumplir la ley, como el FBI de los Estados Unidos, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el Servicio Secreto, siempre están interesadas en las tácticas, herramientas, pagos y métodos de comunicación de los atacantes. Estos detalles pueden ayudarles a identificar otras víctimas atacadas por el mismo atacante o por un atacante que utiliza las mismas tácticas o herramientas. Los conocimientos recopilados incluyen información sobre víctimas, pérdidas financieras, tácticas de ataque, herramientas, métodos de comunicación y demandas de pago, lo que, a su vez, ayuda a las autoridades a comprender mejor los grupos de ransomware. La información también se utiliza para presentar cargos contra los delincuentes cuando son capturados. Si las fuerzas del orden pueden ver patrones en las técnicas que se utilizan, revelan una imagen más completa de la organización criminal.

En el caso del ransomware como servicio (RaaS), las agencias emplean un ataque doble: perturbar tanto al personal administrativo de la pandilla como a sus afiliados. El personal administrativo generalmente es responsable de administrar el sitio de fuga de datos, mientras que los afiliados son responsables de implementar el ransomware y cifrar las redes. El personal administrativo habilita a los delincuentes y, sin su remoción, seguirá habilitando a otros delincuentes. Los afiliados trabajarán para otras bandas de ransomware si se interrumpe el personal administrativo.

Los afiliados utilizan infraestructura que han comprado o a la que han accedido ilegalmente. La información sobre esta infraestructura está expuesta a través de sus herramientas, conexiones de red y comportamientos. Los detalles sobre los administradores se exponen a través del proceso de rescate: para que se lleve a cabo el proceso de rescate, el administrador proporciona un método de comunicación y un método de pago.

Si bien la importancia puede no parecer inmediatamente valiosa para una organización, las autoridades y los investigadores pueden aprovechar estos detalles para exponer más sobre los delincuentes detrás de ellos. En el caso de LockBit, las autoridades pudieron utilizar detalles de incidentes pasados para planificar la interrupción de la infraestructura del grupo y de algunas filiales. Sin esa información, recopilada con la ayuda de las víctimas de los ataques y las agencias aliadas, la Operación Cronos probablemente no habría sido posible.

Es importante señalar que las organizaciones no necesitan ser víctimas para ayudar. Los gobiernos están ansiosos por trabajar con organizaciones privadas. En EE. UU., las organizaciones pueden unirse a la lucha contra el ransomware colaborando con CISA, que formó la Joint Cyber Defense Collaborative (JCDC) para crear asociaciones a nivel mundial para compartir información crítica y oportuna. El JCDC facilita el intercambio de información bidireccional entre agencias gubernamentales y organizaciones públicas.

Esta colaboración ayuda tanto a CISA como a las organizaciones a mantenerse al tanto de las tendencias e identificar la infraestructura de los atacantes. Como lo demuestra la caída de LockBit, este tipo de colaboración e intercambio de información puede brindar a las fuerzas del orden una ventaja crítica incluso contra los grupos de atacantes más poderosos.

Presentar un frente unido contra el ransomware

Podemos esperar que otras bandas de ransomware tomen medidas contra LockBit como advertencia. Pero mientras tanto, sigamos siendo diligentes en proteger y monitorear nuestras propias redes, compartir información y colaborar, porque la amenaza del ransomware no ha terminado. Las bandas de ransomware se benefician cuando sus víctimas creen que están aisladas, pero cuando las organizaciones y los organismos encargados de hacer cumplir la ley trabajan mano a mano para compartir información, juntos pueden ir un paso por delante de sus adversarios.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown

- :posee

- :es

- :no

- :dónde

- $ UP

- 10

- 8

- a

- Aaron

- Poder

- Nuestra Empresa

- visitada

- la columna Acción

- actividades

- actividad

- los actores

- administrativo

- administradores

- Afiliados

- Después

- en contra

- agencias

- adelante

- también

- hacerlo

- an

- y

- e infraestructura

- Aparecer

- somos

- arrestos

- AS

- asumir

- atacar

- agresor

- Hoy Disponibles

- BE

- porque

- a las que has recomendado

- esto

- comportamientos

- detrás de

- "Ser"

- CREEMOS

- es el beneficio

- mejores

- entre

- bidireccional

- Big

- ambas

- build

- negocios

- pero

- by

- PUEDEN

- case

- capturado

- chainalysis

- cargos

- colaborado

- colaborar

- colaboración

- colaboración

- Comunicación

- métodos de comunicación

- vibrante e inclusiva

- Empresas

- completar

- integraciones

- Comprometida

- Conexiones

- Considerar

- continue

- continúa

- continuo

- coordinando

- países

- Curso

- creación

- Delito

- Abogados de

- Los criminales

- crítico

- Cronos

- ciber

- La Ciberseguridad

- datos

- fuga de datos

- Defensa

- demandas

- demuestra

- Desplegando

- detalles

- HIZO

- Interrumpir

- interrumpido

- Interrupción

- do

- doesn

- don

- dibujar

- ansioso

- Eficaz

- de manera eficaz

- habilitar

- permite

- final

- cumplimiento

- Incluso

- Evento

- ejemplo

- expuesto

- facilita

- FALLO

- FBI

- lucha

- archivos

- financiero

- formado

- Desde

- frontal o trasero

- Pandillas

- Pandillas

- reunido

- en general

- Donar

- Buscar

- En todo el mundo

- Gobierno

- agencias estatales

- Gobiernos

- Grupo procesos

- Grupo

- mano

- suceder

- Tienen

- ayuda

- ayuda

- destacados

- mantener

- esperanza

- HTTPS

- Identifique

- if

- ilegalmente

- imagen

- inmediatamente

- importante

- in

- incluir

- información

- EN LA MINA

- penetración

- Intel

- interesado

- Internacional

- involucra

- ISN

- aislado

- IT

- SUS

- únete

- articulación

- solo

- claves

- Apellido

- de derecho criminal

- aplicación de la ley

- fuga

- aprendido

- Lecciones

- Lecciones aprendidas

- dejar

- Apalancamiento

- que otros

- pérdidas

- mantener

- administrar

- muchos

- Puede..

- mientras tanto

- Método

- métodos

- Moderno

- monitoreo

- Mes

- más,

- MEJOR DE TU

- múltiples

- Nacional

- NCA

- ¿ Necesita ayuda

- del sistema,

- telecomunicaciones

- nunca

- noticias

- no

- nota

- of

- on

- ONE

- funcionamiento

- Inteligente

- Operaciones

- operadores

- or

- solicite

- organización

- para las fiestas.

- Otro

- de otra manera

- nuestros

- salir

- Más de

- EL DESARROLLADOR

- dinero

- asociaciones

- pasado

- .

- Pagar

- pago

- pago

- método de pago

- pagos

- realizado

- imagen

- Colocar

- plan

- jubilación

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- posible

- poderoso

- Preparar

- presente

- prensado

- priorizar

- privada

- Compañías privadas

- Problema

- procedimientos

- rentable

- prometido

- proporciona un

- proporcionando

- público

- publicar

- comprado

- Rescate

- ransomware

- más bien

- RE

- razón

- eliminación

- representa

- reputación

- investigadores

- responsable

- revelando

- Revela

- riesgos

- s

- mismo

- dices

- Secreto

- Servicio secreto

- asegurar

- EN LINEA

- ver

- ayudar

- Servidores

- de coches

- severamente

- Compartir

- compartir información

- compartir

- tienes

- significado

- importante

- página web

- So

- algo

- Fuente

- Staff

- Zonas

- quedarse

- paso

- robada

- tienda

- tal

- táctica

- ¡Prepárate!

- afectados

- técnicas

- que

- esa

- El proyecto

- la información

- la articulación

- el Reino Unido

- el mundo

- su

- Les

- Ahí.

- Estas

- ellos

- así

- completo

- amenaza

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- oportuno

- a

- juntos

- parte superior

- Tendencias

- Confía en

- confiando en

- integridad

- GIRO

- tipo

- Uk

- entender

- United

- Estados Unidos

- us

- utilizan el

- usado

- usando

- Valioso

- Víctima

- las víctimas

- advertencia

- fue

- we

- tuvieron

- ¿

- cuando

- sean

- que

- mientras

- seguirá

- ganar

- sin

- Actividades:

- mundo

- no lo haría

- año

- años

- zephyrnet