La tasa a la que los desarrolladores filtraron secretos de software críticos, como contraseñas y claves API, aumentó a la mitad para llegar a 5.5 de cada 1,000 confirmaciones en los repositorios de GitHub.

Eso es según un informe publicado por la firma de gestión de secretos GitGuardian esta semana. Aunque el porcentaje parece pequeño, en general, la empresa detectó al menos 10 millones de instancias de filtración de secretos a un depósito público, lo que representa más de 3 millones de secretos únicos en total, declaró la empresa en su informe "Estado de expansión de secretos de 2022".

Si bien las contraseñas genéricas representaron la mayoría (56 %) de los secretos, más de un tercio (38 %) involucraba un secreto de alta entropía que incluye claves API, semillas generadoras de números aleatorios y otras cadenas confidenciales.

A medida que más empresas trasladan su infraestructura de aplicaciones y sus operaciones a la nube, las claves API, las credenciales y otros secretos de software se han vuelto críticos para la seguridad de su negocio. Cuando esos secretos se filtran, los resultados pueden ser devastadores o, al menos, costosos.

"Los secretos son las joyas de la corona de cualquier empresa u organización: realmente pueden otorgar acceso a todos sus sistemas e infraestructura", dice Mackenzie Jackson, defensora de la seguridad y los desarrolladores en GitGuardian. “El riesgo puede ser cualquier cosa, desde adquisiciones completas del sistema hasta pequeñas exposiciones de datos u otras cosas”.

“Millones de claves de este tipo se acumulan cada año, no solo en espacios públicos, como plataformas de código compartido, sino especialmente en espacios cerrados como repositorios privados o activos de TI corporativos”, GitGuardian declaró en su informe “2023 State of Secrets Sprawl”.

E incluso esos espacios privados pueden ser vulnerables. En enero, por ejemplo, la plataforma de colaboración y mensajería Slack advirtió a los usuarios que se había asignado un "número limitado de tokens de empleados de Slack". robado por un actor de amenazas, que luego descargó repositorios de códigos privados. En mayo pasado, el proveedor de la plataforma de aplicaciones en la nube Heroku, una subsidiaria de Salesforce, reconoció que un atacante había robado una base de datos de contraseñas hash y saladas después de obtener acceso a los tokens de OAuth utilizados para integrarse con GitHub.

Infraestructura — como... ¡Vaya!

Parte del motivo del aumento de la filtración de secretos se debe a que infraestructura como código (IaC) se ha vuelto mucho más popular. IaC es la gestión y el aprovisionamiento de infraestructura a través de código en lugar de procesos manuales, y en 2022, la cantidad de archivos y artefactos relacionados con IaC enviados a los repositorios de GitHub aumentó en un 28 %. La gran mayoría (83 %) de los archivos consisten en archivos de configuración para Docker, Kubernetes o Terraform, según GitGuardian.

IaC permite a los desarrolladores especificar la configuración de la infraestructura utilizada por su aplicación, incluidos servidores, bases de datos y redes definidas por software. Para controlar todos esos componentes, a menudo se necesitan secretos, dice Jackson.

“La superficie de ataque sigue expandiéndose”, dice. “La infraestructura como código se ha convertido en algo nuevo y ha explotado con popularidad, y la infraestructura necesita secretos, por lo que los [archivos] de infraestructura como código a menudo contienen secretos”.

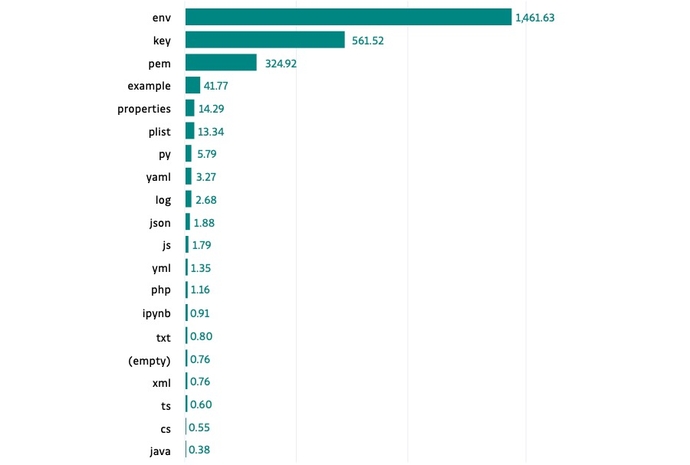

Además, tres tipos de archivos que se usan comúnmente como cachés para información confidencial de aplicaciones (.env, .key y .pem) se consideran los más confidenciales, definidos como los que tienen la mayor cantidad de secretos por archivo. Los desarrolladores casi siempre deben evitar publicar esos archivos en un repositorio público, dice Jackson.

“Si uno de estos archivos está en su repositorio de Git, entonces sabe que tiene agujeros en su seguridad”, dice. “Incluso si el archivo no contiene secretos, nunca deberían estar allí. Debe tener prevención para asegurarse de que no estén allí y alertas para saber cuándo están allí”.

Por esa razón, las empresas deben escanear continuamente los sistemas y archivos en busca de secretos, ganando visibilidad y capacidad para bloquear archivos potencialmente peligrosos, agrega Jackson.

“Desea escanear toda su infraestructura para asegurarse de tener visibilidad”, dice. "Y luego, los próximos pasos incluyen la implementación de herramientas para verificar a los ingenieros y desarrolladores... para detectar cualquier secreto cuando se escape".

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :es

- 10 millones de dólares

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- capacidad

- de la máquina

- Conforme

- Contabilidad

- Acumular

- adición

- Añade

- defensor

- Después

- Todos

- permite

- hacerlo

- y

- e infraestructura

- abejas

- CLAVES API

- Aplicación

- somos

- AS

- Activos

- At

- atacar

- BE

- porque

- a las que has recomendado

- Bloquear

- by

- PUEDEN

- Tabla

- comprobar

- cerrado

- Soluciones

- código

- colaboración

- comúnmente

- Empresas

- compañía

- completar

- componentes

- Configuración

- considerado

- Que consiste

- que no contengo

- contiene

- continuamente

- control

- Sector empresarial

- Referencias

- crítico

- corona

- peligroso

- datos

- Base de datos

- bases de datos

- se define

- detectado

- devastador

- Developer

- desarrolladores

- Docker

- Nuestros

- certificados

- Entorno

- especialmente

- Incluso

- Cada

- en expansión

- costoso

- Archive

- archivos

- Firme

- Desde

- ganando

- generador

- Git

- GitHub

- conceder

- A Mitad

- hash

- Tienen

- es

- Agujeros

- HTTPS

- implementación

- in

- incluir

- incluye

- Incluye

- aumente

- aumentado

- información

- EN LA MINA

- ejemplo

- integrar

- involucra

- IT

- SUS

- Jackson

- Enero

- jpg

- Saltó

- Clave

- claves

- Saber

- Apellido

- fuga

- Limitada

- Mayoría

- para lograr

- administrar

- manual

- max-ancho

- mensajería

- millones

- millones

- más,

- MEJOR DE TU

- movimiento

- necesario

- red

- Nuevo

- Next

- número

- juramento

- of

- ONE

- Operaciones

- organización

- Otro

- total

- Contraseña

- contraseñas

- porcentaje

- Colocar

- plataforma

- Plataformas

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Popular

- popularidad

- posible

- Prevención

- privada

- en costes

- proveedor

- público

- publicado

- DTP

- empujó

- azar

- Rate

- RE

- en comunicarse

- razón

- reporte

- repositorio

- Resultados

- Riesgo

- s

- fuerza de ventas

- dice

- escanear

- Secreto

- EN LINEA

- semillas

- parece

- sensible

- Servidores

- tienes

- flojo

- chica

- So

- Software

- Fuente

- espacios

- Estado

- dijo

- pasos

- robada

- filial

- tal

- Superficie

- te

- Todas las funciones a su disposición

- Terraform

- esa

- La

- su

- Ahí.

- Estas

- cosa

- cosas

- Código

- esta semana

- amenaza

- Tres

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a

- Tokens

- Total

- tipos

- típicamente

- único

- usuarios

- diversos

- Vasto

- la visibilidad

- Vulnerable

- semana

- que

- QUIENES

- año

- Usted

- tú

- zephyrnet