Web3 se refiere al desarrollo continuo de la tercera generación de Internet, en la que las aplicaciones y los sitios web poseen la capacidad de procesar datos de manera inteligente y humana utilizando tecnologías como el aprendizaje automático, la inteligencia artificial, la tecnología de contabilidad descentralizada, big data y más. .

Desde un punto de vista técnico, Tecnología Web3 Se puede definir como una red descentralizada donde los datos están interconectados y monetizados. Las transacciones por Internet están respaldadas por libros de contabilidad distribuidos en lugar de depender de una autoridad centralizada. La visión de Internet en la era Web3 se puede resumir de la siguiente manera:

- Abierto: Las plataformas de contenido se basan en software de código abierto, lo que promueve la transparencia y la colaboración.

- Repartido: Los dispositivos, servicios y usuarios pueden interactuar entre sí sin requerir autorización de una autoridad central, fomentando una red de igual a igual.

- Sin esperanzas: Una arquitectura de confianza cero extiende las medidas de seguridad a todos los dispositivos perimetrales de Internet de las cosas (IoT), garantizando mayor seguridad y privacidad.

Web3 riesgos – ¿Cuáles son?

El potencial de Arquitecturas Web3 y blockchain presenta un futuro intrigante, pero puede resultar difícil anticipar los riesgos específicos que pueden surgir de las compensaciones en su diseño. Por ejemplo, si bien la Web 2 provocó una revolución en el contenido web generado por los usuarios, brindando oportunidades de expresión, acceso a la información y comunidad, también introdujo desafíos como la desinformación generalizada, la vigilancia exhaustiva y los guardianes centralizados.

Los mayores riesgos de seguridad web3

- Ingeniería social y nuevas formas de ataque –

Web3 ha descubierto una nueva clase de amenazas cibernéticas que son exclusivas de las redes e interfaces blockchain.

- Trucos de lógica de contratos inteligentes: Esta amenaza emergente apunta específicamente a la lógica subyacente integrada en los servicios blockchain. Los hacks de lógica de contratos inteligentes explotan varios servicios y funcionalidades, incluida la gobernanza de proyectos, la interoperabilidad, las funciones de billetera de criptomonedas y los servicios de préstamos de criptomonedas.

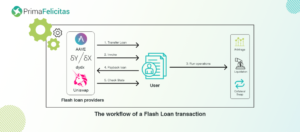

- Ataques de préstamos urgentes: Esta amenaza implica la explotación de contratos inteligentes que facilitan la concesión de préstamos rápidos para desviar activos. Los atacantes manipulan múltiples entradas del contrato inteligente, aprovechando préstamos sin garantía.

- Criptojacking: El criptojacking es una amenaza en la que actores maliciosos se incrustan en computadoras o dispositivos móviles para explotar los recursos de la máquina para extraer criptomonedas. Los criptomineros maliciosos generalmente se infiltran en los dispositivos a través de descargas de navegadores web o aplicaciones móviles no autorizadas, comprometiendo varios dispositivos como teléfonos inteligentes, computadoras de escritorio, portátiles o servidores de red.

- Tiradores de alfombras: Los pull pulls son actos maliciosos dentro de la industria de las criptomonedas en los que los desarrolladores abandonan un proyecto y se fugan con los fondos de los inversores. Estos incidentes suelen ocurrir en intercambios descentralizados (DEX) en los que individuos malintencionados desarrollan un token, lo incluyen en el DEX y lo combinan con las principales criptomonedas como Ethereum.

- Phishing en hielo: El phishing en hielo se refiere a un ataque basado en blockchain en el que se engaña a los usuarios para que firmen una transacción maliciosa, lo que permite a los atacantes obtener control sobre los criptoactivos.

- Seguridad y fiabilidad de los datos –

La topología de red más amplia que abarca actores, interfaces y almacenamiento de datos amplía inherentemente el alcance de los riesgos de seguridad en Web3. Si bien las transacciones Web3 están cifradas y la información y los servicios descentralizados reducen los puntos únicos de riesgo y censura, también introducen vulnerabilidades potenciales, incluidas

- Disponibilidad de datos: Dado que los nodos de los usuarios finales tienen un mayor control, surgen preocupaciones sobre el impacto en las aplicaciones o procesos si un nodo deja de estar disponible, lo que genera dudas sobre la disponibilidad de los datos.

- Autenticidad de los datos: Por otro lado, garantizar la autenticidad, originalidad y exactitud de la información disponible se convierte en un desafío, ya que los usuarios necesitan mecanismos para verificar la confiabilidad de los datos.

- Manipulación de datos: Existen varios riesgos asociados con la manipulación de datos dentro del ecosistema Web3, incluida la inyección de scripts maliciosos en la diversa gama de lenguajes de programación utilizados en Web3, lo que permite a los atacantes ejecutar comandos de aplicaciones.

- Clonación de billetera, donde los atacantes obtienen acceso a la frase de contraseña de un usuario y toman el control de su contenido.

- Acceso no autorizado a información y suplantación de nodos de usuarios finales.

- Escucha o interceptación de información no cifrada transmitida a través de la red.

- Estos riesgos resaltan la importancia de implementar protocolos y medidas de seguridad sólidas para mitigar las posibles vulnerabilidades inherentes a los sistemas Web3.

- Identidad y anonimato –

Las capacidades de Web3 reducen ciertos riesgos de confidencialidad y privacidad de los datos asociados con Web2 al otorgar a las personas un mayor control sobre su información. Sin embargo, el anonimato y el seudonimato en la Identidad Autosoberana (SSI) también tienen inconvenientes. La naturaleza transparente de las cadenas de bloques públicas, que hace que los registros de transacciones estén disponibles para todos, fomenta la confianza sin necesidad de intermediarios, pero también introduce compensaciones en materia de privacidad y seguridad.

- Incentivos económicos y riesgos sociales –

En muchas de las primeras aplicaciones Web3 y comunidades digitales, la microeconomía, las monedas y otros activos financieros están integrados, creando nuevos incentivos y desincentivos que alterarán la forma en que se calculan los riesgos. Estos factores introducen nuevos incentivos y desincentivos que remodelarán el proceso de evaluación de riesgos.

Por ejemplo, las estructuras económicas de Web3 integradas en las aplicaciones crean motivaciones únicas para los piratas informáticos, distintas de las de los entornos tradicionales de nube o de TI. En entornos tradicionales, los servicios y los datos a menudo se dirigen a ellos sin un beneficio monetario claro o inmediato. Sin embargo, las aplicaciones blockchain con frecuencia almacenan un valor significativo directamente dentro de la cadena de bloques, lo que las convierte en un objetivo atractivo para actores maliciosos.

Mejores prácticas para seguridad web3 of aplicaciones e infraestructura

Web3 representa la evolución de Internet, diseñada específicamente para abordar los desafíos de seguridad que enfrentan las redes blockchain como Ethereum, garantizando su avance y prosperidad sostenidos. Para mitigar dichos riesgos al interactuar con web3, se pueden implementar varias medidas, algunas de las cuales se describen a continuación:

- Auditoría integral de código antes de la implementación:

Realizar auditorías de seguridad integrales es crucial para las organizaciones antes de publicar o implementar su código. Si se descubre alguna vulnerabilidad de seguridad después de la implementación, se debe abordar en la versión posterior.

- Enfoque de diseño centrado en la seguridad:

La seguridad juega un papel primordial en el éxito de cualquier nueva innovación tecnológica en el mercado. Al adoptar este enfoque, los desarrolladores de Web3 pueden crear productos con una infraestructura sólida y un código seguro que sean altamente resistentes a los intentos de piratería.

- Gestión de claves mejorada controlada por el usuario:

En el paradigma Web3, las transacciones de los usuarios dependen en gran medida de claves criptográficas, lo que puede resultar difícil de manejar. Dado que las empresas dependen de la gestión de claves, los riesgos asociados llevan a algunos usuarios a optar por carteras alojadas en lugar de carteras sin custodia.

- Implementación de autenticación de dos factores:

Un tipo de amenaza predominante en el panorama actual es la piratería social, donde se utilizan interfaces visualmente idénticas para engañar a los usuarios para que revelen información personal o confidencial a los piratas informáticos. En el espacio Web3, esto se observa a menudo mediante la clonación de aplicaciones populares para crear réplicas convincentes.

Palabras finales

Los riesgos asociados con la seguridad Web3 brindan una descripción realista de lo que los expertos en seguridad pueden anticipar en la era Web3. Estos riesgos son una preocupación importante para la adopción de Web3, ya que los nuevos usuarios dudan en exponer su valiosa información a posibles amenazas. Además, la transición a la seguridad Web3 tendría profundas implicaciones para la transformación digital de diversos procesos convencionales y actividades cotidianas.

PrimaFelicitas es una empresa líder en desarrollo de Web3, Blockchain y Metaverse, que ofrece una amplia gama de servicios de seguridad Web3 para ayudar a empresas e individuos a proteger sus activos y datos en el ecosistema Web3 emergente. Nuestro equipo de expertos en seguridad Web3 tiene un profundo conocimiento de las últimas amenazas y vulnerabilidades de seguridad. Utilizamos una combinación de herramientas manuales y automatizadas para identificar y mitigar posibles riesgos de seguridad.

Dar prioridad a la seguridad de Web3 es un factor crucial para garantizar la adopción exitosa de Web3 a largo plazo. Abordar los desafíos de seguridad, como el acceso no autorizado a la información y la confidencialidad de los datos, es vital para el uso eficaz de las tecnologías Web3. Sin embargo, adoptar un enfoque proactivo para identificar y gestionar riesgos puede generar mejoras sustanciales en el valor al utilizar Web3.

Publicar Vistas: 49

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://www.primafelicitas.com/web3/web3-security-risks-how-to-avoid-them/?utm_source=rss&utm_medium=rss&utm_campaign=web3-security-risks-how-to-avoid-them

- :posee

- :es

- :dónde

- 1

- 1100

- 180

- 224

- 26%

- 7

- 8

- 9

- a

- capacidad

- Nuestra Empresa

- de la máquina

- la exactitud

- a través de

- actividades

- los actores

- hechos

- Adicionalmente

- dirigido

- direccionamiento

- Adopción

- Adopción

- avance

- Ventaja

- Después

- Todos

- también

- an

- y

- e infraestructura

- anonimato

- Otra

- anticiparse a

- cualquier

- atractivo

- Aplicación

- aplicaciones

- enfoque

- arquitectura

- somos

- surgir

- artificial

- inteligencia artificial

- AS

- evaluación

- Activos

- asociado

- atacar

- ataques

- Los intentos

- auditoría

- auditorías

- autenticidad

- autoridad

- autorización

- Confirmación de Viaje

- disponibilidad

- Hoy Disponibles

- evitar

- BE

- se convierte en

- antes

- a continuación

- es el beneficio

- MEJOR

- y las mejores prácticas

- Big

- Big Data

- Mayor

- blockchain

- aplicaciones blockchain

- Redes blockchain

- basado en blockchain

- cadenas de bloqueo

- más amplio

- Traído

- cada navegador

- construido

- negocios

- pero

- by

- calculado

- PUEDEN

- capacidades

- Censura

- central

- Autoridad central

- centralizado

- a ciertos

- Reto

- retos

- desafiante

- clase

- limpiar

- Soluciones

- código

- colaboración

- combinación

- Comunidades

- vibrante e inclusiva

- compañía

- exhaustivo

- comprometer

- computadoras

- Protocolo de Tratamiento

- Inquietudes

- confidencialidad

- contenido

- contenido

- contrato

- contratos

- control

- convencional

- Para crear

- Creamos

- crucial

- criptoactivos

- criptomonedas

- criptomoneda

- Industria de criptomonedas

- Monedero de criptomonedas

- criptográfico

- monedas

- Current

- ciber

- datos

- almacenamiento de datos

- Descentralizado

- red descentralizada

- intercambios descentralizados

- profundo

- se define

- Desplegando

- despliegue

- Diseño

- diseñado

- desarrollar

- desarrolladores

- Desarrollo

- Empresa de desarrollo

- Dispositivos

- Dex

- DEXs

- digital

- Transformación Digital

- directamente

- Revelar

- descubierto CRISPR

- distinto

- distribuidos

- libros distribuidos

- diverso

- Descargas

- inconvenientes

- Temprano en la

- Economic

- ecosistema

- Southern Implants

- Eficaz

- incrustar

- integrado

- emergentes

- empoderamiento

- permitiendo

- que abarca

- cifrado

- interactuando

- Ingeniería

- mejorado

- asegurando que

- ambientes

- Era

- Etereum

- diario

- todos

- evolución

- ejemplo

- Cambios

- ejecutar

- existe

- se expande

- experimentado

- expertos

- Explotar

- explotación

- expresión

- Se extiende

- en los detalles

- enfrentado

- facilitar

- factor

- factores importantes

- pocos

- financiero

- Flash

- préstamos flash

- siguiente

- Formularios

- el fomento de

- Fosters

- frecuentemente

- Desde

- funcionalidades

- funciones

- fondos

- futuras

- Obtén

- generación de AHSS

- gobierno

- mayor

- los piratas informáticos

- la piratería

- hacks

- mano

- encargarse de

- Tienen

- fuertemente

- ayuda

- Vacilante

- Destacar

- altamente

- altamente resistente

- organizado

- Cómo

- Como Hacer

- Sin embargo

- http

- HTTPS

- idéntico

- Identifique

- identificar

- Identidad

- if

- inmediata

- Impacto

- implementado

- implementación

- implicaciones

- importancia

- mejoras

- in

- Incentivos

- Incluye

- individuos

- energético

- información

- EN LA MINA

- inherente

- inherentemente

- Innovation

- entradas

- COMPLETAMENTE

- Intelligence

- interactuar

- interconectado

- las interfaces

- intermediarios

- Internet

- Internet de las cosas

- Interoperabilidad

- dentro

- intrigante

- introducir

- Introducido

- Presenta

- IOT

- IT

- Clave

- claves

- paisaje

- Idiomas

- ordenadores portátiles

- más reciente

- Lead

- líder

- aprendizaje

- Libro mayor

- libros de contabilidad

- como

- Etiqueta LinkedIn

- Lista

- préstamo

- Préstamos

- lógica

- compromiso a largo plazo

- máquina

- máquina de aprendizaje

- HACE

- Realizar

- Management

- administrar

- Manipulación

- manera

- manual

- muchos

- Mercado

- max-ancho

- Puede..

- medidas

- los mecanismos de

- Metaverso

- desarrollo del metaverso

- Minería

- Desinformación

- Mitigar las

- Móvil

- Aplicaciones para móviles

- dispositivos móviles

- Monetario

- más,

- motivaciones

- múltiples

- Naturaleza

- Navegación

- ¿ Necesita ayuda

- del sistema,

- telecomunicaciones

- Nuevo

- usuarios nuevos

- nodo

- nodos

- sin custodia

- of

- off

- que ofrece

- a menudo

- on

- ONE

- las

- en marcha

- de código abierto

- Software de código abierto

- Del Mañana

- or

- para las fiestas.

- originalidad

- Otro

- nuestros

- esbozado

- Más de

- visión de conjunto

- par

- paradigma

- supremo

- de igual a igual

- con

- suplantación de identidad

- PHP

- Plataformas

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- juega

- puntos

- Popular

- poseer

- Publicación

- Artículos

- posible

- prácticas

- regalos

- frecuente

- PrimaFelicitas

- Anterior

- política de privacidad

- Privacidad y Seguridad

- Proactiva

- en costes

- Productos

- un profundo

- Programación

- lenguajes de programación

- proyecto

- Promoción

- prosperidad

- proteger

- protocolos

- proporcionar

- proporcionando

- provisión

- Pseudonimia

- público

- Tira

- Preguntas

- elevar

- distancia

- más bien

- realista

- archivos

- reducir

- se refiere

- la liberación de

- confiar

- confiando

- representa

- remodelar

- resistente

- Recursos

- Revolution

- Riesgo

- evaluación de riesgos

- riesgos

- robusto

- Función

- FILA

- alcance

- guiones

- seguro

- EN LINEA

- Security audits

- Medidas de Seguridad

- los riesgos de seguridad

- Las amenazas de seguridad

- Servidores

- Servicios

- ajustes

- tienes

- importante

- firma

- desde

- soltero

- inteligente

- contrato inteligente

- Contratos Inteligentes

- teléfonos inteligentes

- Social

- Software

- algo

- Espacio

- soluciones y

- específicamente

- punto de vista

- STORAGE

- tienda

- estructuras

- posterior

- sustancial

- comercial

- exitosos

- tal

- Soportado

- vigilancia

- Todas las funciones a su disposición

- entrada

- ¡Prepárate!

- toma

- Target

- afectados

- tiene como objetivo

- equipo

- Técnico

- tecnológico

- Tecnologías

- Tecnología

- que

- esa

- La

- su

- Les

- sí mismos

- Estas

- ellos

- cosas

- Código

- Tercera generación

- así

- aquellos

- amenaza

- amenazas

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a

- ficha

- tradicional

- transaccional

- Transacciones

- transición

- Transparencia

- transparente

- Confía en

- integridad

- tipo

- típicamente

- no autorizado

- sin garantía

- descubierto

- subyacente

- comprensión

- único

- utilizan el

- usado

- Usuario

- usuarios

- usando

- Utilizando

- Valioso

- propuesta de

- diversos

- verificar

- versión

- vistas

- visión

- visualmente

- vital

- Vulnerabilidades

- Billetera

- Carteras

- Camino..

- we

- web

- Web 2

- navegador web

- Web2

- Web3

- aplicaciones web3

- Ecosistema Web3

- espacio web3

- tecnologías web3

- tecnología web3

- Web3

- sitios web

- ¿

- cuando

- que

- mientras

- amplio

- Amplia gama

- extendido

- seguirá

- dentro de

- sin

- se

- zephyrnet