Internet es un medio caótico: los paquetes tienden a fluir desde un conjunto de fuentes uniformemente distribuidas hacia una variedad de destinos.

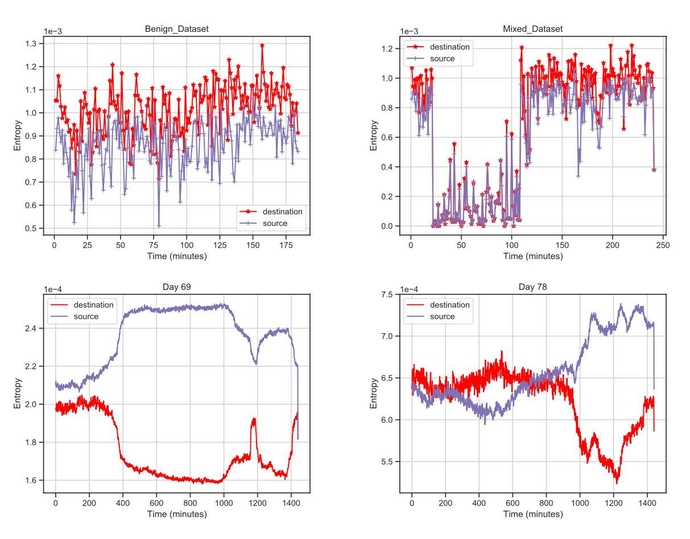

Sin embargo, durante un ataque de denegación de servicio distribuido (DDoS), el caos de repente se vuelve más ordenado: una gran cantidad de dispositivos envían paquetes de red a una cantidad limitada de direcciones en un período de tiempo reducido. Al analizar cambios tan inusuales en la entropía de Internet, un grupo de investigadores del Laboratorio Nacional del Noroeste del Pacífico (PNNL) dijo que pueden identificar el 99% de los ataques DDoS con sólo una tasa media de falsos positivos del 2%. Compararon su método con un conjunto de 10 algoritmos estándar, que identificaron , solamente 52% de los ataques en promedio y 62% de los ataques en el mejor de los casos.

El algoritmo, que los investigadores denominaron “detección de ataques DDoS mediante análisis diferencial de entropía generalizada” o DoDGE, es más preciso y menos propenso a identificar falsamente un ataque que otras medidas, dice Omer Subasi, científico informático de PNNL y autor. de un trabajo sobre el tema presentado a la Conferencia internacional IEEE sobre seguridad cibernética y resiliencia.

"En circunstancias normales, el tráfico desde los emisores y los receptores está relativamente bien distribuido y este nivel de entropía permanece bastante estable", afirma. “Sin embargo, en escenarios de ataque, detectamos un desequilibrio entre emisores y receptores. Al cuantificar cómo esto cambia con el tiempo y el grado de cambio, podemos identificar los ataques en curso”.

Si bien los ataques de ransomware y de compromiso del correo electrónico empresarial (BEC) tienden a atraer la mayor atención de los grupos de seguridad, los ataques DDoS siguen siendo los más impactantes para las empresas. En los últimos cuatro años, los ataques DDoS han representado la mayor parte de los incidentes de seguridad reportados por las empresas, según el informe anual de Verizon "Informe de investigaciones de violación de datos."

Mejores métodos de detección pueden ayudar a las empresas a responder más rápidamente a los ataques y a implementar mejores contramedidas, afirma Allen West, investigador de Akamai.

“Poder confirmar si actualmente se está produciendo un ataque DDoS permite a los defensores implementar con confianza mecanismos de defensa dirigidos, como filtrado de tráfico preciso y otros servicios de protección específicos de DDoS”, dice. “También faculta a la organización objetivo para recopilar más información sobre el incidente que es valiosa desde el punto de vista de la inteligencia, lo que puede permitirles deducir la fuente o el motivo detrás de los ataques”.

El caos de Internet es normal

El enfoque más común para detectar ataques de denegación de servicio (DoS) es crear un umbral - un ancho de banda superior o un recuento de paquetes por encima del cual un aumento en el tráfico se considera un ataque. En cambio, la investigación del PNNL mide la entropía del tráfico de red, centrándose específicamente en cómo cambian dos medidas de entropía: en el objetivo, las solicitudes de un recurso específico aumentan durante un ataque DDoS, lo que genera menos entropía, mientras que el número de fuentes crece, lo que aumenta la entropía. .

Al observar los pequeños cambios a lo largo del tiempo, los investigadores diferenciaron entre aumentos repentinos de tráfico legítimo (los llamados "eventos repentinos") y ataques reales, dice Kevin Barker, investigador principal de PNNL.

"Sólo algunos de los trabajos existentes intentan siquiera abordar este problema de diferenciación", afirma. "Las soluciones alternativas utilizan umbrales o se basan en ML/IA, lo que requiere una gran cantidad de datos e incurre en una costosa capacitación y reentrenamiento para adaptarse".

La capacidad de diferenciar rápidamente entre un ataque real y un aumento en el tráfico legítimo debido, por ejemplo, a una noticia o contenido viral es fundamental para determinar una respuesta, afirma West de Akamai.

“Con un ataque DDoS, los esfuerzos para identificar y bloquear el tráfico malicioso y mantener el tráfico legítimo serán la principal prioridad”, dice West. “Sin embargo, con los 'eventos relámpago', se pueden tomar diferentes acciones para manejar esta carga con la mayor gracia posible sin tomar medidas más agresivas”.

Los falsos positivos todavía necesitan caer

Según los investigadores, la detección de ataques DDoS basada en entropía mejora significativamente con métodos basados en umbrales, con una tasa relativamente pequeña de clasificación errónea de contenido legítimo (conocido como falso positivo). La técnica tuvo tasas de falsos positivos de menos del 7% en todos los casos y menos del 2% en promedio en 10 conjuntos de datos del mundo real.

Sin embargo, para que sean útiles en el mundo real, estas técnicas deben tener una tasa de falsos positivos cercana a cero, afirma Patrick Donahue, vicepresidente de producto de Cloudflare.

"A lo largo de los años, hemos visto publicaciones de técnicas de investigación que parecen funcionar bien en los parámetros estrictamente definidos del laboratorio, pero que no son efectivas o no pueden escalar", dice. "Por ejemplo, las tasas de falsos positivos que tolerarán los clientes en el mundo real y las tasas de muestreo necesarias para detectar a escala a menudo difieren materialmente de lo que es aceptable en el laboratorio".

Los investigadores del PNNL enfatizan que sus algoritmos son adaptativos, por lo que la tasa de falsos positivos se puede minimizar sacrificando cierta precisión en la detección de ataques. Además, en escenarios del mundo real, se pueden utilizar datos adicionales para aumentar el algoritmo básico.

Debido a que es relativamente liviano desde una perspectiva computacional, el algoritmo DoDGE podría tener beneficios para construir infraestructura resistente para redes 5G, que se espera que aumenten significativamente la cantidad de dispositivos conectados, afirmó Barker de PNNL en el anuncio del laboratorio.

"Con tantos más dispositivos y sistemas conectados a Internet, hay muchas más oportunidades que antes para atacar sistemas de forma maliciosa", afirmó Barker. “Y cada día se añaden a las redes más y más dispositivos como sistemas de seguridad domésticos, sensores e incluso instrumentos científicos. Necesitamos hacer todo lo posible para detener estos ataques”.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Automoción / vehículos eléctricos, Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- Desplazamientos de bloque. Modernización de la propiedad de compensaciones ambientales. Accede Aquí.

- Fuente: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :es

- 10

- 2%

- 5G

- 7

- a

- capacidad

- Poder

- Nuestra Empresa

- arriba

- aceptable

- Conforme

- preciso

- a través de

- acciones

- real

- adaptar

- adicional

- Adicionales

- dirección

- direcciones

- agresivo

- algoritmo

- algoritmos

- Todos

- permitir

- permite

- también

- alternativa

- an

- análisis

- el análisis de

- y

- Anuncio

- anual

- Aparecer

- enfoque

- que se acerca

- somos

- AS

- At

- atacar

- ataques

- autor

- promedio

- Ancho de banda

- básica

- BE

- BEC

- se convierte en

- antes

- detrás de

- "Ser"

- beneficios

- mejores

- entre

- Bloquear

- empujón

- impulsar

- ambas

- incumplimiento

- Construir la

- compromiso de correo electrónico comercial

- negocios

- pero

- by

- PUEDEN

- cases

- causado

- el cambio

- Cambios

- Chaos

- Gráficas

- circunstancias

- CloudFlare

- Algunos

- Empresas

- en comparación con

- compromiso

- computadora

- Congreso

- con confianza

- Confirmar

- conectado

- considerado

- contenido

- costoso

- podría

- Para crear

- crítico

- En la actualidad

- Clientes

- ciber

- seguridad cibernética

- datos

- conjuntos de datos

- conjuntos de datos

- día

- DDoS

- ataque DDoS

- los defensores

- Defensa

- se define

- Grado

- desplegar

- destinos

- detectar

- Detección

- determinar

- Dispositivos

- diferir de

- un cambio

- una experiencia diferente

- diferenciar

- diferenciado

- Diferenciación

- distribuidos

- do

- DOS

- doblado

- dos

- durante

- Eficaz

- esfuerzos

- ya sea

- empodera

- Incluso

- Evento

- Eventos

- Cada

- diario

- todo

- ejemplo

- existente

- esperado

- bastante

- false

- filtración

- Flash

- de tus señales

- enfoque

- Digital XNUMXk

- FRAME

- Desde

- reunir

- mayores

- Grupo procesos

- Grupo

- crece

- tenido

- encargarse de

- Tienen

- he

- ayuda

- Inicio

- Cómo

- Sin embargo

- HTTPS

- no haber aun identificado una solucion para el problema

- Identifique

- desequilibrio

- impactante

- in

- incidente

- aumente

- información

- EN LA MINA

- instrumentos

- Intelligence

- Internacional

- Internet

- Investigaciones

- IT

- jpg

- acuerdo

- conocido

- el lab

- laboratorio

- large

- líder

- Prospectos

- izquierda

- legítima

- menos

- Nivel

- ligero

- como

- Limitada

- carga

- mirando

- Inicio

- muchos

- materialmente

- max-ancho

- Puede..

- medidas

- los mecanismos de

- mediano

- Método

- métodos

- más,

- Por otra parte

- MEJOR DE TU

- Nacional

- ¿ Necesita ayuda

- del sistema,

- tráfico de red

- telecomunicaciones

- noticias

- normal

- número

- of

- a menudo

- on

- en marcha

- , solamente

- Del Mañana

- or

- organización

- Otro

- Más de

- Costa

- paquetes

- Papel

- parámetros

- pasado

- Patricio

- la perspectiva

- Colocar

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- punto

- Punto de vista.

- positivo

- posible

- necesidad

- Precisión

- presentó

- presidente

- Director de la escuela

- lista de prioridades

- Problema

- Producto

- Protección

- publicado

- poner

- con rapidez

- ransomware

- Rate

- Tarifas

- real

- mundo real

- razón

- relativamente

- permanece

- reportado

- solicitudes

- exigir

- Requisitos

- la investigación

- investigador

- investigadores

- resistente

- Recurso

- Responder

- respuesta

- Derecho

- s

- sacrificando

- Said

- dice

- Escala

- guión

- escenarios

- científico

- Científico

- EN LINEA

- visto

- envío

- sensor

- Servicios

- set

- Sets

- Compartir

- Mostrar

- significativamente

- chica

- So

- Fútbol

- Soluciones

- algo

- Fuente

- Fuentes

- soluciones y

- específicamente

- estable

- estándar

- dijo

- Sin embargo

- Detener

- estrés

- tal

- oleada

- Sobretensiones

- Todas las funciones a su disposición

- toma

- toma

- Target

- afectados

- técnicas

- que

- esa

- La

- La Fuente

- su

- Les

- Ahí.

- Estas

- ellos

- así

- umbral

- equipo

- a

- parte superior

- tema

- tráfico

- Formación

- verdadero

- dos

- incapaz

- bajo

- utilizan el

- usado

- Valioso

- variedad

- Ve

- Verizon

- vía

- vicio

- Vice Presidenta

- Ver

- virales

- contenido viral

- we

- WELL

- West

- sean

- que

- mientras

- seguirá

- sin

- Actividades:

- mundo

- años

- zephyrnet

- cero