Tiempo de leer: 5 minutos

Tiempo de leer: 5 minutos

En las primeras semanas de 2018, los ciberdelincuentes atacaron cinco universidades, 23 empresas privadas y varias organizaciones gubernamentales. A pesar de lo nuevo, sofisticado tipos de malware los atacantes lo usaron, no pudieron penetrar las defensas de Comodo.

Los ciberdelincuentes intentaron construir una cadena complicada para evitar los medios técnicos de seguridad y engañar a la vigilancia humana.

Analistas en Comodo's Laboratorios de investigación de amenazas señaló que los piratas informáticos no enviaron el malware a través de la ruta habitual como un archivo adjunto de correo electrónico, sino que trataron de camuflarlo en varias capas. Primero, el correo electrónico de phishing se disfrazó como un mensaje de FedEx. Como muestra la captura de pantalla, el mensaje utilizó trucos ingeniosos de ingeniería social para generar clics de usuario en el enlace malicioso. En segundo lugar, el enlace malicioso en sí también está bien disfrazado, como un enlace en Google Drive. Estos trucos fueron capaces de engañar a muchos usuarios.

Cuando un usuario hace clic en el enlace, el sitio de los atacantes se abre en su navegador, con el archivo malicioso "Lebal copy.exe" para descargar. Preste especial atención a la barra de direcciones: como puede ver, "seguro", "https" y "drive.google.com" están presentes allí, por lo que incluso un usuario vigilante de seguridad puede no notar nada sospechoso y llevarlo a un sitio confiable . En realidad, ¿cómo puede alguien saber que no debe confiar en algo con "google.com" en la barra de direcciones? Pero ... la realidad duele. Para muchos, es difícil de creer, pero los cibercriminales expertos usan drive.google.com para colocar sus malware de phishing. Y este caso no es un incidente aislado, por lo que Google, al igual que muchos otros servicios de almacenamiento en la nube, definitivamente debería tomar medidas urgentes para resolver este problema. Como mínimo, deben proporcionar tiempo real constante busca malware. Esto ayudaría a reducir la actividad maliciosa de este tipo.

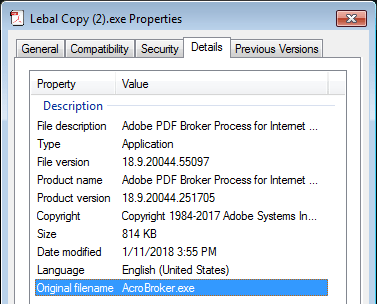

También para tener en cuenta, el archivo malicioso también está engañosamente disfrazado, como un documento de Adobe Acrobat. No solo tiene un icono similar a los archivos .pdf, sino incluso la información de la versión del archivo:

Por supuesto, todo lo anterior es engañoso: "Lebal copy" es un malware peligroso que se busca para sacar tus secretos.

¿Qué puede hacer 'lebal_copy.exe ”exactamente en su computadora?

Los analistas de Comodo definieron el tipo de archivo como troyano (TrojWare.Win32.Pony.IENG y TrojWare.MSIL.Injector. ~ SHI, para ser precisos): malware creado para robar información.

¿Pero qué tipo de información?

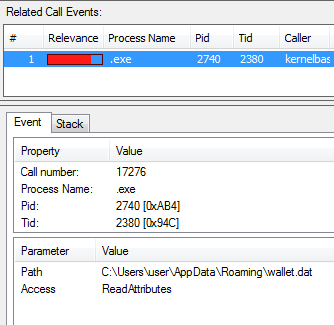

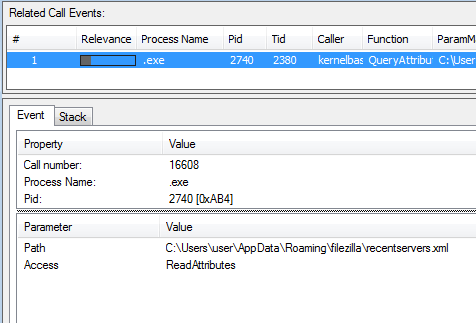

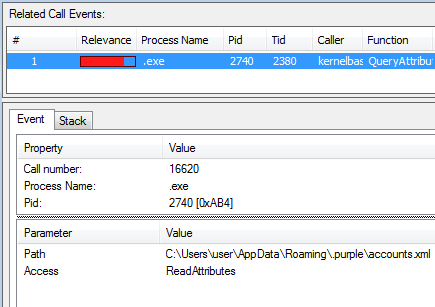

Descargado, el malware descubre la versión del sistema operativo y las aplicaciones que se ejecutan en una máquina víctima. Luego, roba datos privados de los navegadores del usuario, incluidas cookies y credenciales, y busca información sobre clientes de correo electrónico y mensajería instantánea. Luego, extrae credenciales de clientes FTP como FileZilla o WinSCP e intenta localizar y acceder a billeteras de criptomonedas como Bitcoin o Electrum. En resumen, toma todo lo que puede extraer de una máquina víctima. Finalmente, se conecta con el servidor de comando y control de los cibercriminales y pasa toda la información recopilada a los atacantes. También trata de desactivar los medios de defensa del sistema operativo y esconderse de herramientas antimalware de varias formas sofisticadas.

Como revelaron los analistas de Comodo, este ataque, dirigido a 30 servidores de correo, se proporcionó desde una dirección IP 177.154.128.114 y el dominio dpsp.com.br de Sao Paulo, Brasil. Los 328 correos electrónicos de phishing se enviaron durante un día, el 8 de enero.

"Los correos electrónicos de phishing se vuelven más sofisticados y refinados", comentó Fatih Orhan, director de Comodo Threat Research Labs. “Los cibercriminales inventan activamente nuevos métodos para engañar a los usuarios para que hagan clic en un enlace de cebo. Como podemos ver en el ejemplo anterior, no es tan fácil distinguir un archivo o enlace malicioso, incluso para un la seguridad cibernética usuario consciente Es por eso que para garantizar la seguridad hoy en día, las empresas necesitan no solo capacitar a las personas para las habilidades de vigilancia de ciberseguridad, sino también utilizar medios de protección técnica confiables. Los objetos de este ataque no fueron impactados. solo porque se habían preparado de antemano: protegiendo sus redes con la inteligencia de Comodo. Y esa fue la decisión correcta, porque es mucho más fácil prevenir un ataque que superar sus consecuencias ".

¡Vive seguro con Comodo!

El análisis técnico

Nombre de archivo: Copia legal.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Fecha: enero 11 2018

1. Resumen

El archivo es un ejecutable portátil de 814 KB que intenta suplantar un documento de Adobe Acrobat para engañar al usuario para que lo ejecute. Para mayor plausibilidad, se disfrazó con el ícono de un archivo .pdf y la información de versión del archivo falso:

2. Análisis de comportamiento.

Después de ejecutarse, cae tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) y copia MSBuild.exe

ejecutable desde Windows como .exe.

El propósito de copiar MSBuild.exe es ejecutarlo e inyectarlo con las propias instrucciones del malware. Como está firmado digitalmente con el certificado de "Microsoft Corporation", algunas aplicaciones de seguridad pueden permitir sus acciones, permitiendo así que el malware tenga acceso a Internet y recursos locales a voluntad.

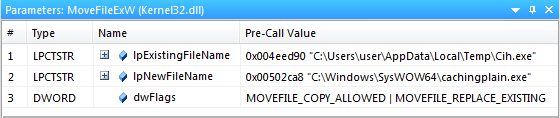

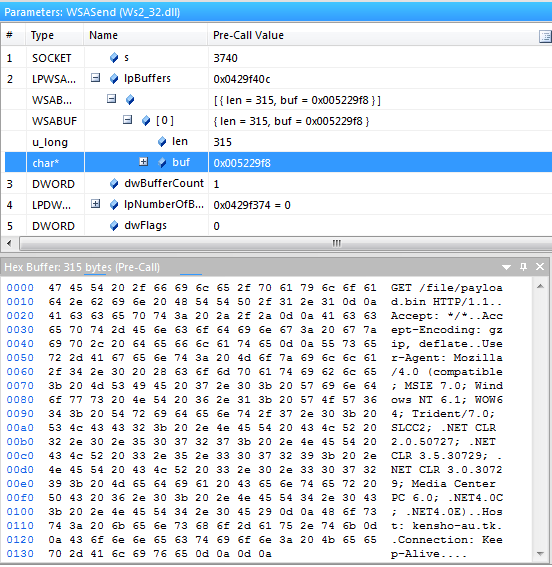

Después de realizar la inyección, el malware descarga el archivo kensho-au.tk/file/payload.bin, lo mueve a WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) en la carpeta temporal del sistema y luego lo ejecuta.

Permite al atacante proporcionar al malware actualizaciones continuas y nuevos componentes o instalar malware adicional en el host comprometido.

El objetivo principal del malware es robar información confidencial. Intenta recopilar los siguientes datos:

- datos privados de navegadores web, incluidas cookies y credenciales de inicio de sesión;

- billeteras de criptomonedas como Bitcoin o Electrum;

- credenciales de clientes ftp conocidos como FileZilla o WinSCP;

- cuentas de mensajería instantánea;

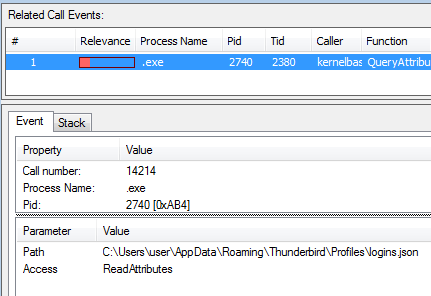

- cuentas de clientes de correo electrónico (Thunderbird y Outlook):

Los datos recopilados se envían a http://datacntrsecured.com/securityfilesdoc/gate.php

3. Conclusión

El malware se crea para extraer tanta información privada como sea posible para una variedad de propósitos maliciosos, por ejemplo:

–Las cuentas de correo electrónico robadas se pueden usar para enviar mensajes de spam;

–Las credenciales de ftp dan acceso a sitios web para comprometerlos;

–Las cuentas de criptomonedas se pueden cobrar de inmediato.

Los ciberdelincuentes pueden utilizar cualquier información robada si los usuarios afectados no toman las medidas de contador adecuadas a tiempo.

4. Indicadores de compromiso

- la presencia del archivo .exe en la carpeta% temp%

- la presencia del archivo tmp.exe en la carpeta% temp%

- la presencia del archivo WinNtBackend-2955724792077800.tmp.exe en la carpeta% temp%

5. Detección

Malware es detectado por los productos de Comodo con el nombre TrojWare.Win32.Pony.IENG y TrojWare.MSIL.Injector. ~ SHI

Recursos Relacionados:

Las mejores herramientas de eliminación de malware

Escáner de malware de sitios web

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Poder

- Nuestra Empresa

- arriba

- de la máquina

- Cuentas

- acciones

- activamente

- actividad

- Adicionales

- dirección

- adobe

- avanzar

- avanzado

- Todos

- permite

- Analistas

- y

- antivirus

- nadie

- aplicaciones

- adecuado

- atacar

- Los intentos

- Atrás

- cebo

- de caramelos

- porque

- a las que has recomendado

- CREEMOS

- Bitcoin

- Blog

- Brasil

- cada navegador

- navegadores

- build

- llamar al

- case

- certificado

- cadena

- clientes

- Soluciones

- almacenamiento en la nube

- recoger

- COM

- comentó

- Empresas

- Complicado

- componentes

- compromiso

- Comprometida

- computadora

- conexión

- Consecuencias

- constante

- continuo

- galletas

- proceso de copiar

- Para contrarrestar

- Curso

- creado

- Referencias

- criptomoneda

- carteras de criptomonedas

- Corte

- ciberdelincuentes

- La Ciberseguridad

- peligroso

- datos

- día

- Koops

- Defensa

- se define

- que probar definitivamente

- A pesar de las

- detectado

- HIZO

- digitalmente

- distinguir

- documento

- dominio

- descargar

- Descargas

- el lado de la transmisión

- Gotas

- durante

- correo electrónico

- más fácil

- Electrum

- correo

- Ingeniería

- asegurando que

- Incluso

- Evento

- todo

- exactamente

- ejemplo

- Ejecuta

- extraerlos

- pocos

- Archive

- archivos

- Finalmente

- encuentra

- Nombre

- siguiendo

- Gratis

- Desde

- generar

- obtener

- Donar

- Gobierno

- los piratas informáticos

- Difícil

- cabeza

- ayuda

- Esconder

- fortaleza

- Cómo

- HTTPS

- humana

- ICON

- inmediatamente

- impactados

- in

- incidente

- Incluye

- indicadores

- información

- instalando

- ejemplo

- instantáneo

- Instrucciones

- Intelligence

- Internet

- IP

- Dirección IP

- aislado

- IT

- sí mismo

- Ene

- Enero

- Tipo

- Saber

- conocido

- labs

- ponedoras

- dejando

- LINK

- Linux

- local

- MIRADAS

- máquina

- Inicio

- HACE

- el malware

- muchos

- max-ancho

- significa

- mensaje

- la vida

- Messenger

- métodos

- podría

- mínimo

- más,

- se mueve

- nombre

- ¿ Necesita ayuda

- telecomunicaciones

- Nuevo

- señaló

- objetos

- ONE

- abre

- solicite

- para las fiestas.

- OS

- Otro

- Outlook

- Superar

- EL DESARROLLADOR

- Paul

- parámetros

- pasa

- Pagar

- PC

- (PDF)

- Personas

- realizar

- suplantación de identidad

- PHP

- colocación

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- posible

- necesidad

- preparado

- presencia

- presente

- evitar

- privada

- Compañías privadas

- información privada

- Problema

- Productos

- protector

- Protección

- proporcionar

- previsto

- Tira

- propósito

- fines

- en tiempo real

- Realidad

- refinado

- relacionado

- confianza

- eliminación

- la investigación

- Recursos

- Revelado

- Ruta

- Ejecutar

- correr

- sao

- San Pablo

- tanteador

- Segundo

- seguro

- EN LINEA

- sensible

- Servidores

- Servicios

- Varios

- En Corto

- tienes

- Shows

- firmado

- similares

- página web

- experto

- habilidades

- So

- Social

- Ingeniería social

- Software

- RESOLVER

- algo

- algo

- sofisticado

- correo no deseado (spam)

- especial

- robos

- pasos

- robada

- STORAGE

- suspicaz

- ¡Prepárate!

- afectados

- Técnico

- temporal

- La

- su

- amenaza

- equipo

- a

- hoy

- Entrenar

- Trojan

- Confía en

- digno de confianza

- GIRO

- Universidades

- Actualizaciones

- urgente

- utilizan el

- Usuario

- usuarios

- utilizado

- variedad

- diversos

- versión

- vía

- Víctima

- Carteras

- formas

- web

- navegadores web

- sitios web

- Semanas

- occidental

- ¿

- Que es

- seguirá

- ventanas

- mundo

- se

- Usted

- tú

- zephyrnet