Tiempo de leer: 5 minutos

Tiempo de leer: 5 minutos

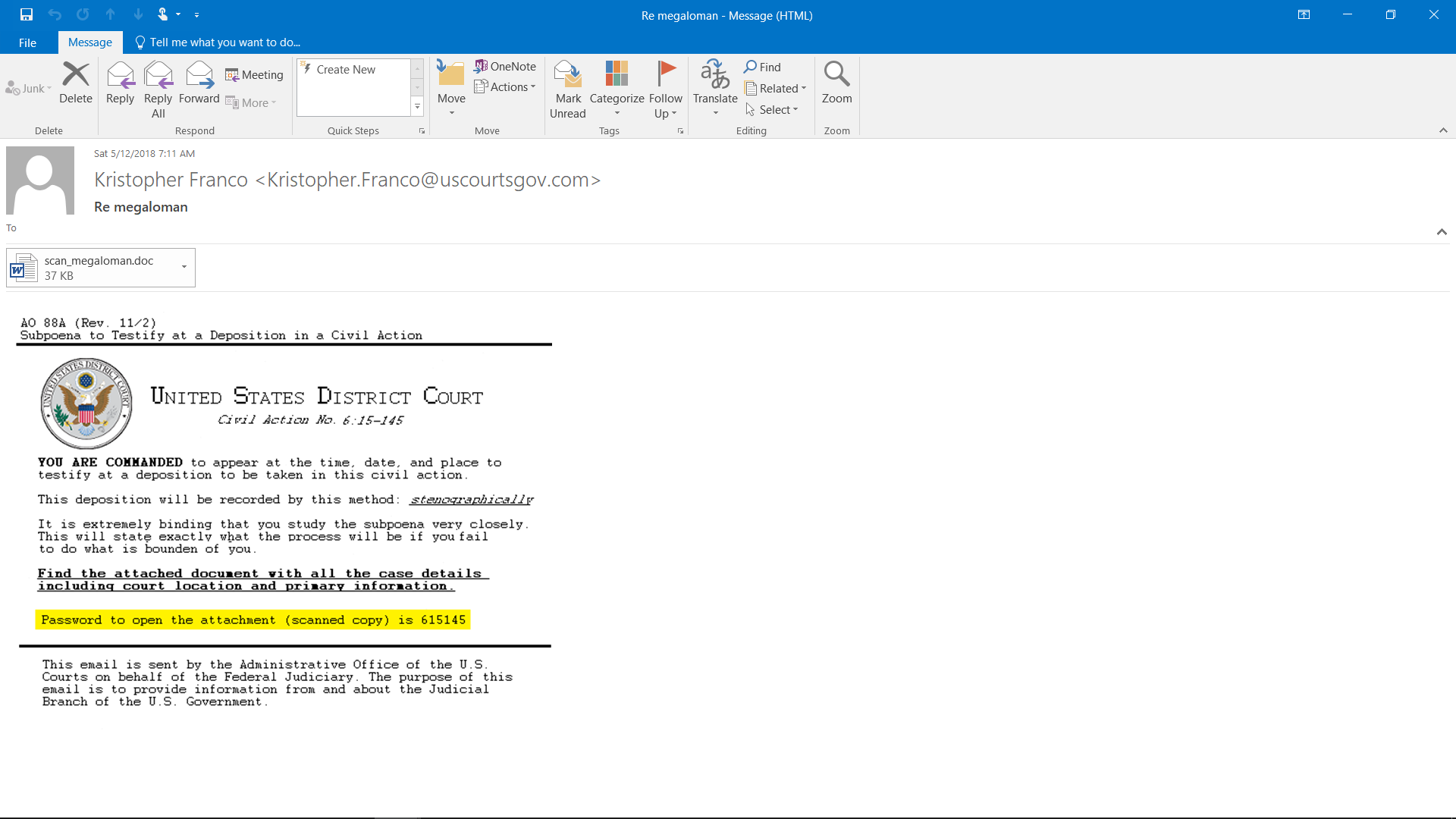

¿Estaría asustado o al menos ansioso si hubiera encontrado una citación al tribunal de distrito de los EE. UU. En su casilla de correo electrónico? La mayoría de la gente definitivamente lo haría. Eso es exactamente lo que contaron los atacantes maliciosos cuando llevaron a cabo este ataque masivo desde IP con sede en Rusia con una carga útil de ransomware sofisticada y astuta.

Ingeniería social: la autoridad fingida causa miedo real

3582 usuarios se convirtieron en el objetivo de este correo electrónico malicioso disfrazado de citación del “Tribunal de Distrito de los Estados Unidos”.

Como puede ver, el correo electrónico consiste en un montón de trucos de ingeniería social para convencer a los usuarios de que abran el archivo adjunto malicioso. Principalmente, los perpetradores intentan jugar con las cuerdas emocionales del miedo, la autoridad y la curiosidad para manipular a las víctimas. Instalar este estado de excitación emocional en la mente de los receptores tiene como objetivo suprimir su capacidad de pensamiento crítico y hacer que actúen precipitadamente.

Además, la dirección de correo electrónico del remitente es "Uscourtgove.com", que, por supuesto, es falso pero agrega más credibilidad al correo electrónico. Tener la contraseña para el archivo adjunto fortalece el sabor de la solidez del correo. El asunto del correo electrónico es "megaloman" y el documento adjunto se llama "scan.megaloman.doc" y esta coincidencia también agrega algunos pequeños toques de credibilidad. Y amenazar a la víctima con la responsabilidad si ella “no cumple con lo que hace es confiado a usted” (y la única forma de averiguarlo es abriendo el archivo adjunto) es la guinda del pastel.

Este cóctel manipulador inflable es una potente herramienta para ayudar a los perpetradores a obtener lo que quieren. Por lo tanto, el riesgo de que muchas personas sean víctimas de esta estafa es muy alto.

Ahora veamos qué sucede si un usuario abre el archivo en el adjunto.

El malware: primero se esconde, luego ataca

Por supuesto, no tiene nada en común que citar. En realidad, como Laboratorios de investigación de amenazas de Comodo Los analistas descubrieron que se trata de una nueva variante del ransomware Sigma astuto y sofisticado que cifrará los archivos de la máquina infectada y extorsionará el rescate para descifrarlos.

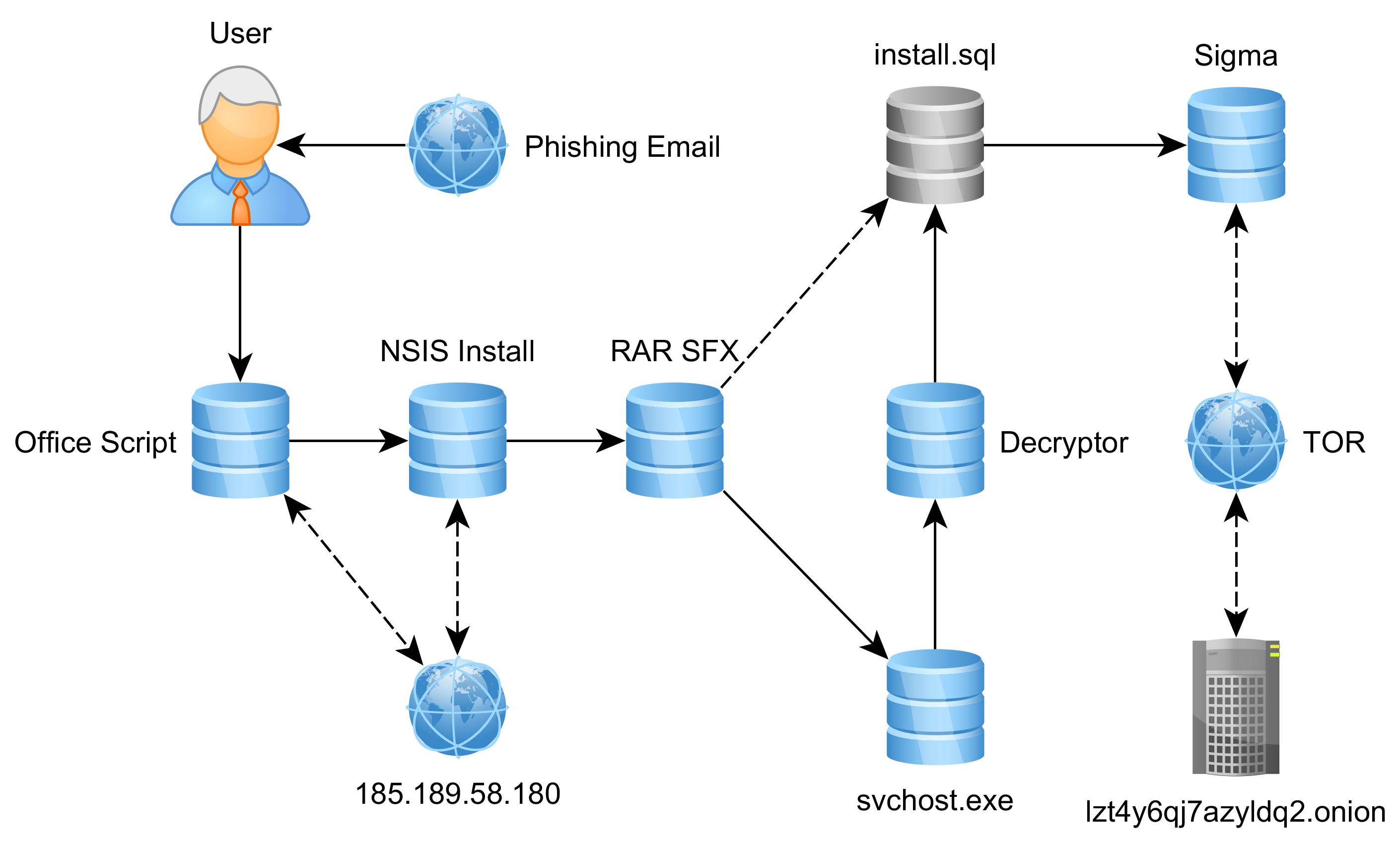

Cómo funciona Sigma ransomware:

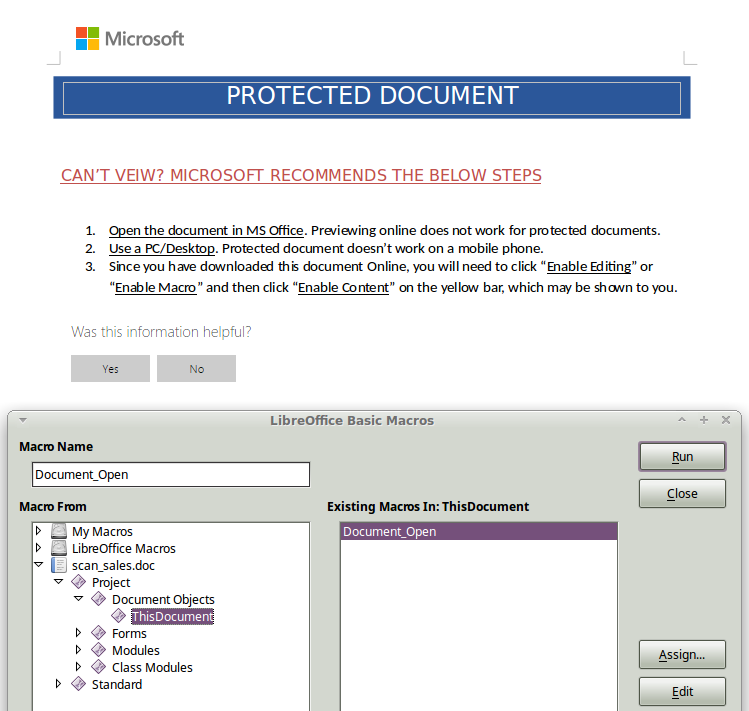

Lo especial de esta nueva variante de Sigma es que solicita al usuario que ingrese la contraseña. Um ... ¿contraseña para malware? En todo momento puede sonar extraño, en realidad tiene un propósito claro: más ofuscación del malware por detección.

Pero incluso si el usuario ingresa la contraseña, el archivo no se ejecutará de inmediato. Si las macros están apagadas en la máquina de la víctima, de manera convincente pide apagarlas. Observe cómo encaja este requisito en la estrategia de todos los atacantes: si es un mensaje de la corte, definitivamente puede ser un documento protegido, ¿verdad?

Pero en realidad, el archivo incluye un VBScript malicioso que debe ejecutarse para comenzar a instalar el malware en la computadora de la víctima. Descarga la siguiente parte del malware del servidor de los atacantes, lo guarda en la carpeta% TEMP%, lo disfraza como svchost.exe procesar y ejecutarlo. Esta svchost.exe actúa como un cuentagotas para descargar una parte más del malware. Luego, a través de una cadena de acciones bastante larga, nuevamente, para una ofuscación más fuerte, completa la carga útil maliciosa y la ejecuta.

El malware se ve realmente impresionante con su variedad de trucos para esconderse y evitar la detección. Antes de ejecutarse, comprueba el entorno en busca de máquinas virtuales o sandbox. Si descubre uno, el malware se suicida. Disfraza su proceso malicioso y las entradas de registro como legítimas como "svchost.exe" y "chrome". Y eso no es todo.

A diferencia de algunos de sus cierres ransomware familiares, Sigma no actúa de inmediato, sino que acecha y realiza un reconocimiento encubierto primero. Crea una lista de archivos valiosos, los cuenta y envía este valor a su servidor C&C junto con otra información sobre la máquina de la víctima. Si no se encontraron archivos, Sigma simplemente se borra. Tampoco infecta una computadora, si descubre que su ubicación en el país es Federación de Rusia o Ucrania.

La conexión de malware a su servidor de comando y control también es complicada. Como el servidor está basado en TOR, Sigma sigue una secuencia de pasos:

1. Descarga el software TOR usando este enlace: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Lo guarda en% APPDATA% como System.zip

3. Descomprímelo en% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Elimina System.zip

5. Cambia el nombre de Tortor.exe como svchost.exe

6. Lo ejecuta

7. Espera un momento y envía su solicitud.

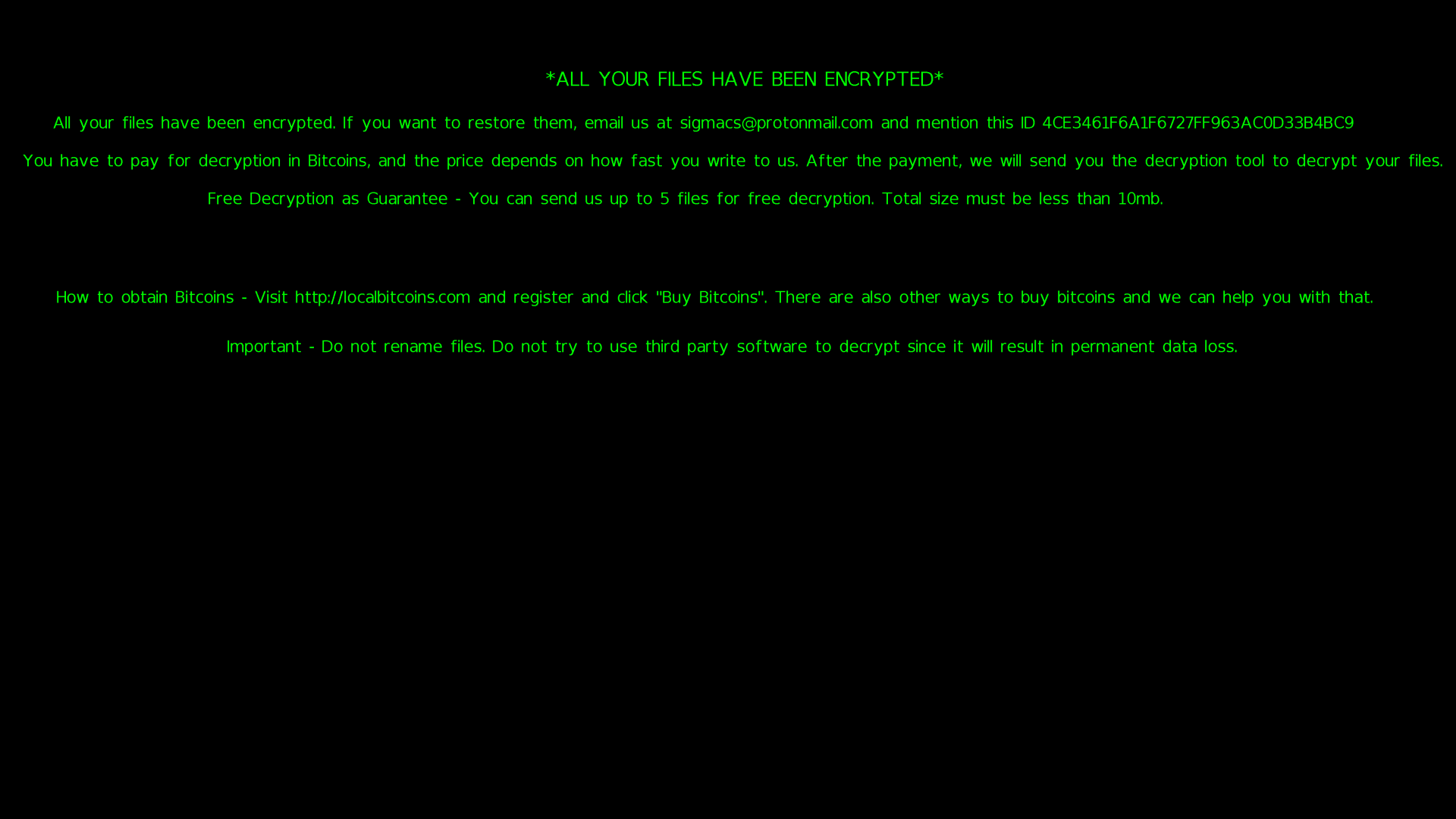

Y solo después de eso, Sigma comienza a cifrar archivos en la máquina de la víctima. Luego, la nota de rescate capturará la pantalla de la máquina envenenada.

Y… finita la commedia. Si la víctima no hizo arreglos previos para hacer copias de seguridad, sus datos se perderán. No hay forma de restaurarlos.

Protección: cómo luchar

"Enfrentar malware tan sofisticado en ambos lados, trucos de ingeniería social y diseño técnico, es un desafío difícil incluso para los usuarios conscientes de la seguridad", dice Fatih Orhan, director de Comodo Laboratorios de investigación de amenazas. “Para protegerse contra ataques tan astutos, es necesario tener algo más confiable que solo la conciencia de las personas. En este caso, una solución real debe garantizar al 100% que sus activos no se verán perjudicados, incluso si alguien muerde el anzuelo de los ladrones y ejecuta el malware.

Eso es exactamente lo exclusivo Tecnología de autocontención de Comodo ofrece a nuestros clientes: cualquier archivo desconocido que llegue se coloca automáticamente en un entorno seguro, donde se puede ejecutar sin ninguna posibilidad de dañar un host, sistema o red. Y permanecerá en este entorno hasta que los analistas de Comodo lo hayan examinado. Es por eso que ninguno de los clientes de Comodo ha sufrido este ataque furtivo ”.

Vive seguro con Comodo!

A continuación se muestran el mapa de calor y las direcciones IP utilizadas en el ataque.

El ataque se llevó a cabo desde 32 direcciones IP con sede en Rusia (San Petersburgo) del correo electrónico Kristopher.Franko@uscourtsgov.com qué dominio probablemente fue creado especialmente para el ataque. Comenzó el 10 de mayo de 2018 a las 02:20 UTC y terminó a las 14:35 UTC.

| País | IP del remitente |

| Rusia | 46.161.42.44 |

| Rusia | 46.161.42.45 |

| Rusia | 46.161.42.46 |

| Rusia | 46.161.42.47 |

| Rusia | 46.161.42.48 |

| Rusia | 46.161.42.49 |

| Rusia | 46.161.42.50 |

| Rusia | 46.161.42.51 |

| Rusia | 46.161.42.52 |

| Rusia | 46.161.42.53 |

| Rusia | 46.161.42.54 |

| Rusia | 46.161.42.55 |

| Rusia | 46.161.42.56 |

| Rusia | 46.161.42.57 |

| Rusia | 46.161.42.58 |

| Rusia | 46.161.42.59 |

| Rusia | 46.161.42.60 |

| Rusia | 46.161.42.61 |

| Rusia | 46.161.42.62 |

| Rusia | 46.161.42.63 |

| Rusia | 46.161.42.64 |

| Rusia | 46.161.42.65 |

| Rusia | 46.161.42.66 |

| Rusia | 46.161.42.67 |

| Rusia | 46.161.42.68 |

| Rusia | 46.161.42.69 |

| Rusia | 46.161.42.70 |

| Rusia | 46.161.42.71 |

| Rusia | 46.161.42.72 |

| Rusia | 46.161.42.73 |

| Rusia | 46.161.42.74 |

| Rusia | 46.161.42.75 |

| Resultado total | 32 |

Software de protección contra ransomware

PRUEBA GRATUITA OBTENGA SU TARJETA DE SEGURIDAD INSTANTÁNEA GRATIS

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- capacidad

- Nuestra Empresa

- Actúe

- acciones

- hechos

- dirección

- Añade

- Después

- en contra

- Todos

- Analistas

- y

- llegando

- Activos

- atacar

- ataques

- autoridad

- automáticamente

- conciencia

- copias de seguridad

- cebo

- antes

- Blog

- Ambos lados

- Box

- Manojo

- TARTA

- capturar

- case

- Causa

- Reubicación

- cadena

- Reto

- Cheques

- limpiar

- Cerrar

- cóctel

- Algunos

- ultima

- Complicado

- computadora

- conexión

- convencer

- país

- Curso

- CORTE

- creado

- crea

- Credibilidad

- crítico

- la curiosidad

- Clientes

- datos

- Descifrar

- que probar definitivamente

- Diseño

- Detección

- descubierto CRISPR

- Descubre

- distrito

- Tribunal de Distrito

- documento

- No

- dominio

- descargar

- Descargas

- Ingeniería

- Participar

- Entorno

- Incluso

- Evento

- exactamente

- Exclusiva

- Ejecuta

- Otoño

- miedo

- Federación

- lucha

- Archive

- archivos

- Encuentre

- encuentra

- Nombre

- encontrado

- Gratis

- Desde

- funciones

- obtener

- Donar

- da

- garantizamos

- que sucede

- Difícil

- es

- cabeza

- ayuda

- Esconder

- Alta

- fortaleza

- Cómo

- Como Hacer

- HTTPS

- inmediatamente

- impresionante

- in

- incluye

- información

- instalando

- instantáneo

- IT

- sí mismo

- que otros

- LINK

- Lista

- Ubicación

- Largo

- MIRADAS

- máquina

- macros

- para lograr

- HACE

- el malware

- muchos

- muchas personas

- masivo

- Match

- max-ancho

- mensaje

- Microsoft

- mente

- más,

- MEJOR DE TU

- Llamado

- ¿ Necesita ayuda

- del sistema,

- Nuevo

- Next

- ONE

- habiertos

- abre

- Otro

- parte

- Contraseña

- Personas

- PETERSBURGO

- PHP

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Jugar

- posibilidad

- previamente

- proteger

- protegido

- Protección

- propósito

- poner

- Rescate

- ransomware

- real

- Realidad

- registro

- familiares

- confianza

- solicitudes

- exigir

- la investigación

- responsabilidad

- Riesgo

- Ejecutar

- correr

- Rusia

- ruso

- Federación Rusa

- SAINT

- cajas de arena

- dice

- Estafa

- miedo

- tanteador

- Pantalla

- seguro

- EN LINEA

- Secuencia

- Plato Adicional

- Sigma

- soltero

- chica

- Furtivo

- So

- Social

- Ingeniería social

- Software

- solidez

- a medida

- algo

- Alguien

- algo

- sofisticado

- Aislamiento de Sonido

- especial

- especialmente

- fundó

- Estado

- Zonas

- quedarse

- pasos

- Estrategia

- Fortalece

- más fuerte

- sujeto

- Citación

- tal

- te

- toma

- tiene como objetivo

- Técnico

- La

- su

- Ideas

- amenaza

- a lo largo de

- equipo

- a

- del IRS

- Puerta

- GIRO

- Convertido

- Ucrania

- us

- Usuario

- usuarios

- UTC

- Valioso

- propuesta de

- Variante

- variedad

- vía

- Víctima

- las víctimas

- Virtual

- máquina virtual

- occidental

- ¿

- Que es

- que

- mientras

- todo

- seguirá

- se

- Usted

- tú

- zephyrnet