Esquema de firma de umbral jerárquico: un enfoque para distinguir a los cantantes en el esquema de firma de umbral

Este informe actualiza lo que AMIS, Fondo comunitario de criptomonedas de Coinbase beneficiario de la subvención, ha estado trabajando durante la primera parte de su subvención de desarrollo Crypto de un año. Esto cubre específicamente su trabajo sobre la firma de umbral jerárquico.

Introducción

AMIS es una empresa de tecnología financiera que crea vínculos entre el mundo tradicional y el descentralizado. Brindamos seguridad y accesibilidad para blockchains y criptomonedas. Con nosotros, nuestros clientes pueden administrar la tecnología blockchain con facilidad y confianza.

¿Qué es MPC?

La computación distribuida en informática se enfoca en lograr el propósito común mediante un sistema que tiene componentes separados, que se conectan, interactúan y transmiten mensajes entre sí. Computación multipartita (abreviatura MPC) se asegura de que las tareas deseadas se ejecuten de forma segura en un sistema distribuido para evitar entidades maliciosas. Muchas entidades maliciosas roban las entradas de todos los componentes del sistema o inducen a desviar los resultados correctos para sus propios fines. Por lo tanto, cualquier protocolo seguro de MPC requiere las siguientes dos propiedades:

- Privacidad: Cada parte no debe aprender nada más que su salida prescrita.

- Exactitud: Cada parte tiene garantizada la salida correcta.

¿Por qué necesitamos fusionar claves privadas criptográficas con MPC?

En el mundo de la cadena de bloques, la posesión de claves privadas es el control de sus activos. ¿Cómo proteges tu clave privada? Una respuesta natural es que confíe en un servicio de custodia profesional para administrar las claves privadas. Sin embargo, es fácil convertirse en el objetivo de los piratas informáticos. Por otro lado, si los usuarios tienen claves privadas, es muy probable que los adversarios las roben debido a la poca conciencia de la seguridad de la información o algunas operaciones inapropiadas.

Inspirado en la práctica de mantener mapas del tesoro, una idea ingenua es dividir el mapa en muchas partes y ocultarlas en los lugares distribuidos. En esta configuración, el costo de los ataques aumentará debido a múltiples puntos. La próxima pregunta es cómo sacar estas piezas de manera segura para su uso. Dado que ahora estamos en un sistema distribuido, MPC se convierte en una opción natural para resolver el problema. Esto se debe a que cada componente puede ejecutar de manera segura y correcta los requisitos computacionales garantizados por MPC.

Esquema de firma de umbral (abreviatura TSS), una aplicación especial de la tecnología MPC, reduce drásticamente el riesgo de la gestión de claves privadas. Lo que es más importante, TSS no guarda la clave privada, que se *divide* en muchas partes denominadas "comparte”, en el servidor y proporciona control de riesgos, así como separación de funciones. Mientras tanto, en comparación con la firma múltiple, TSS proporciona la capacidad nativa de firma múltiple para aquellas cadenas de bloques que carecen de firmas más cortas y una mejor privacidad. Estas importantes ventajas hacen que TSS sea adecuado para implementar monederos activos sin revelar claves privadas y brindando el servicio en tiempo real.

¿Quién es Alicia?

En comparación con TSS, las acciones de este Esquema de firma de umbral jerárquico (abreviatura HTSS) pueden tener diferentes rangos. El principal mérito de este esquema es el control de acceso vertical, de modo que tiene una "responsabilidad parcial". Aunque TSS logra el control conjunto para dispersar el riesgo entre los participantes y evitar puntos únicos de falla, la importancia de todas las acciones es igual. Es imposible distinguir qué recurso compartido se involucra en una firma inesperada porque TSS solo admite el control de acceso horizontal. Por ejemplo, un contrato importante no solo requiere suficientes firmas, sino que también debe ser firmado por un gerente. En el marco de HTSS, la asignación de diferentes rangos de cada acción induce a que cualquier firma válida generada incluya la acción del administrador. Llamamos a esta biblioteca Alice. El objetivo de Alice es proporcionar una biblioteca TSS abierta y auditada. Al mismo tiempo, también organizaremos algunas bibliotecas criptográficas útiles de forma independiente en el proceso de desarrollo. Además, AMIS seguirá actualizando continuamente esta biblioteca y solucionando posibles problemas de seguridad.

Mediante el intercambio de artículos en el medio y la apertura continua de documentos de investigación y bibliotecas, AMIS está motivado a una capacidad cada vez mayor. Más precisamente, tenemos:

- Código abierto: biblioteca de esquemas de firma de umbral jerárquico (Alice),

- Cómputo de 2 partes de BIP32 (POC),

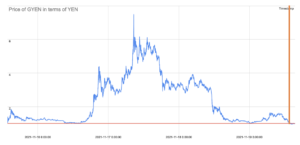

- Predicción del precio del gas.

A excepción de la investigación académica, AMIS también desarrolló los siguientes productos:

- Servicio de billetera empresarial,

- billetera qubic,

- Qubic Creator Una plataforma “NFT como servicio”.

Hoja de ruta y progreso

En marzo, implementaremos un nuevo protocolo de ECDSA: UC no interactivo, proactivo, Umbral ECDSA con anulaciones identificables incluyendo generación de claves, actualización de claves e información auxiliar, señal de tres rondas y señal de seis rondas. La parte que aún no se ha integrado es el protocolo de eco que proporciona un entorno de transmisión seguro para cada nodo pero agrega una ronda adicional de comunicación.

Para EdDSA, también adoptamos el conocido protocolo: ESCARCHA, que admite las curvas elípticas: ed25519 y sr25519. Sin embargo, esta parte no se ha integrado en la rama maestra de Alice. Por supuesto, las bibliotecas anteriores también admiten el uso compartido de secretos jerárquicos. Esperamos completar todas las tareas mencionadas anteriormente en mayo y prepararnos para la auditoría en junio. Finalmente, estoy muy agradecido por el apoyo de la subvención de Coinbase, para que podamos continuar con este proyecto.

Coinbase está buscando oficialmente aplicaciones para nuestras subvenciones para desarrolladores de 2022 centradas en desarrolladores de blockchain que contribuyen directamente a una base de código de blockchain, o investigadores que producen informes técnicos. Más información sobre el llame para solicitudes aquí.

![]()

Esquema de firma de umbral jerárquico: un enfoque para distinguir a los cantantes en el umbral ... Fue publicado originalmente en El blog de Coinbase En Medio, donde la gente continúa la conversación destacando y respondiendo a esta historia.

- Coinsmart. El mejor intercambio de Bitcoin y criptografía de Europa.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. ACCESO LIBRE.

- CriptoHawk. Radar de altcoins. Prueba gratis.

- Source: https://blog.coinbase.com/hierarchical-threshold-signature-scheme-an-approach-to-distinguish-singers-in-threshold-7eca7e3307e5?source=rss—-c114225aeaf7—4

- &

- 2022

- Nuestra Empresa

- de la máquina

- accesibilidad

- adición

- ventajas

- Todos

- Aunque

- entre

- Aplicación

- aplicaciones

- enfoque

- Activos

- auditoría

- conciencia

- a las que has recomendado

- blockchain

- la tecnología blockchain

- Bonos

- llamar al

- coinbase

- Algunos

- Comunicación

- vibrante e inclusiva

- compañía

- en comparación con

- componente

- Ciencias de la Computación

- informática

- confianza

- continue

- contrato

- contribuir

- control

- Conversación

- Creamos

- creador

- cripto

- criptomonedas

- criptografía

- Clientes

- Descentralizado

- desarrollado

- Developer

- desarrolladores

- el desarrollo

- Desarrollo

- una experiencia diferente

- distribuidos

- dramáticamente

- echo

- Elíptica

- entidades

- Entorno

- ejemplo

- Fracaso

- Finalmente

- financiero

- tecnología financiera

- Nombre

- centrado

- se centra

- siguiendo

- Marco conceptual

- generación de AHSS

- Diezmos y Ofrendas

- subvenciones

- los piratas informáticos

- es

- Esconder

- más alto

- mantener

- Cómo

- Como Hacer

- HTTPS

- idea

- implementar

- importancia

- importante

- imposible

- Incluye

- aumente

- información

- seguridad de la información

- COMPLETAMENTE

- involucra

- cuestiones

- IT

- Clave

- claves

- APRENDE:

- Biblioteca

- HACE

- Management

- gerente

- mapa

- Mapas

- Marzo

- mediano

- más,

- MEJOR DE TU

- Natural

- habiertos

- apertura

- Operaciones

- Optión

- Otro

- Participantes

- (PDF)

- Personas

- plataforma

- PoC

- posesión

- posible

- precio

- política de privacidad

- privada

- clave privada

- Llaves privadas

- Productos

- Profesional

- proyecto

- proteger

- protocolo

- protocolos

- proporcionar

- proporciona un

- proporcionando

- propósito

- fines

- pregunta

- en tiempo real

- reporte

- exigir

- Requisitos

- la investigación

- investigadores

- Resultados

- Riesgo

- redondo

- esquema

- Ciencia:

- seguro

- segura

- EN LINEA

- la búsqueda de

- de coches

- pólipo

- Compartir

- Acciones

- importante

- So

- RESOLVER

- específicamente

- robada

- SOPORTE

- soportes

- te

- Target

- tareas

- Tecnología

- el mundo

- equipo

- tradicional

- Actualizaciones

- us

- utilizan el

- usuarios

- Billetera

- Carteras

- ¿

- QUIENES

- sin

- Actividades:

- trabajando

- mundo

- mundo