El sistema AirTag de Apple se ha visto sometido a piratería de firmware, utilizado como una comunidad gratuita de bajo ancho de banda red de radio, e involucrado en un incidente de acoso que terminó trágicamente en un cargo de asesinato.

Para ser justos con Apple, la compañía ha introducido varios trucos y técnicas para hacer que los AirTags sean más difíciles de explotar para los acosadores y delincuentes, dada la facilidad con la que los dispositivos pueden ocultarse en el equipaje, meterse en la tapicería de un automóvil o apretarse en el hueco bajo el sillín de una bicicleta.

Pero con muchos dispositivos similares ya en el mercado, y Google dijo que está trabajando en un producto propio para aprovechar los miles de millones de teléfonos habilitados para Bluetooth que están funcionando con Google Android...

…sin duda debería haber estándares de seguridad que se fomenten, o tal vez incluso se exijan y se esperen, en todo el mercado de “etiquetas inteligentes”?

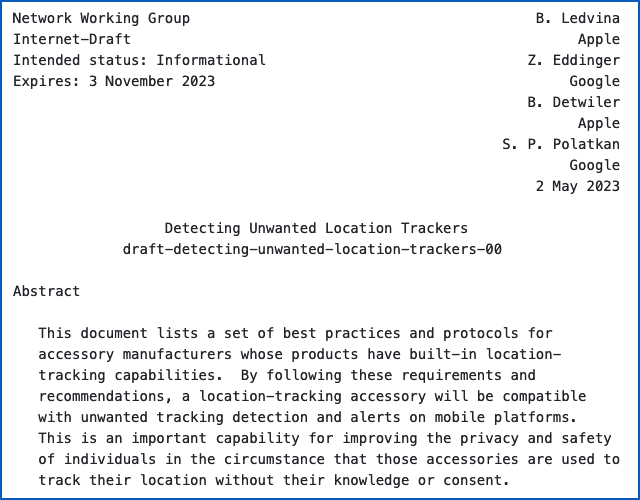

Apple y Google parecen pensar que sí, porque los expertos de ambas compañías han estado trabajando juntos para proponer un estándar de Internet al que están llamando Detección de rastreadores de ubicación no deseados:

Los estándares de Internet, hasta el día de hoy, conservan su designación original conciliatoria Solicitud de comentarios, casi universalmente escrito simplemente como RFC. Pero cuando desea solicitar comentarios sobre una nueva norma propuesta, sería imprudente llamarla una RFCRFC, por lo que solo se les conoce como Borradores de Interneto I-D, y tienen nombres de documentos y slugs de URL que comienzan draft-. Cada borrador generalmente se publica con un período de comentarios de seis meses, después del cual puede abandonarse, modificarse y volver a proponerse, o aceptarse y recibir un número nuevo y único en la secuencia RFC, que actualmente es hasta RFC 9411. [2023-05-03T19:47:00Z].

¿Qué tan grande es demasiado grande para ocultar?

El documento introduce el término UT, abreviatura de Seguimiento no deseado, y los autores esperan que los dispositivos de seguimiento bien diseñados e implementados correctamente tomen medidas para dificultar la UT (aunque sospechamos que este riesgo nunca podrá eliminarse por completo).

La propuesta de Apple y Google comienza dividiendo los rastreadores exactamente en dos clases: pequeños y grandes.

Los dispositivos grandes se consideran "fácilmente detectables", lo que significa que son difíciles de ocultar y, aunque se les insta a implementar la protección UT, no están obligados a hacerlo.

Los dispositivos pequeños, por otro lado, se consideran fáciles de ocultar y la propuesta exige que brinden al menos un nivel básico de protección UT.

En caso de que se lo pregunte, los autores trataron de precisar la diferencia entre pequeño y grande, y su intento de hacerlo revela lo difícil que puede ser crear definiciones universales e indiscutibles de este tipo:

Los accesorios se consideran fácilmente reconocibles si cumplen uno de los siguientes criterios: - El artículo mide más de 30 cm en al menos una dimensión. - El artículo mide más de 18 cm x 13 cm en dos de sus dimensiones. - El artículo mide más de 250 cm^3 en un espacio tridimensional.

Si bien es probable que todos estemos de acuerdo en que una AirTag es pequeña y fácil de ocultar, esta definición también considera, probablemente de manera muy razonable, nuestro iPhone como "pequeño", junto con el Garmin que usamos en nuestra bicicleta y nuestra cámara GoPro.

Nuestro MacBook Pro, sin embargo, viene como "grande" en los tres aspectos: tiene más de 30 cm de ancho; tiene más de 13 cm de profundidad; y tiene más de 250 cc de volumen (o espacio tridimensional, como lo expresa el documento, que presumiblemente incluye el volumen general adicional de "línea recta" agregado por bits que sobresalen).

Puede intentar medir algunos de sus propios dispositivos electrónicos portátiles; Es posible que se sorprenda gratamente de lo grueso y aparentemente obvio que puede ser un producto y, sin embargo, aún se lo considera pequeño y "fácil de ocultar" según las especificaciones.

¿Balar o no bailar?

En términos generales, los estándares propuestos esperan que todos los dispositivos ocultables:

- NO DEBE TRANSMITIR su identidad y rastreabilidad cuando saben que están cerca de su propietario registrado. Esto ayuda a garantizar que un dispositivo que está oficialmente con usted no pueda ser utilizado fácilmente por otra persona para realizar un seguimiento de cada uno de sus giros y vueltas mientras lo siguen en persona.

- DEBE TRANSMITIR una notificación de "Hola, soy una cosita Bluetooth rastreable" cada 0.5 a 2 segundos cuando saben que están lejos de su dueño. Esto ayuda a garantizar que tenga una forma de detectar que alguien más ha deslizado una etiqueta en su bolso para explotar la etiqueta y seguirlo.

Como puede ver, estos dispositivos presentan dos riesgos de seguridad muy diferentes: uno donde la etiqueta no debería quejarse de sí mismo cuando está contigo y se supone que debe estar ahí; y el otro donde la etiqueta necesita balar sobre sí mismo porque se te queda sospechosamente aunque no sea tuyo.

Las etiquetas deben cambiar del modo "Estoy en silencio porque estoy con mi dueño real" al modo "Aquí estoy, en caso de que alguien sospeche de mí" después de no más de 30 minutos de no sincronizarse con su dueño.

Del mismo modo, deben volver a "Estoy callado" después de no más de 30 minutos de darse cuenta de que están de vuelta en buenas manos.

Cuando están con usted, necesitan cambiar su identificador de máquina (conocido en la jerga como su dirección MAC, corto para código de acceso a los medios) cada 15 minutos como máximo, para que no te delaten por mucho tiempo.

Pero deben aferrarse a su dirección MAC durante 24 horas en un momento en que se separan de usted, por lo que les dan a todos las demás oportunidades de notar que la misma etiqueta no acompañada sigue apareciendo cerca.

Y si detecta etiquetas no deseadas en su vecindad, deben responder a cualquier sonda de "revelación" que les envíe sonando 10 veces y vibrando o parpadeando si pueden, a un nivel de sonido establecido muy específicamente:

El [bleeper] DEBE emitir un sonido con un volumen máximo mínimo de 60 Phon, según lo definido por la norma ISO 532-1:2017. La sonoridad DEBE medirse en un espacio acústico libre sustancialmente libre de obstáculos que puedan afectar la medición de la presión. La sonoridad DEBE medirse con un micrófono de campo libre calibrado (al Pascal) a 25 cm del accesorio suspendido en el espacio libre.

¿Rastrear o no rastrear?

Muy importante, cualquier etiqueta que encuentre no solo debe proporcionarle una forma de evitar que llame a casa con su ubicación a su propietario, sino que también debe proporcionar instrucciones claras sobre cómo hacerlo:

El accesorio DEBE tener una forma de [ser] deshabilitado de modo que su propietario no pueda ver sus ubicaciones futuras. La desactivación DEBE realizarse mediante alguna acción física (p. ej., presionar un botón, hacer un gesto, quitar la batería, etc.).

El fabricante del accesorio DEBE proporcionar tanto una descripción de texto de cómo desactivar el accesorio como una representación visual (por ejemplo, imagen, diagrama, animación, etc.) que DEBE estar disponible cuando la plataforma está en línea y OPCIONALMENTE cuando está fuera de línea.

En otras palabras, cuando cree que ha arrestado a alguien que está tratando de rastrearlo, necesita una manera de despistar a su acosador, al mismo tiempo que puede retener el dispositivo sospechoso de forma segura como evidencia, en lugar de recurrir a romperlo o arrojándolo a un lago para mantenerlo en silencio.

Si quisieras, asumiendo que el dispositivo no fue manipulado para activar el rastreo justo cuando pensabas que lo habías apagado, suponemos que incluso podrías desviarte en algún lugar antes de apagarlo, y luego retroceder a tu ubicación original. y continuar desde allí, estableciendo así un rastro falso.

¿Qué hacer?

Si está interesado en la seguridad de los dispositivos móviles; si te gusta la privacidad; si le preocupa cómo se podría abusar de los dispositivos de rastreo...

…recomendamos leer estos normas propuestas.

Aunque algunas de las especificaciones profundizan en detalles técnicos, como cómo cifrar los datos del número de serie, otras son tanto sociales y culturales como técnicas, como cuándo, cómo y para quién se deben descifrar dichos datos cifrados.

También hay aspectos de la propuesta con los que quizás no esté de acuerdo, como la especificación de que el dispositivo debe emitir "información ofuscada del propietario" a pedido.

Por ejemplo, la propuesta insiste en que estos datos "ofuscados" deben incluir al menos un número de teléfono parcial (los últimos cuatro dígitos) o una dirección de correo electrónico vaciada (donde tips@sophos.com se convertiría t***@s*****.com, que ofusca las direcciones de correo electrónico más antiguas y más cortas de manera mucho menos útil que las más nuevas y más largas).

El borrador actual solo salió ayer [2023-05-02], por lo que todavía hay seis meses abiertos para comentarios y comentarios...

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoAiStream. Inteligencia de datos Web3. Conocimiento amplificado. Accede Aquí.

- Acuñando el futuro con Adryenn Ashley. Accede Aquí.

- Fuente: https://nakedsecurity.sophos.com/2023/05/03/tracked-by-hidden-tags-apple-and-google-unite-to-propose-safety-and-security-standards/

- :posee

- :es

- :no

- :dónde

- $ UP

- 1

- 10

- 13

- 15%

- 2017

- 24

- 30

- 500

- 70

- a

- Poder

- Nuestra Empresa

- Absoluto

- aceptado

- de la máquina

- accesorios

- la columna Acción

- adicional

- dirección

- direcciones

- Ventaja

- afectar

- Después

- Todos

- a lo largo de

- ya haya utilizado

- también

- Aunque

- am

- an

- y

- animación

- cualquier

- nadie

- Apple

- somos

- en torno a

- AS

- aspectos

- At

- autor

- Autorzy

- auto

- Hoy Disponibles

- lejos

- Atrás

- background-image

- bolsa

- básica

- agresión con lesiones

- BE

- porque

- a las que has recomendado

- esto

- antes

- "Ser"

- entre

- Big

- Bluetooth

- frontera

- ambas

- Fondo

- pero

- .

- by

- llamar al

- llamar

- llegó

- cámara

- PUEDEN

- no puede

- de

- llevar

- De Mano

- case

- Reubicación

- oportunidad

- el cambio

- privadas

- limpiar

- Color

- proviene

- comentario

- comentarios

- vibrante e inclusiva

- Empresas

- compañía

- considerado

- considera

- podría

- Protectora

- Para crear

- Los criminales

- criterios

- cultural

- Current

- En la actualidad

- datos

- día

- profundo

- se define

- Demanda

- exigido

- demandas

- descripción

- designación

- detalles

- dispositivo

- Dispositivos

- un cambio

- una experiencia diferente

- DIG

- dígitos

- Dimensiones

- dimensiones

- discapacitados

- Pantalla

- do

- documento

- hecho

- No

- DE INSCRIPCIÓN

- borrador

- e

- cada una

- pasan fácilmente

- Electronic

- eliminado

- ser dado

- cifrado

- garantizar

- enteramente

- etc.

- Incluso

- Cada

- todos

- evidencia sólida

- exactamente

- ejemplo

- esperar

- esperado

- expertos

- Explotar

- extra

- feria

- false

- famosamente

- campo

- Encuentre

- intermitente

- seguir

- siguiendo

- Digital XNUMXk

- Gratis

- Desde

- futuras

- brecha

- Garmin

- gesto

- Donar

- dado

- Go

- De Google

- mano

- Manos

- Colgar

- Difícil

- Tienen

- altura

- ayuda

- Oculto

- Esconder

- tenencia

- Inicio

- esperanza

- HORAS

- flotar

- Cómo

- Como Hacer

- Sin embargo

- HTTPS

- i

- identificador

- Identidad

- if

- imagen

- implementar

- implementado

- in

- incidente

- incluir

- incluye

- Instrucciones

- interesado

- Internet

- dentro

- Introducido

- Presenta

- involucra

- iPhone

- ISO

- IT

- SUS

- jerga

- solo

- Guardar

- acuerdo

- Saber

- conocido

- lago

- large

- mayores

- Apellidos

- menos

- izquierda

- menos

- Nivel

- Ubicación

- Ubicaciones

- Largo

- por más tiempo

- Mac

- máquina

- para lograr

- Fabricante

- Margen

- Mercado

- max-ancho

- Puede..

- significa

- multiplataforma

- medición

- Conoce a

- micrófono

- podría

- mínimo

- Min

- Móvil

- dispositivo móvil

- Moda

- modificado

- meses

- más,

- MEJOR DE TU

- mucho más

- debe

- nombres

- Cerca

- ¿ Necesita ayuda

- nunca

- Nuevo

- no

- normal

- Aviso..

- .

- número

- obstáculos

- obvio

- of

- off

- Oficialmente

- digital fuera de línea.

- on

- ONE

- las

- en línea

- , solamente

- habiertos

- or

- reconocida por

- Otro

- Otros

- "nuestr

- salir

- Más de

- total

- EL DESARROLLADOR

- propietario

- Paul

- En pleno

- quizás

- período

- persona

- teléfono

- móviles

- los libros físicos

- plataforma

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Mucho

- posición

- Artículos

- presente

- prensa

- presión

- política de privacidad

- Pro

- probablemente

- Producto

- propuesta

- ofrece

- propuesto

- Protección

- proporcionar

- publicado

- Pone

- Reading

- real

- recomiendan

- registrado

- eliminación

- Responder

- conservar

- Revela

- amañado

- Riesgo

- riesgos

- correr

- ambiente seguro

- de manera segura

- Safety

- Seguridad y Protección

- Said

- mismo

- segundos

- EN LINEA

- los riesgos de seguridad

- ver

- parecer

- visto

- envío

- Secuencia

- de serie

- pólipo

- En Corto

- tienes

- similares

- simplemente

- SEIS

- Seis meses

- chica

- So

- Social

- sólido

- algo

- Alguien

- en alguna parte

- Aislamiento de Sonido

- Espacio

- hablar

- específicamente

- especificación

- Especificaciones

- Spot

- punteo

- estándar

- estándares de salud

- Comience a

- comienza

- pasos

- pega

- Sin embargo

- Detener

- tal

- Supuesto

- sorprendido

- suspendido

- suspicaz

- Con recelo

- SVG

- Switch

- te

- ETIQUETA

- ¡Prepárate!

- Técnico

- técnicas

- que

- esa

- La

- su

- Les

- luego

- Ahí.

- Estas

- ellos

- pensar

- así

- ¿aunque?

- pensamiento

- Tres

- tridimensional

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- a lo largo de

- equipo

- veces

- a

- juntos

- demasiado

- parte superior

- seguir

- rastreable

- Trackers

- Seguimiento

- transición

- transparente

- probado

- GIRO

- Convertido

- Turning

- torcedura

- dos

- típicamente

- bajo

- único

- Universal

- no deseado

- Enlance

- utilizan el

- usado

- diversos

- muy

- vía

- volumen

- quieres

- deseado

- Camino..

- we

- WELL

- cuando

- que

- mientras

- amplio

- anchura

- seguirá

- preguntando

- palabras

- trabajando

- preocupado

- se

- escrito

- X

- aún

- Usted

- tú

- zephyrnet