ESTAFADORES EN EL SLAMMER (Y OTRAS HISTORIAS)

Con Doug Aamoth y Paul Ducklin.

Música de introducción y final de Edith Mudge.

Haga clic y arrastre en las ondas sonoras de abajo para saltar a cualquier punto. Tú también puedes escuchar directamente en Soundcloud.

Puedes escucharnos en SoundCloud, Podcasts de Apple, Podcasts de Google, Spotify, Stitcher y en cualquier lugar donde se encuentren buenos podcasts. O simplemente suelta el URL de nuestro feed RSS en tu cazador de vainas favorito.

LEER LA TRANSCRIPCIÓN

DOUG. El doble día cero de Microsoft, prisión para estafadores y llamadas telefónicas falsas.

Todo eso, y más, en el podcast de Naked Security.

[MÓDEM MUSICAL]

Bienvenidos al podcast, todos. Soy Doug Aamoth.

Él es Paul Ducklin...

PATO. Es un gran placer, Douglas.

DOUG. tengo algunos Historia de la tecnología para ti y va muy, muy, muy, muy atrás, y tiene que ver con calculadoras.

Esta semana, el 7 de octubre de 1954, IBM hizo una demostración de la primera calculadora de transistores de su tipo.

La Punzón de cálculo electrónico de IBM, como se le llamó, cambió sus 1250 tubos de vacío por 2000 transistores, lo que redujo a la mitad su volumen y usó solo el 5% de energía.

PATO. ¡Wow!

No había oído hablar de ese "604", así que fui y lo busqué, y no pude encontrar una imagen.

Aparentemente, ese era solo el modelo experimental, y unos meses después sacaron el que se podía comprar, que se llamaba 608, y lo aumentaron a 3000 transistores.

Pero recuerda, Doug, no se trata de transistores como en los circuitos integrados [IC] porque todavía no había IC.

Donde habría tenido una válvula, una válvula termoiónica (o un "toob" [tubo de vacío], como lo llamarían), habría un transistor conectado en su lugar.

Entonces, aunque era mucho más pequeño, todavía tenía componentes discretos.

Cuando pienso en "calculadora", pienso en "calculadora de bolsillo"...

DOUG. ¡Oh, no, no, no!

PATO. “No”, como tú dices…

… ¡es del tamaño de un refrigerador muy grande!

Y luego necesitas un refrigerador muy grande al lado, en la foto que vi, que creo que es para entrada.

Y luego había otros circuitos de control que parecían un arcón congelador muy grande, al lado de los dos refrigeradores muy grandes.

No me di cuenta de esto, pero aparentemente Thomas Watson [CEO de IBM] en ese momento hizo este decreto para todo IBM: “No se permite que los productos nuevos usen válvulas, tubos de vacío. Estamos absolutamente abrazando, respaldando y solo usando transistores”.

Y así fue como fue todo a partir de entonces.

Entonces, aunque esto estuvo a la vanguardia de la revolución de los transistores, aparentemente pronto fue reemplazado... estuvo en el mercado solo alrededor de 18 meses.

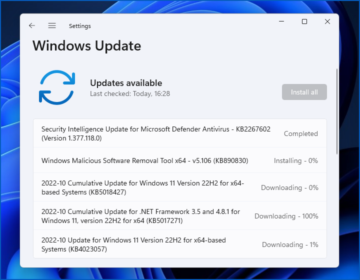

DOUG. Bueno, centrémonos en el tema de cosas muy importantes y actualicemos a nuestros oyentes sobre este día cero doble de Microsoft Exchange.

Lo hemos cubierto en un mini refresco; lo hemos cubierto en el sitio… pero algo nuevo que debamos saber?

PATO. No realmente, Douglas.

No parece haberse apoderado del mundo de la seguridad cibernética ni de las operaciones de seguridad [SecOps] como ProxyShell y Log4Shell hizo:

Supongo que hay dos razones para eso.

La primera es que los detalles reales de la vulnerabilidad aún son secretos.

Son conocidos por la empresa vietnamita que lo descubrió, por ZeroDay Initiative [ZDI], donde se divulgó responsablemente, y por Microsoft.

Y todo el mundo parece guardarlo bajo su sombrero.

Entonces, hasta donde yo sé, no hay 250 pruebas de concepto "¡pruebe esto ahora!" Repositorios de GitHub donde puedes hacerlo por ti mismo.

En segundo lugar, requiere acceso autenticado.

Y mi intuición es que todos los aspirantes a "investigadores de ciberseguridad" (comillas gigantes insertadas aquí) que se subieron al carro de ejecutar ataques a través de Internet con Proxyshell o Log4Shell, alegando que estaban haciendo el mundo del servicio: "Oye, si tu servicio web es vulnerable, lo averiguaré y te lo diré”…

…Sospecho que muchas de esas personas lo pensarán dos veces antes de intentar llevar a cabo el mismo ataque en el que tienen que adivinar las contraseñas.

Eso se siente como si fuera el otro lado de una línea bastante importante en la arena, ¿no es así?

DOUG. UH Huh.

PATO. Si tiene un servidor web abierto que está diseñado para aceptar solicitudes, eso es muy diferente de enviar una solicitud a un servidor al que sabe que no debe acceder e intentar proporcionar una contraseña que sabe que no debe para saber, si eso tiene sentido.

DOUG. Sí.

PATO. Entonces, la buena noticia es que no parece estar siendo ampliamente explotado...

…pero todavía no hay un parche.

Y creo que, tan pronto como aparece un parche, debe obtenerlo rápidamente.

No se demore, porque me imagino que habrá un poco de frenesí de alimentación tratando de aplicar ingeniería inversa a los parches para descubrir cómo realmente explota esto de manera confiable.

Porque, hasta donde sabemos, funciona bastante bien: si tiene una contraseña, puede usar el primer exploit para abrir la puerta al segundo exploit, que le permite ejecutar PowerShell en un servidor de Exchange.

Y eso nunca puede terminar bien.

Eché un vistazo al documento de directrices de Microsoft esta misma mañana (estamos grabando el miércoles de la semana), pero no vi ninguna información sobre un parche o cuándo estará disponible.

El próximo martes es el martes de parches, ¿así que tal vez nos hagan esperar hasta entonces?

DOUG. De acuerdo, lo vigilaremos y, por favor, actualice y parchee cuando lo vea... es importante.

Regresaré a nuestra calculadora y te daré un pequeña ecuación.

Es así: 2 años de estafa + $10 millones estafados = 25 años de prisión:

PATO. Este es un criminal, ahora podemos llamarlo así porque no solo ha sido condenado, sino sentenciado, con un nombre que suena dramático: Elvis Eghosa Ogiekpolor.

Y dirigió lo que podría llamarse una pandilla cibernética artesanal en Atlanta, Georgia, en los Estados Unidos, hace un par de años.

En poco menos de dos años, se dieron un festín, por así decirlo, con compañías desafortunadas que fueron víctimas de lo que se conoce como Business Email Compromise [BEC], e individuos desafortunados a quienes atrajeron a estafas románticas... y ganaron $10 millones.

Elvis (simplemente lo llamaré así)... en este caso, había reunido a un equipo que creó toda una red de cuentas bancarias estadounidenses abiertas de manera fraudulenta donde podía depositar y luego lavar el dinero.

Y no solo fue condenado, acaba de ser sentenciado.

Obviamente, el juez decidió que la naturaleza de este delito y la naturaleza de la victimización eran lo suficientemente graves como para que lo condenaran a 25 años en una prisión federal.

DOUG. Profundicemos en el Compromiso de correo electrónico comercial.

Creo que es fascinante: te estás haciendo pasar por la dirección de correo electrónico de alguien o has conseguido su dirección de correo electrónico real.

Y con eso, una vez que puedes atrapar a alguien, puedes hacer un montón de cosas.

Usted los enumera en el artículo aquí. Los revisaré muy rápido.

Puede saber cuándo vencen pagos importantes...

PATO. Ciertamente.

Obviamente, si está enviando correos desde afuera, y solo está falsificando los encabezados de los correos electrónicos para pretender que el correo electrónico proviene del director financiero, entonces tiene que adivinar lo que sabe el director financiero.

Pero si puede iniciar sesión en la cuenta de correo electrónico del CFO todas las mañanas temprano, antes de que lo hagan, entonces puede echar un vistazo a todas las cosas importantes que están sucediendo y puede tomar notas.

Y así, cuando llega a hacerse pasar por ellos, no solo está enviando un correo electrónico que en realidad proviene de su cuenta, sino que lo está haciendo con una increíble cantidad de conocimiento interno.

DOUG. Y luego, por supuesto, cuando recibe un correo electrónico en el que le pide a un empleado que no sabe que transfiera un montón de dinero a este proveedor y dice: "¿Esto es real?"...

…si ha obtenido acceso al sistema de correo electrónico real, puede responder. “Por supuesto que es real. Mire la dirección de correo electrónico: soy yo, el director financiero”.

PATO. Y, por supuesto, aún más, puede decir: “Por cierto, esta es una adquisición, este es un acuerdo que le adelantará a nuestros competidores. Así que es confidencial de la empresa. Asegúrate de no decírselo a nadie más en la empresa.

DOUG. Sí, ¡doble golpe!

Puedes decir, “Soy yo, es real, pero esto es un gran problema, es un secreto, no se lo digas a nadie más. ¡Sin TI! No reportes esto como un mensaje sospechoso”.

Luego puede ir a la carpeta Enviados y eliminar los correos electrónicos falsos que envió en nombre del CFO, para que nadie pueda ver que ha estado allí rebuscando.

Y si usted es un "buen" estafador de BEC, buscará en los correos electrónicos anteriores del empleado real y combinará el estilo de ese usuario copiando y pegando frases comunes que esa persona ha usado.

PATO. Absolutamente, Doug.

Creo que hemos hablado antes, cuando hablamos sobre correos electrónicos de phishing... sobre lectores que informaron: "Sí, recibí uno como este, pero lo retumbé de inmediato porque la persona usó un saludo en su correo electrónico que es tan fuera de lugar”.

O había algunos emojis en la despedida, como una cara sonriente [RISAS], que sé que esta persona nunca haría.

Por supuesto, si solo copia y pega la introducción y el final estándar de los correos electrónicos anteriores, evita ese tipo de problema.

Y la otra cosa, Doug, es que si envías el correo electrónico desde la cuenta real, obtiene la firma de correo electrónico real y genuina de la persona, ¿no es así?

Que es agregado por el servidor de la compañía, y solo hace que se vea exactamente como lo que espera.

DOUG. Y luego me encanta este desmontaje...

…como un delincuente de primer nivel, no solo va a estafar a la empresa, sino que también perseguirá a los *clientes* de la empresa diciendo: “Oye, ¿puedes pagar esta factura ahora y enviarla a este nuevo ¿cuenta bancaria?"

Puede defraudar no solo a la empresa, sino también a las empresas con las que trabaja.

PATO. Absolutamente.

DOUG. Y para que no pienses que Elvis solo estaba estafando a las empresas... también estaba estafando romances.

PATO. El Departamento de Justicia informa que algunos de los negocios que estafaron fueron tomados por cientos de miles de dólares a la vez.

Y la otra cara de su fraude fue perseguir a las personas en lo que se conoce como estafas románticas.

Aparentemente hubo 13 personas que se presentaron como testigos en el caso, y dos de los ejemplos que mencionó el DOJ (el Departamento de Justicia) costaron, creo, $32,000 y $70,000 respectivamente.

DOUG. De acuerdo, tenemos algunos consejos sobre cómo proteger su empresa del Compromiso de correo electrónico comercial y cómo protegerse usted mismo de las estafas románticas.

Comencemos con el Compromiso de correo electrónico comercial.

Me gusta este primer punto porque es fácil y es una fruta al alcance de la mano: Cree una cuenta de correo electrónico central para que el personal informe correos electrónicos sospechosos.

PATO. si, si tienes security@example.com, entonces, presumiblemente, cuidará esa cuenta de correo electrónico con mucho cuidado, y podría argumentar que es mucho menos probable que una persona comprometida con el correo electrónico comercial pueda comprometer la cuenta de SecOps en comparación con la cuenta comprometedora de cualquier otro empleado al azar en la empresa.

Y presumiblemente también, si tiene al menos algunas personas que pueden estar al tanto de lo que sucede allí, tiene muchas más posibilidades de obtener respuestas útiles y bien intencionadas de esa dirección de correo electrónico que simplemente preguntar al individuo interesado.

Incluso si el correo electrónico del CFO no se ha visto comprometido... si tiene un correo electrónico de phishing y luego le pregunta al CFO: "Oye, ¿es esto legítimo o no?", está poniendo al CFO en una posición muy difícil.

Estás diciendo: "¿Puedes actuar como si fueras un experto en TI, un investigador de seguridad cibernética o una persona de operaciones de seguridad?"

Es mucho mejor centralizar eso, por lo que hay una manera fácil para que las personas informen algo que parece un poco fuera de lugar.

También significa que si lo que harías normalmente es decir: “Bueno, eso es obviamente phishing. Lo borraré”…

…al enviarlo, aunque *usted* crea que es obvio, permite que el equipo de SecOps o el equipo de TI adviertan al resto de la empresa.

DOUG. Todo bien.

Y el siguiente consejo: En caso de duda, consulte directamente con el remitente del correo electrónico.

Y, para no estropear el remate, probablemente tal vez no por correo electrónico por algún otro medio...

PATO. Sea cual sea el mecanismo utilizado para enviarle un mensaje en el que no confía, ¡no le devuelva el mensaje a través del mismo sistema!

Si la cuenta no ha sido pirateada, recibirá una respuesta que dice: "No, no se preocupe, todo está bien".

Y si la cuenta *ha* sido pirateada, recibirá un mensaje que dice: "¡Oh, no, no se preocupe, todo está bien!" [RISAS]

DOUG. Todo bien.

Y por último, pero ciertamente no menos importante: Requerir autorización secundaria para cambios en los detalles de pago de la cuenta.

PATO. Si tiene un segundo par de ojos en el problema (autorización secundaria), que [A] hace que sea más difícil para un infiltrado corrupto salirse con la suya con la estafa si está ayudando, y [B] significa que ninguna persona, que está obviamente tratando de ayudar a los clientes, tiene que asumir toda la responsabilidad y la presión para decidir: "¿Es esto legítimo o no?"

Dos ojos son a menudo mejor que uno.

O tal vez me refiero a que cuatro ojos a menudo son mejores que dos...

DOUG. Sí. [RISAS].

Volvamos nuestra atención a las estafas románticas.

El primer consejo es: Disminuya la velocidad cuando la conversación sobre citas pase de la amistad, el amor o el romance al dinero.

PATO. Sí.

Es octubre, ¿no es así, Doug?

Así que es el Mes de la Concientización sobre la Ciberseguridad una vez más... #cybermonth, si desea realizar un seguimiento de lo que la gente hace y dice.

Está ese gran pequeño lema (¿es esa la palabra correcta?) que hemos dicho muchas veces en el podcast, porque te conozco y me gusta, Doug.

Esto viene del Servicio Público de los Estados Unidos...

AMBAS COSAS. Deténgase. (Período.)

Pensar. (Período.)

Conectar. (Período.)

PATO. ¡No tengas demasiada prisa!

Realmente es una cuestión de “transaccionar con prisa, arrepentirse en el tiempo libre” cuando se trata de asuntos en línea.

DOUG. Y otro consejo que va a ser difícil para algunas personas… pero mira dentro de ti y trata de seguirlo: Escuche abiertamente a sus amigos y familiares si tratan de advertirle.

PATO. Sí.

Estuve en eventos de seguridad cibernética que trataron el tema de la estafa romántica en el pasado, cuando trabajaba en Sophos Australia.

Fue desgarrador escuchar historias de personas en el servicio de policía cuyo trabajo es tratar de intervenir en estafas en este momento...

…y solo para ver cuán sombríos estaban algunos de estos policías cuando volvían de visitarlos.

En algunos casos, familias enteras habían sido atraídas a estafas.

Estos son más del tipo de "inversión financiera", obviamente, que del tipo de romance, pero *todos* estaban del lado del estafador, así que cuando la policía fue allí, la familia tenía "todas las respuestas" que habían sido proporcionadas cuidadosamente por el estafador. ladrón.

Y en las estafas románticas, no pensarán en cortejar su interés romántico *y* abrir una brecha entre usted y su familia, por lo que deja de escuchar sus consejos.

Por lo tanto, solo tenga cuidado de no terminar alejado de su familia y de su cuenta bancaria.

DOUG. Todo bien.

Y luego hay un consejo final: Hay un gran video incrustado dentro del artículo.

el articulo se llama Romance Scammer y BEC Fraudster enviado a prisión por 25 años:

Así que mire ese video: tiene muchos consejos excelentes.

Y sigamos con el tema de las estafas, y hablemos de los estafadores y las llamadas deshonestas.

¿Es posible detener las llamadas fraudulentas?

Eso es gran pregunta del día ahora mismo:

PATO. Bueno, hay llamadas fraudulentas y llamadas molestas.

A veces, las llamadas molestas parecen acercarse mucho a las llamadas fraudulentas.

Estas son personas que representan negocios legítimos, [ENOJADO] pero simplemente no dejan de llamarte, [CADA VEZ MÁS AGITADOS] sin importar que les digas "Estoy en la lista de No llamar [ENOJADO] así que NO LLAME DE NUEVO."

Así que escribí un artículo sobre Naked Security diciéndole a la gente... si puedes decidirte a hacerlo (no estoy sugiriendo que debas hacer esto todas las veces, es una verdadera molestia), resulta que si *lo* quejas, a veces tiene un resultado.

Y lo que me animó a escribir esto es que la Oficina del Comisionado de Información [ICO, el regulador de privacidad de datos del Reino Unido] arrestó a cuatro empresas que vendían productos "ambientales" y las multó entre decenas y cientos de miles de libras por hacer llamadas a personas que tenían se pusieron en lo que extrañamente se llama el Servicio de preferencia telefónica en el Reino Unido…

…es como si estuvieran admitiendo que algunas personas realmente quieren participar en estas llamadas basura. [LA RISA]

DOUG. "Preferir"?! [RISAS]

PATO. Me gusta la forma en que es en los EE.UU.

El lugar al que va para registrarse y quejarse es: donotcall DOT gov.

DOUG. ¡Sí! "¡No llames!"

PATO. Lamentablemente, cuando se trata de telefonía, todavía vivimos en un mundo de exclusión... pueden llamarte hasta que digas que no pueden.

Pero mi experiencia ha sido que, aunque no resuelve el problema, es casi seguro que colocarse en el registro No llamar no *aumentará* la cantidad de llamadas que recibe.

Ha marcado una diferencia para mí, tanto cuando vivía en Australia como ahora en el Reino Unido...

…y reportar llamadas de vez en cuando al menos le da al regulador en su país la oportunidad de tomar algún tipo de acción en algún momento en el futuro.

Porque si nadie dice nada, entonces es como si nada hubiera pasado.

DOUG. Eso encaja muy bien con el comentario de nuestro lector sobre este artículo.

Phil, lector de Naked Security, comenta:

El correo de voz ha cambiado todo para mí.

Si la persona que llama no está dispuesta a dejar un mensaje y la mayoría no lo está, entonces no tengo motivos para devolver la llamada.

Además, para denunciar una llamada telefónica fraudulenta, tendría que perder el tiempo necesario para contestar el teléfono de una persona no identificada e interactuar con alguien con el único propósito de denunciarlo.

Incluso si respondo la llamada, estaré hablando con un robot de todos modos... ¡no, gracias!

Entonces, ¿esa es la respuesta: simplemente nunca contestar las llamadas telefónicas y nunca tratar con estos estafadores?

¿O hay una mejor manera, Paul?

PATO. Lo que encontré es que, si creo que el número es un número fraudulento...

Algunos de los estafadores o personas molestas que llaman usarán un número diferente cada vez; siempre parecerá local, por lo que es difícil saberlo, aunque recientemente me ha molestado uno en el que ha sido el mismo número una y otra vez, así que puedo bloquea eso

…típicamente lo que hago es contestar el teléfono y no decir nada.

Me están llamando; si es tan importante, dirán: “¿Hola? ¿Hola? ¿Es eso…?”, y usa mi nombre.

Me parece que muchas de estas llamadas molestas y estafadores utilizan sistemas automatizados que, cuando te escuchan contestar la llamada, solo entonces intentan conectarte con un operador a su lado.

No tienen a sus operadores telefónicos haciendo las llamadas.

Te llaman, y mientras te estás identificando, rápidamente encuentran a alguien en la cola que puede simular haber hecho la llamada.

Y me parece que es un buen indicio, porque si no pasa nada, si nadie dice: “¿Hola? ¿Hola? ¿Hay alguien ahí?”, entonces sabrá que está tratando con un sistema automatizado.

Sin embargo, hay un problema molesto, aunque creo que esto es específico del Reino Unido.

La burocracia para informar lo que se llama una "llamada silenciosa", como un tipo de acosador que respira pesadamente donde no se pronuncian palabras...

…el mecanismo para reportar que es completamente diferente al mecanismo para reportar una llamada donde alguien dice, “Oye, soy John y quiero venderte este producto que no necesitas y no es bueno”, que es realmente molesto.

Los informes de llamadas silenciosas pasan por el regulador telefónico, y se trata como si fuera un delito penal más grave, supongo que por razones históricas.

Tienes que identificarte, no puedes denunciarlos de forma anónima.

Así que lo encuentro molesto, ¡y espero que cambien eso!

Donde es solo un sistema robótico que te llama, y no sabe que estás en la línea todavía, por lo que no ha asignado a nadie para que hable contigo...

…si pudieras reportarlos de manera más fácil y anónima, para ser honesto, estaría mucho más inclinado a hacerlo.

DOUG. Todo bien.

Tenemos algunos enlaces en el artículo para informar llamadas no autorizadas en una selección de países.

Y gracias, Phil, por enviar ese comentario.

Si tiene una historia interesante, un comentario o una pregunta que le gustaría enviar, nos encantaría leerlo en el podcast.

Puede enviar un correo electrónico a tips@sophos.com, puede comentar cualquiera de nuestros artículos o puede contactarnos en las redes sociales: @nakedsecurity.

Ese es nuestro programa de hoy, muchas gracias por escuchar.

Para Paul Ducklin, soy Doug Aamoth, les recuerdo hasta la próxima para...

AMBAS COSAS. Mantente seguro.

[MÓDEM MUSICAL]

- :ProxyNotShell

- BEC

- blockchain

- busto

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- Intercambio

- Explotar

- cortafuegos

- Kaspersky

- Ley y Orden

- el malware

- Mcafee

- Microsoft

- Seguridad desnuda

- Podcast de seguridad desnuda

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- Podcast

- robocalls

- estafa de romance

- VPN

- vulnerabilidad

- seguridad del sitio web

- zephyrnet

![T3 Ep103: Estafadores en el Slammer (y otras historias) [Audio + Texto] T3 Ep103: Scammers in the Slammer (y otras historias) [Audio + Texto] PlatoBlockchain Data Intelligence. Búsqueda vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/s3-ep103-cover-1200.png)

![T3 Ep128: ¿Así que quieres ser un ciberdelincuente? [Audio + Texto] T3 Ep128: ¿Así que quieres ser un ciberdelincuente? [Audio + Texto]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-300x157.png)

![T3 Ep121: ¿Puedes ser pirateado y luego procesado por ello? [Audio + Texto] T3 Ep121: ¿Puedes ser pirateado y luego procesado por ello? [Audio + Texto]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)