Cuando estaba formando la idea de la empresa que se convertiría en Veza, mis cofundadores y yo entrevistamos a docenas de directores de seguridad de la información (CISO) y directores de información (CIO). Independientemente del tamaño y la madurez de sus modernas empresas expertas en tecnología, escuchamos un tema una y otra vez: no podían ver quién tenía acceso a los datos más confidenciales de su empresa. Cada uno de ellos suscribió el principio de privilegios mínimos, pero ninguno de ellos pudo decir qué tan cerca estuvo su empresa de lograrlo.

El “privilegio mínimo” se define por Centro de recursos de seguridad informática del NIST como “el principio de que una arquitectura de seguridad debe diseñarse de modo que a cada entidad se le otorguen los recursos mínimos del sistema y las autorizaciones que la entidad necesita para realizar su función”. Eso suena simple, pero las cosas han cambiado. Los datos ahora se distribuyen en múltiples nubes, cientos de aplicaciones SaaS y sistemas antiguos y nuevos. Como resultado, todas las empresas modernas acumulan "deuda de acceso": permisos innecesarios que eran demasiado amplios en primer lugar o que ya no eran necesarios después de un cambio de trabajo o terminación.

A Estudio KPMG descubrió que el 62% de los encuestados de EE. UU. experimentó una violación o un incidente cibernético solo en 2021. Si algún empleado es víctima del phishing, pero solo tiene acceso a información no confidencial, es posible que no haya ningún impacto económico. El privilegio mínimo mitiga el daño de un ataque.

Hay tres obstáculos para lograr el mínimo privilegio: visibilidad, escala y métricas.

La visibilidad es la base

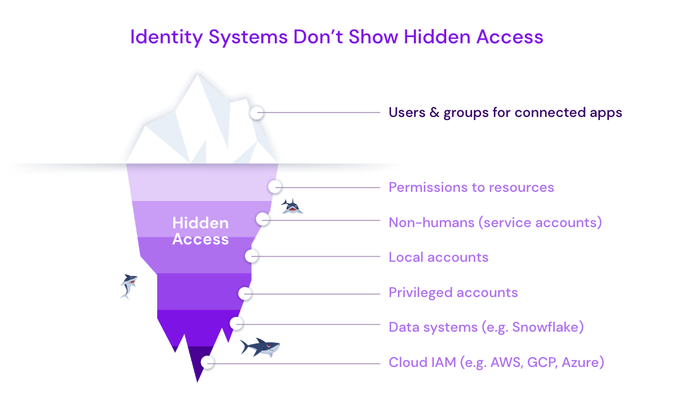

Es difícil administrar algo que no puede ver, y los permisos de acceso se distribuyen entre innumerables sistemas de la empresa. Muchos se administran localmente dentro de los controles de acceso exclusivos de un sistema (p. ej., permisos de administrador de Salesforce). Incluso cuando las empresas implementan un proveedor de identidad, como Okta, Ping o ForgeRock, esto solo muestra la punta del iceberg. No puede mostrar todos los permisos que se encuentran debajo de la línea de flotación, incluidas las cuentas locales y las cuentas de servicio.

Esto es especialmente relevante hoy en día, con tantas empresas realizando despidos. Al despedir empleados, los empleadores revocan el acceso a la red y el SSO (inicio de sesión único), pero esto no se propaga por completo a la miríada de sistemas en los que el empleado tenía derechos. Esto se convierte en deuda de acceso invisible.

Para las empresas donde el cumplimiento legal exige revisiones de acceso periódicas, la visibilidad es manual, tediosa y vulnerable a las omisiones. Los empleados son enviados a investigar sistemas individuales a mano. Dar sentido a estos informes (a menudo, capturas de pantalla) puede ser posible para una pequeña empresa, pero no para una con un entorno de datos moderno.

Escala

Cualquier empresa puede tener miles de identidades para empleados, además de miles más para no humanos, como cuentas de servicio y bots. Puede haber cientos de "sistemas", incluidos servicios en la nube, aplicaciones SaaS, aplicaciones personalizadas y sistemas de datos como SQL Server y Snowflake. Cada uno ofrece decenas o cientos de posibles permisos en cualquier cantidad de recursos de datos granulares. Dado que se debe tomar una decisión de acceso para cada combinación posible de estos, es fácil imaginar el desafío de verificar un millón de decisiones.

Para sacar lo mejor de una mala situación, las empresas toman un atajo y asignan identidades a roles y grupos. Esto soluciona el problema de escala pero empeora el problema de visibilidad. El equipo de seguridad podría ver quién pertenece a un grupo y conocer la etiqueta de ese grupo, pero las etiquetas no cuentan toda la historia. El equipo no puede ver el acceso a nivel de tablas o columnas. Cuando los equipos de administración de acceso a la identidad (IAM) reciben un flujo interminable de solicitudes de acceso, es tentador aprobar las aprobaciones del grupo más adecuado, incluso si ese grupo otorga un acceso más amplio del necesario.

Las empresas no pueden superar el desafío de la escala sin la automatización. Una solución es el acceso por tiempo limitado. Por ejemplo, si a un empleado se le dio acceso a un grupo pero no usa el 90 % de los permisos durante 60 días, probablemente sea una buena idea recortar ese acceso.

Métrica

Si no puedes medirlo, no puedes administrarlo, y hoy nadie tiene las herramientas para cuantificar cuánto “privilegio” se ha otorgado.

Los CISO y sus equipos de seguridad necesitan un tablero para administrar los privilegios mínimos. Así como Salesforce proporcionó a los equipos de ventas el modelo de objetos y los tableros para administrar los ingresos, las nuevas empresas están creando la misma base para administrar el acceso.

¿Cómo cuantificarán los equipos su acceso? ¿Se llamará “puntos de privilegio”? ¿Puntuación total de permisos? Un papel 2017 acuñó una métrica para la exposición de la base de datos llamada "magnitud del riesgo de violación". Como sea que lo llamemos, el aumento de esta métrica será un momento decisivo en la seguridad de la identidad primero. Incluso si la métrica es imperfecta, cambiará la mentalidad de una empresa hacia la gestión de privilegios mínimos como un proceso comercial.

Avanzando

El panorama ha cambiado y se ha vuelto prácticamente imposible lograr el mínimo privilegio utilizando métodos manuales. Solucionar esto requerirá nuevas tecnologías, procesos y mentalidades. Los CISO y CIO con los que trabajo creen que es posible contar con el mínimo privilegio y están haciendo inversiones prudentes para ir más allá del mínimo indispensable de las revisiones de acceso trimestrales. No pasará mucho tiempo antes de que las revisiones manuales sean cosa del pasado y la automatización domine la complejidad del control de acceso moderno.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :es

- 2017

- 2021

- 7

- a

- Poder

- de la máquina

- Cuentas

- Acumular

- Lograr

- el logro de

- a través de

- direcciones

- Admin

- Después

- Todos

- solo

- y

- nadie

- aplicaciones

- arquitectura

- somos

- AS

- At

- atacar

- Automatización

- Malo

- BE

- a las que has recomendado

- se convierte en

- antes

- CREEMOS

- a continuación

- MEJOR

- Más allá de

- los robots

- incumplimiento

- general

- más amplio

- Procesos de negocio

- by

- llamar al

- , que son

- PUEDEN

- no puede

- Reto

- el cambio

- comprobación

- jefe

- Cerrar

- Soluciones

- servicios en la nube

- cofundadores

- acuñado

- Columnas

- combinación

- Empresas

- compañía

- complejidad

- compliance

- computadora

- Seguridad Informática

- conductible

- control

- controles

- podría

- Creamos

- personalizado

- ciber

- página de información de sus operaciones

- datos

- Base de datos

- Días

- Deuda

- Koops

- decisiones

- se define

- diseñado

- decenas

- e

- cada una

- Economic

- Impacto Económico

- ya sea

- Nuestros

- personas

- empleadores

- Empresa

- entidad

- Entorno

- especialmente

- Incluso

- Cada

- ejemplo

- experimentado

- Exposición

- Caídas

- Nombre

- forjarroca

- encontrado

- Fundación

- función

- dado

- candidato

- concedido

- Gráfico

- Grupo procesos

- Grupo

- mano

- Difícil

- Tienen

- oído

- Oculto

- Cómo

- HTML

- HTTPS

- Cientos

- i

- idea

- identidades

- Identidad

- Impacto

- implementar

- imposible

- in

- incidente

- Incluye

- INSTRUMENTO individual

- información

- Oficiales de información

- seguridad de la información

- entrevistados

- investigar

- Inversiones

- IT

- SUS

- Trabajos

- Saber

- Label

- Etiquetas

- paisaje

- despidos

- Legal

- Nivel

- como

- local

- localmente

- Largo

- por más tiempo

- para lograr

- Realizar

- gestionan

- gestionado

- Management

- administrar

- mandatos

- manual

- muchos

- Materia

- madurez

- max-ancho

- medir

- métodos

- métrico

- Métrica

- podría

- millones

- Mentalidad

- mínimo

- modelo

- Moderno

- momento

- más,

- MEJOR DE TU

- movimiento

- múltiples

- necesario

- ¿ Necesita ayuda

- del sistema,

- Nuevo

- Nuevas tecnologías

- NIH

- nist

- número

- objeto

- obstáculos

- of

- Ofertas

- oficiales

- OCTA

- Viejo

- on

- ONE

- Superar

- pasado

- Realizar

- periódico

- permiso

- permisos

- suplantación de identidad

- de ping

- Colocar

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- más

- puntos

- posible

- prácticamente

- principio

- probablemente

- Problema

- en costes

- proveedor

- RE

- aprovecha

- Informes

- solicitudes

- exigir

- Recurso

- Recursos

- resultado

- ingresos

- Reseñas

- Subir

- Riesgo

- También soy miembro del cuerpo docente de World Extreme Medicine (WEM) y embajadora europea de igualdad para The Transformational Travel Council (TTC). En mi tiempo libre, soy una incansable aventurera, escaladora, patrona de día, buceadora y defensora de la igualdad de género en el deporte y la aventura. En XNUMX, fundé Almas Libres, una ONG nacida para involucrar, educar y empoderar a mujeres y niñas a través del deporte urbano, la cultura y la tecnología.

- s

- SaaS

- ventas

- fuerza de ventas

- mismo

- Escala

- capturas de pantalla

- EN LINEA

- sentido

- sensible

- de coches

- Servicios

- Turno

- tienes

- Mostrar

- Shows

- sencillos

- desde

- soltero

- situación

- Tamaño

- chica

- So

- a medida

- algo

- propagación

- Historia

- stream

- tal

- te

- Todas las funciones a su disposición

- ¡Prepárate!

- equipo

- equipos

- Tecnologías

- esa

- La

- su

- Les

- tema

- Estas

- cosa

- cosas

- miles

- Tres

- de estilista

- a

- hoy

- demasiado

- Total

- hacia

- único

- us

- utilizan el

- la visibilidad

- Vulnerable

- Camino..

- que

- QUIENES

- todo

- seguirá

- dentro de

- sin

- Won

- Actividades:

- se

- Usted

- zephyrnet