Estas son algunas de las formas más comunes en que los piratas informáticos pueden obtener los datos de la tarjeta de crédito de otras personas, y cómo puede mantener la suya segura.

El crimen cibernético clandestino es una máquina bien engrasada que vale la pena trillones de dólares anualmente. En sitios web oscuros ocultos a las autoridades y a la mayoría de los consumidores, los ciberdelincuentes compran y venden enormes cantidades de datos robados, así como las herramientas de piratería necesarias para obtenerlos. Se cree que hay tantos como 24 mil millones de nombres de usuario y contraseñas obtenidos ilegalmente que circulan actualmente en dichos sitios, por ejemplo. Entre los más buscados se encuentran los datos nuevos de las tarjetas, que luego los estafadores compran al por mayor para cometer fraudes de identidad posteriores.

En los países que han implementado sistemas de chip y PIN (también conocidos como EMV), es un desafío convertir estos datos en tarjetas clonadas. Por lo tanto, se usa más comúnmente en línea en ataques de tarjeta no presente (CNP). Los estafadores podrían usarlo para comprar artículos de lujo para su posterior venta, o potencialmente podrían comprar tarjetas de regalo a granel, otra forma popular de lavar fondos obtenidos ilícitamente. La escala del mercado de estas tarjetas es difícil de estimar. Pero los administradores del mercado clandestino más grande del mundo se jubilaron recientemente después de haciendo un estimado de US $ 358 millones.

Teniendo esto en cuenta, aquí presentamos cinco de las formas más comunes en que los piratas informáticos podrían obtener los datos de su tarjeta de crédito y cómo detenerlos:

1. Suplantación de identidad

Phishing es una de las técnicas más populares para que los ciberdelincuentes roben datos. En su forma más simple, es una estafa en la que el hacker se hace pasar por una entidad legítima (por ejemplo, un banco, un proveedor de comercio electrónico o una empresa de tecnología) para engañarlo y obligarlo a divulgar sus datos personales, o, sin darse cuenta, descargando software malicioso. A menudo alientan a los usuarios a hacer clic en un enlace o abrir un archivo adjunto. A veces, hacerlo lleva al usuario a una página de phishing, donde se le animará a ingresar información personal y financiera. el phishing es dice haber golpeado un máximo histórico en el primer trimestre de 1.

Ejemplo de un correo electrónico de phishing. Para obtener más detalles sobre este correo electrónico, consulte este artículo: ¡No se deje engañar! Cómo ser el que se escapó.

Estas estafas han evolucionado en los últimos años. En lugar de un correo electrónico, hoy en día puede recibir un texto malicioso (SMS) de un hacker que se hace pasar por una empresa de entrega, una agencia gubernamental u otra organización confiable. Los estafadores pueden incluso llamarlo, haciéndose pasar nuevamente por una fuente confiable, con el objetivo de obtener los datos de su tarjeta. suplantación de identidad por SMS (smishing) se duplicó con creces año tras año en 2021, mientras que phishing de voz (vishing) también aumentó, según una estimación.

2. Malware

El mundo del cibercrimen es un mercado enorme, no sólo para los datos sino también para el malware. A lo largo de los años, se han diseñado diferentes tipos de códigos maliciosos para robar información. Algunos registran las pulsaciones de teclas, por ejemplo, mientras escribe los datos de una tarjeta en un sitio bancario o de comercio electrónico. ¿Cómo consiguen los malos estas herramientas en su máquina?

Los correos electrónicos o mensajes de texto de phishing son un método popular. Los anuncios maliciosos en línea son otro. En otros casos, pueden comprometer sitios web populares y esperar a que los usuarios los visiten. El malware de descarga automática de este tipo se instala tan pronto como visita el sitio comprometido. El malware que roba información también suele estar escondido dentro aplicaciones móviles de aspecto legítimo pero maliciosas.

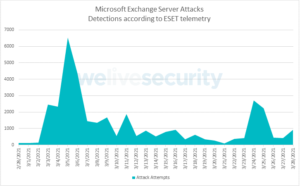

3. Desnatado digital

A veces los piratas también instalar malware en las páginas de pago de sitios de comercio electrónico. Estos son invisibles para el usuario, pero leerán los detalles de su tarjeta a medida que los ingrese. No hay mucho que los usuarios puedan hacer para mantenerse seguros, aparte de comprar solo con marcas y sitios web de renombre, que probablemente sean más seguros. Detecciones de robo digital (también conocido como robo de tarjetas en línea) rosa 150% entre mayo y noviembre de 2021.

4. Violaciones de datos

A veces los datos de la tarjeta son robados directo de las empresas con las que hace negocios. Podría ser un proveedor de atención médica, una tienda de comercio electrónico o una empresa de viajes. Esta es una forma más rentable de hacer las cosas desde la perspectiva de los piratas informáticos, porque en un solo ataque obtienen acceso a una enorme cantidad de datos.

Por otro lado, en las campañas de phishing, tienen que robar a los individuos uno por uno, aunque estos ataques suelen estar automatizados. La mala noticia es que 2021 fue un año récord en datos infracciones en los EE.UU..

5. Wi-Fi público

Cuando está fuera de casa, puede resultar tentador navegar por Internet de forma gratuita en puntos de acceso Wi-Fi públicos – en aeropuertos, hoteles, cafeterías y otros espacios compartidos. Incluso si tienes que pagar para unirte a la red, puede que no sea seguro si los piratas informáticos han hecho lo mismo. Pueden utilizar este acceso para espiar sus datos a medida que los ingresa.

Cómo mantener seguros los datos de su tarjeta de crédito

Afortunadamente, hay muchas maneras de mitigar el riesgo de que los datos de su tarjeta caigan en manos equivocadas. Considere lo siguiente como un buen lugar para comenzar:

- Esté alerta: nunca responda, haga clic en enlaces ni abra archivos adjuntos de correos electrónicos no solicitados. Podrían tener trampas explosivas con malware. O podrían llevarle a páginas de phishing aparentemente legítimas donde se le animará a introducir sus datos.

- No divulgues ningún detalle por teléfono, incluso si la persona al otro lado suena convincente. Pregunte de dónde están llamando y luego vuelva a llamar a esa organización para verificar, aunque no use los números de contacto que le den.

- No use Internet en Wi-Fi público, especialmente sin una red privada virtual. Si es necesario, no haga nada que requiera ingresar los datos de la tarjeta (por ejemplo, compras en línea).

- No guarde los detalles de la tarjeta en compras en línea u otros sitios, aunque esto ayuda a ahorrar tiempo en futuras visitas. Esto reducirá las posibilidades de que se tomen los datos de su tarjeta si esa empresa es violada o si su cuenta es secuestrada.

- Instale antimalware, incluida protección antiphishing, de un proveedor de seguridad acreditado en todas las computadoras portátiles y otros dispositivos.

- Uso autenticación de dos factores en todas las cuentas sensibles. Esto reduce las posibilidades de que los piratas informáticos los abran con contraseñas robadas/phishing.

- Solo descargue aplicaciones de mercados legítimos (Apple App Store, Google Play).

- Si está haciendo alguna compra en línea, solo hágalo en sitios con HTTPS (debería mostrar un candado en la barra de direcciones del navegador junto a la URL). Esto significa que hay menos posibilidades de que los datos puedan ser interceptados.

Finalmente, es una buena práctica vigilar todas sus cuentas bancarias y de tarjetas. Si detecta alguna transacción sospechosa, informe inmediatamente al equipo de fraude de su banco/proveedor de tarjeta. Algunas aplicaciones ahora le permiten "congelar" todos los gastos en tarjetas específicas hasta que pueda determinar si ha habido una violación de seguridad. Hay muchas maneras para que los malos obtengan los datos de nuestra tarjeta, pero también podemos hacer muchas para mantenerlos a distancia.

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuencia

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Kaspersky

- el malware

- Mcafee

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- Vivimos la seguridad

- seguridad del sitio web

- zephyrnet