Muchos proyectos de web3 adoptan la votación sin permiso utilizando un token nativo intercambiable y negociable. La votación sin permiso puede ofrecer muchos beneficios, desde reducir las barreras de entrada hasta aumentar la competencia. Los titulares de tokens pueden usar sus tokens para votar sobre una variedad de temas, desde simples ajustes de parámetros hasta la revisión del proceso de gobierno en sí. (Para una revisión de la gobernanza de DAO, consulte “Democracia a la velocidad de la luz"). Pero votar sin permiso es vulnerable a ataques de gobernabilidad, en el que un atacante adquiere poder de voto a través de medios legítimos (p. ej., comprando tokens en el mercado abierto) pero usa ese poder de voto para manipular el protocolo en beneficio del atacante. Estos ataques son puramente "dentro del protocolo", lo que significa que no pueden abordarse a través de la criptografía. En cambio, la prevención ellos requiere un diseño cuidadoso del mecanismo. Con ese fin, hemos desarrollado un marco para ayudar a los DAO a evaluar la amenaza y potencialmente contrarrestar tales ataques.

Ataques a la gobernanza en la práctica

El problema de los ataques a la gobernabilidad no es solo teórico. ellos no solo podemos suceden en el mundo real, pero ya lo han hecho y lo seguirán haciendo.

In un ejemplo destacado, Steemit, una startup que creaba una red social descentralizada en su blockchain, Steem, tenía un sistema de gobierno en cadena controlado por 20 testigos. Los votantes usaron sus tokens STEEM (la moneda nativa de la plataforma) para elegir a los testigos. Mientras Steemit y Steem ganaban terreno, Justin Sun había desarrollado planes para fusionar Steem con Tron, un protocolo de cadena de bloques que había fundado en 2018. Para adquirir el poder de voto para hacerlo, Sun se acercó a uno de los fundadores de Steem y compró tokens equivalentes a 30 por ciento de la oferta total. Una vez que los testigos de Steem en ese momento descubrieron su compra, congelaron las fichas de Sun. Lo que siguió fue un ida y vuelta público entre Sun y Steem para controlar suficientes tokens para instalar su lista preferida de los 20 mejores testigos. Después de involucrar intercambios importantes y gastar cientos de miles de dólares en tokens, Sun finalmente salió victorioso y efectivamente tuvo rienda suelta en la red.

In otra instancia, Beanstalk, un protocolo de moneda estable, se encontró susceptible a un ataque de gobierno a través de flashloan. Un atacante solicitó un préstamo para adquirir suficiente token de gobierno de Beanstalk para aprobar instantáneamente una propuesta maliciosa que les permitió apoderarse de $ 182 millones de las reservas de Beanstalk. A diferencia del ataque de Steem, este ocurrió en el lapso de un solo bloque, lo que significa que terminó antes de que nadie tuviera tiempo de reaccionar.

Si bien estos dos ataques ocurrieron al aire libre y bajo la mirada del público, los ataques a la gobernabilidad también pueden llevarse a cabo de manera subrepticia durante un largo período de tiempo. Un atacante podría crear numerosas cuentas anónimas y acumular lentamente tokens de gobierno, mientras se comporta como cualquier otro titular para evitar sospechas. De hecho, dada la baja participación de votantes que tiende a ser en muchas DAO, esas cuentas podrían permanecer inactivas durante un período prolongado de tiempo sin levantar sospechas. Desde la perspectiva de la DAO, las cuentas anónimas del atacante podrían contribuir a la apariencia de un nivel saludable de poder de voto descentralizado. Pero eventualmente, el atacante podría alcanzar un umbral en el que estas billeteras sybil tienen el poder de controlar unilateralmente el gobierno sin que la comunidad pueda responder. Del mismo modo, los actores maliciosos pueden adquirir suficiente poder de voto para controlar la gobernanza cuando la participación es lo suficientemente baja y luego intentar aprobar propuestas maliciosas cuando muchos otros poseedores de fichas están inactivos.

Y aunque podríamos pensar que todas las acciones de gobernanza son solo el resultado de las fuerzas del mercado en acción, en la práctica, la gobernanza a veces puede producir resultados ineficientes como resultado de fallas en los incentivos u otras vulnerabilidades en el diseño de un protocolo. Así como la formulación de políticas gubernamentales puede ser capturada por grupos de interés o incluso por simple inercia, la gobernanza de DAO puede conducir a resultados inferiores si no está estructurada adecuadamente.

Entonces, ¿cómo podemos abordar tales ataques a través del diseño de mecanismos?

El desafío fundamental: la indistinguibilidad

Los mecanismos de mercado para la asignación de tokens no distinguen entre los usuarios que quieren hacer valioso contribuciones a un proyecto y atacantes que otorgan un gran valor a interrumpirlo o controlarlo. En un mundo donde los tokens se pueden comprar o vender en un mercado público, ambos grupos son, desde la perspectiva del mercado, conductualmente indistinguibles: ambos están dispuestos a comprar grandes cantidades de tokens a precios cada vez más altos.

Este problema de indistinguibilidad significa que la gobernanza descentralizada no es gratuita. En cambio, los diseñadores de protocolos enfrentan compromisos fundamentales entre la descentralización abierta de la gobernanza y la protección de sus sistemas contra los atacantes que buscan explotar los mecanismos de gobernanza. Cuantos más miembros de la comunidad tengan libertad para obtener poder de gobierno e influir en el protocolo, más fácil será para los atacantes utilizar ese mismo mecanismo para realizar cambios maliciosos.

Este problema de indistinguibilidad es familiar por el diseño de redes de cadena de bloques de prueba de participación. Allí también, un mercado altamente liquido en el token facilita que los atacantes adquieran una participación suficiente para comprometer las garantías de seguridad de la red. Sin embargo, una combinación de incentivos simbólicos y diseño de liquidez hace posible las redes de prueba de participación. Estrategias similares pueden ayudar a proteger los protocolos DAO.

Un marco para evaluar y abordar la vulnerabilidad

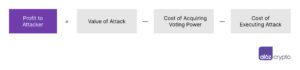

Para analizar la vulnerabilidad que enfrentan los diferentes proyectos, utilizamos un marco capturado por la siguiente ecuación:

Para que un protocolo se considere seguro contra ataques de gobierno, la ganancia del atacante debe ser negativa. Al diseñar las reglas de gobernanza para un proyecto, esta ecuación se puede utilizar como guía para evaluar el impacto de diferentes opciones de diseño. Para reducir los incentivos para explotar el protocolo, la ecuación implica tres opciones claras: disminuir el valor de los ataques, aumentar el costo de adquirir el poder de votoy aumentar el costo de ejecutar ataques.

Disminución del valor de los ataques.

Limitar el valor de un ataque puede ser difícil porque cuanto más exitoso sea un proyecto, más valioso puede llegar a ser un ataque exitoso. Claramente, un proyecto no debe sabotear intencionalmente su propio éxito solo para disminuir el valor de un ataque.

No obstante, los diseñadores pueden limitar el valor de los ataques limitando el alcance de lo que puede hacer la gobernanza. Si la gobernabilidad solo incluye el poder de cambiar ciertos parámetros en un proyecto (por ejemplo, las tasas de interés en un protocolo de préstamo), entonces el alcance de los posibles ataques es mucho más limitado que cuando la gobernabilidad permite un control total y general del contrato inteligente que rige.

El alcance de la gobernanza puede ser una función de la etapa de un proyecto. Al principio de su vida, un proyecto puede tener una gobernanza más expansiva a medida que encuentra su base, pero en la práctica, la gobernanza puede estar estrictamente controlada por el equipo fundador y la comunidad. A medida que el proyecto madura y descentraliza el control, puede tener sentido introducir cierto grado de fricción en la gobernanza, como mínimo, que requiera grandes quórums para las decisiones más importantes.

Aumentar el costo de adquirir el poder de voto

Un proyecto también puede tomar medidas para dificultar la adquisición del poder de voto necesario para un ataque. Cuanto más líquido sea el token, más fácil será exigir ese poder de voto, por lo que, casi paradójicamente, los proyectos podrían querer reducir la liquidez en aras de proteger la gobernabilidad. Se podría intentar reducir directamente la comerciabilidad a corto plazo de los tokens, pero eso podría ser técnicamente inviable.

Para reducir la liquidez indirectamente, los proyectos pueden proporcionar incentivos que hagan que los poseedores individuales de fichas estén menos dispuestos a vender. Esto se puede hacer incentivando la participación o dando a los tokens un valor independiente más allá del gobierno puro. Cuanto más valor se acumula para los poseedores de tokens, más alineados se vuelven con el éxito del proyecto.

Los beneficios de los tokens independientes pueden incluir el acceso a eventos en persona o experiencias sociales. Fundamentalmente, los beneficios como estos son de gran valor para las personas alineadas con el proyecto, pero son inútiles para un atacante. Proporcionar este tipo de beneficios aumenta el precio efectivo al que se enfrenta un atacante al adquirir tokens: los titulares actuales estarán menos dispuestos a vender debido a los beneficios independientes, que deberían aumentar el precio de mercado; sin embargo, aunque el atacante debe pagar el precio más alto, la presencia de las funciones independientes no aumenta el valor del atacante al adquirir el token.

Aumentar el costo de ejecutar ataques

Además de aumentar el costo del poder de voto, es posible introducir fricciones que dificultan que un atacante ejerza el poder de voto incluso una vez que haya adquirido tokens. Por ejemplo, los diseñadores podrían requerir algún tipo de autenticación de usuario para participar en votaciones, como una verificación KYC (conozca a su cliente) o un umbral de puntaje de reputación. Incluso se podría limitar la capacidad de un actor no autenticado para adquirir tokens de votación en primer lugar, tal vez requiriendo algún conjunto de validadores existentes para dar fe de la legitimidad de los nuevos partidos.

En cierto sentido, esta es exactamente la forma en que muchos proyectos distribuyen sus tokens iniciales, asegurándose de que las partes de confianza controlen una fracción significativa del poder de voto. (Muchas soluciones de prueba de participación utilizan técnicas similares para defender su seguridad: controlar estrictamente quién tiene acceso a la participación inicial y luego descentralizar progresivamente a partir de ahí).

Alternativamente, los proyectos pueden hacer que incluso si un atacante controla una cantidad sustancial de poder de voto, aún enfrenta dificultades para aprobar propuestas maliciosas. Por ejemplo, algunos proyectos tienen bloqueos de tiempo para que una moneda no se pueda usar para votar durante un período de tiempo después de que se haya intercambiado. Por lo tanto, un atacante que busca comprar o pedir prestada una gran cantidad de tokens enfrentaría costos adicionales por esperar antes de poder votar, así como el riesgo de que los miembros votantes noten y frustren su posible ataque mientras tanto. Delegación también puede ser útil aquí. Al otorgar a los participantes activos, pero no maliciosos, el derecho a votar en su nombre, las personas que no desean desempeñar un papel particularmente activo en la gobernanza aún pueden contribuir con su poder de voto a la protección del sistema.

Algunos proyectos utilizan poderes de veto que permiten retrasar una votación durante un período de tiempo para alertar a los votantes inactivos sobre una propuesta potencialmente peligrosa. Bajo tal esquema, incluso si un atacante hace una propuesta maliciosa, los votantes tienen la capacidad de responder y cerrarla. La idea detrás de estos y otros diseños similares es evitar que un atacante introduzca una propuesta maliciosa y proporcionar tiempo a la comunidad del proyecto para formular una respuesta. Idealmente, las propuestas que claramente se alinean con el bien del protocolo no tendrán que enfrentar estos obstáculos.

At Sustantivos DAO, por ejemplo, la Fundación Nouns tiene poder de veto hasta que la propia DAO está listo para implementar un esquema alternativo. Como escribieron en su sitio web, "The Nouns Foundation vetará las propuestas que introduzcan riesgos legales o existenciales no triviales para Nouns DAO o Nouns Foundation".

* * *

Los proyectos deben lograr un equilibrio para permitir un cierto nivel de apertura a los cambios de la comunidad (que a veces pueden ser impopulares), sin permitir que las propuestas maliciosas se escapen. A menudo, solo se necesita una propuesta maliciosa para derribar un protocolo, por lo que es crucial tener una comprensión clara de la compensación de riesgos de aceptar versus rechazar propuestas. Y, por supuesto, existe una compensación de alto nivel entre garantizar la seguridad de la gobernabilidad y hacer que la gobernabilidad sea posible: cualquier mecanismo que introduzca fricción para bloquear a un posible atacante también hace que el proceso de gobernabilidad sea más difícil de usar.

Las soluciones que hemos esbozado aquí caen en un espectro entre la gobernanza totalmente descentralizada y el sacrificio parcial de algunos ideales de descentralización por la salud general del protocolo. Nuestro marco destaca los diferentes caminos que los proyectos pueden elegir mientras buscan asegurarse de que los ataques de gobernabilidad no sean rentables. Esperamos que la comunidad utilice el marco para desarrollar aún más estos mecanismos a través de su propia experimentación para hacer que las DAO sean aún más seguras en el futuro.

***

Pranav Garimidi es un estudiante de tercer año en la Universidad de Columbia y un pasante de investigación de verano en cripto a16z.

Scott Duke Kominers es profesor de administración de empresas en Harvard Business School, miembro de la facultad del Departamento de Economía de Harvard y socio de investigación en cripto a16z.

tim jardín áspero es profesor de Ciencias de la Computación y miembro del Instituto de Ciencias de Datos de la Universidad de Columbia, y Jefe de Investigación de cripto a16z.

***

Agradecimientos: Agradecemos los útiles comentarios y sugerencias de Andy Hall. Un agradecimiento especial también a nuestro editor, Tim Sullivan.

***

Divulgaciones: Kominers posee una cantidad de tokens criptográficos y es parte de muchas comunidades NFT; asesora a varias empresas del mercado, nuevas empresas y proyectos criptográficos; y también se desempeña como experto en asuntos relacionados con NFT.

Las opiniones expresadas aquí son las del personal individual de AH Capital Management, LLC ("a16z") citado y no son las opiniones de a16z o sus afiliados. Cierta información contenida aquí se ha obtenido de fuentes de terceros, incluso de compañías de cartera de fondos administrados por a16z. Si bien se tomó de fuentes que se consideran confiables, a16z no ha verificado de forma independiente dicha información y no hace declaraciones sobre la precisión duradera de la información o su idoneidad para una situación determinada. Además, este contenido puede incluir anuncios de terceros; a16z no ha revisado dichos anuncios y no respalda ningún contenido publicitario incluido en ellos.

Este contenido se proporciona solo con fines informativos y no debe considerarse como asesoramiento legal, comercial, de inversión o fiscal. Debe consultar a sus propios asesores sobre estos asuntos. Las referencias a cualquier valor o activo digital son solo para fines ilustrativos y no constituyen una recomendación de inversión ni una oferta para proporcionar servicios de asesoramiento de inversión. Además, este contenido no está dirigido ni destinado a ser utilizado por ningún inversionista o posible inversionista, y bajo ninguna circunstancia se puede confiar en él al tomar una decisión de invertir en cualquier fondo administrado por a16z. (Una oferta para invertir en un fondo a16z se realizará solo mediante el memorando de colocación privada, el acuerdo de suscripción y otra documentación relevante de dicho fondo y debe leerse en su totalidad). Cualquier inversión o compañía de cartera mencionada, referida o descritos no son representativos de todas las inversiones en vehículos administrados por a16z, y no puede garantizarse que las inversiones serán rentables o que otras inversiones realizadas en el futuro tendrán características o resultados similares. Una lista de inversiones realizadas por fondos administrados por Andreessen Horowitz (excluyendo inversiones para las cuales el emisor no ha otorgado permiso para que a16z divulgue públicamente, así como inversiones no anunciadas en activos digitales que cotizan en bolsa) está disponible en https://a16z.com/investments /.

Los cuadros y gráficos proporcionados en el interior tienen únicamente fines informativos y no se debe confiar en ellos al tomar cualquier decisión de inversión. El rendimiento pasado no es indicativo de resultados futuros. El contenido habla sólo a partir de la fecha indicada. Todas las proyecciones, estimaciones, pronósticos, objetivos, perspectivas y/u opiniones expresadas en estos materiales están sujetas a cambios sin previo aviso y pueden diferir o ser contrarias a las opiniones expresadas por otros. Consulte https://a16z.com/disclosures para obtener información adicional importante.

- cripto a16z

- Andreessen Horowitz

- Bitcoin

- blockchain

- cumplimiento de blockchain

- conferencia de la cadena de bloque

- coinbase

- Coingenius

- Consenso

- Cripto y Web3

- conferencia criptográfica

- minería criptográfica

- criptomoneda

- Descentralizado

- DeFi

- Acciones digitales

- Etereum

- máquina de aprendizaje

- token no fungible

- comunidades en línea

- Platón

- platón ai

- Inteligencia de datos de Platón

- platoblockchain

- PlatónDatos

- juego de platos

- Polígono

- prueba de participación

- W3

- zephyrnet