Los usuarios pueden aprovechar la protección criptográfica que ofrece GPG para asegurar archivos y datos que desean mantener en secreto.

En esta guía, explicaré las opciones a su disposición para cifrar archivos utilizando software de código abierto en una computadora con Linux, Mac o Windows. Luego puede transportar esta información digital a través de la distancia y el tiempo, a usted mismo oa otros.

El programa “GNU Privacy Guard” (GPG), una versión de código abierto de PGP (Pretty Good Privacy), permite:

- Cifrado mediante contraseña.

- Mensajería secreta usando criptografía de clave pública/privada

- Autenticación de mensajes/datos (usando firmas digitales y verificación)

- Autenticación de clave privada (usada en Bitcoin)

Opción uno

La opción uno es lo que demostraré a continuación. Puede cifrar un archivo con cualquier contraseña que desee. Cualquier persona con la contraseña puede desbloquear (descifrar) el archivo para verlo. El problema es, ¿cómo le envías la contraseña a alguien de forma segura? Volvemos al problema original.

Opción dos

La opción dos resuelve este dilema (cómo hacerlo aquí). En lugar de bloquear el archivo con una contraseña, podemos bloquearlo con la clave pública de alguien, ese "alguien" es el destinatario del mensaje. La clave pública proviene de una clave privada correspondiente, y la clave privada (que solo tiene "alguien") se usa para desbloquear (descifrar) el mensaje. Con este método, nunca se envía información confidencial (sin cifrar). ¡Muy agradable!

La clave pública es algo que se puede distribuir a través de Internet de forma segura. El mio es esta página, por ejemplo. Por lo general, se envían a servidores de claves. Los servidores de claves son como nodos que almacenan claves públicas. Mantienen y sincronizan copias de las claves públicas de las personas. Aquí hay uno:

Puedes entrar en mi email y encontrar mi clave pública en el resultado. yo tambien lo tengo guardado esta página y puedes comparar lo que encontraste en el servidor.

Opción tres

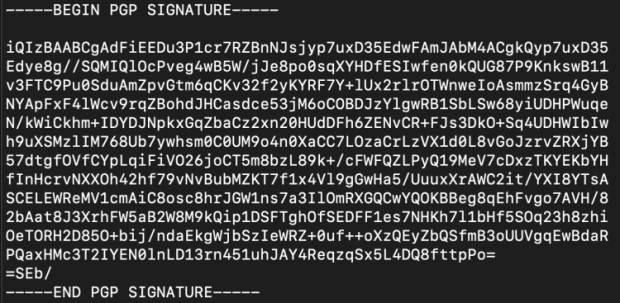

La opción tres no se trata de mensajes secretos. Se trata de comprobar que un mensaje no ha sido alterado durante su envío. Funciona al tener a alguien con una clave privada. firmar algunos datos digitales. Los datos pueden ser una carta o incluso un software. El proceso de firma crea una firma digital (un gran número derivado de la clave privada y los datos que se firman). Así es como se ve una firma digital:

Es un archivo de texto que comienza con una señal de "comienzo" y termina con una señal de "fin". En el medio hay un montón de texto que en realidad codifica un número enorme. Este número se deriva de la clave privada (un número gigante) y los datos (que en realidad también es siempre un número; todos los datos son ceros y unos para una computadora).

Cualquiera puede verificar que los datos no han sido modificados desde que el autor original los firmó tomando el:

- Llave pública

- Datos

- Firma

El resultado de la consulta será VERDADERO o FALSO. VERDADERO significa que el archivo que descargó (o el mensaje) no se ha modificado desde que el desarrollador lo firmó. ¡Muy genial! FALSO significa que los datos han cambiado o se está aplicando una firma incorrecta.

Opción cuatro

La opción cuatro es como la opción tres, excepto que en lugar de verificar si los datos no han sido modificados, VERDADERO significará que la firma fue producida por la clave privada asociada con la clave pública ofrecida. En otras palabras, la persona que firmó tiene la clave privada de la clave pública que tenemos.

Curiosamente, esto es todo lo que Craig Wright tendría que hacer para demostrar que es Satoshi Nakamoto. En realidad, no tiene que gastar ninguna moneda.

Ya tenemos las direcciones (similares a las claves públicas) que son propiedad de Satoshi. Luego, Craig puede producir una firma con su clave privada para esas direcciones, combinada con cualquier mensaje como "¡Realmente soy Satoshi, jaja!" y luego podemos combinar el mensaje, la firma y la dirección, y obtener un resultado VERDADERO si es Satoshi, y un resultado CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD si no lo es.

Opción tres y cuatro: la diferencia.

En realidad es una cuestión de en qué confías. Si confía en que el remitente posee la clave privada de la clave pública que tiene, la verificación verifica que el mensaje no haya cambiado.

Si no confía en la relación entre la clave privada y la clave pública, entonces la verificación no se trata de cambiar el mensaje, sino de la relación de la clave.

Es uno u otro para un resultado FALSO.

Si obtiene un resultado VERDADERO, entonces sabe que AMBOS, la relación clave es válida, Y el mensaje no se ha modificado desde que se produjo la firma.

Obtenga GPG para su computadora

GPG ya viene con sistemas operativos Linux. Si tiene la mala suerte de usar una Mac, o Dios no lo quiera una computadora con Windows, entonces deberá descargar el software con GPG. Las instrucciones para descargar y cómo usarlo en esos sistemas operativos se pueden encontrar aquí.

No necesitas usar ninguno de los componentes gráficos del software, todo se puede hacer desde la línea de comandos.

Cifrado de archivos con una contraseña

Cree el archivo secreto. Puede ser un archivo de texto simple, un archivo zip que contenga muchos archivos o un archivo de almacenamiento (tar). Dependiendo de qué tan confidenciales sean los datos, podría considerar crear el archivo en una computadora con espacio de aire. O una computadora de escritorio construida sin componentes WiFi y que nunca se conecte a Internet por cable, o puede construir una Raspberry Pi Zero v1.3 a muy bajo costo, con instrucciones aquí.

Usando una terminal (Linux/Mac) o CMD.exe (Windows), cambie su directorio de trabajo al lugar donde coloque el archivo. Si eso no tiene sentido, busque en Internet y en cinco minutos podrá aprender a navegar por el sistema de archivos específico de su sistema operativo (busque: "Indicador de comando del sistema de archivos de navegación de YouTube" e incluya el nombre de su sistema operativo).

Desde el directorio correcto, puede cifrar el archivo ("archivo.txt" por ejemplo) así:

gpg -c archivo.txt

Eso es "gpg", un espacio, "-c", un espacio, y luego el nombre del archivo.

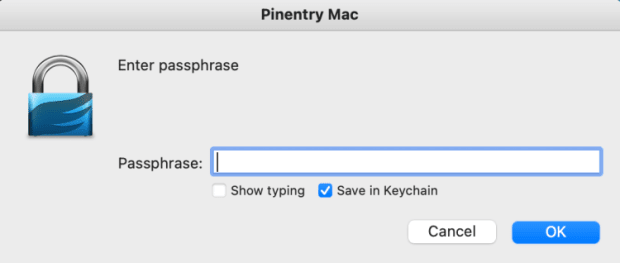

A continuación, se le pedirá una contraseña. Esto cifrará el nuevo archivo. Si está utilizando GPG Suite en la Mac, observe que "Guardar en llavero" está marcado de forma predeterminada (ver más abajo). Es posible que desee no guardar esta contraseña si es particularmente confidencial.

Sea cual sea el sistema operativo que utilice, la contraseña se guardará durante 10 minutos en la memoria. Puedes borrarlo así:

gpg-connect-agent recargar agente /adiós

Una vez que su archivo esté encriptado, el archivo original permanecerá (sin encriptar) y se creará un nuevo archivo. Debe decidir si eliminará el original o no. El nombre del nuevo archivo será el mismo que el original, pero habrá un ".gpg" al final. Por ejemplo, "archivo.txt" creará un nuevo archivo llamado "archivo.txt.gpg". A continuación, puede cambiar el nombre del archivo si lo desea, o podría haber nombrado el archivo agregando opciones adicionales en el comando anterior, como este:

gpg -c –salida MiArchivoSecreto.txt archivo.txt

Aquí tenemos “gpg”, un espacio, “-c”, un espacio, “–output”, un espacio, el nombre del archivo que desea, un espacio, el nombre del archivo que está cifrando.

Es una buena idea practicar descifrando el archivo. Esta es una forma:

archivo gpg.txt.gpg

Esto es solo "gpg", un espacio y el nombre del archivo cifrado. No es necesario poner ninguna opción.

El programa GPG adivinará lo que quiere decir e intentará descifrar el archivo. Si hace esto inmediatamente después de cifrar el archivo, es posible que no se le solicite una contraseña porque la contraseña todavía está en la memoria de la computadora (durante 10 minutos). De lo contrario, deberá ingresar la contraseña (GPG la llama frase de contraseña).

Notará con el comando “ls” (Mac/Linux) o el comando “dir” (Windows), que se ha creado un nuevo archivo en su directorio de trabajo, sin la extensión “.gpg”. Puede leerlo desde el símbolo del sistema con (Mac/Linux):

archivo gato.txt

Otra forma de descifrar el archivo es con este comando:

gpg -d archivo.txt.gpg

Esto es lo mismo que antes pero con una opción "-d" también. En este caso, no se crea un nuevo archivo, pero el contenido del archivo se imprime en la pantalla.

También puede descifrar el archivo y especificar el nombre del archivo de salida de esta manera:

gpg -d –archivo de salida.txt archivo.txt.gpg

Aquí tenemos “gpg”, un espacio, “-d” que no es estrictamente necesario, un espacio, “–output”, un espacio, el nombre del nuevo archivo que queremos, un espacio y finalmente el nombre del archivo estamos descifrando.

Envío del archivo cifrado

Ahora puede copiar este archivo a una unidad USB o enviarlo por correo electrónico. Está encriptado. Nadie puede leerlo siempre que la contraseña sea buena (lo suficientemente larga y complicada) y no se pueda descifrar.

Puede enviarse este mensaje a sí mismo en otro país almacenándolo en el correo electrónico o en la nube.

Algunas personas tontas han almacenado sus claves privadas de Bitcoin en la nube sin cifrar, lo cual es ridículamente arriesgado. Pero si el archivo que contiene las claves privadas de Bitcoin está encriptado con una contraseña segura, es más seguro. Esto es especialmente cierto si no se llama "Bitcoin_Private_Keys.txt.gpg". ¡No hagas eso!

ADVERTENCIA: Es importante entender que de ninguna manera lo animo a que coloque la información de su clave privada de Bitcoin en una computadora (carteras de hardware fueron creados para permitirle nunca tener que hacer esto). Lo que estoy explicando aquí es para casos especiales, bajo mi dirección. Mis alumnos en el programa de tutoría sabrán lo que están haciendo y solo usarán una computadora con espacio de aire, y conocerán todos los riesgos y problemas potenciales, y las formas de evitarlos. Por favor, no escriba frases iniciales en una computadora a menos que sea un experto en seguridad y sepa exactamente lo que está haciendo, ¡y no me culpe si le roban su bitcoin!

El archivo cifrado también se puede enviar a otra persona y la contraseña se puede enviar por separado, quizás con un dispositivo de comunicación diferente. Esta es la forma más sencilla y menos segura, en comparación con la opción dos explicada al principio de esta guía.

En realidad, hay todo tipo de formas en que puede construir la entrega de un mensaje secreto a través de la distancia y el tiempo. Si conoce estas herramientas, piensa detenidamente y detenidamente sobre todos los riesgos y escenarios, se puede hacer un buen plan. O estoy disponible para ayudar.

¡Buena suerte y feliz Bitcoining!

Esta es una publicación invitada de Arman The Parman. Las opiniones expresadas son totalmente propias y no reflejan necesariamente las de BTC Inc o Bitcoin Magazine.

- 10

- Sobre

- a través de

- dirección

- direcciones

- Ventaja

- Todos

- ya haya utilizado

- hacerlo

- Otra

- Archive

- Autenticación

- Hoy Disponibles

- antes

- Comienzo

- "Ser"

- a continuación

- Bitcoin

- BTC

- BTC Inc

- build

- Manojo

- cable

- cases

- el cambio

- comprobación

- Cheques

- Soluciones

- Monedas

- combinado

- Comunicación

- en comparación con

- computadora

- conectado

- contenido

- Correspondiente

- podría

- país

- Craig Wright

- Para crear

- creado

- crea

- Creamos

- criptográfico

- datos

- entrega

- Dependiente

- computadora de escritorio

- Developer

- dispositivo

- una experiencia diferente

- digital

- distancia

- distribuidos

- No

- descargar

- el lado de la transmisión

- durante

- alentador

- termina

- enorme

- Participar

- especialmente

- todo

- ejemplo

- Excepto

- experto

- expresados

- Finalmente

- encontrado

- conseguir

- candidato

- Invitad@s

- Guest Post

- guía

- Ahorrar

- es

- esta página

- Cómo

- Como Hacer

- HTTPS

- idea

- importante

- En otra

- incluir

- información

- Internet

- IT

- Clave

- claves

- large

- APRENDE:

- línea

- Linux

- Largo

- suerte

- Mac

- hecho

- HACE

- Materia

- significa

- Salud Cerebral

- mensajería

- podría

- necesariamente

- nodos

- número

- Ofrecido

- funcionamiento

- sistema operativo

- sistemas operativos

- Opiniones

- Optión

- Opciones

- Otro

- de otra manera

- EL DESARROLLADOR

- propiedad

- particularmente

- Contraseña

- Personas

- quizás

- persona

- frases

- posible

- bastante

- política de privacidad

- privada

- clave privada

- Llaves privadas

- Problema

- problemas

- producir

- producido

- Programa

- proteger

- Protección

- público

- clave pública

- claves públicas

- reflejar

- relación

- permanecer

- Requisitos

- riesgos

- Arriesgado

- Satoshi

- Satoshi Nakamoto

- Pantalla

- Buscar

- seguro

- EN LINEA

- dispersores

- sentido

- similares

- sencillos

- desde

- Software

- Resuelve

- algo

- Alguien

- algo

- Espacio

- especial

- pasar

- Estado

- tienda

- fuerte

- te

- Todas las funciones a su disposición

- toma

- terminal

- equipo

- transporte

- Confía en

- Ubuntu

- entender

- desbloquear

- usb

- utilizan el

- generalmente

- Verificación

- verificar

- Ver

- ¿

- QUIENES

- Wifi

- ventanas

- sin

- palabras

- trabajando

- funciona

- se

- cero