Se ha descubierto una nueva familia de exploits de CPU de canal lateral. Los investigadores lo llaman Hertzbleed y, en teoría, podría afectar a cualquiera, aunque sobre todo son los ingenieros de criptografía los que deben estar alerta.

De hecho, Intel ha debatido si es una amenaza práctica para la mayoría de las personas. Por ese motivo, la compañía ha decidido no parchearlo, a pesar de haber solicitado un embargo más prolongado antes de que se publicara la investigación.

Hemos cubierto ataques de canal lateral antes, como Espectro y fusión Explotaciones de CPU, pero esta es una olla de pescado completamente nueva (a través de IFL Science).

El trabajo de investigación (Advertencia en PDF) pasa por el proceso de exposición de la vulnerabilidad. Muestra que los poderosos ataques de canal lateral se pueden convertir en ataques de sincronización, lo que significa que los piratas informáticos pueden analizar el tiempo que tarda su CPU en ejecutar algoritmos criptográficos y usarlo en su contra.

Dado que el escalado dinámico de frecuencia en una CPU depende de los datos que se procesan, es posible utilizar las variaciones de frecuencia en las CPU Intel y AMD x86 modernas para filtrar claves criptográficas completas mediante temporización remota. Básicamente, las firmas dejadas por el reloj de frecuencia de la CPU pueden delatarlo. El hecho de que esto pudiera ejecutarse incluso de forma remota fue una gran preocupación para los investigadores.

El acompañante reporte afirma desde el principio que "en el peor de los casos, estos ataques pueden permitir a un atacante extraer claves criptográficas de servidores remotos que antes se creían seguros".

Después de haber sido informada de los peligros potenciales, que según los investigadores "son significativos", Intel dijo que "si bien este tema es interesante desde una perspectiva de investigación, no creemos que este ataque sea práctico fuera de un entorno de laboratorio". Eso es según el Director Senior de Comunicaciones de Seguridad y Respuesta a Incidentes de Intel, Jerry Bryant, y es la razón principal por la que la compañía no planea parchearlo.

La propia investigación respalda esto en el sentido de que "a pesar de su poder teórico, no es obvio cómo construir hazañas prácticas a través del canal lateral de frecuencia".

Le preguntamos a Intel por qué solicitó un embargo más prolongado antes de que se publicara la investigación, a pesar de la falta de planes para lanzar un parche, y nos dirigieron a una publicación reciente que contenía Orientación sobre cómo mitigar los ataques de canal lateral..

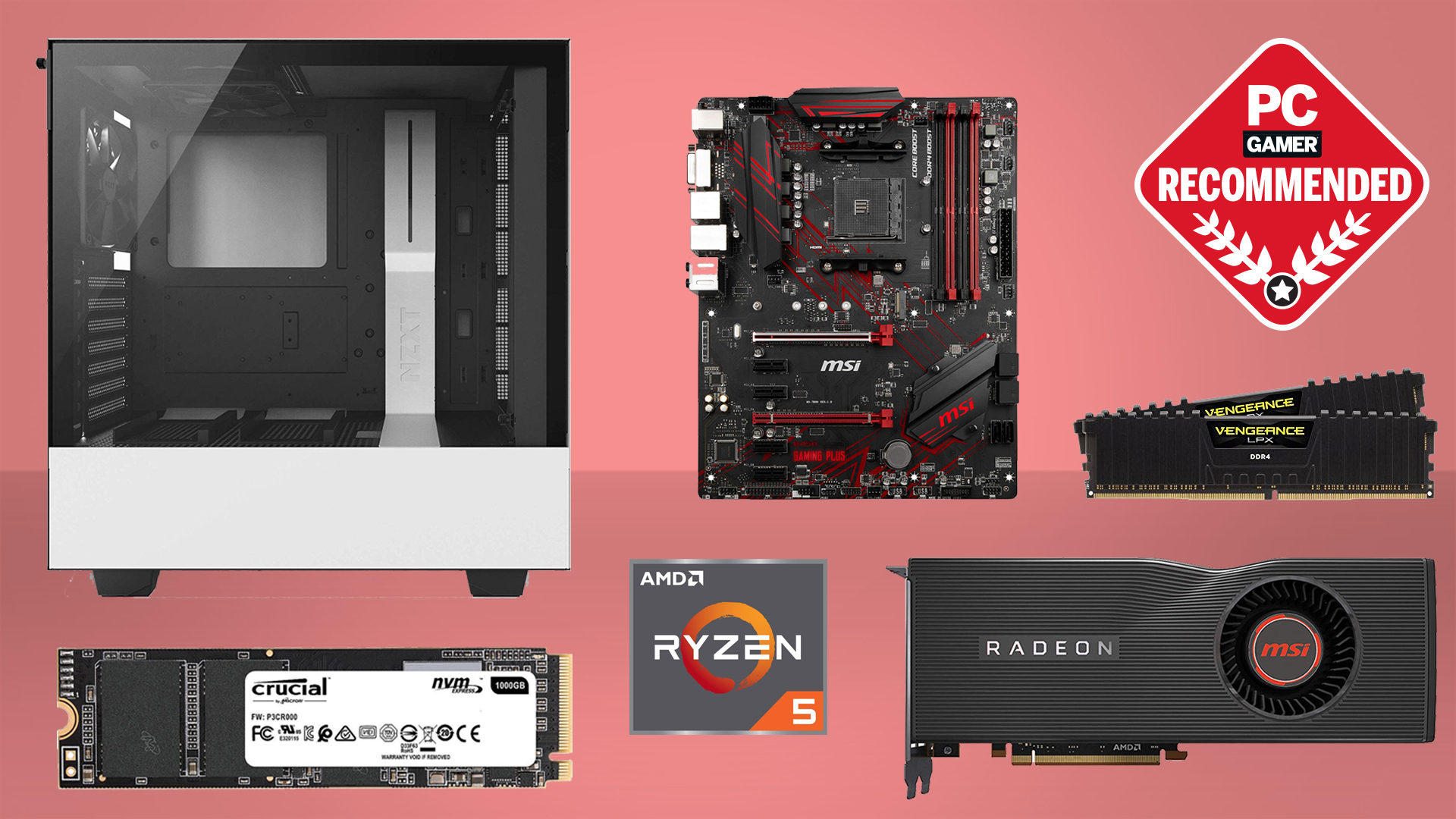

La mejor CPU para juegos: Los mejores chips de Intel y AMD

La mejor placa base para juegos: Las tablas correctas

La mejor tarjeta gráfica: Tu creador de píxeles perfecto te espera

Mejor SSD para juegos: Métete en el juego antes que los demás

Intel se sentó recientemente con los investigadores Para resolver el problema, y cuando se le preguntó si deshabilitar Turbo Boost podría ayudar, la compañía señala que "el canal lateral de aceleración se debe a la aceleración cuando la potencia/corriente del sistema alcanza cierto límite reactivo, independientemente de si el turbo boost está habilitado o no".

En 2020, Intel decidió que lo haría mejorar la seguridad de su CPU para proteger contra ataques de canales laterales, pero las nuevas técnicas para descifrar datos personales son cada día más extravagantes. Por eso es importante que grandes empresas como esta presten atención a los investigadores y encuentren formas de mitigar los ataques antes de que ocurran.

Intel también compartió sus hallazgos con otros proveedores de silicio, presumiblemente AMD y similares, para que otros también pudieran manejarlo.

- Coinsmart. El mejor intercambio de Bitcoin y criptografía de Europa.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. ACCESO LIBRE.

- CriptoHawk. Radar de altcoins. Prueba gratis.

- Fuente: https://www.pcgamer.com/researchers-find-way-to-hack-your-cpu-via-amd-and-intels-frequency-boosts

- "

- 2020

- a

- Conforme

- afectar

- en contra

- adelante

- algoritmos

- analizar

- nadie

- antes

- "Ser"

- case

- causado

- a ciertos

- Papas fritas

- Reloj

- Comunicaciónes

- Empresas

- compañía

- podría

- crédito

- criptográfico

- criptografía

- datos

- día

- debate

- decidido

- depende

- descripción

- A pesar de las

- Director

- descubierto CRISPR

- DE INSCRIPCIÓN

- lugar de trabajo dinámico

- certificados

- Entorno

- esencialmente

- exploits

- familia

- en

- frontal o trasero

- ser completados

- futuras

- juego

- juego de azar

- conseguir

- gráficos

- corte

- los piratas informáticos

- encargarse de

- hachís

- es

- ayuda

- Cómo

- Como Hacer

- HTTPS

- imagen

- importante

- informó

- Intel

- IT

- sí mismo

- claves

- el lab

- large

- fuga

- LIMITE LAS

- sentido

- podría

- más,

- MEJOR DE TU

- Next

- Notas

- obvio

- Otro

- Patch

- (PDF)

- Personas

- perfecto

- con

- datos personales

- la perspectiva

- jubilación

- posible

- posible

- industria

- proteger

- publicado

- reciente

- recientemente

- sanaciones

- la investigación

- investigadores

- respuesta

- Said

- la ampliación

- seguro

- EN LINEA

- compartido

- importante

- Silicio

- So

- algo

- Zonas

- te

- técnicas

- El

- A través de esta formación, el personal docente y administrativo de escuelas y universidades estará preparado para manejar los recursos disponibles que derivan de la diversidad cultural de sus estudiantes. Además, un mejor y mayor entendimiento sobre estas diferencias y similitudes culturales permitirá alcanzar los objetivos de inclusión previstos.

- equipo

- parte superior

- utilizan el

- vendedores

- vulnerabilidad

- formas

- sean

- mientras

- se

- tú