Instituto Matemático Steklov de RAS, Centro Matemático Internacional Steklov, Moscú 119991, Rusia

Departamento de Matemáticas y Centro NTI para Comunicaciones Cuánticas, Universidad Nacional de Ciencia y Tecnología MISIS, Moscú 119049, Rusia

QRate, Skolkovo, Moscú 143025, Rusia

¿Encuentra este documento interesante o quiere discutirlo? Scite o deje un comentario en SciRate.

Resumen

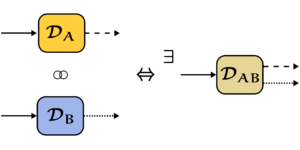

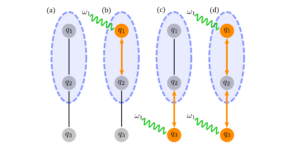

La falta de coincidencia entre la eficiencia de detección es un problema común en los sistemas prácticos de distribución de claves cuánticas (QKD). Las pruebas de seguridad actuales de QKD con desajuste en la eficiencia de detección se basan en la suposición de una fuente de luz de un solo fotón en el lado del emisor o en la suposición de una entrada de un solo fotón en el lado del receptor. Estos supuestos imponen restricciones a la clase de posibles estrategias de escucha. Aquí presentamos una prueba de seguridad rigurosa sin estas suposiciones y, por lo tanto, resolvemos este importante problema y demostramos la seguridad de QKD con desajuste de eficiencia de detección contra ataques generales (en el régimen asintótico). En particular, adaptamos el método de estado señuelo al caso de desajuste de eficiencia de detección.

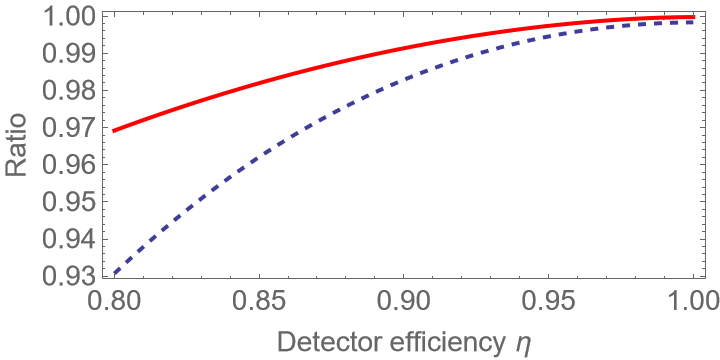

Imagen destacada: Disminución de la tasa de clave secreta en el caso de desajuste de eficiencia de detección con respecto al caso de no desajuste: La relación de la tasa de clave secreta en el caso de desajuste con las eficiencias 1 y $eta$ del detector a la tasa de clave secreta en el caso de no desajuste con ambas eficiencias iguales a $(1+eta)/2$. Línea continua: sin errores $Q=0$, línea discontinua: tasa de error relativamente alta $Q=0.09$ (cerca del valor crítico para el caso de detección perfecta $Qapprox0.11$). Si la discrepancia es pequeña, entonces la disminución de la tasa de clave secreta es relativamente pequeña incluso para tasas de error altas.

Resumen popular

Sin embargo, las pruebas de seguridad que tienen en cuenta ciertas imperfecciones de los dispositivos de hardware siguen siendo un desafío. Una de tales imperfecciones es el llamado desajuste de eficiencia de detección, donde dos detectores de fotones individuales tienen diferentes eficiencias cuánticas, es decir, diferentes probabilidades de detección de fotones. Tal problema debe tenerse en cuenta porque es prácticamente imposible hacer dos detectores absolutamente idénticos.

Matemáticamente, la prueba de seguridad para QKD con desajuste de eficiencia de detección para el caso general es un desafío porque el espacio de Hilbert con el que tratamos es de dimensión infinita (una reducción a un espacio de dimensión finita que es posible para el caso de detectores idénticos no funciona aquí ). Por lo tanto, se requerían enfoques fundamentalmente nuevos para probar la seguridad. El nuevo método principal propuesto en este trabajo es un límite analítico del número de eventos de detección multifotónica utilizando las relaciones de incertidumbre entrópica. Esto nos permite reducir el problema a uno de dimensión finita. Para la solución analítica del problema de dimensión finita (que aún no es trivial), proponemos utilizar simetrías del problema.

Por lo tanto, en este documento, probamos la seguridad del protocolo BB84 con desajuste de eficiencia de detección y derivamos analíticamente los límites para la tasa de clave secreta en este caso. También adaptamos el método de estado señuelo al caso de desajuste de eficiencia de detección.

► datos BibTeX

► referencias

[ 1 ] CH Bennett y G. Brassard, Quantum cryptography: Public key distribution and coin tossing, en Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India (IEEE, New York, 1984), pág. 175.

[ 2 ] D. Mayers, Distribución de clave cuántica y transferencia de cadena ajena en canales ruidosos, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

[ 3 ] D. Mayers, Seguridad incondicional en criptografía cuántica, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

[ 4 ] PW Shor y J. Preskill, Prueba simple de seguridad del protocolo de distribución de claves cuánticas BB84, Phys. Rev. Lett. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

[ 5 ] R. Renner, Seguridad de la distribución de claves cuánticas, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

[ 6 ] M. Koashi, Prueba de seguridad simple de la distribución de claves cuánticas basada en la complementariedad, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[ 7 ] M. Tomamichel, CCW Lim, N. Gisin y R. Renner, Análisis estricto de claves finitas para criptografía cuántica, Nat. común 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

[ 8 ] M. Tomamichel y A. Leverrier, Una prueba de seguridad completa y en gran medida autónoma para la distribución de claves cuánticas, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[ 9 ] N. Gisin, G. Ribordy, W. Tittel y H. Zbinden, Criptografía cuántica, Rev. Mod. Phys. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

[ 10 ] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus y M. Peev, criptografía cuántica, Rev. Mod. física 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[ 11 ] E. Diamanti, H.-K. Lo, B. Qi y Z. Yuan, Desafíos prácticos en la distribución de claves cuánticas, npj Quant. información 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

[ 12 ] F. Xu, X. Ma, Q. Zhang, H.-K. Lo y J.-W. Pan, Distribución segura de claves cuánticas con dispositivos realistas, Rev. Mod. física 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

[ 13 ] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt y G. Leuchs, Ataques a los sistemas prácticos de distribución de claves cuánticas (y cómo prevenirlos), Contemporary Physics 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

[ 14 ] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo y X. Ma, prueba de seguridad de distribución de claves cuánticas con desajuste de eficiencia de detección, Quant. información computar 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm? id = 2021256.2021264

[ 15 ] L. Lydersen y J. Skaar, Seguridad de la distribución de claves cuánticas con fallas de detección dependientes de bits y bases, Quant. información computar 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[ 16 ] A. Winick, N. Lütkenhaus y PJ Coles, Tasas de claves numéricas fiables para la distribución de claves cuánticas, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[ 17 ] MK Bochkov y AS Trushechkin, Seguridad de la distribución de claves cuánticas con desajuste de eficiencia de detección en el caso de un solo fotón: límites estrechos, Phys. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

[ 18 ] J. Ma, Y. Zhou, X. Yuan y X. Ma, Interpretación operativa de la coherencia en la distribución de claves cuánticas, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

[ 19 ] NJ Beaudry, T. Moroder y N. Lütkenhaus, Modelos aplastantes para medidas ópticas en comunicación cuántica, Phys. Rev. Lett. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

[ 20 ] T. Tsurumaru y K. Tamaki, Prueba de seguridad para sistemas de distribución de clave cuántica con detectores de umbral, Phys. Rev. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

[ 21 ] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder y N. Lütkenhaus, Squashing model for detectors and application to quantum-key-distribution protocols, Phys. Rev. A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

[ 22 ] Y. Zhang, PJ Coles, A. Winick, J. Lin y N. Lütkenhaus, Prueba de seguridad de la distribución práctica de claves cuánticas con discrepancia en la eficiencia de detección, Phys. Res. Rev. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[ 23 ] M. Dušek, M. Jahma y N. Lütkenhaus, Discriminación de estado inequívoca en criptografía cuántica con estados coherentes débiles, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

[ 24 ] N. Lütkenhaus y M. Jahma, Distribución de claves cuánticas con estados realistas: estadísticas del número de fotones en el ataque de división del número de fotones, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[ 25 ] H.-K. Lo, X. Ma y K. Chen, Distribución de clave cuántica de estado de señuelo, Phys. Rev. Lett. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

[ 26 ] X.-B. Wang, Superando el ataque de división del número de fotones en la criptografía cuántica práctica, Phys. Rev. Lett. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

[ 27 ] X. Ma, B. Qi, Y. Zhao y H.-K. Lo, estado de señuelo práctico para la distribución de claves cuánticas, Phys. Rev. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

[ 28 ] Z. Zhang, Q. Zhao, M. Razavi y X. Ma, Límites de tasa de clave mejorados para sistemas prácticos de distribución de clave cuántica de estado señuelo, Phys. Rev. A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

[ 29 ] AS Trushechkin, EO Kiktenko y AK Fedorov, Problemas prácticos en la distribución de claves cuánticas de estado señuelo basadas en el teorema del límite central, Phys. Rev. A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

[ 30 ] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone y P. Villoresi, Distribución de clave cuántica simple con sincronización basada en qubit y un codificador de polarización autocompensante, Optica 8, 284–290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

[ 31 ] Y. Zhang y N. Lütkenhaus, Verificación de entrelazamiento con desajuste de eficiencia de detección, Phys. Rev. A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

[ 32 ] F. Dupuis, O. Fawzi y R. Renner, Acumulación de entropía, Comm. Matemáticas. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[ 33 ] F. Dupuis y O. Fawzi, Acumulación de entropía con término de segundo orden mejorado, IEEE Trans. información Teoría 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

[ 34 ] T. Metger y R. Renner, Seguridad de la distribución de claves cuánticas a partir de la acumulación de entropía generalizada, arXiv:2203.04993 (2022).

arXiv: 2203.04993

[ 35 ] AS Holevo, Sistemas Cuánticos, Canales, Información. Una introducción matemática (De Gruyter, Berlín, 2012).

[ 36 ] CHF Fung, X. Ma y HF Chau, Problemas prácticos en el posprocesamiento de distribución de clave cuántica, Phys. Rev. A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[ 37 ] I. Devetak y A. Winter, Destilación de clave secreta y entrelazamiento de estados cuánticos, Proc. R. Soc. Londres, Ser. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[ 38 ] CH Bennett, G. Brassard y ND Mermin, criptografía cuántica sin el teorema de Bell, Phys. Rev. Lett. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

[ 39 ] M. Curty, M. Lewenstein y N. Lütkenhaus, El entrelazamiento como condición previa para la distribución segura de claves cuánticas, Phys. Rev. Lett. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

[ 40 ] A. Ferenczi y N. Lütkenhaus, Simetrías en la distribución de claves cuánticas y la conexión entre ataques óptimos y clonación óptima, Phys. Rev. A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

[ 41 ] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin y AK Fedorov, Reconciliación de información ciega simétrica para la distribución de claves cuánticas, Phys. Rev. Aplicada 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[ 42 ] EO Kiktenko, AS Trushechkin y AK Fedorov, Reconciliación simétrica de información ciega y verificación basada en funciones hash para la distribución de claves cuánticas, Lobachevskii J. Math. 39, 992 (2018).

https: / / doi.org/ 10.1134 / S1995080218070107

[ 43 ] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev y AK Fedorov, Estimación de errores en la etapa de reconciliación de la información de la distribución de claves cuánticas, J. Russ. Resolución láser. 39, 558 (2018).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

[ 44 ] D. Gottesman, H.-K. Lo, N. Lütkenhaus y J. Preskill, Seguridad de la distribución de claves cuánticas con dispositivos imperfectos, Quant. información computar 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[ 45 ] M. Berta, M. Christandl, R. Colbeck, JM Renes y R. Renner, El principio de incertidumbre en presencia de la memoria cuántica, Nature Phys. 6, 659 (2010).

https: / / doi.org/ 10.1038 / NPHYS1734

[ 46 ] PJ Coles, L. Yu, V Gheorghiu y RB Griffiths, Tratamiento teórico de la información de sistemas tripartitos y canales cuánticos, Phys. Rev. A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

[ 47 ] PJ Coles, EM Metodiev y N. Lütkenhaus, Enfoque numérico para la distribución de claves cuánticas no estructuradas, Nat. común 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

[ 48 ] Y. Zhao, CHF Fung, B. Qi, C. Chen y H.-K. Lo, piratería cuántica: demostración experimental del ataque de cambio de tiempo contra sistemas prácticos de distribución de claves cuánticas, Phys. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[ 49 ] A. Müller-Hermes y D. Reeb, Monotonicidad de la entropía relativa cuántica bajo mapas positivos, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[ 50 ] H. Maassen y JBM Uffink, Relaciones de incertidumbre entrópica generalizadas, Phys. Rev. Lett. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

[ 51 ] S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus y V. Makarov, Laguna de seguridad en la distribución de claves cuánticas en el espacio libre debido a la falta de coincidencia de la eficiencia del detector en modo espacial, Phys. Rev. A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

[ 52 ] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi y P. Wallden, Avances en criptografía cuántica, Adv. Optar. Fotón. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[ 53 ] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent y D. Pitalúa-García, Ataques multifotónicos y de canal lateral en criptografía cuántica desconfiada, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

Citado por

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman y Rajkumar Buyya, “Quantum Computing: A Taxonomy, Systematic Review and Future Directions”, arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent y Damián Pitalúa-García, “Multiphoton and Side-Channel Attacks in Mistrustful Quantum Cryptography”, PRX Cuántico 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin y Norbert Lütkenhaus, "Prueba de seguridad de la distribución práctica de claves cuánticas con discrepancia en la eficiencia de detección", Investigación de revisión física 3 1, 013076 (2021).

Las citas anteriores son de ANUNCIOS SAO / NASA (última actualización exitosa 2022-07-22 09:35:20). La lista puede estar incompleta ya que no todos los editores proporcionan datos de citas adecuados y completos.

No se pudo recuperar Crossref citado por datos durante el último intento 2022-07-22 09:35:19: No se pudieron obtener los datos citados por 10.22331 / q-2022-07-22-771 de Crossref. Esto es normal si el DOI se registró recientemente.

Este documento se publica en Quantum bajo el Creative Commons Reconocimiento 4.0 Internacional (CC BY 4.0) licencia. Los derechos de autor permanecen con los titulares de derechos de autor originales, como los autores o sus instituciones.