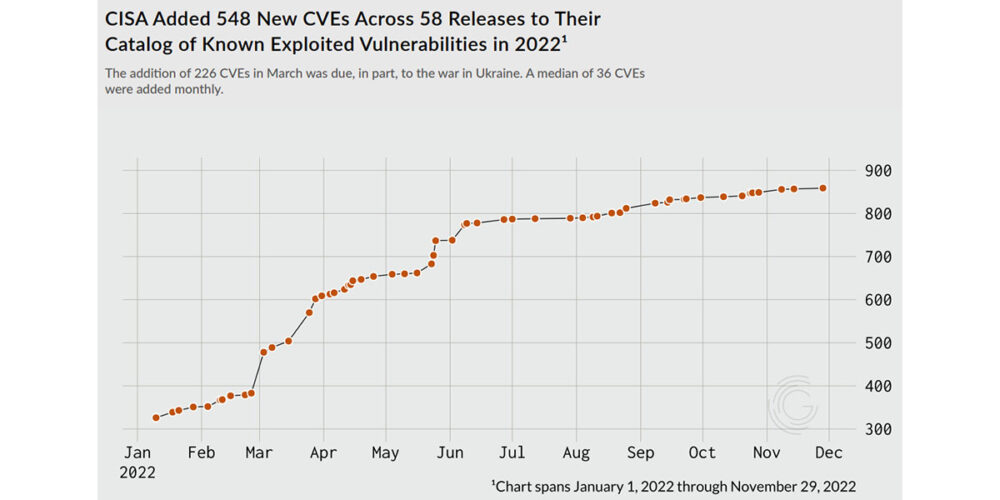

USA küberturvalisuse ja infrastruktuuri turbeagentuur (CISA) avaldas 2021. aasta novembris kataloogi Known Exploited Vulnerabilities (KEV), et aidata föderaalasutustel ja kriitilise infrastruktuuri organisatsioonidel tuvastada ja parandada turvaauke, mida aktiivselt ära kasutatakse. Gray Noise'i andmetel lisas CISA 548. aasta jaanuarist novembri lõpuni 58 värskenduse jooksul kataloogi 2022 uut turvaauku.GreyNoise'i massikasutamise aruanne. "

Kaasa arvatud umbes 300 turvaauku 2021. aasta novembris ja detsembris lisatud CISA loetles kataloogi esimesel eksisteerimisaastal ligikaudu 850 turvaauku.

Grey Noise leidis, et Microsofti, Adobe, Cisco ja Apple'i toodete aktiivselt ära kasutatud haavatavused moodustasid 2022. aastal üle poole KEV kataloogi uuendustest. 2022 protsenti KEV kataloogi uuendustest olid vanemad turvaaugud, mis pärinevad enne XNUMX. aastat.

"Paljud avaldati eelmise kahe aastakümne jooksul," märkis Grey Noise'i andmeteaduse asepresident Bob Rudis aruandes.

Cyber Security Worksi meeskonna analüüsi kohaselt pärinevad mitmed KEV-i kataloogi haavatavused toodetest, mis on juba jõudnud kasutusea lõppu (EOL) ja kasutusea lõppu (EOSL). Kuigi Windows Server 2008 ja Windows 7 on EOSL-i tooted, on KEV-i kataloogis loetletud 127 Server 2008 ja 117 Windows 7 haavatavust.

"Fakt, et nad on osa CISA KEV-ist, on üsna kõnekas, kuna see näitab, et paljud organisatsioonid kasutavad endiselt neid pärandsüsteeme ja muutuvad seetõttu ründajatele lihtsaks sihtmärgiks," kirjutas CSW oma "CISA KEV dekodeerimine" aruanne.

Kuigi kataloog oli algselt mõeldud kriitilisele infrastruktuurile ja avaliku sektori organisatsioonidele, on sellest saanud autoriteetne allikas, mille kaudu ründajad turvaauke kasutavad või on seda ära kasutanud. See on võtmetähtsusega, sest riiklik haavatavuse andmebaas (NVD) määras Common Haavatavused ja kokkupuuted (CVE) identifikaatorid enam kui 12,000 2022 haavatavusele XNUMX. aastal ja ettevõtete kaitsjatel oleks raske hinnata iga üksikut, et tuvastada need, mis on nende keskkonna jaoks asjakohased. Ettevõtete meeskonnad saavad oma prioriteetide loendite koostamiseks kasutada kataloogi kureeritud aktiivse ründe all olevate CVE-de loendit.

Tegelikult leidis CSW mõningase viivituse CVE numeratsiooniamet (CNA), nagu Mozilla või MITRE, haavatavusele CVE määramise ja haavatavuse NVD-le lisamise vahel. Näiteks Apple WebKitGTK (CVE-2019-8720) haavatavus, mis sai 2019. aasta oktoobris Red Hatilt CVE, lisati märtsis KEV-i kataloogi, kuna seda kasutas ära BitPaymeri lunavara. Seda ei olnud NVD-sse lisatud novembri alguse seisuga (CSW aruande lõppkuupäev).

Organisatsioon, mis tugineb lapimise prioriteediks NVD-le, jätaks tähelepanuta probleemid, mis on aktiivse rünnaku all.

22 protsenti kataloogi haavatavustest on koodi kaugkäitamise vead ja XNUMX% on privileegide täitmise vead, leidis CSW. CSW leidis, et CISA KEV-i kataloogis oli 208 turvaauku, mis olid seotud lunavaragruppidega ja 199 olid neid kasutatud APT-rühmades. Samuti esines kattumist, kus nii lunavara kui ka APT grupid kasutasid 104 turvaauku.

Näiteks Microsoft Silverlighti keskmise raskusastmega teabe avalikustamise haavatavus (CVE-2013-3896) on seotud 39 lunavararühmaga, teatas CSW. The sama analüüs CSW-lt avastas, et 2012 APT-gruppi kasutavad ära kriitilist puhvri ületäitumise haavatavust Office'i dokumentides kasutatavates ListView/TreeView ActiveX-juhtelementides (CVE-0158-2017) ja Microsoft Office'i väga tõsist mälurikke probleemi (CVE-11882-23) , sealhulgas viimati Thrip APT grupi (Lotus Blossom/BitterBug) poolt 2022. aasta novembris.

Gray Noise ütles, et 2022. aasta märtsi hüppeline tõus on tingitud Venemaa tungimisest Ukrainasse veebruaris – ja värskendused hõlmasid paljusid pärandhaavatavusi, mida rahvusriikide osalejad olid teadaolevalt ära kasutanud ettevõtetes, valitsustes ja kriitilise infrastruktuuri organisatsioonides. Valdav enamus – 94% – märtsis kataloogi lisatud turvaaukudest määrati CVE enne 2022. aastat.

CISA värskendab KEV-i kataloogi ainult siis, kui haavatavus on aktiivses kasutuses, sellele on määratud CVE ja probleemi lahendamiseks on olemas selged juhised. 2022. aastal pidid ettevõtete kaitsjad KEV-i kataloogi uuendusega tegelema peaaegu iganädalaselt, tavaliselt anti uus hoiatus iga nelja kuni seitsme päeva tagant, kirjutas Rudis. Sama tõenäoline oli, et kaitsjatel oli uuenduste vahel vaid üks päev ja 2022. aastal oli kaitsjatel pikim paus uuenduste vahel 17 päeva.