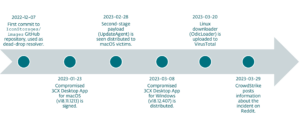

ESET-i teadlased on avastanud troojastatud Androidi rakenduse, mis oli Google Play poes saadaval enam kui 50,000 19 installiga. Rakendus nimega iRecorder – Screen Recorder laaditi algselt ilma pahatahtliku funktsioonita poodi üles XNUMX. septembrilth, 2021. Siiski näib, et pahatahtlikku funktsiooni rakendati hiljem, tõenäoliselt versioonis 1.3.8, mis tehti kättesaadavaks 2022. aasta augustis.

Blogipostituse põhipunktid:

- Google App Defense Alliance'i partnerina tuvastasime Google Play poes saadaval oleva troojastatud rakenduse; andsime selles sisalduvale AhMyth-põhisele pahavarale nimeks AhRat.

- Algselt ei olnud iRecorderi rakendusel ühtegi kahjulikku funktsiooni. Üsna ebatavaline on see, et rakendus sai pahatahtlikku koodi sisaldava värskenduse paar kuud pärast käivitamist.

- Rakenduse spetsiifiline pahatahtlik käitumine, mis hõlmab mikrofoni salvestiste ekstraktimist ja kindlate laienditega failide varastamist, võib viidata selle osalemisele spionaažikampaanias.

- Üle 50,000 XNUMX allalaadimisega pahatahtlik rakendus eemaldati pärast meie hoiatust Google Playst; me pole AhRati kusagil mujal looduses tuvastanud.

Harva juhtub, et arendaja laadib üles seadusliku rakenduse, ootab peaaegu aasta ja värskendab seda siis pahatahtliku koodiga. Pahatahtlik kood, mis lisati iRecorderi puhtale versioonile, põhineb avatud lähtekoodiga AhMyth Android RAT-il (kaugjuurdepääsu troojalane) ja on kohandatud AhRatiks.

Peale selle ühe juhtumi pole me AhRati mujal looduses tuvastanud. See pole aga esimene kord, kui AhMythil põhinev Androidi pahavara on Google Plays saadaval; me varem avaldas meie uurimuse 2019. aastal sellisel troojastatud rakendusel. Toona vältis AhMythi alustele rajatud nuhkvara Google'i rakenduste kontrollimise protsessist kaks korda, kui raadio voogesitust pakkuva pahatahtliku rakendusena.

Rakenduse ülevaade

Lisaks seadusliku ekraanisalvestusfunktsiooni pakkumisele saab pahatahtlik iRecorder salvestada ümbritsevat heli seadme mikrofonist ja laadida selle üles ründaja käsu- ja juhtimisserverisse. Samuti võib see seadmest välja filtreerida faile, mille laiendused esindavad salvestatud veebilehti, pilte, heli-, video- ja dokumendifaile ning failivorminguid, mida kasutatakse mitme faili tihendamiseks. Rakenduse spetsiifiline pahatahtlik käitumine – mikrofoni salvestiste väljafiltreerimine ja kindlate laienditega failide varastamine – kipub viitama sellele, et see on osa spionaažikampaaniast. Kuid me ei saanud omistada rakendust ühelegi konkreetsele pahatahtlikule rühmale.

Google App Defense Alliance'i partnerina tuvastas ESET rakenduse uusima versiooni pahatahtlikuna ja jagas oma tulemusi kohe Google'iga. Pärast meie hoiatust eemaldati rakendus poest.

jaotus

Rakendus iRecorder ilmus algselt Google Play poes 19. septembrilth, 2021, mis pakub ekraani salvestamise funktsiooni; sel ajal ei sisaldanud see pahatahtlikke funktsioone. 2022. aasta augusti paiku tuvastasime aga, et rakenduse arendaja lisas versiooni 1.3.8 pahatahtliku funktsiooni. Nagu on näidatud joonisel 1, oli 2023. aasta märtsiks rakendus kogunud üle 50,000 XNUMX installi.

Androidi kasutajad, kes olid installinud iRecorderi varasema versiooni (enne versiooni 1.3.8), millel puudusid pahatahtlikud funktsioonid, oleksid teadmatult oma seadmed AhRatile avaldanud, kui nad oleks hiljem rakendust käsitsi või automaatselt värskendanud, isegi ilma luba andmata. mis tahes edasine rakenduse loa kinnitus.

Pärast meie teatist iRecorderi pahatahtliku käitumise kohta eemaldas Google Play turvatiim selle poest. Siiski on oluline märkida, et rakendust võib leida ka alternatiivsetelt ja mitteametlikelt Androidi turgudelt. iRecorderi arendaja pakub Google Plays ka muid rakendusi, kuid need ei sisalda pahatahtlikku koodi.

omistamine

Varem töötas avatud lähtekoodiga AhMyth Läbipaistev hõim, tuntud ka kui APT36, küberspionaažirühm, mis on tuntud oma sotsiaalse inseneri tehnikate laialdane kasutamine ning sihikule Lõuna-Aasia valitsus- ja sõjaväeorganisatsioonidele. Sellegipoolest ei saa me praeguseid proove omistada ühelegi konkreetsele rühmale ja pole viiteid sellele, et need oleks toodetud teadaoleva arenenud püsiva ohu (APT) rühma poolt.

analüüs

Analüüsi käigus tuvastasime AhMyth RAT-il põhineva pahatahtliku koodi kaks versiooni. iRecorderi esimene pahatahtlik versioon sisaldas osi AhMyth RAT-i pahatahtlikust koodist, mis kopeeriti ilma muudatusteta. Teine pahatahtlik versioon, millele panime nimeks AhRat, oli saadaval ka Google Plays ja selle AhMythi kood oli kohandatud, sealhulgas kood ja side C&C serveri ja tagaukse vahel. Selle avaldamise ajaks ei ole me AhRati üheski teises Google Play rakenduses ega mujal looduses täheldanud. iRecorder on ainus rakendus, mis on seda kohandatud koodi sisaldanud.

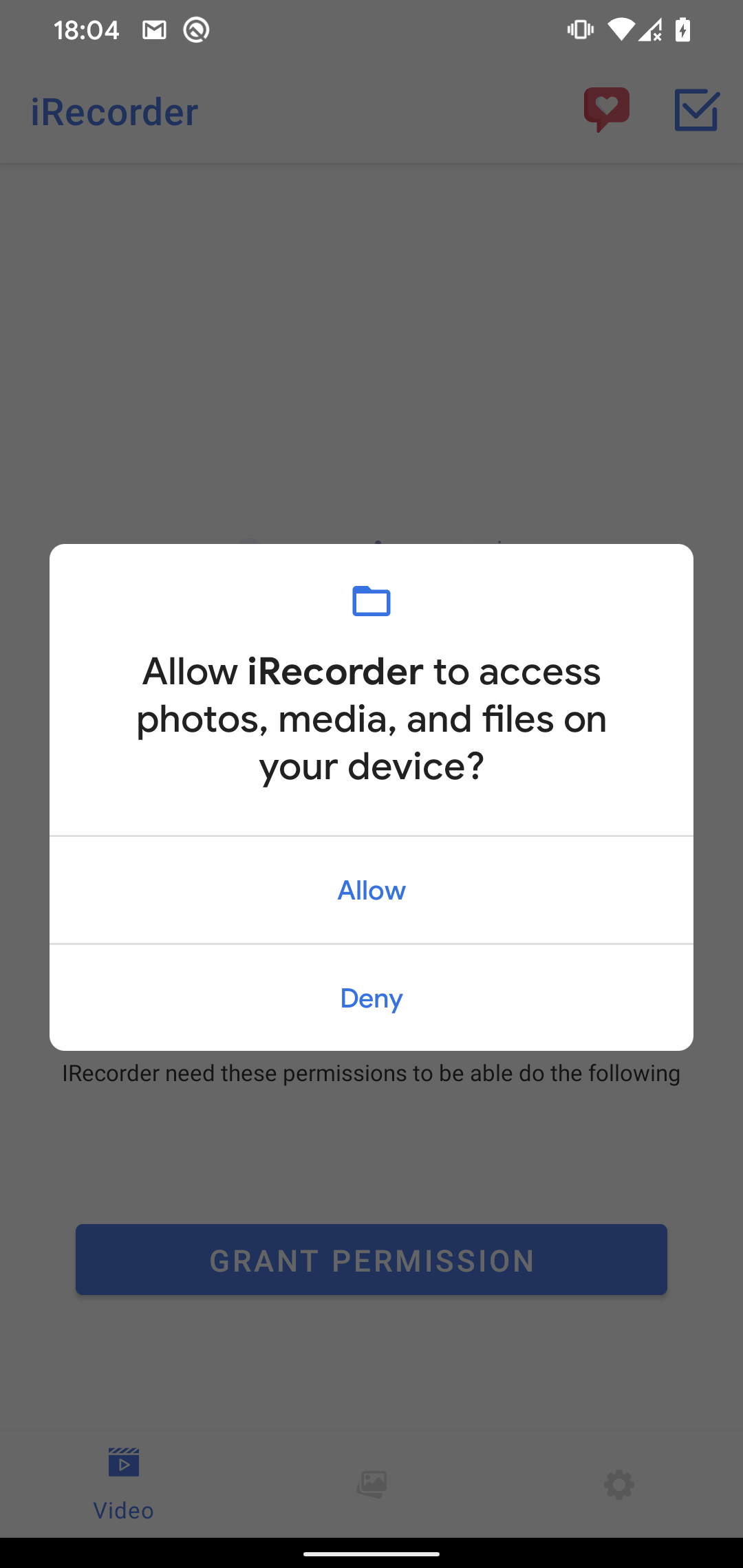

AhMyth RAT on võimas tööriist, mis suudab täita mitmesuguseid pahatahtlikke funktsioone, sealhulgas kõnelogide, kontaktide ja tekstisõnumite väljafiltreerimine, seadmes olevate failide loendi hankimine, seadme asukoha jälgimine, SMS-sõnumite saatmine, heli salvestamine ja piltide tegemine. Siiski täheldasime mõlemas siin analüüsitud versioonis vaid piiratud kogumit algsest AhMyth RAT-ist tuletatud pahatahtlikke funktsioone. Need funktsioonid näisid sobivat juba määratletud rakenduse lubade mudeliga, mis annab juurdepääsu seadmes olevatele failidele ja võimaldab heli salvestada. Nimelt pakkus pahatahtlik rakendus videosalvestusfunktsiooni, mistõttu eeldati, et see küsib luba heli salvestamiseks ja selle seadmesse salvestamiseks, nagu on näidatud joonisel 2. Pahatahtliku rakenduse installimisel käitus see tavalise rakendusena, ilma et oleks tehtud mingeid erilisi muudatusi. täiendavaid loataotlusi, mis võisid paljastada selle pahatahtlikud kavatsused.

Joonis 2. Rakenduse iRecorder taotletud load

Pärast installimist alustab AhRat suhtlemist C&C serveriga, saates seadme põhiteavet ning võtab vastu krüpteerimisvõtmed ja krüptitud konfiguratsioonifaili, nagu on näha joonisel 3. Neid võtmeid kasutatakse konfiguratsioonifaili ja osade väljafiltreeritud andmete krüptimiseks ja dekrüpteerimiseks. seadmes olevate failide loendina.

Pärast esialgset suhtlust pingib AhRat C&C serverit iga 15 minuti järel, nõudes uut konfiguratsioonifaili. See fail sisaldab mitmesuguseid käske ja konfiguratsiooniteavet, mida tuleb sihtseadmes käivitada ja seadistada, sealhulgas failisüsteemi asukohta, kust kasutajaandmeid ekstraktida, konkreetsete laienditega failitüüpe, faili suuruse limiiti, mikrofoni kestust. salvestised (nagu C&C server seadis; analüüsi ajal määrati selleks 60 sekundit) ja salvestuste vahelise ooteaja intervalli – 15 minutit –, mis on ka siis, kui C&C serverist saabub uus konfiguratsioonifail.

Huvitav on see, et dekrüpteeritud konfiguratsioonifail sisaldab rohkem käske, kui AhRat on võimeline täitma, kuna teatud pahatahtlikke funktsioone pole rakendatud. See võib viidata sellele, et AhRat on kerge versioon, mis sarnaneb esialgsele versioonile, mis sisaldas ainult AhMyth RATi muutmata pahatahtlikku koodi. Sellest hoolimata on AhRat endiselt võimeline seadmest faile välja filtreerima ja seadme mikrofoni kasutades heli salvestama.

C&C serverist konfiguratsioonis saadud käskude põhjal peaks AhRat suutma täita 18 käsku. Kuid RAT saab täita ainult kuut allolevast loendist olevat käsku, mis on märgitud paksus kirjas ja tärniga:

- RECORD_MIC*

- CAPTURE_SCREEN

- ASUKOHT

- CALL_LOG

- KEYLOG

- Teatavakstegemisest

- SMS

- OTT

- WIFI

- APP_LIST

- LOATA

- KONTAKT

- FILE_LIST*

- UPLOAD_FILE_AFTER_DATE*

- LIMIT_UPLOAD_FILE_SIZE*

- UPLOAD_FILE_TYPE*

- UPLOAD_FILE_FOLDER*

- SCHEDULE_INTERVAL

Enamiku nende käskude teostus ei sisaldu rakenduse koodis, kuid enamiku nende nimed on iseenesestmõistetavad, nagu on näidatud ka joonisel 4.

Analüüsi käigus sai AhRat käsud failide väljafiltreerimiseks, mille laiendused esindavad veebilehti, pilte, heli-, video- ja dokumendifaile ning mitme faili tihendamiseks kasutatavaid failivorminguid. Faililaiendid on järgmised: tõmblukk, rar, jpg, jpeg, jpe, jif, jfif, jfi, png, mp3, mp4, mkv, 3gp, m4v, mov, avi, gif, webp, tiff, tif, heif, heic, bmp, dib, svg, ai, eps, pdf, doc, docx, html, htm, odt, pdf, xls, xlsx, ods, ppt, pptx, ja txt.

Nende failide suurus oli piiratud 20 MB ja need asusid allalaadimise kataloogis /storage/emulated/0/Download.

Seejärel laaditi leitud failid üles C&C serverisse, nagu on näha joonisel 5.

Järeldus

AhRati uuring on hea näide sellest, kuidas algselt legitiimne rakendus võib muutuda pahatahtlikuks isegi mitme kuu pärast, luurates oma kasutajaid ja rikkudes nende privaatsust. Kuigi on võimalik, et rakenduse arendaja kavatses luua kasutajabaasi enne oma Android-seadmete ohtu seadmist värskenduse kaudu või et pahatahtlik osaleja tegi selle muudatuse rakenduses; seni pole meil kummagi hüpoteesi kohta tõendeid.

Õnneks on Android 11 ja uuemates versioonides juba rakendatud ennetavaid meetmeid selliste pahatahtlike toimingute vastu. Rakenduse talveunerežiim. See funktsioon asetab mitu kuud uinunud rakendused tõhusalt talveunerežiimi, lähtestab seeläbi nende käitusaja load ja takistab pahatahtlike rakenduste kavandatud toimimist. Pahatahtlik rakendus eemaldati Google Playst pärast meie märguannet, mis kinnitab, et seadmete kaitsmiseks võimalike turvarikkumiste eest on jätkuvalt oluline vajadus mitme kihi (nt ESET Mobile Security) kaudu pakkuda kaitset.

Kaugjuhitav AhRat on avatud lähtekoodiga AhMyth RAT-i kohandamine, mis tähendab, et pahatahtliku rakenduse autorid tegid märkimisväärseid jõupingutusi, et mõista nii rakenduse kui ka tagaosa koodi, kohandades seda lõpuks oma vajadustega.

AhRati pahatahtlik käitumine, mis hõlmab heli salvestamist seadme mikrofoni kasutades ja kindlate laienditega failide varastamist, võib viidata sellele, et see oli osa spionaažikampaaniast. Kuid me ei ole veel leidnud ühtegi konkreetset tõendit, mis võimaldaks meil selle tegevuse konkreetse kampaania või APT rühmaga seostada.

IoCS

Faile

| SHA-1 | Pakendi nimi | ESET-i tuvastamise nimi | Kirjeldus |

|---|---|---|---|

| C73AFFAF6A9372C12D995843CC98E2ABC219F162 | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat tagauks. |

| E97C7AC722D30CCE5B6CC64885B1FFB43DE5F2DA | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat tagauks. |

| C0EBCC9A10459497F5E74AC5097C8BD364D93430 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMüüdil põhinev tagauks. |

| 0E7F5E043043A57AC07F2E6BA9C5AEE1399AAD30 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMüüdil põhinev tagauks. |

võrk

| IP | Provider | Esimest korda nähtud | Detailid |

|---|---|---|---|

| 34.87.78[.]222 | namecheap | 2022-12-10 | tellida.80876dd5[.]pood C&C server. |

| 13.228.247[.]118 | namecheap | 2021-10-05 | 80876dd5[.]pood:22222 C&C server. |

MITER ATT&CK tehnikad

See laud on ehitatud kasutades versioon 12 MITER ATT&CK raamistikust.

| Taktika | ID | Nimi | Kirjeldus |

|---|---|---|---|

| Püsivus | T1398 | Käivitamise või sisselogimise initsialiseerimise skriptid | AhRat võtab vastu BOOT_COMPLETED saatekavatsus aktiveerimiseks seadme käivitamisel. |

| T1624.001 | Sündmuse käivitatud täitmine: ringhäälingu vastuvõtjad | AhRati funktsioon käivitub, kui toimub üks järgmistest sündmustest: CONNECTIVITY_CHANGEvõi WIFI_STATE_CHANGED. | |

| avastus | T1420 | Failide ja kataloogide avastamine | AhRat saab loetleda saadaolevad failid välisel salvestusruumil. |

| T1426 | Süsteemi teabe avastamine | AhRat saab hankida teavet seadme kohta, sealhulgas seadme ID, riik, seadme tootja ja režiim ning üldine süsteemiteave. | |

| kogumine | T1533 | Andmed kohalikust süsteemist | AhRat suudab teatud laienditega faile seadmest välja filtreerida. |

| T1429 | Heli jäädvustamine | AhRat saab salvestada ümbritsevat heli. | |

| Juhtimine ja kontroll | T1437.001 | Rakenduskihi protokoll: veebiprotokollid | AhRat kasutab oma C&C-serveriga suhtlemiseks HTTPS-i. |

| Välja filtreerimine | T1646 | Eksfiltratsioon C2 kanali kaudu | AhRat eraldab varastatud andmed oma C&C kanali kaudu. |

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Autod/elektrisõidukid, Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- ChartPrime. Tõsta oma kauplemismängu ChartPrime'iga kõrgemale. Juurdepääs siia.

- BlockOffsets. Keskkonnakompensatsiooni omandi ajakohastamine. Juurdepääs siia.

- Allikas: https://www.welivesecurity.com/2023/05/23/android-app-breaking-bad-legitimate-screen-recording-file-exfiltration/

- :on

- :on

- :mitte

- $ UP

- 000

- 1

- 1.3

- 11

- 15%

- 16

- 2019

- 2021

- 2022

- 2023

- 50

- 60

- 7

- 8

- 87

- 9

- a

- Võimalik

- MEIST

- juurdepääs

- meetmete

- tegevus

- lisatud

- edasijõudnud

- pärast

- vastu

- AI

- Häire

- Liit

- juba

- Ka

- alternatiiv

- varitsenud

- an

- analüüs

- analüüsitud

- ja

- android

- mistahes

- kuskil

- app

- ilmunud

- ilmub

- taotlus

- rakendused

- heakskiit

- apps

- APT

- OLEME

- ümber

- AS

- Aasia

- At

- heli-

- AUGUST

- autorid

- automaatselt

- saadaval

- tagasi

- tagauks

- Halb

- baas

- põhineb

- põhiline

- BE

- olnud

- enne

- käitumine

- on

- alla

- vahel

- julge

- mõlemad

- rikkumisi

- Purustamine

- ülekanne

- ehitama

- ehitatud

- kuid

- by

- helistama

- Kampaania

- CAN

- ei saa

- võimeline

- juhul

- keskus

- kindel

- muutma

- Kanal

- kood

- ühine

- edastama

- suhtlemine

- KOMMUNIKATSIOON

- kompromiteeriv

- konfiguratsioon

- sidemed

- sisaldama

- sisaldub

- sisaldab

- kontrollida

- kontrollitud

- riik

- Praegune

- kohandamine

- kohandatud

- andmed

- Avaldage lahti

- kaitse

- määratletud

- Tuletatud

- Vaatamata

- tuvastatud

- Detection

- arendaja

- seade

- seadmed

- DID

- avastasin

- dokument

- Ära

- lae alla

- allalaadimine

- kestus

- ajal

- Ajalugu

- tõhusalt

- jõupingutusi

- kumbki

- teine

- mujal

- töötavad

- võimaldama

- krüpteeritud

- krüpteerimist

- lõpp

- Inseneriteadus

- spionaaž

- oluline

- Isegi

- sündmused

- Iga

- tõend

- näide

- täitma

- täidetud

- hukkamine

- täitmine

- eksfiltreerimine

- oodatav

- avatud

- laiendused

- väline

- lisatasu

- väljavõte

- kaugele

- tunnusjoon

- FUNKTSIOONID

- vähe

- Joonis

- fail

- Faile

- leidma

- järeldused

- esimene

- Esimest korda

- sobima

- Järel

- järgneb

- eest

- vorm

- avastatud

- Sihtasutused

- Raamistik

- Alates

- funktsionaalsused

- funktsionaalsus

- toimimine

- funktsioonid

- edasi

- gif

- hea

- Google Play

- Google Play Store

- Valitsus

- andmine

- toetusi

- Grupp

- olnud

- kahjulik

- Olema

- siin

- rohkem

- Kuidas

- aga

- HTML

- HTTPS

- ID

- tuvastatud

- if

- pilt

- pildid

- täitmine

- rakendatud

- oluline

- in

- lisatud

- hõlmab

- Kaasa arvatud

- näitama

- näitab

- näited

- info

- esialgne

- esialgu

- paigaldamine

- paigaldatud

- ette nähtud

- kavatsused

- sisse

- sisse

- investeerinud

- kaasamine

- IT

- ITS

- võtmed

- teatud

- pärast

- algatama

- kiht

- kihid

- õigustatud

- kerge

- Tõenäoliselt

- LIMIT

- piiratud

- nimekiri

- kohalik

- asub

- liising

- tehtud

- malware

- käsitsi

- Tootja

- palju

- Märts

- märgitud

- turud

- mai..

- vahendid

- meetmed

- kirjad

- mikrofon

- võib

- Sõjaline

- protokoll

- mobiilne

- mobile Security

- viis

- mudel

- Muudatused

- kuu

- rohkem

- kõige

- mitmekordne

- Nimega

- nimed

- Vajadus

- vajadustele

- Sellegipoolest

- Uus

- ei

- eelkõige

- teade

- saamine

- of

- pakkumine

- on

- ONE

- ainult

- avatud lähtekoodiga

- or

- organisatsioonid

- originaal

- Muu

- meie

- üle

- enda

- lehekülge

- osa

- eriline

- partner

- osad

- luba

- Õigused

- Pildid

- Kohad

- Platon

- Platoni andmete intelligentsus

- PlatoData

- mängima

- Mängi Store

- võrra

- võimalik

- potentsiaal

- potentsiaalselt

- ennetada

- varem

- Eelnev

- privaatsus

- protsess

- Toodetud

- kaitse

- protokoll

- tingimusel

- annab

- pakkudes

- avaldamine

- raadio

- valik

- HARULDANE

- ROT

- saadud

- saab

- vastuvõtmine

- hiljuti

- rekord

- salvestamine

- kohta

- vabastatud

- jäänused

- kauge

- Remote Access

- Eemaldatud

- esindavad

- Taotlusi

- teadustöö

- Teadlased

- Revealed

- kaitsmine

- Ekraan

- Teine

- sekundit

- turvalisus

- turvarikkumised

- nähtud

- saatmine

- September

- teenib

- komplekt

- mitu

- jagatud

- peaks

- näidatud

- märkimisväärne

- sarnane

- SIX

- SUURUS

- SMS

- So

- nii kaugel

- sotsiaalmeedia

- Sotsiaaltehnoloogia

- mõned

- Lõuna

- eriline

- konkreetse

- luurad

- nuhkvara

- standard

- algab

- käivitamisel

- riik

- Veel

- varastatud

- ladustamine

- salvestada

- streaming

- Järgnevalt

- selline

- soovitama

- Kostüüm

- ümbritsev

- SVG

- süsteem

- tabel

- võtmine

- suunatud

- sihtimine

- meeskond

- kipub

- kui

- et

- .

- oma

- SIIS

- Seal.

- sellega

- Need

- nad

- see

- oht

- Läbi

- aeg

- et

- tööriist

- Jälgimine

- Muutma

- vallandas

- Trojan

- Kaks korda

- kaks

- liigid

- lõpuks

- Aeg-ajalt

- mõistmine

- Värskendused

- ajakohastatud

- laetud

- peale

- us

- kasutama

- Kasutatud

- Kasutaja

- Kasutajad

- kasutusalad

- kasutamine

- eri

- versioon

- versioonid

- Video

- ootama

- oli

- we

- web

- webp

- olid

- M

- Mis on

- millal

- mis

- kuigi

- WHO

- Metsik

- koos

- jooksul

- ilma

- oleks

- aasta

- veel

- sephyrnet