Lugemisaeg: 3 protokoll

Lugemisaeg: 3 protokoll

Iga operatsioonisüsteemi komponent lisab uusi funktsioone ja loob samal ajal potentsiaalseid avasid uutele pahavaravormidele. Hiljuti tuvastati võimalik risk seoses Microsoft Windowsi alamsüsteemiga Linuxile (WSL), mis on nüüd osa Microsoft Windows 10-st.

Tuleb märkida, et selle kirjutamise ajal oli see vaid potentsiaalne ärakasutamine, mitte aga pahavara poolt seni kasutatud.

Alex Ionescu arutas eelmisel aastal Black Hatis üksikasjalikult selle funktsiooni võimalikke turvamõjusid ja seda, kuidas enamik turbetarkvarasid sellega toime ei tule (siin on video https://www.youtube.com/watch?v=_p3RtkwstNk).

Probleem on selles, et WSL käitab Ubuntu Linuxi eksemplari Windowsi arvutis sujuvalt, nii et pahavara tükk võib end arvutis töötamise ajal selle Linuxi eksemplari sisse peita.

See loob olukorra, mida oleks traditsioonilisel tuvastuspõhisel lahendusel väga raske käsitleda.

Protsess oleks järgmine:

- Kasutaja laadib alla ja käivitab faili, mida ei ole varem tuvastanud viirusetõrje tooted on paigaldatud ja seetõttu ei tuvasta viirusetõrjetarkvara süsteemi.

- Käivitav fail lubab Windowsi alamsüsteemi Linuxi jaoks (WSL) ja seadistab selle sarnaselt Dockeri konteineriga, käivitades käsu bash.exe. Bash.exe käsul on mitmeid lisatavaid parameetreid, nii et see võib käivitada ka failivaba pahavara.

- Seejärel installib pahavara käivitav fail Linuxi eksemplari sisse pahatahtliku koormuse ja käivitab selle.

- Kuna pahavara töötab Windowsi Linuxi konteineris, ei näe Windowsi keskkonnas olevad viirusetõrjetooted seda.

Siinkohal on oluline märkida, et Comodo Internet Security ja Comodo Advanced Lõpp-punktide kaitse (AEP) oleks selle rünnaku peatanud.

Kuna dropper.exe-d ei tuvastata 1. etapis, käsitletakse seda kui tundmatu fail ja hukatakse Comodo konteineris.

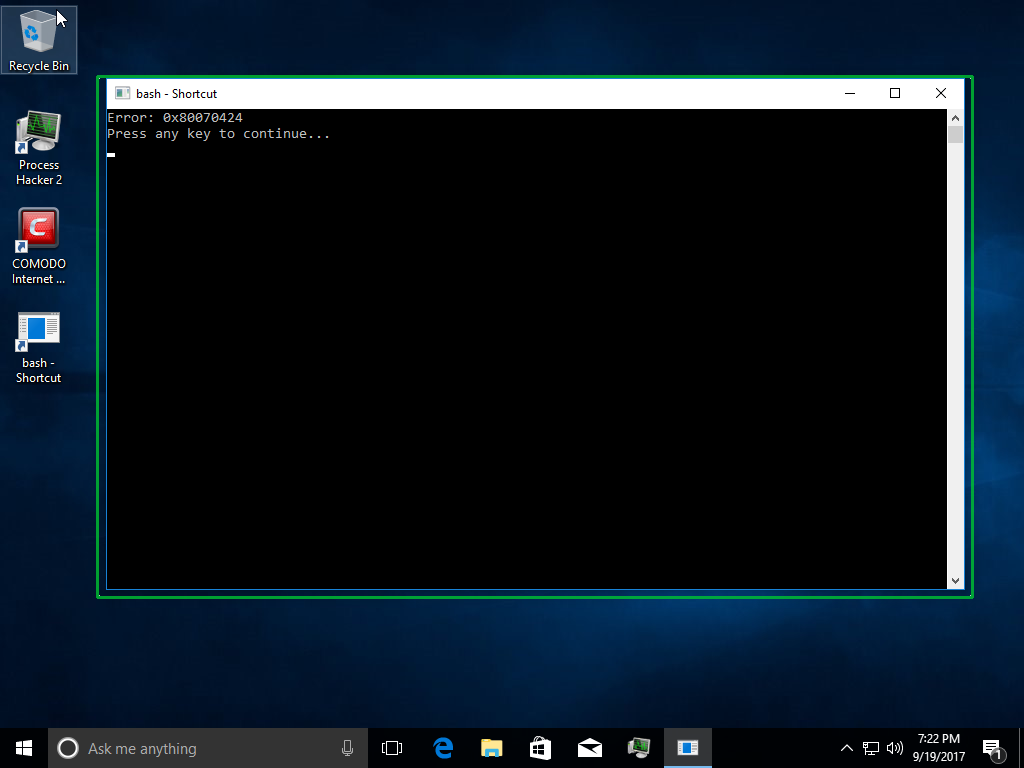

Seetõttu samm 2 ei tööta, sest kui dropper.exe proovib käivitada bash.exe, töötab bash.exe ka Comodo konteineris, mis blokeerib kogu selle COM-põhise suhtluse LxssManageriga. Seetõttu tekitab Bash.exe vea:

Comodo kasutab kaitsetehnoloogiat, mis virtualiseerib HDD, registri ja COM-i, mis takistab failide ja failivaba pahavara pahatahtlikku tegevust isegi siis, kui faili pole varem tuvastatud malware. Kui tundmatu turbeolekuga fail proovib käivitada, sisaldub see virtuaalses konteineris ja kui käsk bash.exe proovib käivitada, blokeeritakse selle juurdepääs COM-ile. See tekitab bashi täitmisel vea ja terminali aken ümbritsetakse rohelise äärisega, mis näitab selle sisalduvat olekut.

Comodo lahendus peatab nii failipõhise kui ka failivaba pahavara. Comodo konteineritel on patenteeritud virtuaalne COM/LPC alamsüsteem, mis pakub töötavatele rakendustele COM/LPC tuge. LxssManageri COM-liidesed ei ole praegu konteineris tahtlikult lubatud ja need lubatakse pärast tehnoloogia küpsemist. Vaata https://github.com/ionescu007/lxss/blob/master/WSL-BlueHat-Final.pdf praeguste probleemide jaoks.

Müüjana oleme kasutanud virtualiseerimisel põhinevat turvalisust pahavara kaitseks juba üle kümne aasta, alates 2009. aastast. Kuna virtualiseerimise kasutamise kulud on langenud, on selle mudeli praktilisus suurenenud.

Ülalkirjeldatud meetod on üks paljudest viisidest, kuidas pahavara kirjutajad saavad virtualiseerimisjärgsel ajastul turbetarkvarast mööda minna.

Seotud ressursid:

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://blog.comodo.com/comodo-news/understanding-mitigating-bashware-similar-threats/

- :on

- $ UP

- 1

- 10

- 7

- a

- üle

- juurdepääs

- tegevus

- lisatud

- Lisab

- edasijõudnud

- Alex

- Materjal: BPA ja flataatide vaba plastik

- ja

- viirusetõrje

- rakendused

- OLEME

- AS

- At

- rünnak

- sisse lööma

- BE

- sest

- Must

- Black Hat

- Blokeerima

- blokeeritud

- Blogi

- piir

- by

- CAN

- ei saa

- klõps

- COM

- KOMMUNIKATSIOON

- komponent

- Konteiner

- Konteinerid

- Piiramine

- Maksma

- loob

- Praegune

- kümme aastat

- kaitse

- kirjeldatud

- detail

- tuvastatud

- raske

- arutatud

- laevalaadija

- allalaadimine

- langes

- lubatud

- võimaldab

- keskkond

- Ajastu

- viga

- Isegi

- sündmus

- täitma

- Täidab

- hukkamine

- täitmine

- Ekspluateeri

- tunnusjoon

- fail

- Faile

- järgneb

- eest

- vorm

- vormid

- tasuta

- Alates

- funktsionaalsus

- tekitama

- saama

- läheb

- hea

- Green

- käepide

- müts

- Olema

- siin

- varjama

- Kuidas

- HTTPS

- tuvastatud

- mõjud

- oluline

- in

- kasvanud

- paigaldatud

- Näiteks

- kiire

- tahtlikult

- liidesed

- probleem

- IT

- ITS

- ise

- jpg

- viimane

- Eelmisel aastal

- Linux

- malware

- palju

- küpseb

- max laiuse

- meetod

- Microsoft

- Microsoft Windows

- leevendav

- mudel

- kõige

- Uus

- märkida

- number

- of

- on

- ONE

- avad

- tegutsevad

- operatsioonisüsteemi

- parameetrid

- osa

- PC

- esitades

- PHP

- tükk

- Platon

- Platoni andmete intelligentsus

- PlatoData

- Punkt

- potentsiaal

- varem

- probleeme

- protsess

- tootma

- Toodet

- varaline

- anda

- hiljuti

- registri

- Vahendid

- Oht

- jooks

- jooksmine

- sama

- tulemuskaart

- sujuvalt

- turvalisus

- Komplektid

- peaks

- sarnane

- alates

- olukord

- So

- tarkvara

- lahendus

- olek

- Samm

- peatatud

- selline

- toetama

- süsteem

- Tehnoloogia

- terminal

- et

- .

- seetõttu

- asi

- ähvardused

- aeg

- et

- traditsiooniline

- Ubuntu

- mõistmine

- Kasutaja

- müüja

- Video

- virtuaalne

- Tee..

- kuidas

- M

- Mis on

- mis

- kuigi

- will

- aknad

- koos

- Töö

- oleks

- kirjutamine

- aasta

- Sinu

- youtube

- sephyrnet

![Rikkumiste ennetamine nulli usaldatud turbearhitektuuriga [uus kontroll-loend] Rikkumiste ennetamine nulli usaldatud turbearhitektuuriga [uus kontroll-loend]](https://platoblockchain.com/wp-content/uploads/2024/03/breach-prevention-with-zero-trust-security-architecture-new-checklist-300x262.jpg)