Lugemisaeg: 5 protokoll

Lugemisaeg: 5 protokoll

Alates 2013. aastast on CryptoLockeri pahavara erinevates vormides ja iteratsioonides üle Interneti levinud. CryptoLocker on lunavara troojalane, mis sihib Microsoft Windowsi kasutavaid arvuteid ja on küberkurjategijate seas eriti populaarne, kuna suudab lugeda faili, krüpteerib selle faili, kirjutab algfaili krüptitud failiga üle ja nõuab faili tagastamise eest lunaraha.

[Tuleb märkida, et Comodo isolatsioonitehnoloogia kaitseb kliente CryptoLockeri eest, mida rõhutati 2013. aasta ajaveebipostituses: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Kuna CryptoLocker on pahavara arenedes endiselt populaarne, on arenenud ka turbetarkvarast kõrvalehoidmise meetodid ning kübervargad võtavad iga päev kasutusele uusi tehnikaid.

Sisestage faks.

Comodo Threat Research Labsi insenerid avastasid hiljutise andmepüügirünnaku, mis saadab ettevõtetele ja tarbijatele üle maailma juhuslikke e-kirju koos faksiks märgitud manustega.

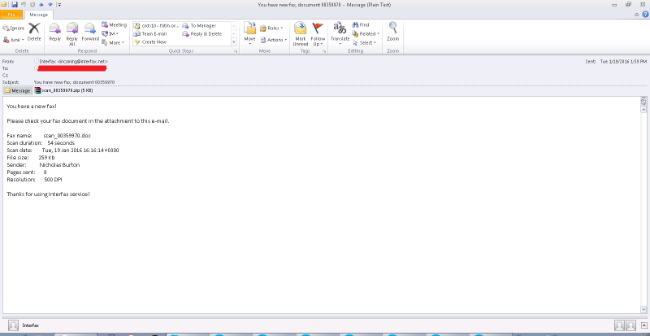

Meili teema on "Teil on uus faks, dokument 00359970" ja meili sisu on tavaline faks (vähemalt nii tundub)

Allpool on "faksi" andmepüügimeilide ekraanipilt.

Selle uue pahavara tüve teeb ainulaadseks see, et see on tegelikult kaheosaline pahavarasüsteem, mis töötab koos nii käivitatava faili kui ka pakkfaili. Comodo inseneride sõnul on skriptid jaotatud eraldi käivitatavateks failideks, muutes krüpteeritava käivitatava faili suuruseks alla 3 KB – mis võimaldab faili suurusel läbida paljusid turbekihte.

Algne skript ei lõpe pärast krüpteerija allalaadimist, see jätkab täitmist ja loob ka pakkfaili ning käivitab CryptoLockeri.

Pahatahtlik käitumine ilmneb järgmises etapis ja ilmub ainult koos käivitatava faili ja pakettfaili kombinatsiooniga, mis luuakse tööajal.

Faksi või e-faksi tunnuslause kasutamine paneb inimesed meili avama ja seejärel faksi vaatamiseks manusele klõpsama.

Comodo Ohuuuringute labor meeskond tuvastas selle andmepüügi meilikampaania IP-, domeeni- ja URL-i analüüsi abil.

„Seda tüüpi uus pahavara tüvi on uuenduslik – võtta kasutusele mõned lihtsad programmeerimisideed ja kombineerida need negatiivsete kavatsustega. Need küberkurjategijad pühendavad ilmselgelt suure hulga testimist, uurimistööd, analüüsi ja programmeerimist, et see juhtuks,“ ütles Fatih Orhan, Comodo tehnoloogiadirektor ja Comodo Threat Research Labi juht. „Vanema tehnoloogia idee, nagu e-faks, kasutamine ja selle kasutamine koos värskendatud koodi ja pahavaratüvega, nagu CryptoLocker, ühendab kaks koolkonda. Küberkurjategijad püüavad jätkuvalt ettevõtteid ja tarbijaid ära kasutada, seega hoiatage avalikkust selle eest, millel klõpsate sellises meilis – sellel võivad olla tõsised tagajärjed.

Comodo Threat Research Labsi meeskond koosneb enam kui 40 IT-turbespetsialistist, eetilisest häkkerist, arvutiteadlasest ja insenerist, kõik Comodo täiskohaga töötajad, kes analüüsivad ja filtreerivad rämpsposti, andmepüügi ja pahavara kogu maailmast. USA-s, Türgis, Ukrainas, Filipiinidel ja Indias asuvate kontoritega meeskond analüüsib päevas rohkem kui 1 miljonit potentsiaalset andmepüügi, rämpsposti või muud pahatahtlikku/soovimatut e-kirja, kasutades teadmisi ja leide oma praeguse kliendibaasi kindlustamiseks ja kaitsmiseks. ja laiem avalikkus, ettevõtted ja Interneti-kogukond.

Kui tunnete, et teie ettevõtte IT-keskkonda rünnatakse andmepüügi, pahavara, nuhkvara või küberrünnakute tõttu, võtke ühendust Comodo turbekonsultantidega: https://enterprise.comodo.com/contact-us.php

Pahatahtliku meili ekraanipilt on jäädvustatud allpool:

Süsteemiadministraatorile ja IT-direktoritele on allpool toodud üksikasjad pahavara toimimise kohta.

Selle andmepüügimeili keerulisem osa on dekodeeritud. See skript proovib alla laadida faili aadressilt www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com ja salvestada selle %temp% alla nimega 770646_crypt.exe (nii et iga kasutaja jaoks on see midagi sellist nagu C:/ Users /yourusername/AppData/Local/Temp/ ja 770646 on lihtsalt juhuslik arv).

Huvitav osa on see, et allalaaditud täitmisfaili ei käivitata otse, kuna see pole iseenesest pahavara fail. See on lihtsalt käivitatav fail, mida kasutatakse krüptimiseks ja millel pole midagi muud. Ja see teeb selle ka erakordseks, kuna faili suurus on vaid 2560 baiti (vähem kui 3 KB!!!). Dekompileeritud kood sisaldab vaid 40–50 koodirida. See fail võib võrgu erinevatel tasanditel paljudest turvafiltritest mööda minna.

Niisiis, kui see fail pole pahavara, vaid lihtsalt krüptija, siis milline on pahatahtlik käitumine? Algne skript (mitte täpselt esimene, vaid eemaldatud skript) ei lõpe pärast krüpteerija allalaadimist. See jätkab täitmist ja loob ka teise pakkfaili. See nimetab selle uue pakkfaili nimega 770646_tree.cmd ja salvestab selle samasse kataloogi (%temp%). Tegelikult on see pakkfail pahatahtliku käitumise tegelik allikas. Esmalt vaatab see läbi kõik draivid (kontrollib kogu tähestikku A-st Z-ni) ja otsib iga draivi iga kataloogi, läbib kõik alamkataloogid ja leiab dokumendifailid, pdf-id, arhiivifailid, lähtekoodid, multimeediumiandmed, konfiguratsioonifailid, joonistusfailid ja paljud muud failitüübid.

Otsitavate failitüüpide loendis on rohkem kui 70, sealhulgas (kuid mitte ainult):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg jne...

Kui leitakse fail, mis vastab ühele neist laienditest, käivitatakse selle faili krüptija (allalaaditud käivitatav fail). Krüpteerija ei muuda faililaiendit ega midagi muud, vaid krüpteerib sisu ja lahkub failist. Kui kõigis kaustades ja kõigis draivides olevate failide krüptimine on lõppenud, kustutab partiifail krüpteerimisfaili.

Seejärel loob partiifail Readme-faili (nimega 770646_readme.txt) ja kirjutab sellesse järgmise teksti:

TÄHELEPANU:

Kõik teie dokumendid, fotod, andmebaasid ja muud olulised isiklikud failid krüpteeriti tugeva RSA-1024 algoritmi abil ainulaadse võtmega.

Failide taastamiseks peate maksma 0.5 BTC (bitcoine). Selleks tehke järgmist.

1. Looge Bitcoini rahakott siin:

https://blockchain.info/wallet/new

2. Ostke 0.5 BTC sularahaga, kasutades otsingut siit:

https://localbitcoins.com/buy_bitcoins

3. Saatke sellele Bitcoini aadressile 0.5 BTC:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Saatke mis tahes e-kiri aadressile:

keybtc@inbox.com

Pärast seda saate e-kirja üksikasjalike juhistega failide taastamiseks.

Pidage meeles: keegi peale meie ei saa teid aidata. Mõttetu on Windowsi uuesti installimine, failide ümbernimetamine jne.

Teie failid dekrüpteeritakse nii kiiresti kui makse sooritate.

Esmalt avab see faili märkmiku redaktoris ja seejärel kopeerib selle faili ka kasutaja töölauale uue failina nimega DECRYPT_YOUR_FILES.txt . Pakettfail lisab ka Windowsi käivitamisel automaatkäivituse registrisse kirje, mis kuvab arvuti esmakordsel avamisel sama readme-teate. Lõpuks kustutab partiifail ka ennast.

Comodo inseneride kokkuvõte:

Nagu analüüsist näha, on failide krüpteerimise eesmärk regulaarne ja kõigile turbeekspertidele teada. Kuid valitud meetod sissetungimiseks ja krüpteerimiskäitumise näitamiseks on siin erinev, kuna allalaaditud käivitatav fail ei ole iseenesest pahatahtlik ja täidab ainult osa kogu eesmärgist. Teise osa täidab pakkskript, mis luuakse käitusajal (nii et seda pole alguses olemas). Mõlema faili käivitamise kombinatsioon loob lõpliku pahatahtliku kavatsuse, mis krüpteerib kõik failid. See meetod võib teatud turvafiltritest ja -toodetest kindlasti mööda minna kahe teguri tõttu.

-

- käivitatava faili sisu ja suurus on liiga väikesed (alla 3 KB) ega sisalda lõpuks pahatahtlikku käitumist.

- Pahatahtlikku käitumist näidatakse ainult täitmisfaili ja pakettfaili kombinatsiooniga, mis luuakse käitusajal.

ALUSTA TASUTA KATSET HANKIGE TASUTA OMA INSTANT TURVAKARTI

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoAiStream. Web3 andmete luure. Täiustatud teadmised. Juurdepääs siia.

- Tuleviku rahapaja Adryenn Ashley. Juurdepääs siia.

- Allikas: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :on

- :on

- :mitte

- $ UP

- 1

- 70

- a

- võime

- Vastavalt

- üle

- tegelikult

- aadress

- Lisab

- ADEelis

- pärast

- jälle

- algoritm

- Materjal: BPA ja flataatide vaba plastik

- võimaldab

- Tähestik

- Ka

- vahel

- summa

- an

- analüüs

- analüüse

- analüüsides

- ja

- Teine

- mistahes

- Arhiiv

- OLEME

- AS

- At

- rünnak

- tagasi

- baas

- BE

- sest

- olnud

- Algus

- on

- alla

- Hoiduge

- Bitcoin

- bitcoini aadress

- Bitcoin Wallet

- Bitcoins

- Blogi

- mõlemad

- Toomine

- Katki

- BTC

- ettevõtted

- kuid

- ostma

- by

- Kampaania

- CAN

- Raha

- ettevaatust

- muutma

- Kontroll

- Lapsed

- selgelt

- klõps

- kood

- COM

- kombinatsioon

- kombineerimine

- Tulema

- tuleb

- kogukond

- Ettevõtte omad

- arvuti

- arvutid

- konfiguratsioon

- Tagajärjed

- konsultandid

- Tarbijad

- kontakt

- sisaldama

- Piiramine

- sisaldab

- sisu

- pidev

- jätkates

- võiks

- looma

- loodud

- loob

- Praegune

- klient

- Kliendid

- küberrünnakud

- küberkurjategijad

- Küberturvalisus

- iga päev

- andmed

- andmebaasid

- päev

- Nõudlus

- lauaarvuti

- üksikasjalik

- detailid

- erinev

- otse

- Juhataja

- kataloogid

- Direktorid

- avastasin

- do

- dokument

- dokumendid

- ei

- Ei tee

- domeen

- alla

- lae alla

- joonistus

- ajam

- kaks

- e-post

- iga

- toimetaja

- kirju

- töötajad

- krüpteeritud

- krüpteerimist

- Inseneride

- ettevõte

- kanne

- keskkond

- eriti

- jms

- eetiline

- sündmus

- lõpuks

- arenenud

- täpselt

- Välja arvatud

- erandlik

- täitmine

- näitama

- eksisteerima

- ekspertide

- laiendamine

- laiendused

- tegurid

- faks

- tundma

- fail

- Faile

- filtreerimine

- Filtrid

- lõplik

- leiab

- esimene

- Järel

- eest

- vormid

- avastatud

- tasuta

- Alates

- täis

- saama

- maakera

- eesmärk

- rüütama

- häkkerid

- juhtuda

- Olema

- aitama

- siin

- Esiletõstetud

- Kuidas

- Kuidas

- HTTPS

- idee

- ideid

- tuvastatud

- if

- oluline

- in

- Kaasa arvatud

- India

- uuenduslik

- teadmisi

- kiire

- juhised

- tahtlus

- kavatsused

- huvitav

- Internet

- sisse

- sisse

- IP

- IT

- see turvalisus

- kordused

- ITS

- ise

- jpg

- lihtsalt

- Võti

- teatud

- labor

- Labs

- suur

- käivitab

- kihid

- viima

- taset

- peitub

- nagu

- piiratud

- liinid

- nimekiri

- välimus

- Madal

- tehtud

- tegema

- TEEB

- Tegemine

- malware

- palju

- märgitud

- sobitamine

- max laiuse

- mai..

- ainult

- sõnum

- meetod

- meetodid

- Microsoft

- Microsoft Windows

- miljon

- rohkem

- Multimeedia

- Nimega

- nimed

- negatiivne

- võrk

- Uus

- järgmine

- number

- of

- bürood

- Vana

- on

- ONE

- ainult

- avatud

- Avaneb

- or

- originaal

- Muu

- välja

- osa

- sooritama

- Maksma

- makse

- Inimesed

- täitma

- täidab

- isiklik

- Filipiinid

- Phishing

- õngevõtmiskatset

- Fotod

- PHP

- tükki

- Platon

- Platoni andmete intelligentsus

- PlatoData

- populaarne

- post

- potentsiaal

- Toodet

- spetsialistid

- kaitsma

- avalik

- Kiire

- juhuslik

- Lunaraha

- ransomware

- Lugenud

- saama

- hiljuti

- registri

- regulaarne

- jäänused

- teadustöö

- taastama

- tagasipöördumine

- jooks

- jooksmine

- s

- Ütlesin

- sama

- Säästa

- Koolid

- teadlased

- tulemuskaart

- Ekraan

- skripte

- Otsing

- otsimine

- kindlustama

- turvalisus

- tundub

- nähtud

- väljavalitud

- saatma

- saatmine

- eri

- tõsine

- peaks

- näidatud

- Näitused

- lihtne

- SUURUS

- So

- tarkvara

- mõned

- midagi

- allikas

- spam

- nuhkvara

- käivitamisel

- Samm

- Lugu

- tugev

- teema

- süsteem

- Võtma

- võtmine

- eesmärgid

- meeskond

- tehnikat

- Tehnoloogia

- Testimine

- kui

- et

- .

- Filipiinid

- Neile

- SIIS

- Need

- see

- arvasin

- oht

- Läbi

- aeg

- et

- kokku

- Summa

- Trojan

- Türgi

- kaks

- tüüp

- liigid

- meie

- Ukraina

- all

- ainulaadne

- ajakohastatud

- Uudised

- URL

- us

- Kasutatud

- Kasutaja

- kasutamine

- eri

- vaade

- rahakott

- Tee..

- Hästi

- olid

- M

- millal

- mis

- kogu

- will

- aknad

- koos

- sõna

- töötab

- sa

- Sinu

- sephyrnet

- Tõmblukk