Krakenil, nagu igal populaarsel teenusel, on kliente, keda sihivad petturid, kes püüdma andmepüügimeilide saatmiseks @kraken.com e-posti aadressidelt. Te ei tohiks kunagi näha seda võltsitud meilivormingut, sest meiliteenuse pakkujad, nagu Gmail, peaksid selle tagasi lükkama, kuna nende serverid märkavad, et petturi kirjad ei tule Krakenist. Kulisside taga peaks vastuvõttev meiliserver otsima tavalisi DNS-kirjeid, et kontrollida, kas e-kiri tuleb õigest kohast (st SPF-, DKIM-, DMARC-kirjed).

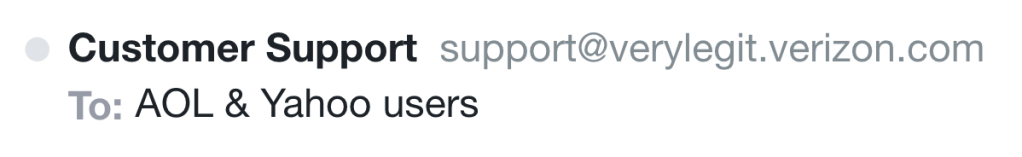

Kraken Security Labs usub "usalda, kuid kontrolli" ja testib regulaarselt Krakeni e-posti turvakontrolli tõhusust. Ühe nendest katsetest avastasime, et mitmed meiliteenuse pakkujad ei teosta lihtsaid kontrolle ja seavad seega oma kasutajad (ja potentsiaalselt meie kliendid) andmepüügi ohtu: yahoo.com-i ja aol.com-i kasutajad olid ohus, et meilid saadetakse kohale. oma postkasti populaarsete kohtade olematutest alamdomeenidest, nagu admin@verylegitemails.verizon.com.

Kraken Security Labs teatas sellest probleemist Verizon Mediale (kellele kuulusid saidid aol.com ja yahoo.com) 8. oktoobril 2020. Kahjuks klassifitseeriti see madala raskusastmega ja meie esitamine suleti vähese mõju tõttu. Kuid sellest ajast peale tundub, et mõlemas meilisüsteemis on täiustusi rakendatud, parandades mõned allpool kirjeldatud probleemid.

Saate end alati kaitsta otsides andmepüügipettusi. Kui kasutate praegu veebisaiti aol.com või yahoo.com, peaksite kaaluma ka oma meiliteenuse vahetamist aadressile gmail.com või protonmail.com. Kui haldate oma domeeni, veenduge, et teie DMARC-, SPF- ja DKIM-kirjed oleksid ajakohased, et piirata petturite võimalust teie domeeni kasutada.

At Krakeni turvalaborid, meie missioon on harima ja volitama krüptovaluuta omanikud, kellel on teadmised, mida nad vajavad oma varade kaitsmiseks ja oma vahendite ohutuks kasutamiseks nii, nagu nad õigeks peavad. Sellest artiklist leiate rohkem tehnilisi üksikasju selle e-kirjade võltsimise tehnika kohta, kuidas me oma domeene kaitseme ja milliseid samme saate oma turvalisuse tagamiseks võtta.

Tehnilised detailid

Pettus oli kunagi kõige levinum ründevorm, vaid kümme aastat tagasi. Meiliserveritel polnud saatjate kontrollimiseks tõhusat viisi. Võltsitud saatjaga kirjade õnnestumise määr on suurem, kuna paljud kasutajad ei mõista, et seda välja saab võltsida. Sõnum äratuntavalt domeenilt (nt mail@kraken.com) võib luua illusiooni autoriteedist ja turvalisusest, eriti kui võrrelda võõra aadressiga, näiteks mail@example-strange-domain.xyz. Õnneks on tänapäeval enamikul meiliteenuse pakkujatel võltsimise vastu märkimisväärne kontroll. Standardid, nagu DMARC, on vormistanud tehnikad, mis muudavad võltsimise palju keerulisemaks.

Postide turvamine

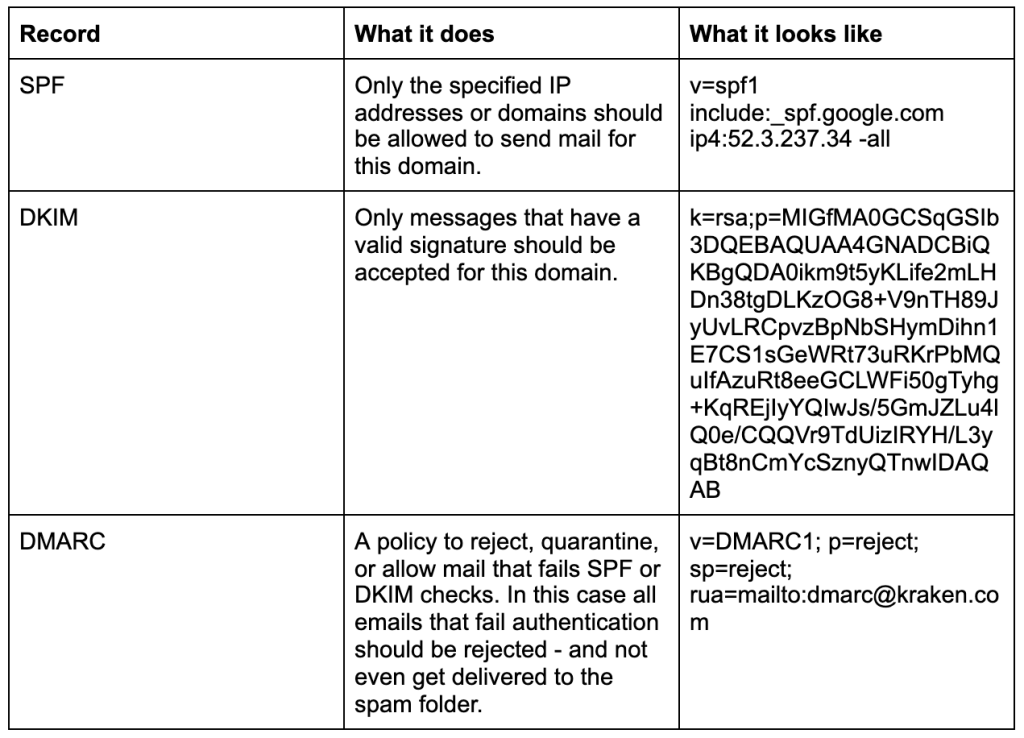

Meilide turvalisus on keerulisem kui siin käsitletav, kuid praegused parimad võltsimise vältimise tavad keskenduvad SPF-, DMARC- ja DKIM-kirjetele. Kui meiliserver kirju saab, teeb see nende kirjete kontrollimiseks mõne DNS-i otsingu meili domeenist.

Iga meiliserver käsitleb neid kontrolle erinevalt. Näiteks märgistab Gmail kõik kirjad, mis ei vasta SPF-kontrollile, hirmutava välimusega hoiatusbänneriga, mis julgustab kasutajaid olema ettevaatlik (kuigi meiliserver poleks neid kirju tehniliselt kunagi aktsepteerinud), ja kõik kirjad, mis ei läbi DMARC-kontrolli ja millel on "tagasilükkamise" poliitikat ei aktsepteerita üldse.

Teistel meiliteenuse pakkujatel võivad olla dramaatiliselt erinevad protseduurid, millest igaühel on oma patenteeritud algoritm. Näiteks otsustavad mõned teenusepakkujad e-kirjad täielikult blokeerida, teised saadavad rämpspostkasti, kolmandad hoiatustega postkasti meilid.

Katsetamine tasuta meilipakkujatega

Meie jaoks teeb muret ebajärjekindel jõustamine erinevate pakkujate vahel, mistõttu tegime täiendavaid katseid. Püüdsime saata lukustatud domeeni kohta võltsitud e-kirju parimatele tasuta meiliteenuse pakkujatele ja jälgisime nende käitumist.

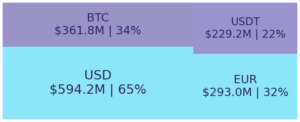

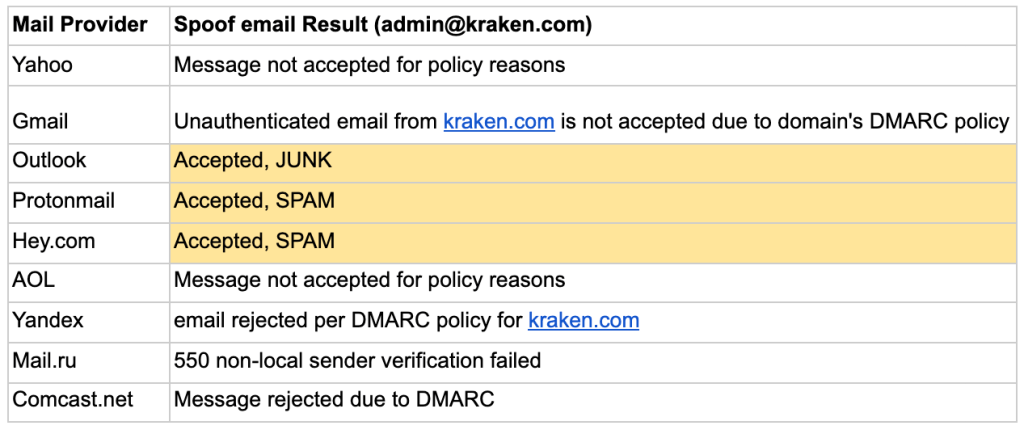

Katse 1 – võltsimine admin@kraken.com (turvaline baasdomeen)

Saatsime võltsitud meili domeenist, millel oli kehtiv hardfaili SPF-kirje, kehtiv DMARC-kirje ja konfigureeritud DKIM-i valija.

Ootused: Meilid lükatakse tagasi, kuna see ei pärine lubatud IP-aadressilt ja sellel pole DKIM-i allkirja.

Siin pole suuri üllatusi, kuigi sõnumi saatmine rämpspostile või rämpspostile tähendab, et teoreetiliselt võivad kasutajad siiski petta jääda, kui nad eeldavad, et see on viga.

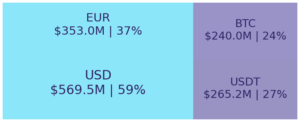

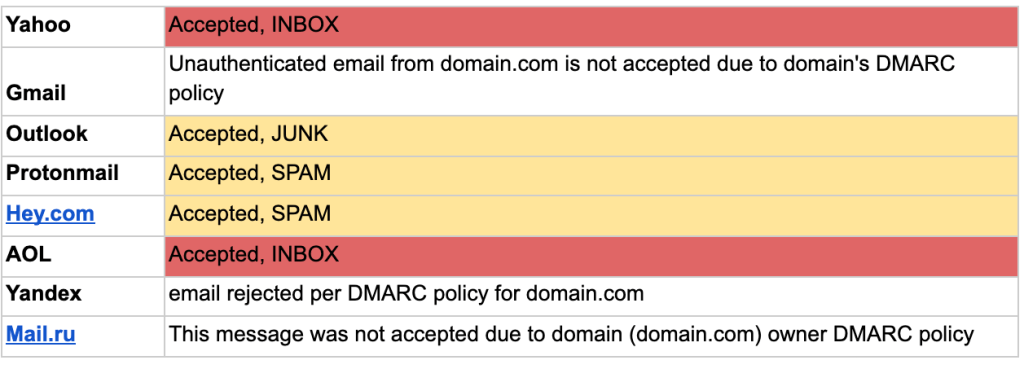

Katse 2 – võltsimine admin@fakedomain.kraken.com (olematu alamdomeen)

Saatsime võltsitud meili alamdomeeni domeenilt, mida pole olemas. Selle hostinime kohta pole ühtegi kirjet.

Ootused: Meilid lükatakse tagasi, kuna hostinime pole olemas või sellel pole kirjeid (ei A-kirjet, SPF- või DKIM-kirjet pole). Lisaks määrati DMARC-poliitika olekuks „tagasilükkamine” ja seega tuleks kõik meilid, mida SPF/DKIM ei saa autentida, tagasi lükata.

Üllataval kombel võtsid Yahoo.com ja AOL.com meiliserverid selle ilmselgelt võltsitud kirja vastu ja panid selle ohvri postkasti. See on eriti murettekitav, kuna see tähendab, et ründaja peab lihtsalt lisama alamdomeeni, et tema e-kirju aktsepteeritaks ja et nende platvormide kasutajad näeksid õigustatud (nt admin@emails.chase.com).

AOL.com ja Yahoo.com kuulusid sel ajal Verizon Mediale, seega teavitasime neid sellest probleemist 8. oktoobril 2020. Verizon Media lõpetas probleemi kui mitteametliku ja reguleerimisalast väljas oleva probleemi. Kraken Security Labs kordas, kui oluline on kaitsta AOL-i ja Yahoo kasutajaid andmepüügi eest, kuid nende probleemide lahendamiseks edasist teavet ei antud.

Sellest ajast peale tundub, et täiustusi on rakendatud: e-kirjad lükatakse nüüd tagasi DMARC-i poliitika kohaselt ja näib, et on rakendatud paremat määra piiramist.

Väidame endiselt, et Yahoo ja Verizoni e-posti kasutajad on suuremas ohus, kuna teised müüjad hoiatavad oma kasutajaid oluliselt paremini, kui e-kirju ei saa autentida (nagu juhtub siis, kui DMARC-i/DKIM-i/SPF-i üldse ei kasutata).

Takeaways

Vaatamata domeeniomaniku pingutustele ei filtreeri meiliteenuse pakkujad alati e-kirju ootuspäraselt. Kasutajatel, kelle e-posti aadressid on @yahoo.com ja @aol.com, oli suurem oht saada võltsitud sõnumeid, kuigi need teenusepakkujad võisid neid sõnumeid hõlpsasti tuvastada ja filtreerida. Kuigi käitumine on paranenud, soovitame siiski vahetada oma kõrgema tundlikkusega meili teenusepakkuja vastu, kes filtreerib paremini (nt Gmail või Protonmail).

Kui kasutate meiliserverit, veenduge, et teie DMARC-i, DKIM-i ja SPF-i meili DNS-kirjed oleksid alati ajakohased ning kontrollige regulaarselt, kas teie e-posti juhtelemendid töötavad.

Allikas: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritm

- Materjal: BPA ja flataatide vaba plastik

- vahel

- ümber

- artikkel

- vara

- kaamerate taga

- BEST

- parimaid tavasid

- tagaajamine

- Kontroll

- suletud

- tulevad

- ühine

- KOMMUNIKATSIOON

- cryptocurrency

- Praegune

- DID

- avastasin

- DNS

- Domeenid

- Tõhus

- sobima

- vorm

- tasuta

- raha

- siin

- Kuidas

- HTTPS

- mõju

- IP

- IP-aadress

- küsimustes

- IT

- teadmised

- Kraken

- Labs

- Õppida

- lookup

- peamine

- Meedia

- missioon

- Muu

- Phishing

- Platvormid

- poliitika

- populaarne

- kaitsma

- andmed

- Oht

- jooks

- jooksmine

- Petturid

- Ekraan

- turvalisus

- komplekt

- lihtne

- So

- spam

- standardite

- edu

- süsteemid

- Tehniline

- Testimine

- testid

- aeg

- ülemine

- us

- Kasutajad

- müüjad

- WHO

- Yahoo

- aastat