JetBrains TeamCity tarkvaraarenduse platvormihalduri pilvversioonid on juba värskendatud uue paari kriitilise haavatavusega, kuid kohapealsed juurutused vajavad viivitamatut paikamist, hoiatas sel nädalal müüja turvanõuanne.

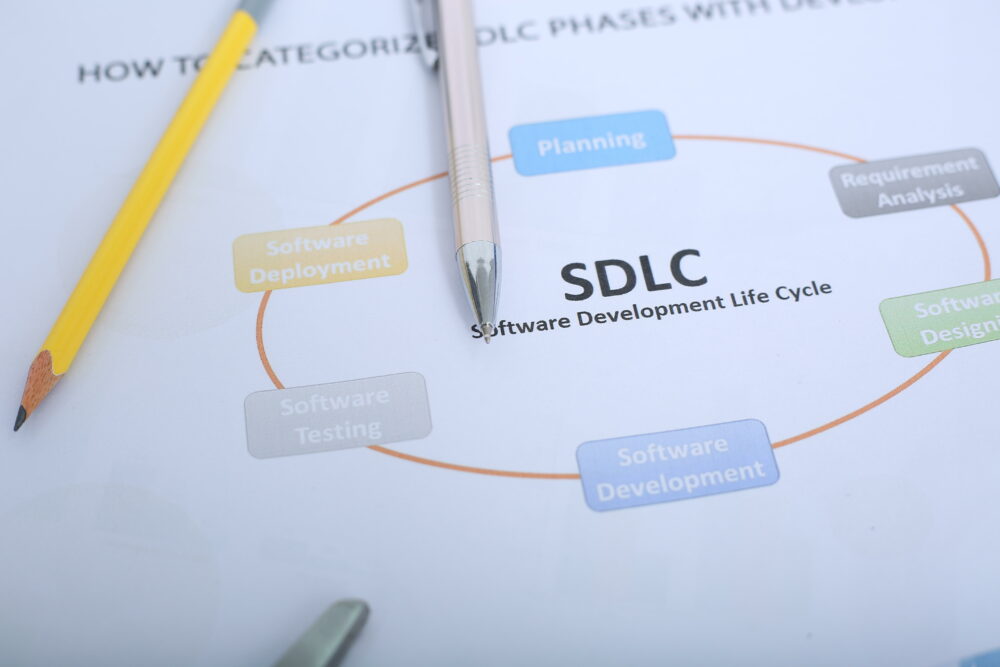

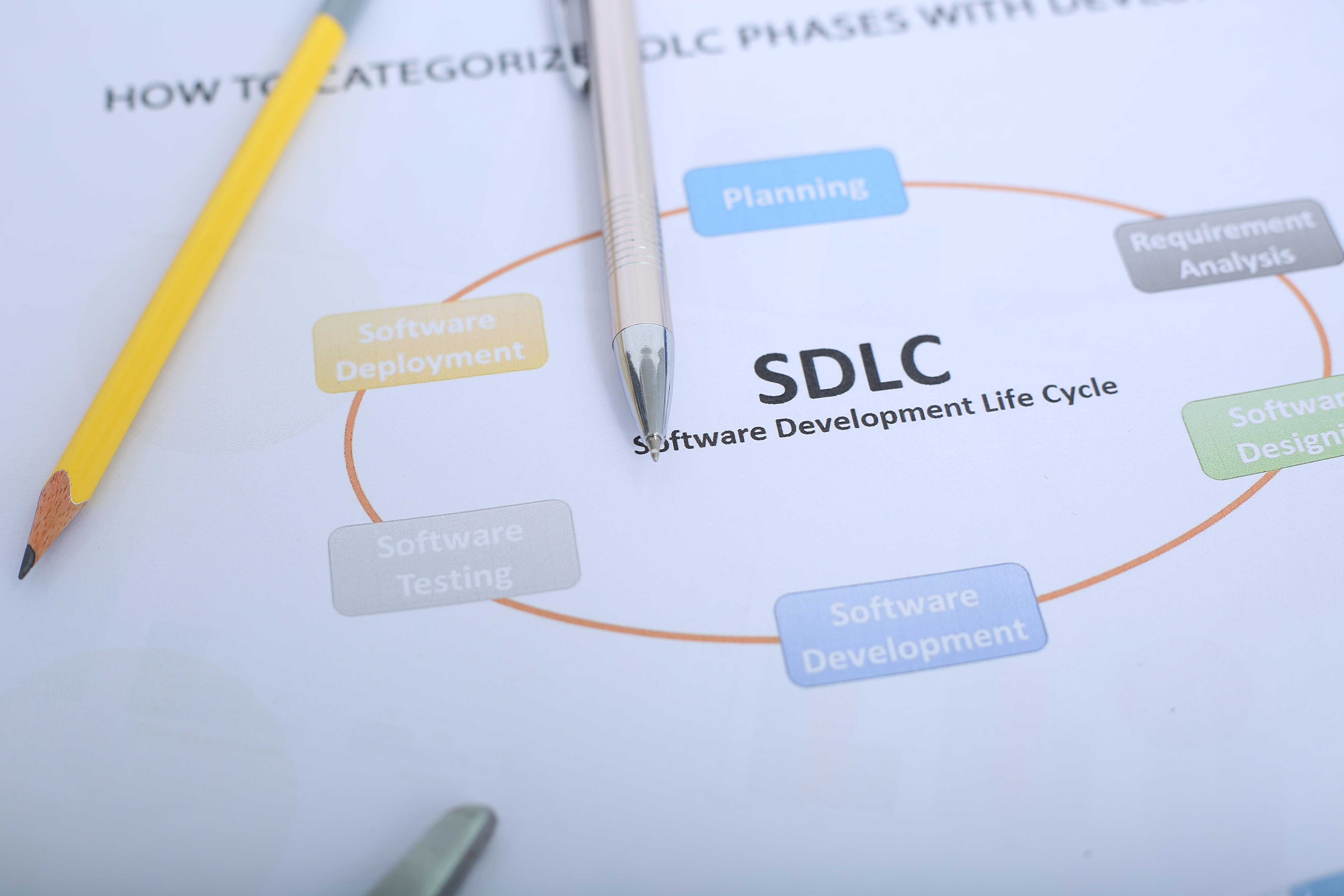

See on teine voor kriitilised TeamCity haavatavused viimase kahe kuu jooksul. Selle tagajärjed võivad olla laiad: ettevõtte tarkvaraarenduse elutsükli (SDLC) platvormi kasutatakse 30,000 XNUMX organisatsioonis, sealhulgas Citibank, Nike ja Ferrari.

TeamCity tööriist haldab tarkvaraarenduse CI/CD konveieri, mis on protsess, mille käigus koodi koostatakse, testitakse ja juurutatakse. Uued haavatavused, mida jälgitakse CVE-2024-27198 ja CVE-2024-27199 all, võivad lubada ohus osalejatel autentimisest mööda minna ja saada administraatori kontrolli ohvri TeamCity serveri üle. ajaveebi postitus TeamCitylt.

Rapid7 leidis vead ja teatas neist veebruaris, lisas ettevõte. Rapid7 meeskond on valmis avaldama peagi kõik tehnilised üksikasjad, mistõttu on TeamCity kohapealseid versioone kuni 2023.11.3 kasutavatel meeskondadel hädavajalik oma süsteemid parandada enne, kui ohus osalejad võimalusest kinni haaravad, soovitas ettevõte.

Lisaks TeamCity värskendatud versiooni 2023-11.4 väljaandmisele pakkus müüja turvapaiga pistikprogrammi meeskondadele, kes ei saa kiiresti uuendada.

CI/CD keskkond on tarkvara tarneahela jaoks ülioluline, muutes selle atraktiivseks ründevektoriks keerukate arenenud püsivate ohtude (APT) rühmade jaoks.

JetBrains TeamCity vead ohustavad tarkvara tarneahelat

2023. aasta lõpus tõstsid valitsused üle maailma häirekella, et Venemaa riiklikult toetatud rühmitus APT29 (teise nimega Nobelium, Midnight Blizzard ja Cozy Bear – 2020. aasta rünnaku taga tegutseja) SolarWindsi rünnak) kasutas sarnast aktiivselt ära JetBrains TeamCity haavatavus mis võib samuti võimaldada tarkvara tarneahela küberrünnakuid.

"Autentimata ründaja võime autentimiskontrollidest mööda minna ja administratiivset kontrolli saavutada ei kujuta endast märkimisväärset ohtu mitte ainult vahetule keskkonnale, vaid ka selliste ohustatud CI/CD torujuhtmete kaudu arendatava ja juurutava tarkvara terviklikkusele ja turvalisusele," ütles Ryan Smith. , Deepfence'i tootejuht, ütles avalduses.

Smith lisas, et andmed näitavad "märkimisväärset tõusu" nii tarkvara tarneahela küberrünnakute mahus kui ka keerukuses üldiselt.

"Hiljutine JetBrainsi intsident on terav meeldetuletus haavatavuse kiire haldamise ja ennetavate ohtude tuvastamise strateegiate kriitilisusest," ütles Smith. "Agiilsuse ja vastupidavuse kultuuri edendamisega saavad organisatsioonid suurendada oma võimet tõrjuda esilekerkivaid ohte ja kaitsta tõhusalt oma digitaalseid varasid."

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- Allikas: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :on

- :mitte

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- võime

- Vastavalt

- üle

- aktiivselt

- osalejad

- lisatud

- lisamine

- admin

- haldus-

- edasijõudnud

- soovitatav

- nõuandev

- vastu

- aka

- alarm

- võimaldama

- juba

- Ka

- an

- ja

- APT

- AS

- vara

- rünnak

- ründaja

- ahvatlev

- Autentimine

- BE

- Pidage

- olnud

- enne

- taga

- on

- mõlemad

- Bug

- vead

- ehitatud

- kuid

- by

- ümbersõidutee

- CAN

- maadlus

- kett

- Kontroll

- Citibank

- kood

- ettevõte

- keerukus

- Kompromissitud

- kontrollida

- võiks

- kriitiline

- kriitilisus

- kultuur

- küberrünnakud

- andmed

- lähetatud

- kasutuselevõtt

- detailid

- Detection

- arenenud

- & Tarkvaraarendus

- digitaalne

- Digitaalsed varad

- tõhusalt

- smirgel

- suurendama

- keskkond

- ära kasutades

- Veebruar

- Ferrari

- vigu

- eest

- edendamine

- avastatud

- Alates

- täis

- põhiline

- kasu

- Üldine

- saama

- Valitsused

- Grupp

- Grupi omad

- Olema

- juhataja

- HTTPS

- Vahetu

- hädavajalik

- in

- juhtum

- Kaasa arvatud

- terviklikkuse

- IT

- jpg

- Hilja

- eluring

- Tegemine

- juhtimine

- juht

- haldab

- kesköö

- kuu

- Vajadus

- Uus

- NIKE

- märkimisväärne

- of

- pakutud

- ainult

- peale

- Võimalus

- organisatsioonid

- paar

- minevik

- Plaaster

- Lappimine

- torujuhe

- inimesele

- Platon

- Platoni andmete intelligentsus

- PlatoData

- plugin

- valmis

- tekitab

- post

- Proaktiivne

- protsess

- Toode

- kiiresti

- tõstatatud

- tagajärjed

- hiljuti

- vabastama

- vabastades

- meeldetuletus

- Teatatud

- vastupidavust

- Oht

- ümber

- jooksmine

- vene

- Ryan

- s

- kaitsta

- Ütlesin

- Teine

- turvalisus

- turvapaik

- server

- teenib

- Näitused

- märkimisväärne

- sarnane

- sepp

- tarkvara

- tarkvaraarenduse

- tarkvara tarneahel

- keeruline

- Karm

- väljavõte

- strateegiad

- selline

- varustama

- tarneahelas

- süsteemid

- meeskond

- meeskonnad

- Tehniline

- katsetatud

- et

- .

- oma

- see

- sel nädalal

- oht

- ohus osalejad

- ähvardused

- Läbi

- nurjata

- et

- tööriist

- kaks

- ei suuda

- all

- ajakohastatud

- upgrade

- Kasutatud

- müüja

- versioon

- versioonid

- Ohver

- maht

- Haavatavused

- haavatavus

- hoiatas

- oli

- nädal

- olid

- mis

- lai

- ülemaailmne

- sephyrnet