Lühikokkuvõte sellest, mis juhtus Emotetiga pärast selle tagasitulekut 2021. aasta novembris

Emotet on alates 2014. aastast aktiivne pahavaraperekond, mida haldab küberkuritegude rühmitus, mida tuntakse Mealybug või TA542 nime all. Kuigi see sai alguse pangandustroojana, arenes see hiljem välja botnetiks, millest sai üks levinumaid ohte kogu maailmas. Emotet levib rämpsposti teel; see võib välja filtreerida teavet ohustatud arvutitest ja toimetada nendesse kolmandate osapoolte pahavara. Emoteti operaatorid ei ole oma sihtmärkide suhtes eriti valivad, paigaldades oma pahavara nii üksikisikutele kui ka ettevõtetele ja suurematele organisatsioonidele kuuluvatesse süsteemidesse.

2021. aasta jaanuaris oli Emoteti sihtmärk a Loobu kaheksa riigi rahvusvahelise koostöö tulemusena, mida koordineerisid Eurojust ja Europol. Kuid hoolimata sellest operatsioonist ärkas Emotet 2021. aasta novembris uuesti ellu.

- Emotet käivitas pärast eemaldamist uuesti ilmumist mitu rämpspostikampaaniat.

- Sellest ajast alates on Mealybug loonud mitu uut moodulit ning värskendanud ja täiustanud mitu korda kõiki olemasolevaid mooduleid.

- Emoteti operaatorid on pärast selle tagasitulekut teinud palju pingutusi, et vältida botneti jälgimist ja jälgimist.

- Praegu on Emotet vaikne ja passiivne, tõenäoliselt seetõttu, et ei õnnestu leida tõhusat uut ründevektorit.

Rämpspostikampaaniad

Pärast tagasitulekut, millele järgnesid mitmed rämpspostikampaaniad 2021. aasta lõpus, jätkus 2022. aasta alguses nende trendidega ja registreerusime mitu Emoteti operaatorite käivitatud rämpspostikampaaniat. Selle aja jooksul levis Emotet peamiselt pahatahtlike Microsoft Wordi ja Microsoft Exceli dokumentide kaudu koos manustatud VBA makrodega.

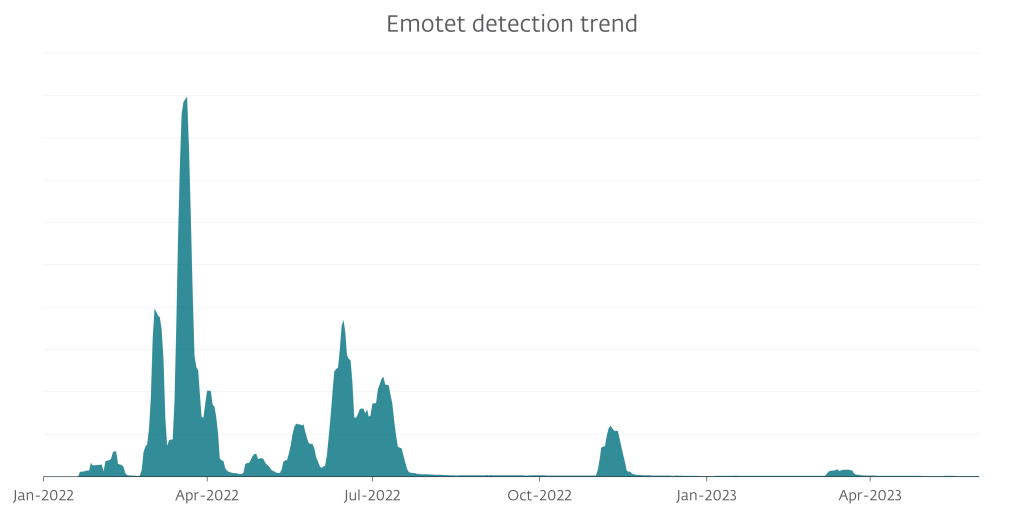

2022. aasta juulis muutis Microsoft mängu kõigi pahavaraperekondade jaoks, nagu Emotet ja Qbot, mis olid levitamismeetodina kasutanud pahatahtlikke dokumente sisaldavaid andmepüügimeile, keelates Internetist hangitud dokumentides VBA makrod. See muutus oli teatas Microsofti poolt aasta alguses ja see võeti algselt kasutusele aprilli alguses, kuid värskendus tühistati kasutajate tagasiside tõttu. Lõplik kasutuselevõtt toimus 2022. aasta juuli lõpus ja nagu on näha jooniselt 2, vähendas värskendus oluliselt Emoteti kompromisse; me ei täheldanud 2022. aasta suvel märkimisväärset tegevust.

Emoteti peamise ründevektori keelamine pani selle operaatorid otsima uusi viise oma sihtmärkide ohustamiseks. Jahukas hakkas katsetama pahatahtlike LNK- ja XLL-failidega, kuid kui aasta 2022 oli lõppemas, püüdsid Emoteti operaatorid leida uut ründevektorit, mis oleks sama tõhus kui VBA makrod. 2023. aastal viisid nad läbi kolm eristavat rämpspostikampaaniat, millest igaüks katsetas veidi erinevat sissetungimise teed ja sotsiaalse inseneri tehnikat. Rünnakute vähenemine ja pidevad muutused lähenemises võivad aga viidata rahulolematusele tulemustega.

Esimene neist kolmest kampaaniast toimus 8. märtsi paikuth, 2023, kui Emoteti robotvõrk hakkas levitama arveteks maskeeritud Wordi dokumente koos manustatud pahatahtlike VBA makrodega. See oli üsna veider, kuna Microsoft keelas VBA makrod vaikimisi, nii et ohvrid ei saanud manustatud pahatahtlikku koodi käivitada.

Oma teises kampaanias vahemikus 13. märtsth ja 18. märtsilth, tundsid ründajad neid vigu ja peale vastuseahela lähenemisviisi lülitusid nad ka VBA makrodelt OneNote'i failidele (ONE) koos manustatud VBScriptidega. Kui ohvrid faili avasid, tervitas neid kaitstud OneNote'i leht, paludes neil sisu vaatamiseks klõpsata nupul Vaata. Selle graafilise elemendi taga oli peidetud VBScript, mis oli seadistatud Emoteti DLL-i allalaadimiseks.

Vaatamata OneNote'i hoiatusele, et see toiming võib viia pahatahtliku sisuni, kipuvad inimesed harjumusest sarnastel viipadel klõpsama ja võivad seega lubada ründajatel oma seadmeid ohustada.

Viimane ESET-i telemeetrias vaadeldud kampaania käivitati 20. märtsilth, kasutades ära eelseisvat tulumaksu tähtpäeva Ameerika Ühendriikides. Botivõrgu saadetud pahatahtlikud meilid teesklesid, et need pärinevad USA maksuametist Internal Revenue Service (IRS) ja sisaldasid lisatud arhiivifaili nimega W-9 form.zip. Kaasas olev ZIP-fail sisaldas Wordi dokumenti manustatud pahatahtliku VBA-makroga, mille eeldatav ohver ilmselt pidi võimaldama. Lisaks sellele spetsiaalselt USA-le suunatud kampaaniale jälgisime ka teist kampaaniat, mis kasutas manustatud VBScripti ja OneNote'i lähenemist, mis oli samal ajal käimas.

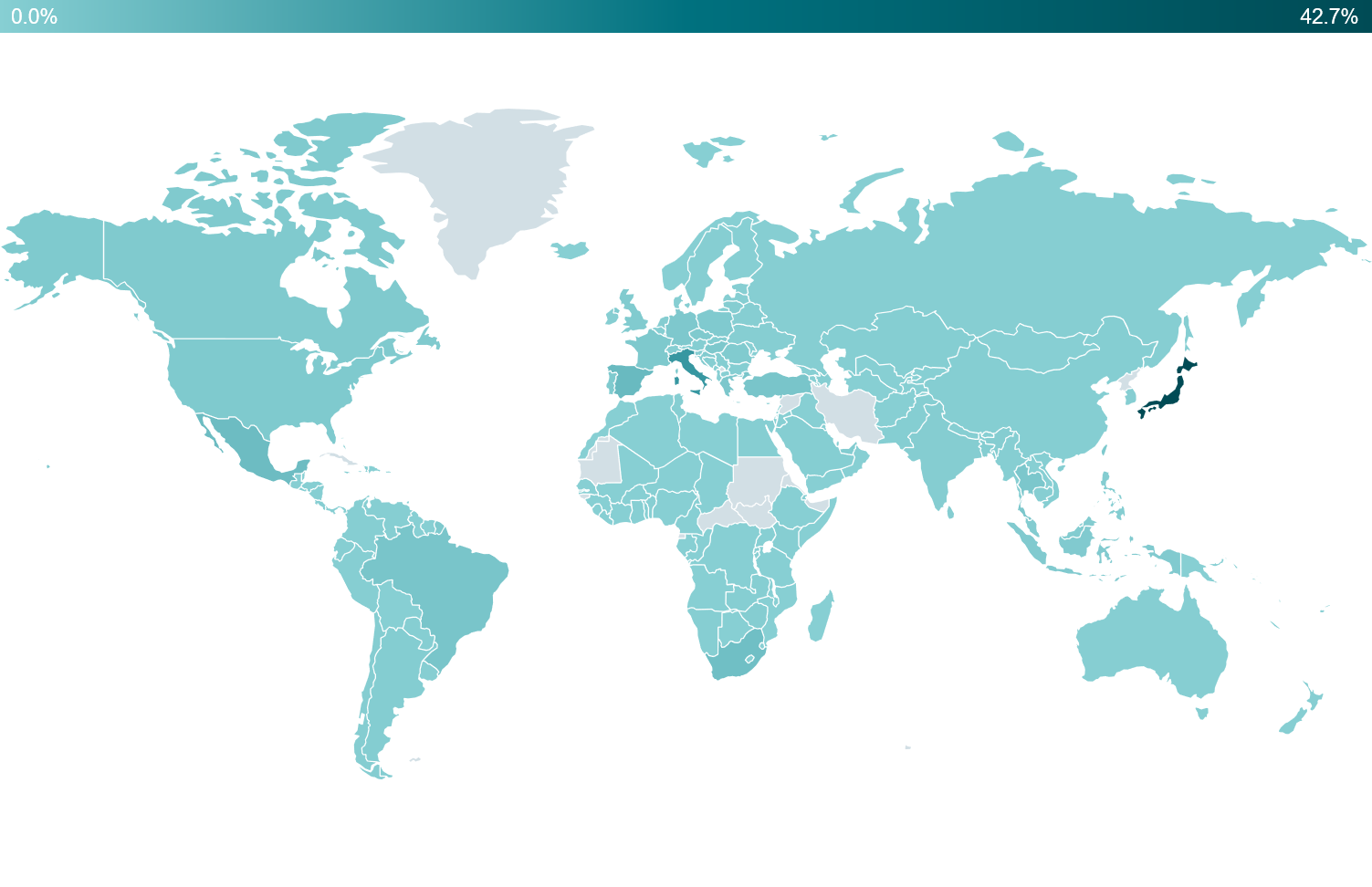

Nagu on näha jooniselt 3, oli enamik ESET-i tuvastatud rünnakutest suunatud Jaapanile (43%) ja Itaaliale (13%), kuigi need arvud võivad olla kallutatud ESET-i tugeva kasutajaskonna tõttu neis piirkondades. Pärast nende kahe parima riigi eemaldamist (et keskenduda ülejäänud maailmale) on jooniselt 4 näha, et löögi sai ka ülejäänud maailm, kolmandal kohal Hispaania (5%), millele järgnes Mehhiko (5 %) ja Lõuna-Aafrika (4%).

Täiustatud kaitse ja hägustused

Pärast selle taasilmumist sai Emotet mitu versiooniuuendust. Esimene tähelepanuväärne omadus on see, et botnet vahetas oma krüptograafilist skeemi. Enne eemaldamist kasutas Emotet peamise asümmeetrilise skeemina RSA-d ja pärast taasilmumist hakkas botnet kasutama elliptilise kõvera krüptograafiat. Praegu on igal Downloaderi moodulil (nimetatakse ka põhimooduliks) kaks manustatud avalikku võtit. Ühte kasutatakse elliptilise kõvera Diffie Hellmani võtmevahetusprotokolli jaoks ja teist kasutatakse allkirja kontrollimiseks – digitaalallkirja algoritm.

Lisaks Emoteti pahavara värskendamisele 64-bitisele arhitektuurile on Mealybug rakendanud oma moodulite kaitsmiseks ka mitmeid uusi hägustusi. Esimene tähelepanuväärne hägusus on juhtimisvoo tasandamine, mis võib oluliselt aeglustada analüüsi ja huvitavate koodiosade leidmist Emoteti moodulites.

Mealybug rakendas ja täiustas ka paljude randomiseerimistehnikate rakendamist, millest kõige tähelepanuväärsemad on struktuuriliikmete järjestuse randomiseerimine ja konstante arvutavate käskude randomiseerimine (konstandid on maskeeritud).

Veel üks mainimist vääriv uuendus juhtus 2022. aasta viimases kvartalis, kui moodulid hakkasid taimeri järjekordi kasutama. Nendega seati moodulite põhifunktsioon ja moodulite suhtlusosa tagasihelistamise funktsiooniks, mida kutsutakse välja mitme lõime kaudu ja see kõik on kombineeritud juhtvoo tasandamisega, kus oleku väärtus, mis haldab millist koodiplokki on väljakutsutav on lõimede vahel jagatud. See hägusus lisab analüüsimisel veel ühe takistuse ja muudab täitmisvoo jälgimise veelgi keerulisemaks.

Uued moodulid

Kasumlikuks ja levinud pahavara säilitamiseks juurutas Mealybug mitu uut moodulit, mis on näidatud joonisel 5 kollasena. Mõned neist loodi botneti kaitsemehhanismiks, teised pahavara tõhusamaks levitamiseks ja lõpuks, kuid mitte vähem tähtsaks mooduliks. mis varastab teavet, mida saab kasutada ohvri raha varastamiseks.

Joonis 5. Emoteti kõige sagedamini kasutatavad moodulid. Punane oli olemas enne mahavõtmist; kollane ilmus pärast tagasitulekut

Thunderbirdi e-posti varastaja ja Thunderbirdi kontaktide varastaja

Emotet levib rämpsposti teel ja inimesed usaldavad neid kirju sageli, kuna Emotet kasutab edukalt meililõime kaaperdamise tehnikat. Enne eemaldamist kasutas Emotet mooduleid, mida nimetame Outlooki kontaktide varaseks ja Outlooki meilivaragiks, mis suutsid varastada Outlookist e-kirju ja kontaktteavet. Kuna aga mitte kõik ei kasuta Outlooki, keskendus Emotet pärast eemaldamist ka tasuta alternatiivsele meilirakendusele – Thunderbirdile.

Emotet võib ohustatud arvutisse juurutada Thunderbird Email Stealeri mooduli, mis (nagu nimigi ütleb) on võimeline e-kirju varastama. Moodul otsib Thunderbirdi faile, mis sisaldavad vastuvõetud sõnumeid (MBOX-vormingus) ja varastab andmeid mitmelt väljalt, sealhulgas sõnumi saatja, saajad, teema, kuupäev ja sisu. Seejärel saadetakse kogu varastatud teave edasiseks töötlemiseks C&C serverisse.

Koos Thunderbird Email Stealeriga juurutab Emotet ka Thunderbird Contact Stealeri, mis on võimeline varastama Thunderbirdi kontaktteavet. See moodul otsib ka Thunderbirdi faile, otsides seekord nii vastuvõetud kui ka saadetud sõnumeid. Erinevus seisneb selles, et see moodul võtab lihtsalt teabe välja From:, to:, CC: ja Cc: väljad ja loob sisemise graafiku, kes kellega suhtles, kus sõlmed on inimesed ja kahe inimese vahel on serv, kui nad omavahel suhtlesid. Järgmises etapis tellib moodul varastatud kontaktid – alustades kõige omavahel seotud inimestest – ja saadab selle teabe C&C serverisse.

Kogu seda pingutust täiendavad kaks lisamoodulit (mis eksisteerisid juba enne eemaldamist) – MailPassView Stealeri moodul ja rämpsposti moodul. MailPassView Stealer kuritarvitab seaduslikku NirSofti tööriista parooli taastamiseks ja varastab meilirakenduste mandaate. Kui varastatud e-kirju, mandaate ja teavet selle kohta, kes kellega suhtleb, töödeldakse, loob Mealybug pahatahtlikud meilid, mis näevad välja nagu vastus varem varastatud vestlustele, ja saadab need meilid koos varastatud mandaatidega rämpsposti moodulisse, mis kasutab neid mandaate saatmiseks. pahatahtlikud vastused eelmistele meilivestlustele SMTP kaudu.

Google Chrome'i krediitkaardivaras

Nagu nimigi ütleb, varastab Google Chrome Credit Card Stealer teavet Google Chrome'i brauseris salvestatud krediitkaartide kohta. Selle saavutamiseks kasutab moodul staatiliselt lingitud SQLite3 teeki juurdepääsuks Web Data andmebaasi failile, mis tavaliselt asub %LOCALAPPDATA%GoogleChrome'i kasutajaandmedDefaultveebiandmed. Moodul küsib tabelit krediitkaardid eest kaardi_nimi, aegumise_kuu, aegumise_aastaja kaardi_number_krüptitud, mis sisaldab teavet Google Chrome'i vaikeprofiilile salvestatud krediitkaartide kohta. Viimases etapis dekrüpteeritakse väärtus card_number_encrypted, kasutades faili salvestatud võtit %LOCALAPPDATA%GoogleChromeUser DataLocal State'i fail ja kogu teave saadetakse C&C serverisse.

Süsteemiinfo ja Riistvarainfo moodulid

Vahetult pärast Emoteti naasmist ilmus 2021. aasta novembris uus moodul, mida kutsume Systeminfoks. See moodul kogub teavet ohustatud süsteemi kohta ja saadab selle C&C serverisse. Kogutud teave koosneb:

- väljund systeminfo käsk

- väljund ipconfig / all käsk

- väljund nltest /dclist: käsk (eemaldatud oktoobris 2022)

- Protsesside loend

- Tööaeg (saadud kaudu GetTickCount) sekundites (eemaldatud 2022. aasta oktoobris)

In oktoober 2022 Emoteti operaatorid andsid välja veel ühe uue mooduli, mida kutsume Hardwareinfoks. Kuigi see ei varasta ainult teavet ohustatud masina riistvara kohta, toimib see Systeminfo mooduli täiendava teabeallikana. See moodul kogub ohustatud masinast järgmisi andmeid:

- arvuti nimi

- kasutajanimi

- Teave OS-i versioonide kohta, sealhulgas peamiste ja väiksemate versioonide numbrid

- Seansi ID

- CPU kaubamärgi string

- Teave RAM-i suuruse ja kasutamise kohta

Mõlemal moodulil on üks peamine eesmärk – kontrollida, kas side pärineb õiguspäraselt ohustatud ohvrilt või mitte. Emotet oli eriti pärast tagasitulekut arvutiturbetööstuses ja teadlaste seas väga kuum teema, nii et Mealybug nägi palju vaeva, et kaitsta end oma tegevuse jälgimise ja jälgimise eest. Tänu nende kahe mooduli kogutud teabele, mis mitte ainult ei kogu andmeid, vaid sisaldavad ka jälgimis- ja analüüsivastaseid nippe, paranes märkimisväärselt Mealybugi võime eristada tõelisi ohvreid pahavarauurijate tegevusest või liivakastidest.

Mis järgmiseks?

ESET-i uuringute ja telemeetria andmetel on botneti mõlemad ajastud olnud vaiksed alates 2023. aasta aprilli algusest. Praegu jääb ebaselgeks, kas see on autorite jaoks järjekordne puhkuseaeg, kas neil on raskusi uue tõhusa nakkusvektori leidmisega või kui robotvõrku haldab keegi uus.

Kuigi me ei saa kinnitada kuulujutte, et 2023. aasta jaanuaris müüdi kellelegi botneti üks või mõlemad ajastud, märkasime ühel ajastul ebatavalist tegevust. Allalaadimismooduli uusim värskendus sisaldas uut funktsiooni, mis logib mooduli siseolekud ja jälgib selle täitmist failini C:JSmithLoader (joonis 6, joonis 7). Kuna see fail peab olema olemas, et midagi reaalselt logida, näeb see funktsioon välja nagu silumisväljund inimesele, kes ei saa täielikult aru, mida moodul teeb ja kuidas see töötab. Veelgi enam, sel ajal levis botnet laialdaselt ka rämpspostimooduleid, mida peetakse Mealybugi jaoks väärtuslikumaks, kuna ajalooliselt kasutasid nad neid mooduleid ainult nende poolt ohututeks peetud masinatel.

Ükskõik milline seletus selle kohta, miks botnet praegu vaikne on, vastab tõele, Emotet on olnud tuntud oma tõhususe poolest ning selle operaatorid on teinud jõupingutusi robotivõrgu ümberehitamiseks ja hooldamiseks ning isegi täiustuste lisamiseks, nii et jälgige meie ajaveebi, et näha, mida tulevik toob meie.

ESET Research pakub privaatseid APT luurearuandeid ja andmevooge. Kui teil on selle teenuse kohta küsimusi, külastage aadressi ESET Threat Intelligence lehel.

IoC-d

Faile

| SHA-1 | Faili | ESET-i tuvastamise nimi | Kirjeldus |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo moodul. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emoteti riistvarainfo moodul. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Emotet Google Chrome'i krediitkaartide varastamise moodul. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet Thunderbird Email Stealeri moodul. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealeri moodul. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emoteti allalaadija moodul, taimeri järjekorra hägustamise versioon. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Emotet Downloader moodul, x64 versioon. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emoteti allalaadimismoodul, silumisstringidega versioon. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Emotet Downloader moodul, x86 versioon. |

võrk

| IP | Domeen | Hostimise pakkuja | Esimest korda nähtud | Detailid |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO aktsiaselts. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Kuritarvitamine-C roll | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – MINA | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Kuritarvitamine-C roll | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-võrk CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Tai sideamet, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – kontaktroll, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 ja 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indoneesia | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC administraator | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishani võrk | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC ressursside haldamine | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | IP-haldur | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Digital Ocean Inc administraator | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co., Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (USA) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO Internet Inc administraator | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – kontaktroll, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai ühendatud pilv | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai ühendatud pilv | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Kuritarvitamine-C roll | N / A | N / A |

| 185.148.168[.]220 | N / A | Kuritarvitamine-C roll | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker kaupleb kui LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Sideteenuste ettevõte A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Kuritarvitamine-C roll | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway Abuse, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE andmete kontakti roll | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Interneti-visija | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Netia Telekom SA kontaktisiku roll | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITER ATT&CK tehnikad

See laud on ehitatud kasutades versioon 12 MITER ATT&CK ettevõtte tehnikatest.

| Taktika | ID | Nimi | Kirjeldus |

|---|---|---|---|

| Tutvumine | T1592.001 | Koguge ohvri võõrustaja teavet: riistvara | Emotet kogub teavet ohustatud masina riistvara kohta, näiteks protsessori kaubamärgi stringi kohta. |

| T1592.004 | Koguge ohvri hosti teavet: kliendi konfiguratsioonid | Emotet kogub teavet süsteemi konfiguratsiooni kohta, näiteks ipconfig / all ja systeminfo käsud. | |

| T1592.002 | Koguge ohvrite võõrustaja teavet: tarkvara | Emotet eksfiltreerib jooksvate protsesside loendi. | |

| T1589.001 | Koguge ohvri isikuandmeid: volikirjad | Emotet juurutab mooduleid, mis suudavad varastada brauserite ja meilirakenduste mandaate. | |

| T1589.002 | Koguge ohvri isikuandmeid: e-posti aadressid | Emotet juurutab mooduleid, mis suudavad meilirakendustest meiliaadresse eraldada. | |

| Ressursside arendamine | T1586.002 | Kompromisskontod: meilikontod | Emotet ohustab meilikontosid ja kasutab neid rämpsposti levitamiseks. |

| T1584.005 | Kompromissi infrastruktuur: botnet | Emotet kompromiteerib arvukalt kolmandate osapoolte süsteeme, et moodustada robotvõrk. | |

| T1587.001 | Võimaluste arendamine: pahavara | Emotet koosneb mitmest ainulaadsest pahavara moodulist ja komponendist. | |

| T1588.002 | Võimaluste hankimine: tööriist | Emotet kasutab nakatunud masinatelt mandaatide varastamiseks NirSofti tööriistu. | |

| Esialgne juurdepääs | T1566 | Phishing | Emotet saadab andmepüügimeile pahatahtlike manustega. |

| T1566.001 | Andmepüük: andmepüügimanus | Emotet saadab pahatahtlike manustega andmepüügi e-kirju. | |

| Täitmine | T1059.005 | Käskude ja skriptitõlk: Visual Basic | Emotetis on nähtud pahatahtlikke VBA makrosid sisaldavaid Microsoft Wordi dokumente. |

| T1204.002 | Kasutaja täitmine: pahatahtlik fail | Emotet on lootnud kasutajatele, kes avavad pahatahtlikke meilimanuseid ja käivitavad manustatud skripte. | |

| Kaitsest kõrvalehoidmine | T1140 | Failide või teabe deobfuskeerimine/dekodeerimine | Emoteti moodulid kasutavad API funktsioonide nimede krüptitud stringe ja maskeeritud kontrollsummasid. |

| T1027.002 | Hägustatud failid või teave: tarkvara pakkimine | Emotet kasutab oma koorma kaitsmiseks kohandatud pakkijaid. | |

| T1027.007 | Hägustatud failid või teave: dünaamiline API eraldusvõime | Emotet lahendab API-kutsed käitusajal. | |

| Juurdepääs mandaatidele | T1555.003 | Mandaat paroolipoodidest: mandaat veebibrauserites | Emotet hangib veebibrauseritesse salvestatud mandaadid NirSofti rakendust WebBrowserPassView kuritarvitades. |

| T1555 | Mandaat paroolipoodidest | Emotet on võimeline varastama e-posti rakendustest paroole, kuritarvitades NirSofti rakendust MailPassView. | |

| kogumine | T1114.001 | Meilikogu: kohalik meilikogu | Emotet varastab e-kirju Outlooki ja Thunderbirdi rakendustest. |

| Juhtimine ja kontroll | T1071.003 | Rakenduskihi protokoll: meiliprotokollid | Emotet võib saata pahatahtlikke e-kirju SMTP kaudu. |

| T1573.002 | Krüpteeritud kanal: asümmeetriline krüptograafia | Emotet kasutab C&C liikluse krüptimiseks ECDH võtmeid. | |

| T1573.001 | Krüpteeritud kanal: sümmeetriline krüptograafia | Emotet kasutab C&C liikluse krüptimiseks AES-i. | |

| T1571 | Mittestandardne port | Emotet suhtleb teatavasti mittestandardsete portidega, näiteks 7080. |

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Autod/elektrisõidukid, Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- BlockOffsets. Keskkonnakompensatsiooni omandi ajakohastamine. Juurdepääs siia.

- Allikas: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :on

- :on

- :mitte

- : kus

- $ UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- Võimalik

- MEIST

- kuritarvitamise

- kuritarvitused

- Ligipääs

- Kontod

- Saavutada

- tunnustatud

- Omandab

- tegevus

- aktiivne

- tegevus

- tegevus

- tegelikult

- lisama

- Täiendavad lisad

- aadressid

- Lisab

- ADEelis

- reklaam

- AES

- Aafrika

- pärast

- eesmärk

- algoritm

- Alibaba

- Materjal: BPA ja flataatide vaba plastik

- võimaldama

- juba

- Ka

- alternatiiv

- Kuigi

- vahel

- an

- analüüs

- ja

- Teine

- mistahes

- lahus

- API

- ilmunud

- taotlus

- rakendused

- lähenemine

- Aprill

- APT

- arhitektuur

- Arhiiv

- OLEME

- ümber

- AS

- At

- rünnak

- Reageerib

- autorid

- Puiestee

- vältides

- tagasi

- Pangandus

- baas

- BE

- sai

- sest

- olnud

- enne

- Algus

- taga

- vahel

- erapooletu

- suurem

- Blokeerima

- Blogi

- mõlemad

- bot

- bränd

- tooma

- lairibaühenduse

- brauseri

- brauserid

- ehitatud

- kuid

- nupp

- by

- arvutama

- helistama

- kutsutud

- Kutsub

- tuli

- Kampaania

- Kampaaniad

- CAN

- ei saa

- võimeid

- võimeline

- kaart

- Kaardid

- kaasas

- CAT

- kett

- muutma

- muutunud

- Vaidluste lahendamine

- Kanal

- Kroom

- kroomitud brauser

- klõps

- klient

- CO

- kood

- koostööl

- koguma

- kogumine

- Kolumbia

- Colorado

- COM

- kombineeritud

- Tulema

- Come-back

- tuleb

- edastama

- KOMMUNIKATSIOON

- Side

- Ettevõtted

- ettevõte

- täiendavad

- täiesti

- komponendid

- kompromiss

- Kompromissitud

- arvuti

- Arvuti turvalisus

- arvutid

- konfiguratsioon

- Kinnitama

- seotud

- kaaluda

- koosneb

- pidev

- kontakt

- sidemed

- sisaldama

- sisaldub

- sisu

- sisu

- jätkas

- kontrollida

- vestlused

- koordineeritud

- Corp

- riikides

- loodud

- loob

- volikiri

- krediit

- krediitkaart

- Krediitkaardid

- krüptograafia

- krüptograafia

- Praegu

- kõver

- tava

- Küberkuritegevus

- andmed

- andmebaas

- kuupäev

- vaikimisi

- kaitsev

- tarnima

- juurutada

- lähetatud

- juurutab

- Vaatamata

- tuvastatud

- Detection

- seadmed

- DID

- erinevus

- erinev

- raske

- digitaalne

- blokeeritud

- eristusvõime

- levitamine

- dokument

- dokumendid

- ei

- Ei tee

- alla

- lae alla

- Drop

- kaks

- ajal

- dünaamiline

- iga

- Varajane

- serv

- Tõhus

- tõhusus

- tõhus

- jõupingutusi

- element

- Elliptiline

- kirju

- varjatud

- krüpteeritud

- lõpp

- Inseneriteadus

- ettevõte

- ajajärgud

- ESET-i uuringud

- eriti

- Europol

- Isegi

- sündmused

- Iga

- igaüks

- arenenud

- Excel

- vahetamine

- välja jäetud

- ainult

- hukkamine

- täitmine

- olemasolevate

- selgitus

- väljavõte

- Väljavõtted

- vastasel

- peredele

- pere

- tunnusjoon

- tagasiside

- Valdkonnad

- Joonis

- fail

- Faile

- lõplik

- leidma

- esimene

- vigu

- voog

- Keskenduma

- keskendunud

- Järgneb

- Järel

- eest

- vorm

- formaat

- tasuta

- sageli

- Alates

- funktsioon

- funktsionaalsus

- edasi

- Pealegi

- tulevik

- mäng

- GmBH

- Google Chrome

- graafik

- GRAAFIKA

- suur

- Grupp

- olnud

- juhtus

- riistvara

- Olema

- varjatud

- ajalooliselt

- Tulemus

- Holdings

- võõrustaja

- KUUM

- Kuidas

- aga

- HTTPS

- Identity

- if

- täitmine

- rakendatud

- paranenud

- parandusi

- in

- inaktiivne

- lisatud

- Kaasa arvatud

- tulu

- tulumaks

- inimesed

- Indoneesia

- tööstus

- info

- Infrastruktuur

- Päringud

- paigaldamine

- juhised

- Intelligentsus

- ette nähtud

- omavahel seotud

- huvitav

- sisemine

- Internal Revenue Service

- rahvusvaheliselt

- Internet

- sisse

- kutsutud

- IRS

- IT

- Itaalia

- ITS

- John

- Jaanuar

- jaanuar 2021

- Jaapan

- Juuli

- lihtsalt

- hoidma

- Võti

- võtmed

- teatud

- viimane

- pärast

- käivitatud

- kiht

- viima

- kõige vähem

- õigustatud

- Raamatukogu

- elu

- nagu

- piiratud

- seotud

- nimekiri

- OÜ

- kohalik

- asub

- logi

- metsaraie

- Vaata

- näeb välja

- Vaatasin

- otsin

- välimus

- Partii

- OÜ

- masin

- masinad

- Makro

- makrosid

- tehtud

- põhiline

- peamiselt

- säilitada

- peamine

- TEEB

- malware

- haldab

- palju

- Märts

- max laiuse

- mai..

- mehhanism

- liige

- liikmed

- sõnum

- kirjad

- meetod

- Mehhiko

- Microsoft

- võib

- alaealine

- moodulid

- Moodulid

- raha

- järelevalve

- rohkem

- tõhusam

- kõige

- liikuv

- mitmekordne

- nimi

- Nimega

- nimed

- neto

- Uus

- Uusim

- järgmine

- sõlmed

- märkimisväärne

- November

- november 2021

- nüüd

- numbrid

- arvukad

- nxt

- jälgima

- takistus

- saadud

- ookean

- oktoober

- of

- Pakkumised

- Office

- sageli

- on

- ONE

- Internetis

- ainult

- avatud

- avamine

- tegutses

- tegutsevad

- töö

- ettevõtjad

- or

- et

- tellimuste

- organisatsioonid

- algselt

- Muu

- teised

- meie

- tulemusi

- väljavaade

- väljund

- lehekülg

- osa

- osad

- Parool

- paroolid

- Inimesed

- Phishing

- Koht

- Platon

- Platoni andmete intelligentsus

- PlatoData

- palun

- võrra

- potentsiaalselt

- kallis

- levinud

- eelmine

- varem

- esmane

- era-

- tõenäoliselt

- Töödeldud

- Protsessid

- töötlemine

- profiil

- tulutoov

- kaitsma

- kaitstud

- kaitse

- protokoll

- avalik

- avalikud võtmed

- avaldatud

- eesmärk

- panema

- Kvartal

- päringud

- RAM

- reaalne

- tõesti

- saadud

- saajatele

- taastumine

- Red

- piirkondades

- vabastatud

- tuginedes

- jääma

- jäänused

- Eemaldatud

- eemaldades

- vastus

- Aruanded

- teadustöö

- Teadlased

- Vahendid

- REST

- kaasa

- tagasipöördumine

- tulu

- Roll

- Valtsitud

- lahti rullima

- RSA

- Kuulujutud

- jooks

- jooksmine

- s

- ohutu

- sama

- liivakastid

- kava

- skripte

- Teine

- sekundit

- turvalisus

- vaata

- nähtud

- saatma

- saatja

- saadab

- Saadetud

- teenib

- teenus

- Teenused

- komplekt

- jagatud

- näidatud

- märkimisväärne

- märgatavalt

- sarnane

- alates

- ühekordne

- SUURUS

- veidi erinev

- aeglane

- So

- sotsiaalmeedia

- Sotsiaaltehnoloogia

- tarkvara

- müüdud

- mõned

- Keegi

- midagi

- allikas

- Lõuna

- Lõuna-Aafrika

- Hispaania

- spam

- eriti

- laiali

- Spreading

- Levib

- alustatud

- Käivitus

- riik

- Ühendriigid

- varastatakse

- Samm

- varastatud

- ladustatud

- kauplustes

- nöör

- tugev

- struktuur

- võitlus

- teema

- Järgnevalt

- Edukalt

- selline

- soovitama

- Soovitab

- KOKKUVÕTE

- suvi

- vahetatud

- süsteem

- süsteemid

- tabel

- võtmine

- sihtmärk

- suunatud

- eesmärgid

- maks

- tehnikat

- Tehnoloogia

- telekommunikatsiooni

- öelda

- Testimine

- Tai

- tänan

- et

- .

- Tulevik

- teave

- Riik

- maailm

- oma

- Neile

- ennast

- SIIS

- Seal.

- Need

- nad

- Kolmas

- kolmanda osapoole

- see

- need

- kuigi?

- oht

- ähvardused

- kolm

- Läbi

- aeg

- ajakava

- korda

- et

- kokku

- tööriist

- töövahendid

- ülemine

- teema

- jälgida

- Jälgimine

- Kauplemine

- liiklus

- Trend

- Trends

- Trojan

- tõsi

- Usalda

- kaks

- mõistma

- Käimas

- ainulaadne

- Ühendatud

- Ühendriigid

- tulemas

- Värskendused

- ajakohastatud

- ajakohastamine

- uuendamine

- us

- USA

- kasutama

- Kasutatud

- Kasutaja

- Kasutajad

- kasutusalad

- kasutamine

- tavaliselt

- puhkus

- väärtus

- VBA

- Ve

- Kontrollimine

- kontrollima

- versioon

- väga

- kaudu

- Ohver

- ohvreid

- vaade

- visiit

- hoiatus

- oli

- kuidas

- we

- web

- Veebibrauserid

- Hästi

- läks

- olid

- M

- millal

- kas

- mis

- WHO

- miks

- lai

- laialdaselt

- will

- koos

- sõna

- töötab

- maailm

- ülemaailmne

- väärt

- oleks

- aasta

- veel

- sephyrnet

- Tõmblukk