Kiirus, millega arendajad lekitasid kriitilisi tarkvarasaladusi, nagu paroolid ja API-võtmed, hüppas poole võrra, jõudes 5.5-ni igast 1,000 GitHubi hoidlatesse tehtud kohustusest.

Nii selgub saladuste haldamise ettevõtte GitGuardian sel nädalal avaldatud aruandest. Kuigi protsent tundub väike, tuvastas ettevõte üldiselt vähemalt 10 miljonit avalikku hoidlasse lekkinud saladuste juhtu, mis moodustab kokku enam kui 3 miljonit unikaalset saladust, teatas ettevõte oma 2022. aasta saladuste laienemise aruandes.

Kui üldised paroolid moodustasid suurema osa (56%) saladustest, siis enam kui kolmandik (38%) hõlmas suure entroopiaga saladust, mis sisaldab API võtmeid, juhuslike arvude generaatori seemneid ja muid tundlikke stringe.

Kuna üha rohkem ettevõtteid kolib oma rakenduste infrastruktuuri ja toimingud pilve, on API võtmed, mandaadid ja muud tarkvarasaladused muutunud nende äri turvalisuse seisukohalt kriitiliseks. Kui need saladused lekivad, võivad tulemused olla laastavad või vähemalt kulukad.

"Saladused on iga ettevõtte või organisatsiooni kroonijuveelid – need võivad tõesti anda juurdepääsu kõigile teie süsteemidele ja infrastruktuurile," ütleb GitGuardiani turbe- ja arendajaadvokaat Mackenzie Jackson. "Risk võib olla ükskõik milline, alates täielikust süsteemiülevõtmisest kuni väikeste andmete eksponeerimiseni või mitmete muude asjadeni."

"Igal aastal koguneb miljoneid selliseid võtmeid, mitte ainult avalikes kohtades, näiteks koodijagamisplatvormidel, vaid eriti suletud ruumides, nagu erahoidlad või ettevõtte IT-varad," ütles GitGuardian. märkis oma 2023. aasta saladuste olukorra laienemise aruandes.

Ja isegi need privaatsed ruumid võivad olla haavatavad. Näiteks jaanuaris hoiatas koostöö- ja sõnumsideplatvorm Slack kasutajaid, et on kasutatud "piiratud arvul Slacki töötajate märke". varastatud ähvardusnäitleja poolt, kes seejärel laadis alla privaatkoodihoidlad. Mullu mais tunnistas pilverakenduste platvormi pakkuja Heroku, Salesforce'i tütarettevõte, et ründaja varastas räsistatud ja soolatud paroolide andmebaasi pärast seda, kui juurdepääsu saamiseks GitHubiga integreerimiseks kasutatud OAuthi žetoonidele.

Infrastruktuur — nagu … Oeh!

Lekkivate saladuste arvu suurenemise põhjus on osaliselt see, et infrastruktuur koodina (IaC) on muutunud palju populaarsemaks. IaC on infrastruktuuri haldamine ja varustamine koodi kaudu, mitte käsitsi protsesside kaudu ning 2022. aastal kasvas GitHubi hoidlatesse edastatud IaC-ga seotud failide ja artefaktide arv 28%. GitGuardiani andmetel koosneb valdav enamus (83%) failidest Dockeri, Kubernetese või Terraformi konfiguratsioonifailidest.

IaC võimaldab arendajatel määrata nende rakenduse kasutatava infrastruktuuri konfiguratsiooni, sealhulgas serverid, andmebaasid ja tarkvaraga määratletud võrgud. Kõigi nende komponentide juhtimiseks on sageli vaja saladusi, ütleb Jackson.

"Rünnakupind aina laieneb, " ütleb ta. "Infrastruktuurist koodina on saanud see uus asi ja see on plahvatuslikult populaarseks saanud ning infrastruktuur vajab saladusi, nii et taristu koodina [failid] sisaldavad sageli saladusi."

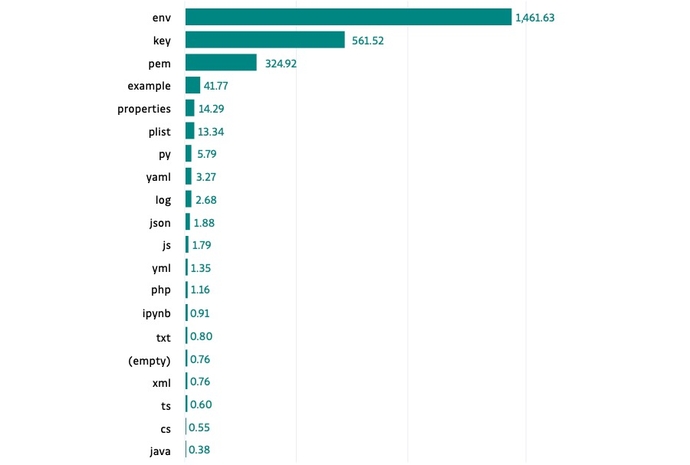

Lisaks peetakse kõige tundlikumaks kolme failitüüpi, mida tavaliselt kasutatakse tundliku rakendusteabe vahemäluna – .env, .key ja .pem –, mis on määratletud kui kõige rohkem saladusi faili kohta. Jackson ütleb, et arendajad peaksid peaaegu alati vältima nende failide avaldamist avalikku hoidlasse.

"Kui üks neist failidest on teie Giti hoidlas, siis teate, et teie turvalisuses on auke," ütleb ta. "Isegi kui fail ei sisalda saladusi, ei tohiks need kunagi seal olla. Peaksite paika panema ennetusmeetmed, et veenduda, et neid pole, ja hoiatama, et teada saada, millal nad seal on.

Sel põhjusel peaksid ettevõtted pidevalt skannima süsteeme ja faile saladuste leidmiseks, suurendades nähtavust ja võimet blokeerida potentsiaalseid ohtlikke faile, lisab Jackson.

"Soovite skannida kogu oma infrastruktuuri, et veenduda, et teil on nähtavus," ütleb ta. "Ja siis järgmised sammud hõlmavad tööriistade rakendamist inseneride ja arendajate kontrollimiseks … et tuvastada kõik saladused, kui need välja libisevad."

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :on

- $ 10 miljonit

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- võime

- juurdepääs

- Vastavalt

- raamatupidamine

- Kogunema

- lisamine

- Lisab

- advokaat

- pärast

- Materjal: BPA ja flataatide vaba plastik

- võimaldab

- alati

- ja

- infrastruktuuri

- API

- API VÕTMED

- taotlus

- OLEME

- AS

- vara

- At

- rünnak

- BE

- sest

- muutuma

- Blokeerima

- äri

- by

- CAN

- Joonis

- kontrollima

- suletud

- Cloud

- kood

- koostöö

- tavaliselt

- Ettevõtted

- ettevõte

- täitma

- komponendid

- konfiguratsioon

- kaaluda

- Koosneb

- sisaldama

- sisaldab

- pidevalt

- kontrollida

- Korporatiivne

- volikiri

- kriitiline

- Kroon

- Ohtlik

- andmed

- andmebaas

- andmebaasid

- määratletud

- tuvastatud

- laastav

- arendaja

- Arendajad

- laevalaadija

- Töötaja

- Inseneride

- keskkond

- eriti

- Isegi

- Iga

- laiendades

- kallis

- fail

- Faile

- Firma

- eest

- Alates

- kasumi saamine

- generaator

- Git

- GitHub

- anda

- Pool

- räsitud

- Olema

- võttes

- Augud

- HTTPS

- rakendamisel

- in

- sisaldama

- hõlmab

- Kaasa arvatud

- Suurendama

- kasvanud

- info

- Infrastruktuur

- Näiteks

- selle asemel

- integreerima

- seotud

- IT

- ITS

- Jackson

- Jaanuar

- jpg

- Hüppas

- Võti

- võtmed

- Teadma

- viimane

- lekkima

- piiratud

- Enamus

- tegema

- juhtiv

- käsiraamat

- max laiuse

- Sõnumid

- miljon

- miljonid

- rohkem

- kõige

- liikuma

- vajalik

- vajadustele

- võrgustike loomine

- Uus

- järgmine

- number

- oauth

- of

- ONE

- Operations

- organisatsioon

- Muu

- üldine

- Parool

- paroolid

- protsent

- Koht

- inimesele

- Platvormid

- Platon

- Platoni andmete intelligentsus

- PlatoData

- populaarne

- populaarsus

- potentsiaal

- Ennetamine

- era-

- Protsessid

- tarnija

- avalik

- avaldatud

- Kirjastamine

- lükatakse

- juhuslik

- määr

- RE

- jõudma

- põhjus

- aru

- Hoidla

- Tulemused

- Oht

- s

- müügijõud

- ütleb

- skaneerida

- Saladus

- turvalisus

- seemned

- tundub

- tundlik

- Serverid

- peaks

- nõrk

- väike

- So

- tarkvara

- allikas

- tühikud

- riik

- väljendatud

- Sammud

- varastatud

- tütarettevõtja

- selline

- Pind

- süsteem

- süsteemid

- Terraform

- et

- .

- oma

- Seal.

- Need

- asi

- asjad

- Kolmas

- sel nädalal

- oht

- kolm

- Läbi

- et

- märgid

- töövahendid

- Summa

- liigid

- tüüpiliselt

- ainulaadne

- Kasutajad

- eri

- suur

- nähtavus

- Haavatav

- nädal

- mis

- WHO

- koos

- aasta

- sa

- Sinu

- sephyrnet