Kasutajad saavad kasutada GPG pakutavat krüptograafilist kaitset, et kaitsta faile ja andmeid, mida nad soovivad hästi vaka all hoida.

Selles juhendis selgitan teie käsutuses olevaid võimalusi failide krüptimiseks Linuxi, Maci või Windowsi arvutis avatud lähtekoodiga tarkvaraga. Seejärel saate selle digitaalse teabe endale või teistele edastada vahemaa ja aja jooksul.

Programm “GNU Privacy Guard” (GPG), PGP (Pretty Good Privacy) avatud lähtekoodiga versioon, võimaldab:

- Krüpteerimine parooliga.

- Salajane sõnumside avaliku/privaatvõtme krüptograafia abil

- Sõnumi/andmete autentimine (kasutades digitaalallkirju ja kinnitust)

- Privaatvõtme autentimine (kasutatakse Bitcoinis)

Variant üks

Esimest varianti ma allpool demonstreerin. Saate faili krüpteerida mis tahes parooliga. Iga isik, kellel on parool, saab seejärel faili vaatamiseks avada (dekrüpteerida). Probleem on selles, kuidas saata parool kellelegi turvalisel viisil? Oleme tagasi algse probleemi juurde.

Teine võimalus

Teine võimalus lahendab selle dilemma (kuidas siia). Selle asemel, et fail parooliga lukustada, saame selle lukustada kellegi avaliku võtmega – see “keegi” on kirja mõeldud adressaat. Avalik võti pärineb vastavast privaatvõtmest ja privaatvõtit (mis on ainult "kellegi") kasutatakse sõnumi avamiseks (dekrüpteerimiseks). Selle meetodi abil ei saadeta kunagi tundlikku (krüpteerimata) teavet. Väga kena!

Avalik võti on midagi, mida saab Internetis turvaliselt levitada. Minu oma on siin, näiteks. Tavaliselt saadetakse need võtmeserveritele. Võtmeserverid on nagu sõlmed, mis salvestavad avalikke võtmeid. Nad hoiavad ja sünkroonivad inimeste avalike võtmete koopiaid. Siin on üks:

Võite sisestada minu e-mail ja leia tulemusest minu avalik võti. Olen ka salvestanud siin ja saate võrrelda seda, mida serverist leidsite.

Kolmas variant

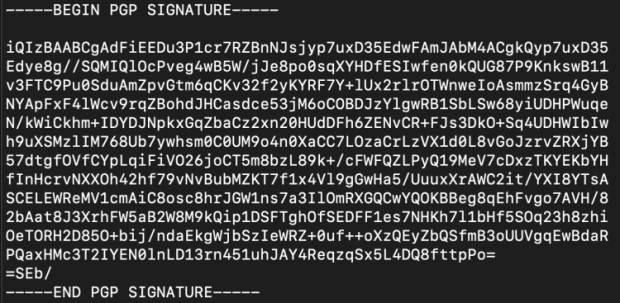

Kolmas variant ei puuduta salasõnumeid. Selle eesmärk on kontrollida, kas sõnumit pole selle edastamise ajal muudetud. See toimib, kui kellelgi on privaatvõti kirjutama mõned digitaalsed andmed. Andmed võivad olla kirjad või isegi tarkvara. Allkirjastamise käigus luuakse digitaalallkiri (suur arv, mis tuleneb privaatvõtmest ja allkirjastatavatest andmetest). Digitaalallkiri näeb välja järgmine:

See on tekstifail, mis algab signaaliga "algus" ja lõpeb signaaliga "lõpp". Nende vahel on hunnik teksti, mis tegelikult kodeerib tohutult arvu. See arv tuletatakse privaatvõtmest (hiiglaslik arv) ja andmetest (mis on tegelikult alati ka arv; arvuti jaoks on kõik andmed nullid ja ühed).

Igaüks saab kontrollida, et andmeid ei ole pärast algse autori allkirjastamist muudetud, võttes:

- Avalik võti

- kuupäev

- allkiri

Päringu väljund on TRUE või FALSE. TÕENE tähendab, et allalaaditud faili (või sõnumit) ei ole pärast arendaja allkirjastamist muudetud. Väga lahe! FALSE tähendab, et andmed on muutunud või rakendatakse vale allkirja.

Neljas variant

Valik neli on nagu valik kolm, välja arvatud see, et selle asemel, et kontrollida, kas andmeid pole muudetud, tähendab TÕENE, et allkirja andis pakutava avaliku võtmega seotud privaatvõti. Teisisõnu, allkirjastanud isikul on meie avaliku võtme privaatvõti.

Huvitav on see, et see on kõik, mida Craig Wright peaks tegema, et tõestada, et ta on Satoshi Nakamoto. Ta ei pea tegelikult ühtegi münti kulutama.

Meil on juba Satoshile kuuluvad aadressid (sarnaselt avalike võtmetega). Seejärel saab Craig anda neile aadressidele oma privaatvõtmega allkirja koos mis tahes sõnumiga, näiteks "Ma olen tõesti Satoshi, haha!" ja me saame siis kombineerida sõnumi, allkirja ja aadressi ning saada TÕENE tulemuse, kui ta on Satoshi, ja CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD tulemuse, kui ta ei ole.

Kolmas ja neljas võimalus – erinevus.

Tegelikult on küsimus selles, mida sa usaldad. Kui usaldate, et saatja omab teie avaliku võtme privaatvõtit, kontrollib kinnitus, et sõnum pole muutunud.

Kui te ei usalda privaatvõtme / avaliku võtme suhet, ei ole kontrollimine seotud sõnumi muutmisega, vaid võtme suhtega.

See on üks või teine vale tulemuse jaoks.

Kui saate TÕENE tulemuse, siis teate, et NII võtmesuhe on kehtiv, KUI sõnum on allkirja loomisest saadik muutmata.

Hankige oma arvutisse GPG

GPG on juba Linuxi operatsioonisüsteemidega kaasas. Kui teil on kahju, et kasutate Maci või hoidku jumal Windowsi arvutit, peate alla laadima tarkvara koos GPG-ga. Juhised allalaadimiseks ja nendes operatsioonisüsteemides kasutamiseks leiate siit.

Sa ei pea kasutama ühtegi tarkvara graafilist komponenti, kõike saab teha käsurealt.

Failide krüptimine parooliga

Looge salajane fail. See võib olla lihtne tekstifail või palju faile sisaldav ZIP-fail või arhiivifail (tar). Sõltuvalt sellest, kui tundlikud andmed on, võiksite kaaluda faili loomist õhuvahega arvutis. Kas lauaarvuti, mis on ehitatud ilma WiFi-komponentideta ja millel pole kunagi kaabliga Interneti-ühendust, või saate ehitada Raspberry Pi Zero v1.3 väga odavalt. juhised siin.

Muutke terminali (Linux/Mac) või CMD.exe (Windows) abil oma töökataloog sinna, kuhu faili paigutate. Kui sellel pole mõtet, otsige Internetist ja viie minuti pärast saate teada, kuidas oma operatsioonisüsteemile vastavas failisüsteemis navigeerida (otsing: "YouTube'i failisüsteemis navigeerimise käsurida" ja lisage oma operatsioonisüsteemi nimi).

Õigest kataloogist saate faili (näiteks "file.txt") krüpteerida järgmiselt:

gpg -c fail.txt

See on "gpg", tühik, "-c", tühik ja seejärel faili nimi.

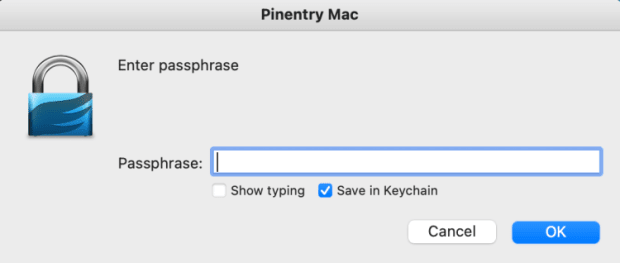

Seejärel küsitakse teilt parooli. See krüpteerib uue faili. Kui kasutate GPG Suite'i Macis, pange tähele, et vaikimisi on märgitud valik „Save in Keychain” (vt allpool). Kui see on eriti tundlik, võite seda parooli mitte salvestada.

Olenemata sellest, millist operatsioonisüsteemi te kasutate, salvestatakse parool 10 minutiks mällu. Saate selle kustutada järgmiselt:

gpg-connect-agent reloadagent /bye

Kui teie fail on krüptitud, jääb algne fail alles (krüpteerimata) ja luuakse uus fail. Peate otsustama, kas kustutate originaali või mitte. Uue faili nimi on sama, mis originaalil, kuid lõpus on ".gpg". Näiteks "file.txt" loob uue faili nimega "file.txt.gpg". Seejärel saate soovi korral faili ümber nimetada või anda failile nime, lisades ülalolevasse käsusse lisavalikuid, näiteks järgmiselt:

gpg -c –väljund MySecretFile.txt fail.txt

Siin on “gpg”, tühik, “-c”, tühik, “–väljund”, tühik, soovitud failinimi, tühik, krüpteeritava faili nimi.

Hea mõte on faili dekrüpteerimist harjutada. See on üks viis:

gpg fail.txt.gpg

See on lihtsalt "gpg", tühik ja krüptitud faili nimi. Te ei pea mingeid valikuid panema.

GPG programm arvab ära, mida sa mõtled, ja proovib faili dekrüpteerida. Kui teete seda kohe pärast faili krüptimist, ei pruugita teilt parooli küsida, kuna parool on endiselt arvuti mälus (10 minutit). Vastasel juhul peate sisestama parooli (GPG nimetab seda parooliks).

Käsuga "ls" (Mac/Linux) või "dir" (Windows) märkate, et teie töökataloogis on loodud uus fail ilma laiendita ".gpg". Saate seda lugeda käsurealt (Mac/Linux):

kassi fail.txt

Teine viis faili dekrüpteerimiseks on see käsk:

gpg -d fail.txt.gpg

See on sama, mis varem, kuid ka valikuga "-d". Sel juhul uut faili ei looda, vaid faili sisu prinditakse ekraanile.

Samuti saate faili dekrüpteerida ja määrata väljundfaili nime järgmiselt:

gpg -d –väljundfail.txt fail.txt.gpg

Siin on "gpg", tühik, "-d", mis pole rangelt nõutav, tühik, "–väljund", tühik, uue soovitud faili nimi, tühik ja lõpuks faili nimi me dekrüpteerime.

Krüptitud faili saatmine

Nüüd saate selle faili USB-draivi kopeerida või meilida. See on krüpteeritud. Keegi ei saa seda lugeda, kui parool on hea (piisavalt pikk ja keeruline) ja seda ei saa lahti murda.

Saate saata selle sõnumi endale teises riigis, salvestades selle e-posti või pilve.

Mõned rumalad inimesed on salvestanud oma Bitcoini privaatvõtmed pilve krüptimata olekus, mis on naeruväärselt riskantne. Kuid kui Bitcoini privaatvõtmeid sisaldav fail on tugeva parooliga krüptitud, on see turvalisem. See kehtib eriti siis, kui selle nimi ei ole "Bitcoin_Private_Keys.txt.gpg" – ära tee seda!

HOIATUS: Oluline on mõista, et ma ei julgusta teid mingil juhul oma Bitcoini privaatvõtme teavet arvutisse panema (riistvara rahakotid loodud selleks, et te ei peaks seda kunagi tegema). See, mida ma siin selgitan, on minu juhendamisel erijuhtumite jaoks. Minu õpilased aastal mentorlusprogramm teavad, mida nad teevad, ja kasutavad ainult õhuvahega arvutit ning teavad kõiki võimalikke riske ja probleeme ning viise nende vältimiseks. Palun ärge tippige arvutisse algfraase, kui te pole turvaekspert ja teate täpselt, mida teete, ja ärge süüdistage mind, kui teie bitcoin varastatakse!

Krüpteeritud faili saab saata ka teisele isikule ja parooli saab saata eraldi, võib-olla mõne muu sideseadmega. See on lihtsam ja vähem turvaline viis, võrreldes selle juhendi alguses kirjeldatud teise variandiga.

Tegelikult on igasuguseid viise, kuidas saate luua salajase sõnumi edastamise vahemaa ja aja jooksul. Kui teate neid tööriistu, mõtlete hoolikalt ja hoolikalt läbi kõik riskid ja stsenaariumid, saab teha hea plaani. Või olen valmis aitama.

Palju õnne ja head bitcoiningut!

See on Arman The Parmani külalispostitus. Avaldatud arvamused on täielikult nende omad ja ei pruugi kajastada BTC Inc või Bitcoin ajakiri.

- 10

- MEIST

- üle

- aadress

- aadressid

- ADEelis

- Materjal: BPA ja flataatide vaba plastik

- juba

- alati

- Teine

- Arhiiv

- Autentimine

- saadaval

- enne

- Algus

- on

- alla

- Bitcoin

- BTC

- BTC Inc.

- ehitama

- Kobar

- kaabel

- juhtudel

- muutma

- kontroll

- Kontroll

- Cloud

- Mündid

- kombineeritud

- KOMMUNIKATSIOON

- võrreldes

- arvuti

- seotud

- sisu

- Vastav

- võiks

- riik

- Craig Wright

- looma

- loodud

- loob

- loomine

- krüptograafia

- andmed

- tarne

- Olenevalt

- lauaarvuti

- arendaja

- seade

- erinev

- digitaalne

- kaugus

- jagatud

- Ei tee

- lae alla

- ajam

- ajal

- julgustav

- lõppeb

- tohutu

- sisene

- eriti

- kõik

- näide

- Välja arvatud

- ekspert

- väljendatud

- Lõpuks

- avastatud

- saamine

- hea

- külaline

- Külaline Postitus

- suunata

- õnnelik

- võttes

- siin

- Kuidas

- Kuidas

- HTTPS

- idee

- oluline

- Teistes

- sisaldama

- info

- Internet

- IT

- Võti

- võtmed

- suur

- Õppida

- joon

- Linux

- Pikk

- õnn

- mac

- tehtud

- TEEB

- küsimus

- vahendid

- Mälu

- Sõnumid

- võib

- tingimata

- sõlmed

- number

- pakutud

- tegutsevad

- operatsioonisüsteemi

- operatsioonisüsteemid

- Arvamused

- valik

- Valikud

- Muu

- muidu

- enda

- omanikuks

- eriti

- Parool

- Inimesed

- ehk

- inimene

- fraasid

- potentsiaal

- tava

- ilus

- privaatsus

- era-

- Private Key

- Privaatvõtmed

- Probleem

- probleeme

- protsess

- tootma

- Toodetud

- Programm

- kaitsma

- kaitse

- avalik

- avaliku võtme

- avalikud võtmed

- kajastama

- suhe

- jääma

- nõutav

- riskide

- Riskantne

- Satoshi

- Satoshi Nakamoto

- Ekraan

- Otsing

- kindlustama

- turvalisus

- seeme

- tunne

- sarnane

- lihtne

- alates

- tarkvara

- Lahendab

- mõned

- Keegi

- midagi

- Ruum

- eriline

- kulutama

- riik

- salvestada

- tugev

- süsteem

- süsteemid

- võtmine

- terminal

- aeg

- töövahendid

- transportida

- Usalda

- Ubuntu

- mõistma

- avamine

- usb

- kasutama

- tavaliselt

- Kontrollimine

- kontrollima

- vaade

- M

- WHO

- wifi

- aknad

- ilma

- sõnad

- töö

- töötab

- oleks

- null