Bitcoini sularahaautomaadid pakuvad tarbijatele mugavat ja sõbralikku viisi krüptovaluutade ostmiseks. Selline kasutuslihtsus võib mõnikord tulla turvalisuse arvelt.

Kraken Security Labs on avastanud mitu riist- ja tarkvara haavatavust tavaliselt kasutatavas krüptovaluuta sularahaautomaadis: The General Bytes BATMtwo (GBBATM2). Vaikimisi administratiivse QR-koodi, Androidi operatsioonitarkvara, sularahaautomaatide haldussüsteemi ja isegi masina riistvarakorpuse kaudu leiti mitu ründevektorit.

Meie meeskond leidis, et suur hulk sularahaautomaate on konfigureeritud sama vaikeadministraatori QR-koodiga, mis võimaldab kõigil, kellel on see QR-kood, pangaautomaadi juurde kõndida ja seda kahjustada. Meie meeskond leidis ka turvaliste alglaadimismehhanismide puudumise ja kriitilisi turvaauke sularahaautomaatide haldussüsteemis.

Kraken Security Labsil on krüpto riistvara haavatavuste avastamisel kaks eesmärki: tõsta kasutajate teadlikkust võimalikest turvavigadest ja hoiatada tootetootjaid, et nad saaksid probleemi lahendada. Kraken Security Labs teatas haavatavustest General Bytes'ile 20. aprillil 2021, nad vabastasid oma taustasüsteemi (CAS) paigad ja hoiatasid oma kliente, kuid mõne probleemi täielikud parandused võivad siiski nõuda riistvara muudatusi.

Allolevas videos demonstreerime lühidalt, kuidas pahatahtlikud ründajad saavad ära kasutada General Bytes BATMtwo krüptovaluuta sularahaautomaadi turvaauke.

Edasi lugedes kirjeldab Kraken Security Labs nende turvariskide täpset olemust, et aidata teil paremini mõista, miks peaksite enne nende masinate kasutamist olema ettevaatlik.

Enne krüptovaluuta sularahaautomaadi kasutamist

- Kasutage krüptoraha sularahaautomaate ainult usaldusväärsetes asukohtades ja kauplustes.

- Veenduge, et sularahaautomaadil on perimeetri kaitsed, näiteks valvekaamerad, ja et tuvastamata juurdepääs sularahaautomaadile on ebatõenäoline.

Kui teil on pangaautomaate või neid kasutate

- Muutke vaikimisi QR-administraatori koodi, kui te seda algse seadistuse ajal ei teinud.

- Värskendage oma CAS-serverit ja järgige General Bytes'i parimaid tavasid.

- Asetage sularahaautomaadid turvakontrolliga kohtadesse, näiteks valvekaameratesse.

Üks QR-kood nende kõigi valitsemiseks

100vw, 730px”><figcaption id=) Paljude BATMide ülevõtmiseks piisab QR-koodi skannimisest.

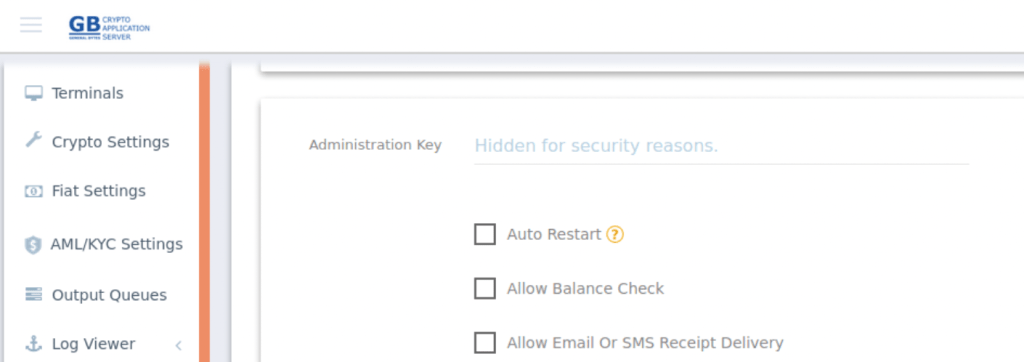

Paljude BATMide ülevõtmiseks piisab QR-koodi skannimisest.Kui omanik saab GBBATM2, kästakse tal seadistada sularahaautomaat administreerimisvõtmega QR-koodiga, mis tuleb sularahaautomaadil skannida. Parooli sisaldav QR-kood tuleb taustasüsteemi iga sularahaautomaadi jaoks eraldi seadistada:

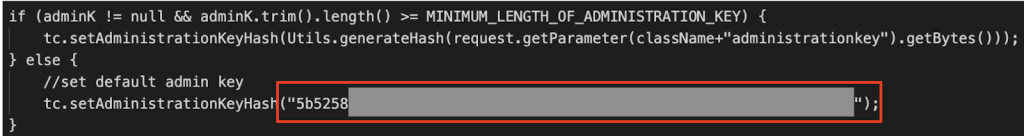

Kuid administraatoriliidese taga olevat koodi üle vaadates leidsime, et see sisaldab tehaseseadete haldusvõtme räsi. Ostsime erinevatest allikatest mitu kasutatud sularahaautomaati ja meie uurimine näitas, et kõigil oli sama võtme vaikekonfiguratsioon.

See tähendab, et märkimisväärne arv GBBATM2 omanikke ei muutnud vaikeadministraatori QR-koodi. Meie testimise ajal ei olnud haldusvõtme jaoks sõidukipargi haldust, mis tähendab, et iga QR-koodi tuleb käsitsi muuta.

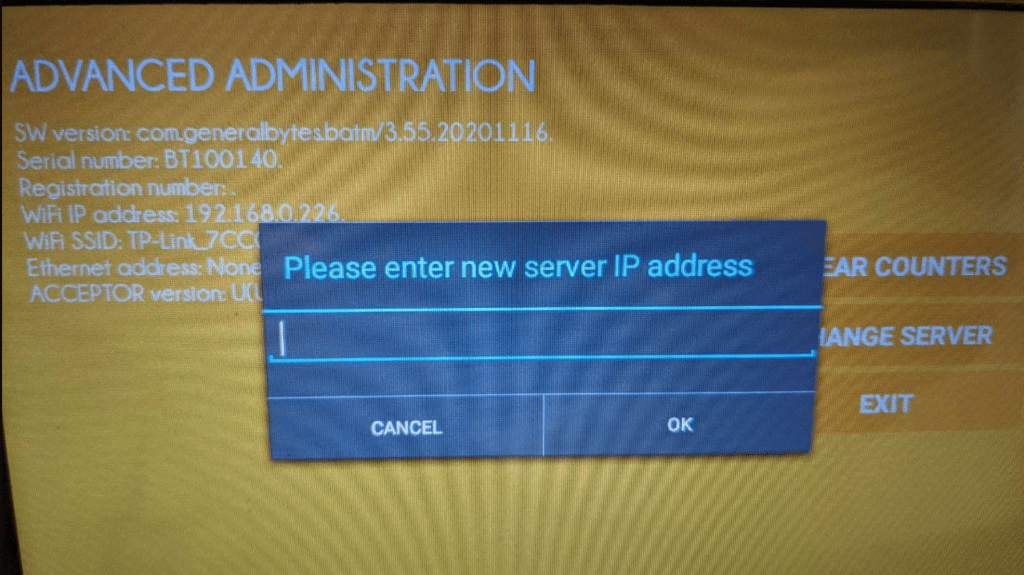

Seetõttu võib igaüks haldusliidese kaudu sularahaautomaadi üle võtta, muutes lihtsalt sularahaautomaatide haldusserveri aadressi.

Riistvara

Puudub lahterdamine ja võltsimise tuvastamine

GBBATM2-l on ainult üks sahtel, mis on kaitstud ühe torukujulise lukuga. Sellest möödasõit annab otsese juurdepääsu seadme täielikele sisemistele. See tekitab ka märkimisväärset täiendavat usaldust kassakasti asendava inimese vastu, kuna tal on lihtne seadet tagaukse sisse lülitada.

Seade ei sisalda kohalikku ega serveripoolset häiret, mis hoiataks teisi, et sisemised komponendid on avatud. Sel hetkel võib võimalik ründaja ohustada sularahakasti, sisseehitatud arvutit, veebikaamerat ja sõrmejäljelugejat.

Tarkvara

Android OS-i ebapiisav lukustamine

BATMtwo Androidi operatsioonisüsteemil puuduvad ka paljud ühised turvafunktsioonid. Leidsime, et USB-klaviatuuri ühendamisel BATM-iga on võimalik saada otsene juurdepääs täielikule Androidi kasutajaliidesele – see võimaldab kõigil installida rakendusi, kopeerida faile või sooritada muid pahatahtlikke tegevusi (nt ründajale privaatvõtmete saatmine). Android toetab "Kioski režiimi", mis lukustaks kasutajaliidese ühte rakendusse, mis võib takistada inimestel juurdepääsu tarkvara teistele osadele, kuid see ei olnud pangaautomaadil lubatud.

Püsivara/tarkvara kinnitus puudub

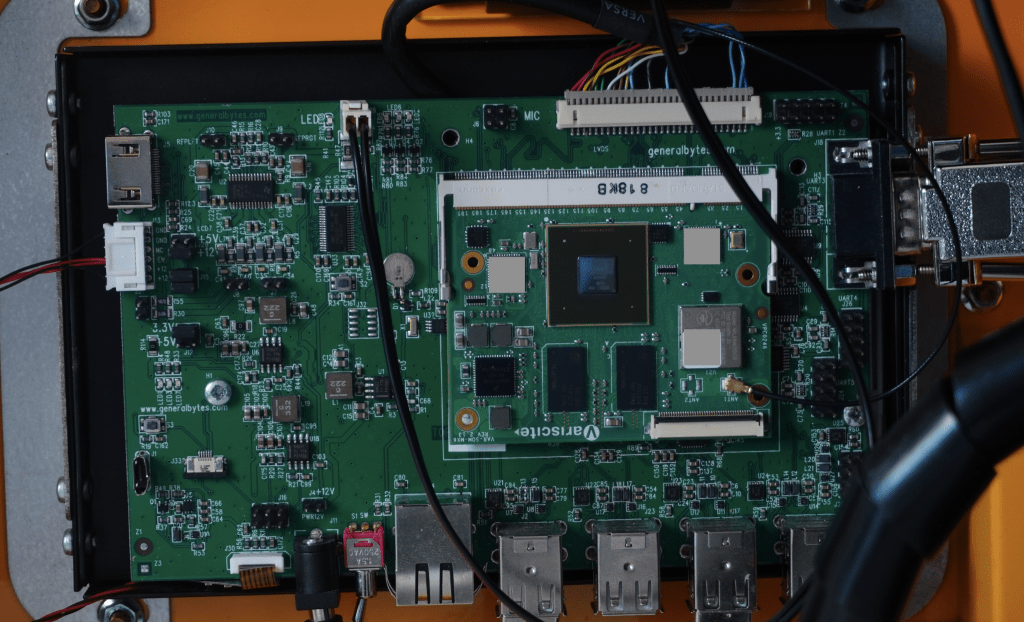

BATMtwo sisaldab NXP i.MX6-põhist sisseehitatud arvutit. Meie meeskond leidis, et BATMtwo ei kasuta protsessori turvalise alglaadimise funktsioone ja seda saab ümber programmeerida lihtsalt ühendades USB-kaabli kandeplaadi porti ja lülitades arvuti nuppu all hoides sisse.

Lisaks avastasime, et seadme alglaadur on lukustamata: alglaadurile privilegeeritud juurdepääsu saamiseks piisab lihtsalt jadaadapteri ühendamisest seadme UART-porti.

Tuleb märkida, et paljude i.MX6 protsessorite turvaline alglaadimisprotsess on haavatav rünnakule, kuid turul on uuemaid protsessoreid, mille haavatavus on paigatud (kuigi globaalse kiibipuuduse tõttu võib neil puududa saadavus).

ATM-taustaprogrammis pole saidiülese võltsimistaotluse kaitset

BATM-i sularahaautomaate hallatakse krüptorakendusserveri abil – haldustarkvara, mida saab hostida operaator või litsentsida SaaS-ina.

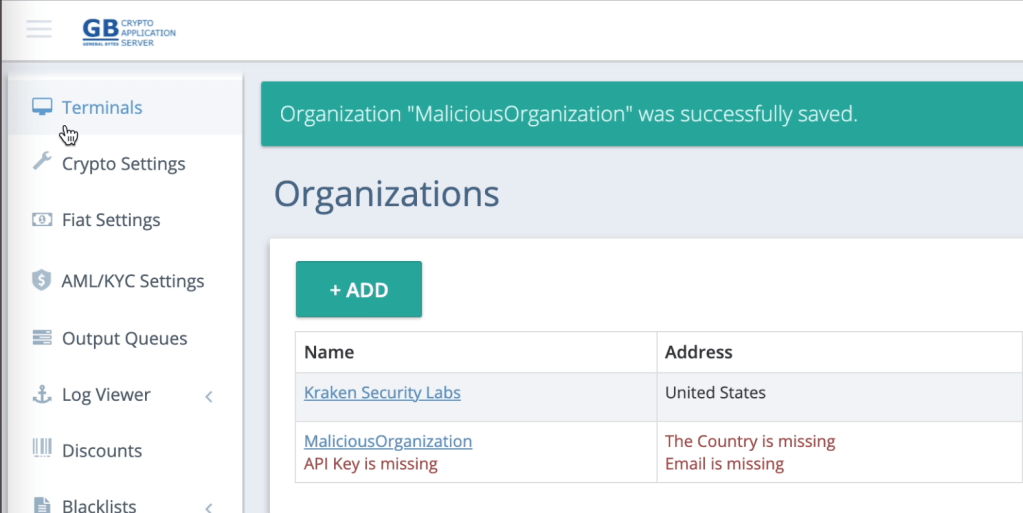

Meie meeskond leidis, et CAS ei rakenda ühtegi Saitidevaheline taotluste võltsimine kaitse, mis võimaldab ründajal genereerida autentitud päringuid CAS-ile. Kuigi enamik lõpp-punkte on mõnevõrra kaitstud väga raskesti äraarvatavate ID-dega, suutsime tuvastada mitu CSRF-vektorit, mis võivad CAS-i edukalt kahjustada.

Olge ettevaatlik ja uurige alternatiive

BATM-i krüptovaluuta sularahaautomaadid on inimestele digitaalsete varade ostmisel lihtsaks alternatiiviks. Nende masinate turvalisus jääb aga küsitavaks, kuna nii nende riist- kui ka tarkvaras on teada.

Kraken Security Labs soovitab BATMtwo-d kasutada ainult usaldusväärses kohas.

Kontrollima meie veebiturvalisuse juhend et saada lisateavet selle kohta, kuidas end krüptotehingute tegemisel kaitsta.

- "

- 7

- juurdepääs

- tegevus

- Täiendavad lisad

- admin

- Materjal: BPA ja flataatide vaba plastik

- Lubades

- android

- taotlus

- rakendused

- Aprill

- ümber

- vara

- ATM

- kättesaadavus

- tagauks

- BEST

- parimaid tavasid

- arve

- Bitcoin

- Bitcoini ATM

- juhatus

- Kast

- Kaamerad

- Raha

- kood

- ühine

- Tarbijad

- sisu

- krüpto

- Krüptorahaautomaat

- cryptocurrencies

- cryptocurrency

- Kliendid

- digitaalne

- Digitaalsed varad

- Teostama

- Ekspluateeri

- tehas

- FUNKTSIOONID

- sõrmejälg

- vigu

- FLEET

- järgima

- Tarbijatele

- täis

- Üldine

- Globaalne

- Eesmärgid

- riistvara

- hash

- Kuidas

- Kuidas

- HTTPS

- identifitseerima

- uurimine

- küsimustes

- IT

- Võti

- võtmed

- Kraken

- Labs

- suur

- Õppida

- kohalik

- liising

- lukustamine

- masinad

- Tegemine

- juhtimine

- Turg

- Microsoft

- pakkuma

- Internetis

- tegutsevad

- operatsioonisüsteemi

- Muu

- omanik

- omanikud

- Parool

- Paikade

- Inimesed

- era-

- Privaatvõtmed

- Toode

- kaitsma

- ostma

- QR kood

- lugeja

- Lugemine

- turvalisus

- komplekt

- kehtestamine

- So

- tarkvara

- kauplustes

- Toetab

- järelevalve

- süsteem

- Testimine

- aeg

- Tehingud

- Usalda

- ui

- paljastama

- usb

- Kasutajad

- Video

- Haavatavused

- haavatavus

- Wikipedia

- youtube