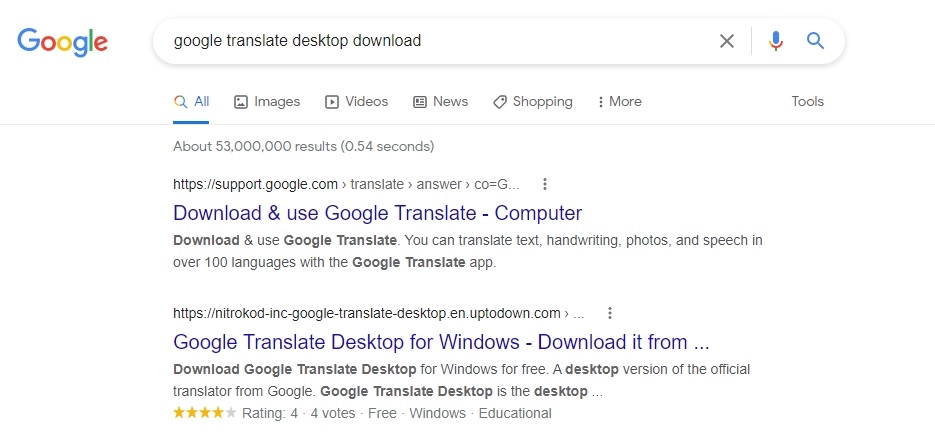

- Nitrokod on praegu populaarsete rakenduste, sealhulgas Translate'i Google'i otsingutulemuste ülaosas

- Pahavara kaevandab pahatahtlikult Monero kasutajate arvutiressursse kasutades, korrates kunagist viljakat CoinHive'i

Salakaval pahavarakampaania, mis on suunatud Google'i rakendusi otsivatele kasutajatele, on nakatanud tuhandeid arvuteid kogu maailmas, et kaevandada privaatsusele keskendunud krüptomonero (XMR).

Tõenäoliselt pole te Nitrokod kunagi kuulnud. Iisraelis asuv küberluurefirma Check Point Research (CPR) komistas eelmisel kuul pahavara otsa.

Aastal aruanne pühapäeval, teatas ettevõte, et Nitrokod maskeerib end algselt tasuta tarkvarana, olles leidnud märkimisväärset edu Google'i otsingutulemuste ülaosas "Google'i tõlke töölaua allalaadimine".

Tuntud ka kui cryptojacking, kaevandavat pahavara on pahaaimamatute kasutajate masinatesse imbumiseks kasutatud vähemalt 2017. aastast, mil need tõusid krüpto populaarsuse kõrval esile.

Varem tuvastas CPR sama aasta novembris tuntud krüptotõrje pahavara CoinHive, mis kaevandas ka XMR-i. CoinHive väidetavalt varastab 65% lõppkasutaja protsessori koguressurssidest nende teadmata. Akadeemikud arvutatud pahavara teenis haripunktis 250,000 XNUMX dollarit kuus, millest suurem osa läks vähem kui kümnele inimesele.

Mis puutub Nitrokodi, siis CPR usub, et selle juurutas türgi keelt kõnelev üksus millalgi 2019. aastal. See toimib seitsmes etapis, et vältida tavaliste viirusetõrjeprogrammide ja süsteemi kaitsemehhanismide tuvastamist.

"Pahavara eemaldatakse hõlpsasti Google'i otsingutulemustest leitud tarkvarast legitiimsete rakenduste jaoks," kirjutas ettevõte oma aruandes.

Leiti, et Softpedia ja Uptodown on kaks peamist võltsrakenduste allikat. Blockworks on võtnud ühendust Google'iga, et saada lisateavet selle kohta, kuidas ta seda tüüpi ohte filtreerib.

Pärast rakenduse allalaadimist käivitab installija viivitusega tilguti ja värskendab end pidevalt igal taaskäivitamisel. Viiendal päeval ekstraheerib viivitusega tilguti krüptitud faili.

Seejärel käivitab fail Nitrokod'i viimase etapi, mis määrab ülesannete ajastamise, logide kustutamise ja viirusetõrje tulemüüridele erandite lisamise, kui 15 päeva on möödunud.

Lõpuks kukutatakse krüptokaevandamise pahavara "powermanager.exe" salaja nakatunud masinasse ja hakkab krüpto genereerima avatud lähtekoodiga Monero-põhise CPU-kaevandaja XMRig abil (sama, mida kasutab CoinHive).

"Pärast esmast tarkvara installimist lükkasid ründajad nakatumisprotsessi nädalaid edasi ja kustutasid jäljed algsest installist," kirjutas ettevõte oma aruandes. "See võimaldas kampaanial aastaid radari all edukalt toimida."

Üksikasjad Nitrokodiga nakatunud masinate puhastamise kohta leiate aadressilt CPR-i ohuaruande lõpp.

Saate igal õhtul oma postkasti saada päeva parimad krüptouudised ja ülevaated. Tellige Blockworksi tasuta uudiskiri nüüd.

- Bitcoin

- blockchain

- plokiahela vastavus

- blockchain konverents

- Plokitööd

- coinbase

- coingenius

- üksmeel

- krüptokonverents

- krüpto mineerimine

- cryptocurrency

- Krüptovaluuta kaevandamine

- Krüpteerimine

- Detsentraliseeritud

- Defi

- Digitaalsed varad

- Käsitöö

- ethereum

- Google Search

- Google Translate

- masinõpe

- pahavara kaevandamine

- Monero

- mitte vahetatav märk

- Platon

- plato ai

- Platoni andmete intelligentsus

- Platvormplokk

- PlatoData

- platogaming

- hulknurk

- tõend osaluse kohta

- W3

- XMR

- sephyrnet