زمان خواندن: 5 دقیقه

زمان خواندن: 5 دقیقه

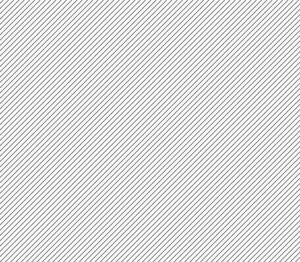

اگر احضاریه ای به دادگاه منطقه ای ایالات متحده در صندوق ایمیل خود بیابید، می ترسید یا حداقل مضطرب می شوید؟ اکثر مردم قطعا این کار را خواهند کرد. این دقیقاً همان چیزی است که مهاجمان مخرب در هنگام انجام این حمله گسترده از IP های مستقر در روسیه با باج افزار پیچیده و حیله گر به آن حساب می کردند.

مهندسی اجتماعی: اقتدار جعلی باعث ترس واقعی می شود

3582 کاربر هدف این ایمیل مخرب قرار گرفتند که تحت عنوان احضاریه "دادگاه منطقه ای ایالات متحده" پنهان شده بود.

همانطور که می بینید، ایمیل شامل کل دسته از ترفندهای مهندسی اجتماعی برای متقاعد کردن کاربران برای باز کردن پیوست مخرب است. به طور عمده، مجرمان سعی می کنند تا با رشته های احساسی ترس، اقتدار و کنجکاوی بازی کنند تا قربانیان را دستکاری کنند. قرار دادن این حالت برانگیختگی عاطفی در ذهن گیرندگان با هدف سرکوب توانایی آنها برای تفکر انتقادی و وادار کردن آنها به رفتار عجولانه است.

همچنین آدرس ایمیل فرستنده نیز می باشد “uscourtgove.com”، که البته جعلی است اما اعتبار بیشتری به ایمیل می بخشد. داشتن رمز عبور برای پیوست، طعم استحکام نامه را تقویت می کند. موضوع ایمیل "megaloman" است و سند پیوست شده "scan.megaloman.doc" نام دارد و این تطابق همچنین برخی از نکات کوچک اعتبار را اضافه می کند. و تهدید قربانی به مسئولیت در صورتی که "نتواند برای شما مقید است" (و تنها راه برای فهمیدن این موضوع باز کردن فایل پیوست است) روی کیک است.

این کوکتل دستکاری انفجاری ابزاری قوی برای کمک به مجرمان برای رسیدن به آنچه میخواهند است. بنابراین خطر ابتلای بسیاری از افراد به این کلاهبرداری بسیار زیاد است.

حال بیایید ببینیم چه اتفاقی میافتد اگر کاربر فایل پیوست را باز کند.

بدافزار: ابتدا پنهان می شود، سپس ضربه می زند

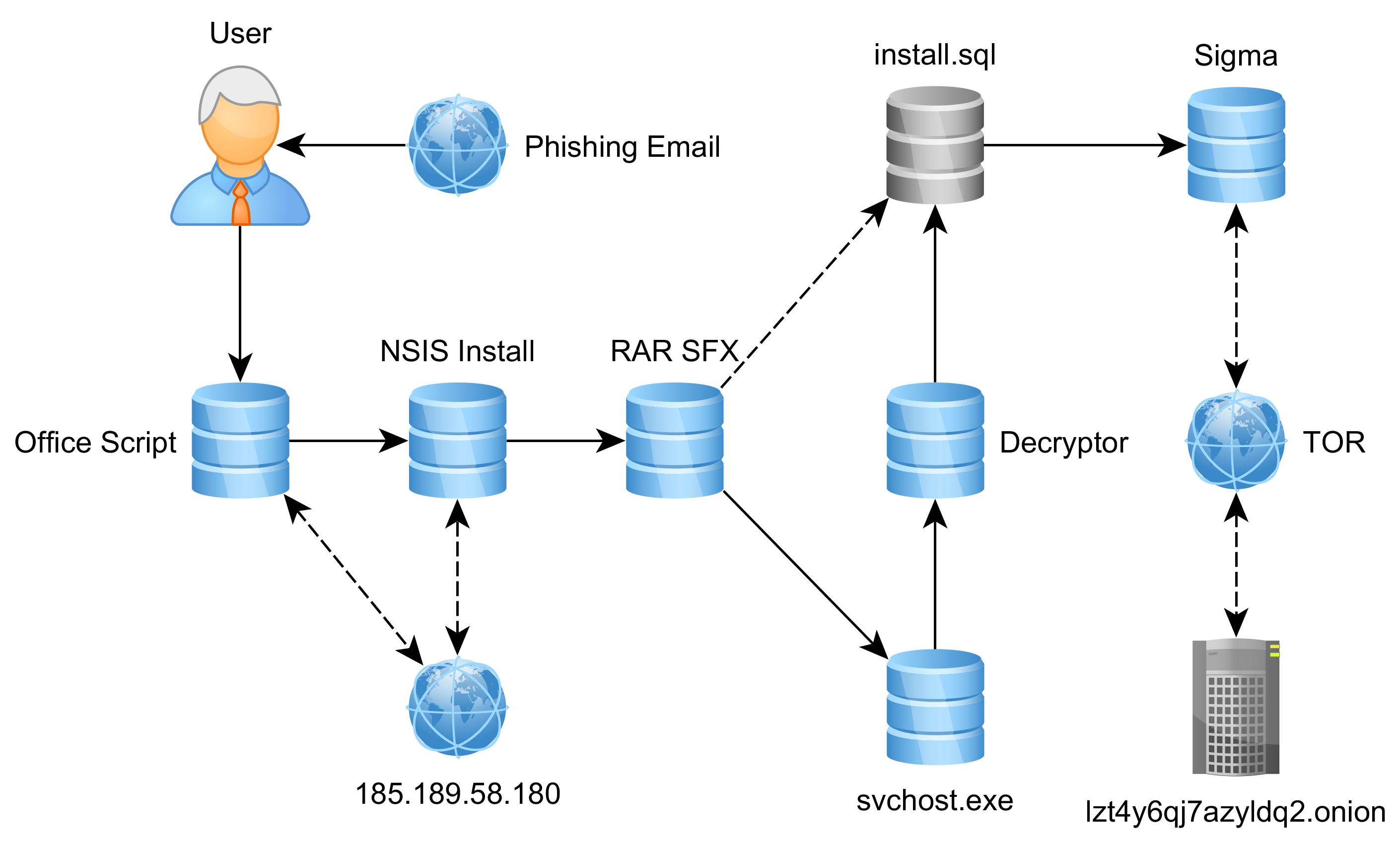

البته هیچ وجه اشتراکی با احضاریه ندارد. در واقعیت، همانطور که آزمایشگاه های تحقیقاتی تهدید کومودو تحلیلگران دریافتند، این نوع جدیدی از باجافزار حیلهگر و پیچیده سیگما است که فایلهای دستگاه آلوده را رمزگذاری میکند و برای رمزگشایی از آنها باج میگیرد.

نحوه عملکرد باج افزار سیگما:

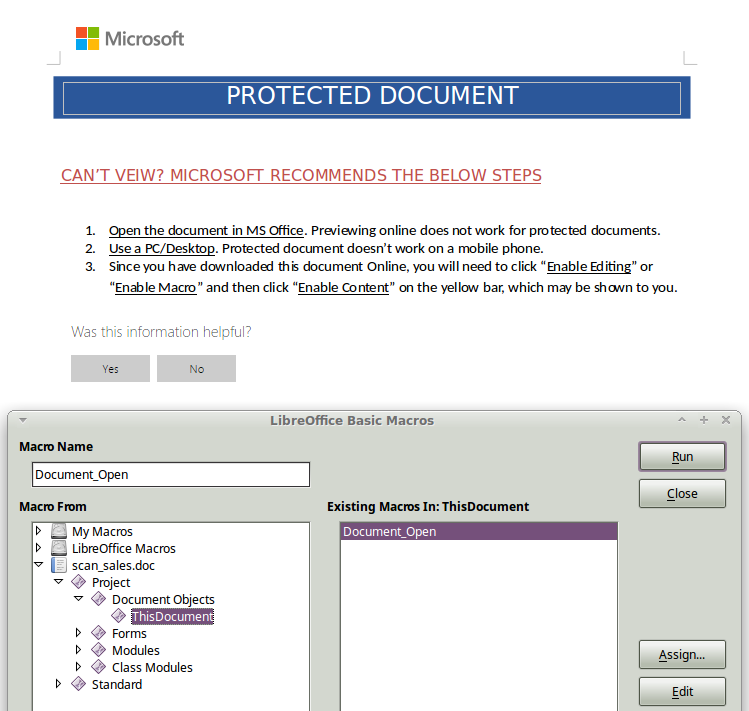

ویژگی خاص این نوع جدید سیگما این است که از کاربر می خواهد رمز عبور را وارد کند. ام… رمز عبور بدافزار؟ در کل ممکن است عجیب به نظر برسد، در واقع هدف واضحی دارد: مبهم سازی بیشتر بدافزار از شناسایی.

اما حتی اگر کاربر رمز عبور را وارد کند، فایل بلافاصله اجرا نمی شود. اگر ماکروها در دستگاه قربانی خاموش شوند، به طور قانع کننده ای از شما می خواهد که آنها را خاموش کند. توجه کنید، این نیاز چگونه در کل استراتژی مهاجمان قرار می گیرد: اگر پیامی از طرف دادگاه باشد، قطعاً می تواند یک سند محافظت شده باشد، درست است؟

اما در واقع این فایل شامل یک VBScript مخرب است که برای شروع نصب بدافزار بر روی رایانه قربانی باید اجرا شود. قسمت بعدی بدافزار را از سرور مهاجمان دانلود میکند، آن را در پوشه %TEMP% ذخیره میکند، آن را به عنوان پنهان میکند. Svchost.exe که پردازش و اجرا می کند. این Svchost.exe که به عنوان یک قطره چکان برای دانلود یک قسمت دیگر از بدافزار عمل می کند. سپس از طریق یک زنجیره نسبتا طولانی از اقدامات - دوباره برای مبهم سازی قوی تر - بار مخرب را تکمیل کرده و آن را اجرا می کند.

این بدافزار با انواع ترفندهای خود برای پنهان کردن و جلوگیری از شناسایی واقعاً چشمگیر به نظر می رسد. قبل از اجرا، محیط را برای ماشین مجازی یا جعبههای سندباد بررسی میکند. اگر یکی را کشف کند، بدافزار خود را می کشد. این فرآیند مخرب و ورودی های رجیستری خود را به عنوان موارد قانونی مانند "svchost.exe" و "chrome" پنهان می کند. و این تمام نیست.

بر خلاف برخی از نزدیک آن باجافزار سیگما بلافاصله وارد عمل نمی شود، بلکه در کمین است و ابتدا شناسایی مخفیانه انجام می دهد. لیستی از فایل های با ارزش ایجاد می کند، آنها را می شمارد و این مقدار را به همراه سایر اطلاعات مربوط به دستگاه قربانی به سرور C&C خود ارسال می کند. اگر هیچ فایلی پیدا نشد، سیگما فقط خودش را حذف می کند. همچنین اگر متوجه شود که مکان کشور آن فدراسیون روسیه یا اوکراین است، رایانه ای را آلوده نمی کند.

اتصال بدافزار به سرور Command-and-Control نیز پیچیده است. از آنجایی که سرور مبتنی بر TOR است، سیگما دنباله ای از مراحل را انجام می دهد:

1. نرم افزار TOR را با استفاده از این لینک دانلود کنید: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. آن را به عنوان System.zip در %APPDATA% ذخیره می کند

3. آن را در %APPDATA%MicrosoftYOUR_SYSTEM_ID باز کنید

4. System.zip را حذف می کند

5. Tortor.exe را به svchost.exe تغییر نام می دهد

6. آن را اجرا می کند

7. مدتی صبر می کند و درخواست خود را ارسال می کند

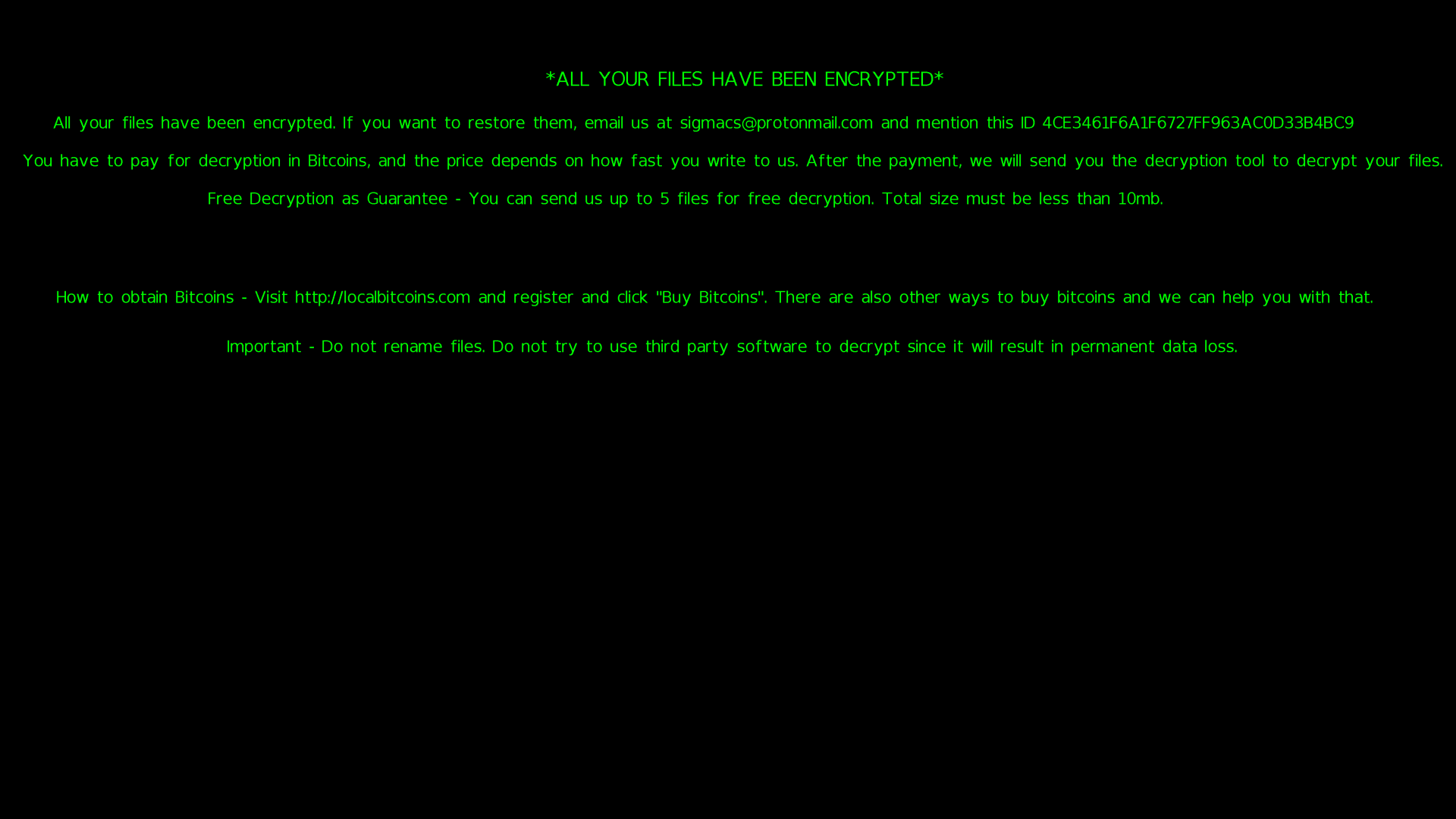

و تنها پس از آن سیگما شروع به رمزگذاری فایل ها در دستگاه قربانی می کند. سپس یادداشت باج، صفحه دستگاه مسموم را می گیرد.

و … کمدیا نهایی. اگر قربانی قبلاً ترتیبی برای تهیه نسخه پشتیبان نداده باشد، اطلاعات او از بین می رود. هیچ راهی برای بازیابی آنها وجود ندارد.

حفاظت: نحوه مقابله

فاتح اورهان، رئیس Comodo میگوید: «روبهرو شدن با بدافزارهای بسیار پیچیده از هر دو طرف، ترفندهای مهندسی اجتماعی و طراحی فنی، حتی برای کاربران آگاه از امنیت چالشی سخت است. آزمایشگاه های تحقیقاتی تهدید. "برای محافظت در برابر چنین حملات حیلهگرانهای باید چیزی قابل اعتمادتر از آگاهی مردم داشته باشید. در این مورد، یک راه حل واقعی باید تضمینی 100٪ بدهد که به دارایی های شما آسیب نرسد، حتی اگر کسی طعمه کلاهبرداران را بگیرد و بدافزار را اجرا کند.

این دقیقا همان چیزی است که منحصر به فرد است فناوری مهار خودکار کومودو به مشتریان خود می دهد: هر فایل ناشناخته ای که وارد می شود به طور خودکار در محیط امن قرار می گیرد، جایی که می توان آن را بدون هیچ امکانی برای آسیب رساندن به هاست، سیستم یا شبکه اجرا کرد. و تا زمانی که تحلیلگران Comodo آن را بررسی نکنند، در این محیط باقی خواهد ماند. به همین دلیل است که هیچ یک از مشتریان کومودو از این حمله یواشکی رنج نبرده اند.

امن زندگی کنید با Comodo را!

در زیر نقشه های حرارتی و IP های مورد استفاده در حمله آمده است

این حمله از طریق 32 آی پی مستقر در روسیه (سنت پترزبورگ) از طریق ایمیل انجام شد Kristopher.Franko@uscourtsgov.com کدام دامنه به احتمال زیاد مخصوصا برای حمله ایجاد شده است. در 10 می 2018، ساعت 02:20 UTC آغاز شد و در ساعت 14:35 UTC به پایان رسید.

| کشور: | IP فرستنده |

| روسیه | 46.161.42.44 |

| روسیه | 46.161.42.45 |

| روسیه | 46.161.42.46 |

| روسیه | 46.161.42.47 |

| روسیه | 46.161.42.48 |

| روسیه | 46.161.42.49 |

| روسیه | 46.161.42.50 |

| روسیه | 46.161.42.51 |

| روسیه | 46.161.42.52 |

| روسیه | 46.161.42.53 |

| روسیه | 46.161.42.54 |

| روسیه | 46.161.42.55 |

| روسیه | 46.161.42.56 |

| روسیه | 46.161.42.57 |

| روسیه | 46.161.42.58 |

| روسیه | 46.161.42.59 |

| روسیه | 46.161.42.60 |

| روسیه | 46.161.42.61 |

| روسیه | 46.161.42.62 |

| روسیه | 46.161.42.63 |

| روسیه | 46.161.42.64 |

| روسیه | 46.161.42.65 |

| روسیه | 46.161.42.66 |

| روسیه | 46.161.42.67 |

| روسیه | 46.161.42.68 |

| روسیه | 46.161.42.69 |

| روسیه | 46.161.42.70 |

| روسیه | 46.161.42.71 |

| روسیه | 46.161.42.72 |

| روسیه | 46.161.42.73 |

| روسیه | 46.161.42.74 |

| روسیه | 46.161.42.75 |

| نتیجه کل | 32 |

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- توانایی

- درباره ما

- عمل

- اقدامات

- اعمال

- نشانی

- می افزاید:

- پس از

- در برابر

- معرفی

- تحلیلگران

- و

- رسیدن

- دارایی

- حمله

- حمله

- قدرت

- بطور خودکار

- اطلاع

- پشتیبان گیری

- طعمه

- قبل از

- بلاگ

- هر دو طرف

- جعبه

- دسته

- کیک

- گرفتن

- مورد

- علت

- مرکز

- زنجیر

- به چالش

- چک

- واضح

- نزدیک

- کوکتل

- مشترک

- تکمیل شده

- بغرنج

- کامپیوتر

- ارتباط

- متقاعد کردن

- کشور

- دوره

- دادگاه

- ایجاد شده

- ایجاد

- اعتبار

- بحرانی

- حس کنجکاوی

- مشتریان

- داده ها

- رمزگشایی کنید

- قطعا

- طرح

- کشف

- کشف

- کشف می کند

- ناحیه

- دادگاه منطقه

- سند

- نمی کند

- دامنه

- دانلود

- دانلود

- پست الکترونیک

- مهندسی

- وارد

- محیط

- حتی

- واقعه

- کاملا

- انحصاری

- اجرا می کند

- سقوط

- ترس

- فدراسیون

- مبارزه کردن

- پرونده

- فایل ها

- پیدا کردن

- پیدا می کند

- نام خانوادگی

- یافت

- رایگان

- از جانب

- توابع

- دریافت کنید

- دادن

- می دهد

- ضمانت

- اتفاق می افتد

- سخت

- داشتن

- سر

- کمک

- پنهان شدن

- زیاد

- میزبان

- چگونه

- چگونه

- HTTPS

- بلافاصله

- موثر

- in

- شامل

- اطلاعات

- نصب کردن

- فوری

- IT

- خود

- احتمالا

- ارتباط دادن

- فهرست

- محل

- طولانی

- مطالب

- دستگاه

- ماکرو

- ساخت

- باعث می شود

- نرم افزارهای مخرب

- بسیاری

- بسیاری از مردم

- عظیم

- مسابقه

- حداکثر عرض

- پیام

- مایکروسافت

- ذهن

- بیش

- اکثر

- تحت عنوان

- نیاز

- شبکه

- جدید

- بعد

- ONE

- باز کن

- باز می شود

- دیگر

- بخش

- کلمه عبور

- مردم

- پترزبورگ

- پی اچ پی

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازی

- امکان

- قبلا

- روند

- محافظت از

- محفوظ

- حفاظت

- هدف

- قرار دادن

- فدیه

- باجافزار

- واقعی

- واقعیت

- رجیستری

- بستگان

- قابل اعتماد

- درخواست

- نیاز

- تحقیق

- مسئوليت

- خطر

- دویدن

- در حال اجرا

- روسیه

- روسی

- فدراسیون روسیه

- SAINT

- جعبه های شن و ماسه

- می گوید:

- کلاهبرداری

- می ترسم

- کارت امتیازی

- پرده

- امن

- تیم امنیت لاتاری

- دنباله

- طرف

- سیگما

- تنها

- کوچک

- اب زیر کاه

- So

- آگاهی

- مهندسی اجتماعی

- نرم افزار

- استحکام

- راه حل

- برخی از

- کسی

- چیزی

- مصنوعی

- صدا

- ویژه

- مخصوصاً

- آغاز شده

- دولت

- ایالات

- ماندن

- مراحل

- استراتژی

- تقویت می کند

- قوی

- موضوع

- احضار

- چنین

- سیستم

- طول می کشد

- اهداف

- فنی

- La

- شان

- تفکر

- تهدید

- سراسر

- زمان

- به

- ابزار

- تور

- دور زدن

- تبدیل

- اوکراین

- us

- کاربر

- کاربران

- ساعت محلی UTC تنظیم شده اند

- ارزشمند

- ارزش

- نوع دیگر

- تنوع

- از طريق

- قربانی

- قربانیان

- مجازی

- ماشین مجازی

- غربی

- چی

- چه شده است

- که

- در حین

- تمام

- اراده

- خواهد بود

- شما

- شما

- زفیرنت