برای آموزش یک مدل یادگیری ماشینی (ML)، به مجموعه داده بزرگ، با کیفیت و برچسبگذاری شده نیاز دارید. Amazon SageMaker Ground Truth به شما کمک می کند مجموعه داده های آموزشی با کیفیت بالا برای مدل های ML خود بسازید. با Ground Truth، می توانید از کارگران هر دو استفاده کنید آمازون مکانیک ترک، یک شرکت فروشنده انتخابی شما، یا یک نیروی کار خصوصی داخلی که شما را قادر می سازد یک مجموعه داده برچسب دار ایجاد کنید. می توانید از خروجی مجموعه داده برچسب گذاری شده از Ground Truth برای آموزش مدل های خود استفاده کنید. همچنین می توانید از خروجی به عنوان مجموعه داده آموزشی برای یک استفاده کنید آمازون SageMaker مدل.

با Ground Truth، می توانید نیروی کار خصوصی متشکل از کارمندان یا پیمانکاران ایجاد کنید تا داده های شما را در سازمان خود مدیریت کنند. این به مشتریانی که میخواهند دادههای خود را در سازمان خود نگه دارند، قادر میسازد از نیروی کار خصوصی برای پشتیبانی از حجمهای کاری حاشیه نویسی حاوی دادههای تجاری حساس یا اطلاعات شناسایی شخصی (PII) استفاده کنند که توسط اشخاص خارجی قابل رسیدگی نیست. متناوباً، اگر حاشیه نویسی داده ها به تخصص موضوع دامنه خاص نیاز دارد، می توانید از نیروی کار خصوصی برای هدایت وظایف به کارمندان، پیمانکاران یا حاشیه نویسان شخص ثالث با آن دانش دامنه خاص استفاده کنید. این نیروی کار می تواند کارمندان شرکت شما یا کارگران شخص ثالثی باشد که از دامنه و صنعت مجموعه داده های شما دانش دارند. به عنوان مثال، اگر وظیفه برچسب گذاری تصاویر پزشکی است، می توانید یک نیروی کار خصوصی از افراد آگاه در مورد تصاویر مورد نظر ایجاد کنید.

میتوانید یک نیروی کار خصوصی را برای احراز هویت با استفاده از OpenID Connect (OIDC) با ارائهدهنده هویت خود (IdP) پیکربندی کنید. در این پست، نحوه پیکربندی OIDC با اکتیو دایرکتوری داخلی با استفاده از سرویس فدراسیون اکتیو دایرکتوری (ADFS) را نشان می دهیم. هنگامی که پیکربندی تنظیم شد، میتوانید تیمهای کاری را پیکربندی و مدیریت کنید، عملکرد کارگران را ردیابی کنید، و هنگامی که وظایف برچسبگذاری در Ground Truth در دسترس هستند، اعلانها را تنظیم کنید.

بررسی اجمالی راه حل

هنگامی که از اعتبارنامه های موجود در اکتیو دایرکتوری برای احراز هویت نیروی کار خصوصی خود استفاده می کنید، لازم نیست نگران مدیریت چندین هویت در محیط های مختلف باشید. کارگران از اعتبارنامه های اکتیو دایرکتوری موجود برای فدرال شدن با پورتال برچسب زدن شما استفاده می کنند.

پیش نیازها

مطمئن شوید که پیش نیازهای زیر را دارید:

- یک دامنه عمومی ثبت شده

- یک محیط ADFS موجود یا تازه مستقر شده

- An هویت AWS و مدیریت دسترسی کاربر (IAM) با مجوز برای اجرای عملیات SageMaker API

علاوه بر این، مطمئن شوید که از Ground Truth در منطقه پشتیبانی شده استفاده می کنید.

اکتیو دایرکتوری را پیکربندی کنید

پیکربندی OIDC نیروی کار خصوصی Ground Truth نیاز به ارسال یک ادعای سفارشی Sagemaker:groups به Ground Truth از IdP شما دارد.

- یک گروه AD با نام sagemaker ایجاد کنید (حتما از حروف کوچک استفاده کنید).

- کاربرانی را که نیروی کار خصوصی شما را تشکیل می دهند به این گروه اضافه کنید.

ADFS را پیکربندی کنید

گام بعدی پیکربندی یک برنامه ADFS با ادعاهای خاص است که Ground Truth برای به دست آوردن Issuer، ClientId و ClientSecret و سایر ادعاهای اختیاری از IdP شما برای احراز هویت کارگران با به دست آوردن یک کد احراز هویت از پیکربندی شده AuthorizationEndpoint در IdP شما استفاده می کند.

برای اطلاعات بیشتر در مورد ادعاهایی که IdP شما به Ground Truth ارسال می کند، مراجعه کنید ادعاهای مورد نیاز و اختیاری را به Ground Truth و Amazon A2I ارسال کنید.

ایجاد گروه برنامه

برای ایجاد گروه برنامه خود، مراحل زیر را انجام دهید:

- کنسول مدیریت ADFS را باز کنید

- شناسه سرویس فدراسیون ADFS را تغییر دهید

https://${HostName}/adfs/service/trust to https://${HostName}/adfs - را انتخاب کنید گروه برنامه، کلیک راست کرده و انتخاب کنید افزودن گروه برنامه.

- نام (به عنوان مثال SageMaker Ground Truth Workforce) و توضیحات را وارد کنید.

- تحت قالب، برای برنامه های کاربردی کلاینت-سرور، انتخاب کنید برنامه سروری که به یک وب API دسترسی دارد.

- را انتخاب کنید بعدی.

- شناسه مشتری را کپی کرده و برای مراجعات بعدی ذخیره کنید.

- برای تغییر مسیر URI، از یک مکان نگهدار مانند استفاده کنید https://privateworkforce.local.

- را انتخاب کنید اضافه کردن، پس از آن را انتخاب کنید بعدی.

- انتخاب کنید یک راز مشترک ایجاد کنید و مقدار تولید شده را برای استفاده بعدی ذخیره کنید، سپس انتخاب کنید بعدی.

- In Web API را پیکربندی کنید بخش، شناسه مشتری که قبلاً به دست آمده را وارد کنید.

- را انتخاب کنید اضافه کردن، پس از آن را انتخاب کنید بعدی.

- انتخاب کنید به همه اجازه بده زیر سیاست کنترل دسترسی، پس از آن را انتخاب کنید بعدی.

- تحت محدوده های مجاز، انتخاب کنید باز شده، پس از آن را انتخاب کنید بعدی.

- اطلاعات پیکربندی را مرور کنید، سپس انتخاب کنید بعدی و نزدیک.

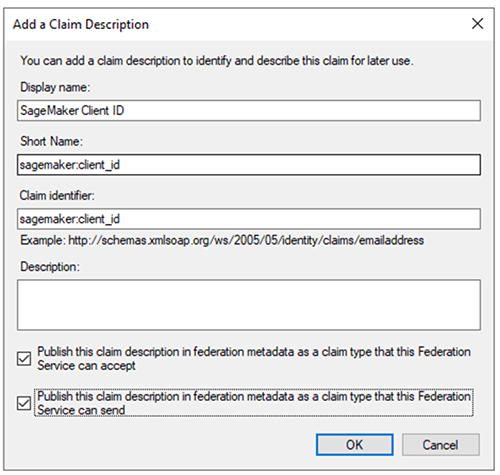

پیکربندی توضیحات ادعا

برای پیکربندی توضیحات ادعای خود، مراحل زیر را انجام دهید:

- در کنسول مدیریت ADFS، گسترش دهید بخش خدمات.

- کلیک راست کنید توضیحات ادعا و انتخاب کنید توضیحات ادعا را اضافه کنید.

- برای نام نمایشSageMaker Client ID را وارد کنید.

- برای نام کوتاه، وارد

sagemaker:client_id. - برای شناسه ادعا، وارد

sagemaker:client_id. - گزینههای انتشار ادعای فوقداده فدراسیون را برای پذیرش و ارسال انتخاب کنید.

- را انتخاب کنید OK.

- همانطور که در تصویر زیر نشان داده شده است، این مراحل را برای گروههای ادعای باقیمانده (نام Sagemaker، Sagemaker Sub، و Sagemaker Groups) تکرار کنید.

توجه داشته باشید که شناسه ادعای شما به صورت فهرست شده است نوع ادعا.

قوانین ادعای گروه برنامه را پیکربندی کنید

برای پیکربندی قوانین ادعای گروه برنامه خود، مراحل زیر را انجام دهید:

- را انتخاب کنید گروههای برنامه، سپس گروه برنامه ای را که ایجاد کرده اید انتخاب کنید.

- تحت API وب، نام نشان داده شده را انتخاب کنید، که ویژگی های Web API را باز می کند.

- انتخاب صدور قوانین تبدیل برگه را انتخاب کنید و انتخاب کنید قانون را اضافه کنید.

- را انتخاب کنید تبدیل یک ادعای ورودی و اطلاعات زیر را ارائه می دهد:

- برای نام قانون ادعا، وارد

sagemaker:client_id. - برای نوع ادعای ورودی، انتخاب کنید شناسه مشتری OAuth.

- برای نوع ادعای خروجی، شناسه مشتری SageMaker را انتخاب کنید.

- مقادیر دیگر را به عنوان پیش فرض بگذارید.

- را انتخاب کنید پایان.

- برای نام قانون ادعا، وارد

- را انتخاب کنید قانون جدید اضافه کنید.

- را انتخاب کنید تبدیل یک ادعای ورودی و اطلاعات زیر را ارائه می دهد:

- را انتخاب کنید قانون جدید اضافه کنید.

- را انتخاب کنید تبدیل یک ادعای ورودی و اطلاعات زیر را ارائه می دهد:

- برای نام قانون ادعا، انتخاب کنید

sagemaker:name. - برای نوع ادعای ورودی، انتخاب کنید نام.

- برای نوع ادعای خروجی، ادعای Sagemaker Name را انتخاب کنید.

- مقادیر دیگر را به عنوان پیش فرض بگذارید.

- را انتخاب کنید پایان.

- برای نام قانون ادعا، انتخاب کنید

- را انتخاب کنید قانون جدید اضافه کنید.

- را انتخاب کنید عضویت گروه را به عنوان ادعا ارسال کنید و اطلاعات زیر را ارائه می دهد:

- برای نام قانون ادعا، وارد

sagemaker:groups. - برای گروه کاربر، گروه Sagemaker AD را انتخاب کنید که قبلاً ایجاد شده است.

- برای نوع ادعای خروجی، ادعای Sagemaker Groups را انتخاب کنید.

- برای ارزش ادعای خروجیSagemaker را وارد کنید.

- را انتخاب کنید پایان.

- برای نام قانون ادعا، وارد

- را انتخاب کنید درخواست و OK.

همانطور که در تصویر زیر نشان داده شده است، باید چهار قانون داشته باشید.

با استفاده از SageMaker API یک نیروی کار OIDC IdP ایجاد و پیکربندی کنید

در این مرحله شما یک نیروی کار از رابط خط فرمان AWS (AWS CLI) با استفاده از یک کاربر یا نقش IAM با مجوزهای مناسب.

- دستور AWS CLI زیر را برای ایجاد نیروی کار خصوصی اجرا کنید. را

oidc-configپارامتر حاوی اطلاعاتی است که باید از IdP بدست آورید. مقادیر مناسبی را که از IdP خود به دست آورده اید ارائه دهید:client_idشناسه مشتری است وclient_secretراز مشتری است که هنگام ایجاد گروه برنامه خود به دست آورده اید.- می توانید بازسازی کنید

AuthorizationEndpoint,TokenEndpoint,UserInfoEndpoint,LogoutEndpointوJwksUriبا جایگزینی تنهاsts.example.comبخشی با نقطه پایانی ADFS شما.دستور قبلی باید WorkforceArn را با موفقیت بازگرداند. این خروجی را برای مرجع بعدی ذخیره کنید.

- از کد زیر برای توصیف نیروی کار ایجاد شده برای دریافت آن استفاده کنید زیر دامنه.

ما از این برای پیکربندی URI تغییر مسیر در ADFS استفاده می کنیم. پس از اینکه Ground Truth یک کارگر را احراز هویت کرد، این URI کارگر را به پورتال کارگر هدایت میکند، جایی که کارگران میتوانند به وظایف برچسبگذاری یا بررسی انسانی دسترسی داشته باشند.

- ساب دامنه را کپی و ضمیمه کنید

/oauth2/idpresponseتا پایان به عنوان مثال، باید شبیه به آن باشدhttps://drxxxxxlf0.labeling.us-east-1.sagemaker.aws/oauth2/idpresponseشما از این URL برای به روز رسانی URI تغییر مسیر در ADFS استفاده می کنید. - برنامه ای را که قبلا ایجاد کرده اید (SageMaker Ground Truth Private Workforce) انتخاب کنید.

- نام زیر را انتخاب کنید نرم افزار سرور.

- نشانی وب جایبانی که قبلاً استفاده شده بود را انتخاب کنید و انتخاب کنید برداشتن.

- مقدار SubDomain اضافه شده را وارد کنید.

- را انتخاب کنید اضافه کردن.

- را انتخاب کنید OK دو برابر.

پاسخ احراز هویت نیروی کار IdP OIDC را تأیید کنید

اکنون که OIDC را با IdP خود پیکربندی کرده اید، زمان آن فرا رسیده است گردش کار احراز هویت را تأیید کنید با استفاده از حلقه

- اطلاعات خود را جایگزین مقادیر متغیر مکان کنید، سپس URI اصلاح شده را در مرورگر خود وارد کنید:

باید از شما خواسته شود که با اعتبارنامه AD وارد شوید. ممکن است یک خطای 401 Authorization Required دریافت کنید.

- پارامتر کد را از پرس و جوی مرورگر کپی کنید و با دستور زیر از آن برای انجام یک curl استفاده کنید. قسمتی که باید کپی کنید با آن شروع می شود

code=. این کد را با کدی که کپی کرده اید جایگزین کنید. همچنین فراموش نکنید که مقادیر را تغییر دهیدurl,client_id,client_secretوredirect_uri:urlنقطه پایانی نشانه از ADFS است.client_idشناسه مشتری از گروه برنامه در ADFS است.client_secretراز مشتری از ADFS است.

- پس از انجام تغییرات مناسب، کل دستور را کپی کرده و از ترمینال اجرا کنید.

خروجی فرمان یک نشانه دسترسی در قالب JWT ایجاد می کند.

- این خروجی را در جعبه کدگذاری شده کپی کرده و با آن رمزگشایی کنید J.W.T..

پیام رمزگشایی شده باید حاوی ادعاهایی باشد که پیکربندی کردهاید. در صورت وجود ادعا، به مرحله بعدی بروید؛ اگر نه، مطمئن شوید که تمام مراحل ذکر شده را تا کنون دنبال کرده اید.

- از خروجی به دست آمده در مرحله قبل، پس از انجام تغییرات لازم، دستور زیر را از یک ترمینال اجرا کنید. مقدار را جایگزین کنید

Bearerباaccess_tokenبه دست آمده در خروجی فرمان قبلی وuserinfoبا خودت

خروجی این دستور ممکن است شبیه کد زیر باشد:

اکنون که با موفقیت پیکربندی OIDC خود را تأیید کردید، زمان ایجاد تیم های کاری فرا رسیده است.

یک تیم کاری خصوصی ایجاد کنید

برای ایجاد یک تیم کاری خصوصی، مراحل زیر را انجام دهید:

- در کنسول Ground Truth، را انتخاب کنید برچسب زدن به نیروی کار.

- انتخاب کنید خصوصی.

- در تیم های خصوصی بخش، انتخاب کنید تیم خصوصی ایجاد کنید.

- در جزئیات تیم بخش، نام تیم را وارد کنید.

- در کارگران را اضافه کنید بخش، نام یک گروه کاربری را وارد کنید.

همه کارگران مرتبط با این گروه در IdP شما به این تیم کاری اضافه می شوند.

- برای افزودن بیش از یک گروه کاربری، را انتخاب کنید اضافه کردن گروه کاربری جدید و نام گروه های کاربری را که می خواهید به این تیم کاری اضافه کنید وارد کنید. در هر خط یک گروه کاربری وارد کنید.

- به صورت اختیاری، برای مشاغل برچسبگذاری Ground Truth، اگر ایمیلی برای کارگران در JWT خود ارائه دهید، Ground Truth هنگامی که یک کار برچسبگذاری جدید در دسترس است، اگر یک مورد را انتخاب کنید، به کارگران اطلاع میدهد. سرویس اطلاع رسانی ساده آمازون موضوع (Amazon SNS).

- را انتخاب کنید تیم خصوصی ایجاد کنید.

آزمایش دسترسی به پورتال برچسبگذاری خصوصی

برای آزمایش دسترسی خود، به آن مراجعه کنید https://console.aws.amazon.com/sagemaker/groundtruth#/labeling-workforces و URL ورود به سیستم پورتال برچسب زدن را در یک پنجره مرورگر جدید یا حالت ناشناس باز کنید.

با شناسه IDP خود وارد شوید. اگر احراز هویت با موفقیت انجام شد، باید به پورتال هدایت شوید.

هزینه

تعداد مشاغلی که توسط کارمندان داخلی شما برچسب گذاری شده است، از شما دریافت می شود. برای اطلاعات بیشتر مراجعه کنید قیمت گذاری برچسب گذاری داده های آمازون SageMaker.

پاک کردن

می توانید نیروی کار خصوصی را با استفاده از SageMaker API حذف کنید. حذف نیروی کار. اگر تیم های کاری مرتبط با نیروی کار خصوصی دارید، باید آنها را قبل از حذف نیروی کار حذف کنید. برای اطلاعات بیشتر ببین یک تیم کاری را حذف کنید.

خلاصه

در این پست، نحوه پیکربندی یک برنامه OIDC با خدمات فدراسیون اکتیو دایرکتوری و استفاده از اعتبار اکتیو دایرکتوری موجود برای احراز هویت در پورتال برچسبگذاری Ground Truth را نشان دادیم.

ما از اینکه ازت خبر داشته باشیم خوشحال میشویم. نظر خود را در بخش نظرات با ما در میان بگذارید.

درباره نویسندگان

آدلکه کوکر یک معمار راه حل های جهانی با AWS است. او با مشتریان در سطح جهانی کار می کند تا راهنمایی و کمک فنی در به کارگیری بارهای کاری تولید در مقیاس در AWS ارائه دهد. او در اوقات فراغت خود از یادگیری، مطالعه، بازی و تماشای رویدادهای ورزشی لذت می برد.

آدلکه کوکر یک معمار راه حل های جهانی با AWS است. او با مشتریان در سطح جهانی کار می کند تا راهنمایی و کمک فنی در به کارگیری بارهای کاری تولید در مقیاس در AWS ارائه دهد. او در اوقات فراغت خود از یادگیری، مطالعه، بازی و تماشای رویدادهای ورزشی لذت می برد.

آیشواریا کاوشال مهندس ارشد نرم افزار در آمازون است. تمرکز او بر حل مشکلات چالش برانگیز با استفاده از یادگیری ماشینی، ساخت راه حل های هوش مصنوعی مقیاس پذیر با استفاده از سیستم های توزیع شده و کمک به مشتریان برای پذیرش ویژگی ها/محصولات جدید است. آیشواریا در اوقات فراغت خود از تماشای فیلم های علمی تخیلی، گوش دادن به موسیقی و رقصیدن لذت می برد.

آیشواریا کاوشال مهندس ارشد نرم افزار در آمازون است. تمرکز او بر حل مشکلات چالش برانگیز با استفاده از یادگیری ماشینی، ساخت راه حل های هوش مصنوعی مقیاس پذیر با استفاده از سیستم های توزیع شده و کمک به مشتریان برای پذیرش ویژگی ها/محصولات جدید است. آیشواریا در اوقات فراغت خود از تماشای فیلم های علمی تخیلی، گوش دادن به موسیقی و رقصیدن لذت می برد.

- AI

- آی هنر

- مولد هنر ai

- ربات ai

- Amazon SageMaker JumpStart

- هوش مصنوعی

- گواهی هوش مصنوعی

- هوش مصنوعی در بانکداری

- ربات هوش مصنوعی

- ربات های هوش مصنوعی

- نرم افزار هوش مصنوعی

- آموزش ماشین AWS

- بلاکچین

- کنفرانس بلاک چین ai

- coingenius

- هوش مصنوعی محاوره ای

- کنفرانس کریپتو ai

- دل-ه

- یادگیری عمیق

- گوگل ai

- فراگیری ماشین

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- بازی افلاطون

- PlatoData

- بازی پلاتو

- مقیاس Ai

- نحو

- نحوه فنی

- زفیرنت