در هفتههای اخیر، هکرها باجافزار «IceFire» را علیه شبکههای سازمانی لینوکس به کار گرفتهاند، تغییری قابل توجه برای بدافزاری که زمانی یک بدافزار فقط ویندوزی بود.

A گزارش از SentinelOne منتشر شده امروز نشان می دهد که این ممکن است نشان دهنده یک روند جوانه زدن باشد. بازیگران باج افزار بوده اند هدف قرار دادن سیستم های لینوکس بیشتر از همیشه در حملات سایبری در هفته های اخیر الکس دیلاموت، محقق امنیتی در SentinelOne، به Dark Reading میگوید: «در مقایسه با ویندوز، لینوکس برای استقرار باجافزار، به ویژه در مقیاس، دشوارتر است».

اما چرا، اگر لینوکس کار خود را دشوارتر می کند، بازیگران باج افزار به طور فزاینده ای به سمت آن حرکت می کنند؟

IceFire MO

IceFire، اولین بار در مارس گذشته کشف شدDelamotte نوشت، باجافزار استاندارد کرایهای است که با سایر خانوادههای باجافزار «شکار بازیهای بزرگ» (BGH) همسو شده است. باجافزار BGH با «اخاذی مضاعف، هدف قرار دادن شرکتهای بزرگ، استفاده از مکانیسمهای پایداری متعدد، و فرار از تجزیه و تحلیل با حذف فایلهای گزارش» مشخص میشود.

اما جایی که IceFire زمانی یک بدافزار منحصرا مبتنی بر ویندوز بود، حملات اخیر آن علیه شبکههای سازمانی مبتنی بر لینوکس صورت گرفت.

جریان حمله مستقیم است. مهاجمان IceFire پس از نقض یک شبکه هدف، کپی هر گونه داده ارزشمند یا جالب دیگر را در ماشین های هدف سرقت می کنند. تنها پس از آن رمزگذاری می آید. Delamotte توضیح داد: آنچه IceFire در درجه اول به دنبال آن است، دایرکتوری های کاربر و مشترک است، زیرا این بخش های مهم و در عین حال محافظت نشده سیستم فایل هستند که برای نوشتن یا تغییر به امتیازات بالایی نیاز ندارند.

با این حال مهاجمان مراقب هستند. باجافزار IceFire همه فایلها را در لینوکس رمزگذاری نمیکند: از رمزگذاری مسیرهای خاص اجتناب میکند، به طوری که بخشهای حیاتی سیستم رمزگذاری نشده و عملیاتی باقی میمانند.

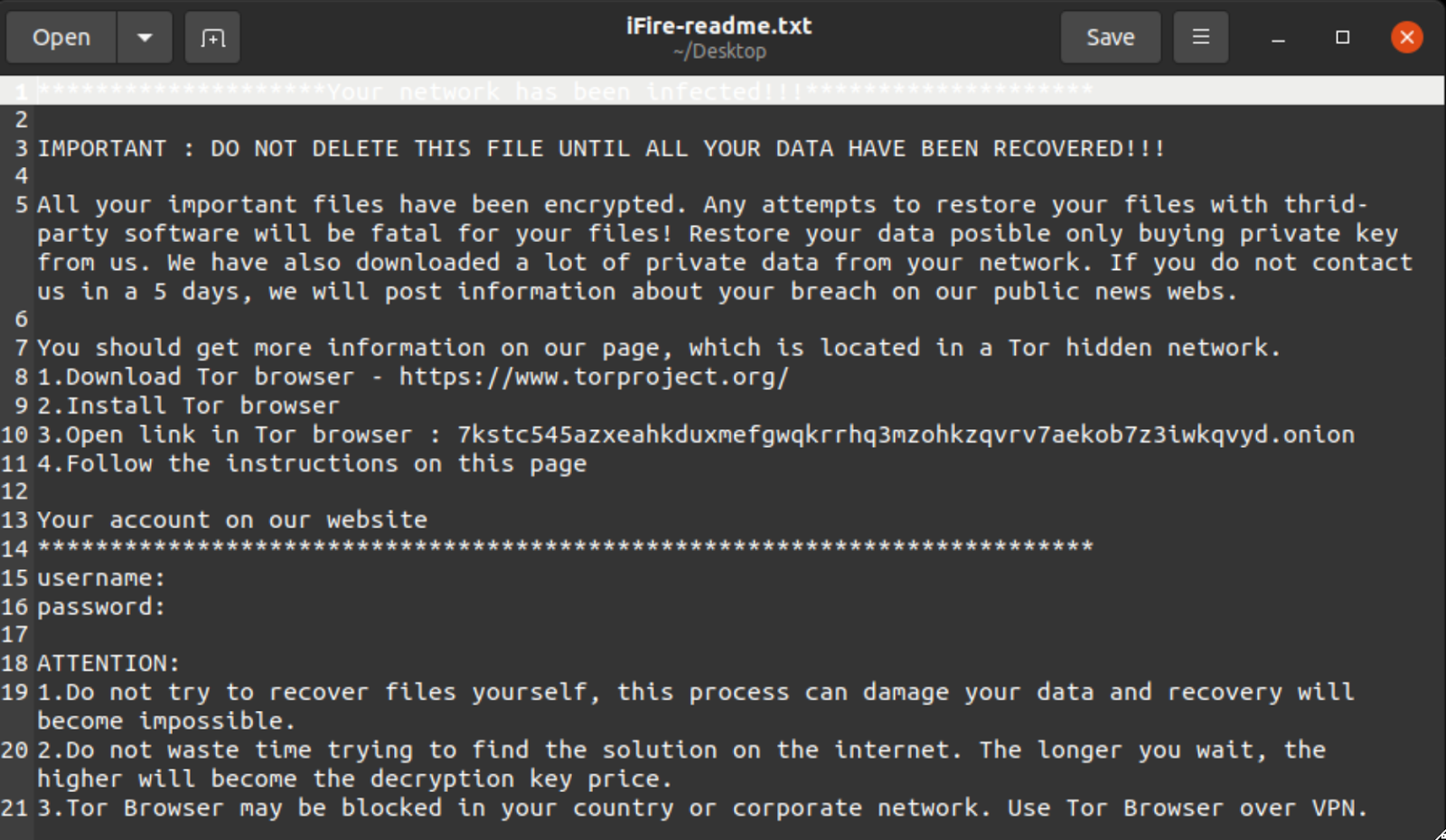

IceFire فایل های رمزگذاری شده را با پسوند “.ifire” تگ می کند، همانطور که بسیاری از مدیران IT از آن زمان برای خود کشف کرده اند. همچنین به طور خودکار یک یادداشت باج بدون زواید را ارسال می کند - "همه فایل های مهم شما رمزگذاری شده اند. هر گونه تلاش برای بازیابی فایل های شما…” این یادداشت شامل یک نام کاربری و رمز عبور رمزگذاری شده منحصر به فرد است که قربانی می تواند برای ورود به درگاه پرداخت باج مبتنی بر Tor مهاجمان استفاده کند. پس از اتمام کار، IceFire خود را حذف می کند.

چگونه IceFire در حال تغییر است

بسیاری از این جزئیات از زمان اولین ورود IceFire به صحنه ثابت مانده است. با این حال، برخی از جزئیات مهم در هفته های اخیر تغییر کرده است، از جمله قربانی شناسی.

زمانی که IceFire عمدتاً در کمپینهایی علیه بخشهای بهداشت، آموزش و فناوری استفاده میشد، حملات اخیر حول سازمانهای سرگرمی و رسانهای، عمدتاً در کشورهای خاورمیانه - ایران، پاکستان، ترکیه، امارات متحده عربی و غیره متمرکز شدهاند.

سایر تغییرات IceFire's MO ناشی از تغییر سیستم عامل آن به سمت لینوکس است. به عنوان مثال، SentinelOne در گذشته اشاره کرده است که مهاجمان سایبری IceFire را از طریق فیشینگ توزیع می کنند و ایمیل های فیشینگ نیزه، سپس از ابزارهای شخص ثالث و آزمون قلم مانند Metasploit و Cobalt Strike برای کمک به گسترش آن استفاده کنید.

اما «بسیاری از سیستمهای لینوکس سرور هستند»، «بنابراین ناقلهای عفونت معمولی مانند فیشینگ یا دانلود درایو کمتر مؤثر هستند». بنابراین در عوض، حملات اخیر IceFire مورد سوء استفاده قرار گرفته است CVE-2022-47986 - یک آسیبپذیری حیاتی اجرای کد از راه دور (RCE) در سرویس انتقال داده IBM Aspera، با رتبهبندی CVSS 9.8.

چرا هکرها لینوکس را هدف قرار می دهند؟

Delamotte چند دلیل برای اینکه چرا بازیگران باجافزار اخیر لینوکس را انتخاب میکنند، بیان میکند. او میگوید برای یک چیز، «سیستمهای مبتنی بر لینوکس اغلب در تنظیمات سازمانی برای انجام وظایف حیاتی مانند میزبانی پایگاههای داده، سرورهای وب و سایر برنامههای کاربردی حیاتی مورد استفاده قرار میگیرند. در نتیجه، این سیستمها اغلب اهداف ارزشمندتری برای بازیگران باجافزار بهدلیل امکان پرداخت بزرگتر ناشی از حمله موفقیتآمیز در مقایسه با یک کاربر معمولی ویندوز هستند.»

عامل دوم، او حدس میزند، «این است که برخی از بازیگران باجافزار ممکن است لینوکس را بهعنوان یک بازار بهرهبرداری نشده درک کنند که میتواند بازده سرمایهگذاری بالاتری را به همراه داشته باشد».

در نهایت، او میگوید: «رواج فناوریهای کانتینریسازی و مجازیسازی در محیطهای سازمانی، سطح حمله بالقوه را برای بازیگران باجافزار گسترش داده است. بسیاری از این فناوریها مبتنی بر لینوکس هستند، بنابراین «از آنجایی که گروههای باجافزار عرضه «میوههای کمهزینه» را تمام میکنند، احتمالاً این اهداف تلاش بالاتر را در اولویت قرار خواهند داد.»

انگیزه اصلی هرچه که باشد، اگر بازیگران تهدید بیشتری در همین مسیر حرکت کنند، شرکتهایی که سیستمهای مبتنی بر لینوکس را اجرا میکنند باید آماده باشند.

Delamotte میگوید که دفاع در برابر باجافزار مستلزم «رویکردی چند جانبه» است و اولویتهای دید، آموزش، بیمه، امنیت چند لایه و وصلهسازی را به یکباره میدهد.

او میگوید: «با اتخاذ رویکردی پیشگیرانه برای امنیت سایبری، شرکتها میتوانند شانس خود را برای دفاع موفق در برابر حملات باجافزار افزایش دهند.»

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.darkreading.com/endpoint/icefire-ransomware-portends-broader-shift-windows-linux

- :است

- 7

- 8

- 9

- a

- بازیگران

- مدیر سایت

- در برابر

- الکس

- هم راستا

- معرفی

- تحلیل

- و

- برنامه های کاربردی

- روش

- عرب

- هستند

- دور و بر

- AS

- At

- حمله

- حمله

- تلاشها

- بطور خودکار

- BE

- زیرا

- گسترده تر

- جوانه زدن

- by

- مبارزات

- CAN

- دقیق

- معین

- شانس

- تبادل

- مشخص شده است

- انتخاب

- کبالت

- رمز

- مقایسه

- مقایسه

- کامل

- در نتیجه

- استوار

- میتوانست

- کشور

- بحرانی

- بسیار سخت

- امنیت سایبری

- تاریک

- تاریک خواندن

- داده ها

- پایگاه های داده

- دفاع از

- گسترش

- استقرار

- جزئیات

- مشکل

- دایرکتوری

- کشف

- توزیع کردن

- دو برابر

- دانلود

- قطره

- شرقی

- آموزش

- موثر

- تلاش

- مرتفع

- ایمیل

- امارات

- رمزگذاری

- رمزگذاری

- سرمایه گذاری

- شرکت

- سرگرمی

- ورود

- محیط

- تا کنون

- مثال

- منحصرا

- اعدام

- منبسط

- توضیح داده شده

- سوء استفاده قرار گیرد

- گسترش

- اخاذی

- خانواده

- کمی از

- پرونده

- فایل ها

- نام خانوادگی

- جریان

- متمرکز شده است

- به دنبال

- برای

- غالبا

- از جانب

- گروه ها

- هکرها

- آیا

- داشتن

- بهداشت و درمان

- کمک

- بالاتر

- میزبانی وب

- اما

- HTTPS

- صید

- آی بی ام

- مهم

- in

- شامل

- از جمله

- افزایش

- به طور فزاینده

- در عوض

- بیمه

- جالب

- سرمایه گذاری

- ایران

- IT

- ITS

- خود

- کار

- بزرگ

- بزرگتر

- نام

- دیر

- پسندیدن

- احتمالا

- لینوکس

- مطالب

- ماشین آلات

- باعث می شود

- نرم افزارهای مخرب

- بسیاری

- بازار

- رسانه ها

- متوسط

- تغییر

- ماه

- بیش

- متحرک

- چند لایه

- نیاز

- شبکه

- شبکه

- نیست

- قابل توجه

- اشاره کرد

- متعدد

- of

- on

- ONE

- عملیاتی

- سیستم عامل

- قابل استفاده

- سازمان های

- دیگر

- در غیر این صورت

- پاکستان

- ویژه

- بخش

- کلمه عبور

- گذشته

- پچ کردن

- مسیر

- پرداخت

- انجام

- اصرار

- فیشینگ

- محل

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- پورتال

- امکان

- پتانسیل

- در درجه اول

- اصلی

- اولویت بندی

- اولویت بندی

- امتیازات

- بلادرنگ

- منتشر شده

- فدیه

- باجافزار

- حملات باج افزار

- رتبه

- مطالعه

- اماده

- دلایل

- اخیر

- ق

- ماندن

- باقی مانده است

- دور

- نشان دادن

- نیاز

- نیاز

- پژوهشگر

- نتیجه

- برگشت

- در حال اجرا

- s

- همان

- می گوید:

- مقیاس

- صحنه

- دوم

- بخش ها

- تیم امنیت لاتاری

- سرور

- سرویس

- تنظیمات

- به اشتراک گذاشته شده

- تغییر

- پس از

- So

- برخی از

- گسترش

- ساده

- ضربه

- موفق

- موفقیت

- چنین

- حاکی از

- عرضه

- سطح

- سیستم

- سیستم های

- مصرف

- هدف

- هدف گذاری

- اهداف

- وظایف

- فن آوری

- پیشرفته

- می گوید

- که

- La

- شان

- خودشان

- اینها

- چیز

- شخص ثالث

- تهدید

- بازیگران تهدید

- به

- امروز

- ابزار

- نسبت به

- طرف

- انتقال

- روند

- ترکیه

- نوعی

- منحصر به فرد

- متحد

- امارات متحده عربی

- استفاده کنید

- کاربر

- استفاده

- ارزشمند

- از طريق

- قربانی

- دید

- آسیب پذیری

- وب

- هفته

- چی

- اراده

- پنجره

- با

- خواهد بود

- نوشتن

- بازده

- شما

- زفیرنت