اینترنت یک رسانه پر هرج و مرج است – بستهها تمایل دارند از مجموعهای از منابع توزیع شده یکنواخت به مقصدهای مختلفی سرازیر شوند.

با این حال، در طول یک حمله انکار سرویس توزیع شده (DDoS)، هرج و مرج ناگهان نظم بیشتری پیدا می کند: تعداد زیادی از دستگاه ها بسته های شبکه را به تعداد محدودی از آدرس ها در یک بازه زمانی کوچک ارسال می کنند. با تجزیه و تحلیل چنین تغییرات غیرعادی در آنتروپی اینترنت، گروهی از محققان آزمایشگاه ملی شمال غرب اقیانوس آرام (PNNL) گفتند که می توانند شناسایی 99 درصد از حملات DDoS با تنها 2 درصد نرخ مثبت کاذب به طور متوسط. آنها روش خود را با مجموعه ای از 10 الگوریتم استاندارد مقایسه کردند که مشخص شد فقط 52 درصد از حملات به طور متوسط و 62 درصد از حملات در بهترین سناریو.

عمر سوباسی، دانشمند کامپیوتر در PNNL و نویسنده، می گوید: الگوریتم - که محققان آن را "تشخیص حمله DDoS از طریق تجزیه و تحلیل دیفرانسیل آنتروپی تعمیم یافته" یا DoDGE نامیدند - نسبت به سایر اقدامات دقیق تر و کمتر مستعد شناسایی نادرست حمله است. مقاله ای در مورد موضوع ارائه شده به کنفرانس بین المللی IEEE در مورد امنیت سایبری و انعطاف پذیری.

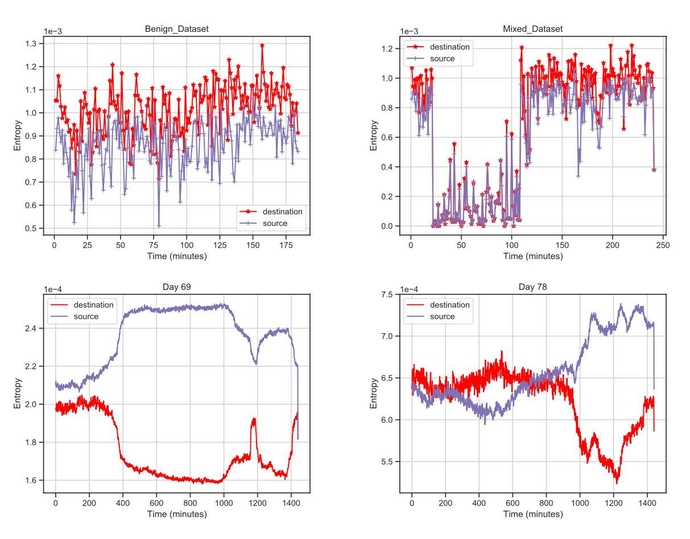

او میگوید: «در شرایط عادی، ترافیک از فرستنده و گیرنده به خوبی توزیع میشود و این سطح آنتروپی نسبتاً پایدار باقی میماند. با این حال، در سناریوهای حمله، ما عدم تعادل بین فرستنده و گیرنده را تشخیص می دهیم. با تعیین کمیت این تغییرات در طول زمان و درجه تغییر، ما قادر به شناسایی حملات مداوم هستیم.

در حالی که حملات باجافزار و ایمیل تجاری (BEC) بیشترین توجه را از سوی گروههای امنیتی به خود جلب میکنند، حملات DDoS همچنان بیشترین تأثیر را برای مشاغل دارند. طبق گزارش سالانه Verizon، در چهار سال گذشته، حملات DDoS بیشترین سهم از حوادث امنیتی گزارش شده توسط شرکت ها را به خود اختصاص داده است.گزارش تحقیقات نقض داده ها"

آلن وست، محقق در Akamai میگوید، روشهای بهتر تشخیص میتواند به کسبوکارها کمک کند سریعتر به حملات واکنش نشان دهند و اقدامات متقابل بهتری انجام دهند.

او میگوید: «تأیید اینکه آیا در حال حاضر یک حمله DDoS در حال انجام است یا خیر، به مدافعان این امکان را میدهد تا با اطمینان مکانیزمهای دفاعی هدفمند، مانند فیلتر کردن دقیق ترافیک و سایر خدمات حفاظتی خاص DDoS را مستقر کنند.» همچنین سازمان هدف را قادر میسازد تا اطلاعات بیشتری در مورد حادثه جمعآوری کند که از نقطه نظر اطلاعاتی ارزشمند است، که ممکن است به آنها اجازه دهد منبع یا دلیل پشت حملات را استنباط کنند.»

هرج و مرج اینترنت طبیعی است

رایج ترین رویکرد برای شناسایی حملات انکار سرویس (DoS) ایجاد یک آستانه است. - پهنای باند یا تعداد بسته بالا که بالاتر از آن افزایش ترافیک به عنوان یک حمله در نظر گرفته می شود. تحقیقات PNNL به جای آن، آنتروپی ترافیک شبکه را اندازهگیری میکند، بهویژه بر نحوه تغییر دو معیار آنتروپی تمرکز میکند: در هدف، درخواستها برای یک منبع خاص در طول حمله DDoS افزایش مییابد که منجر به آنتروپی کمتر میشود، در حالی که تعداد منابع افزایش مییابد و آنتروپی را افزایش میدهد. .

به گفته کوین بارکر، محقق اصلی PNNL، محققان با بررسی تغییرات کوچک در طول زمان، بین موجهای ترافیک قانونی - به اصطلاح «رویدادهای فلش» - و حملات واقعی تفاوت قائل شدند.

او میگوید: «فقط برخی از کارهای موجود حتی سعی میکنند این مشکل تمایز را برطرف کنند. راهحلهای جایگزین یا از آستانهها استفاده میکنند یا مبتنی بر ML/AI هستند که به دادههای بزرگ نیاز دارند و برای انطباق با آنها آموزش و بازآموزی پرهزینهای را به همراه دارند.

به گفته Akamai's West، توانایی تمایز سریع بین یک حمله واقعی و افزایش ترافیک قانونی به دلیل، به عنوان مثال، یک رویداد خبری یا محتوای ویروسی، برای تعیین پاسخ بسیار مهم است.

وست می گوید: «با حمله DDoS، تلاش برای شناسایی و مسدود کردن ترافیک مخرب و در عین حال حفظ ترافیک قانونی، اولویت اصلی خواهد بود. با این حال، با «رویدادهای ناگهانی»، میتوان اقدامات مختلفی را انجام داد تا بدون اتخاذ تدابیر تهاجمیتر، این بار را تا حد امکان با ظرافت اداره کرد.»

مثبت های کاذب هنوز باید سقوط کنند

به گفته محققان، تشخیص حملات DDoS مبتنی بر آنتروپی با روشهای مبتنی بر آستانه، با نرخ نسبتاً کمی از طبقهبندی نادرست محتوای قانونی (که به عنوان مثبت کاذب شناخته میشود) به طور قابل توجهی بهبود مییابد. این روش دارای نرخ مثبت کاذب کمتر از 7 درصد در همه موارد و کمتر از 2 درصد به طور متوسط در 10 مجموعه داده دنیای واقعی بود.

پاتریک دوناهو، معاون محصول در Cloudflare میگوید: با این حال، برای اینکه چنین تکنیکهایی در دنیای واقعی مفید باشند، باید نرخ مثبت کاذب نزدیک به صفر داشته باشند.

او میگوید: «در طول سالها، تکنیکهای تحقیقاتی منتشر شده را دیدهایم که به نظر میرسد در پارامترهای باریک تعریفشده آزمایشگاه به خوبی کار میکنند، اما مؤثر نیستند یا قادر به مقیاسبندی نیستند». به عنوان مثال، نرخهای مثبت کاذب که مشتریان در دنیای واقعی تحمل میکنند و نرخهای نمونهبرداری مورد نیاز برای شناسایی در مقیاس، اغلب با آنچه در آزمایشگاه قابل قبول است، تفاوت اساسی دارند.

محققان PNNL تاکید میکنند که الگوریتمهای آنها تطبیقی هستند، بنابراین میتوان با کاهش دقت در تشخیص حمله، نرخ مثبت کاذب را به حداقل رساند. علاوه بر این، در سناریوهای دنیای واقعی، می توان از داده های اضافی برای تقویت الگوریتم اصلی استفاده کرد.

بارکر از PNNL در اعلامیه آزمایشگاه اعلام کرد، از آنجایی که از دیدگاه محاسباتی نسبتاً سبک است، الگوریتم DoDGE میتواند مزایایی برای ایجاد زیرساختهای انعطافپذیر برای شبکههای 5G داشته باشد که انتظار میرود تعداد دستگاههای متصل را به میزان قابل توجهی افزایش دهد.

بارکر میگوید: «با تعداد زیاد دستگاهها و سیستمهای متصل به اینترنت، فرصتهای بسیار بیشتری نسبت به قبل برای حمله به سیستمها وجود دارد. و دستگاههای بیشتری مانند سیستمهای امنیتی خانه، حسگرها و حتی ابزارهای علمی هر روز به شبکهها اضافه میشوند. ما باید هر کاری که می توانیم انجام دهیم تا این حملات را متوقف کنیم.»

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. خودرو / خودروهای الکتریکی، کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- BlockOffsets. نوسازی مالکیت افست زیست محیطی. دسترسی به اینجا.

- منبع: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :است

- 10

- 2%

- 5G

- 7

- a

- توانایی

- قادر

- درباره ما

- بالاتر

- قابل قبول

- مطابق

- دقیق

- در میان

- اقدامات

- واقعی

- وفق دادن

- اضافه

- اضافی

- نشانی

- آدرس

- مهاجم

- الگوریتم

- الگوریتم

- معرفی

- اجازه دادن

- اجازه می دهد تا

- همچنین

- جایگزین

- an

- تحلیل

- تجزیه و تحلیل

- و

- خبر

- سالیانه

- ظاهر شدن

- روش

- نزدیک شدن

- هستند

- AS

- At

- حمله

- حمله

- توجه

- نویسنده

- میانگین

- پهنای باند

- اساسی

- BE

- BEC

- شود

- قبل از

- پشت سر

- بودن

- مزایای

- بهتر

- میان

- مسدود کردن

- بالا بردن

- تقویت

- هر دو

- شکاف

- بنا

- کسب و کار

- سازش ایمیل تجاری

- کسب و کار

- اما

- by

- CAN

- موارد

- ایجاد می شود

- تغییر دادن

- تبادل

- هرج و مرج

- نمودار

- موقعیت

- CloudFlare را

- مشترک

- شرکت

- مقایسه

- سازش

- کامپیوتر

- کنفرانس

- با اطمینان

- تکرار

- متصل

- در نظر گرفته

- محتوا

- گران

- میتوانست

- ایجاد

- بحرانی

- در حال حاضر

- مشتریان

- سایبر

- امنیت سایبری

- داده ها

- مجموعه داده ها

- مجموعه داده ها

- روز

- از DDoS

- حمله DDoS

- مدافعان

- دفاع

- مشخص

- درجه

- گسترش

- مقصدهای

- تشخیص

- کشف

- تعیین

- دستگاه ها

- متفاوت است

- تفاوت

- مختلف

- تمایز

- متفاوت است

- تفکیک

- توزیع شده

- do

- داس

- دوبله شده

- دو

- در طی

- موثر

- تلاش

- هر دو

- پست الکترونیک

- توانمندسازی

- حتی

- واقعه

- حوادث

- هر

- هر روز

- همه چیز

- مثال

- موجود

- انتظار می رود

- منصفانه

- غلط

- فیلتر

- فلاش

- جریان

- تمرکز

- برای

- چهار

- FRAME

- از جانب

- جمع آوری

- بزرگترین

- گروه

- گروه ها

- رشد می کند

- بود

- دسته

- آیا

- he

- کمک

- صفحه اصلی

- چگونه

- اما

- HTTPS

- شناسایی

- شناسایی

- عدم تعادل

- تأثیرگذار

- in

- حادثه

- افزایش

- اطلاعات

- شالوده

- در عوض

- ابزار

- اطلاعات

- بین المللی

- اینترنت

- تحقیقات

- IT

- JPG

- نگهداری

- شناخته شده

- آزمایشگاه

- لابراتوار

- بزرگ

- برجسته

- منجر می شود

- ترک کرد

- قانونی

- کمتر

- سطح

- سبک وزن

- پسندیدن

- محدود شده

- بار

- به دنبال

- اصلی

- بسیاری

- از نظر مادی

- حداکثر عرض

- ممکن است..

- معیارهای

- مکانیسم

- متوسط

- روش

- روش

- بیش

- علاوه بر این

- اکثر

- ملی

- نیاز

- شبکه

- ترافیک شبکه

- شبکه

- اخبار

- طبیعی

- عدد

- of

- غالبا

- on

- مداوم

- فقط

- فرصت ها

- or

- کدام سازمان ها

- دیگر

- روی

- ارام

- بسته

- مقاله

- پارامترهای

- گذشته

- پاتریک

- چشم انداز

- محل

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- نقطه مشاهده

- مثبت

- ممکن

- دقیق

- دقت

- ارائه شده

- رئيس جمهور

- اصلی

- اولویت

- مشکل

- محصول

- حفاظت

- منتشر شده

- قرار دادن

- به سرعت

- باجافزار

- نرخ

- نرخ

- واقعی

- دنیای واقعی

- دلیل

- نسبتا

- بقایای

- گزارش

- درخواست

- نیاز

- ضروری

- تحقیق

- پژوهشگر

- محققان

- انعطاف پذیر

- منابع

- پاسخ

- پاسخ

- راست

- s

- قربانی کردن

- سعید

- می گوید:

- مقیاس

- سناریو

- سناریوها

- علمی

- دانشمند

- تیم امنیت لاتاری

- مشاهده گردید

- ارسال

- سنسور

- خدمات

- تنظیم

- مجموعه

- اشتراک گذاری

- نشان

- به طور قابل توجهی

- کوچک

- So

- فوتبال

- مزایا

- برخی از

- منبع

- منابع

- خاص

- به طور خاص

- پایدار

- استاندارد

- اظهار داشت:

- هنوز

- توقف

- فشار

- چنین

- افزایش

- موج می زند

- سیستم های

- صورت گرفته

- مصرف

- هدف

- هدف قرار

- تکنیک

- نسبت به

- که

- La

- منبع

- شان

- آنها

- آنجا.

- اینها

- آنها

- این

- آستانه

- زمان

- به

- بالا

- موضوع

- ترافیک

- آموزش

- درست

- دو

- ناتوان

- زیر

- استفاده کنید

- استفاده

- ارزشمند

- تنوع

- Ve

- ورایزون

- از طريق

- معاون

- معاون رئیس جمهور

- چشم انداز

- ویروسی

- محتوای ویروسی

- we

- خوب

- غرب

- چه

- که

- در حین

- اراده

- با

- بدون

- مهاجرت کاری

- جهان

- سال

- زفیرنت

- صفر