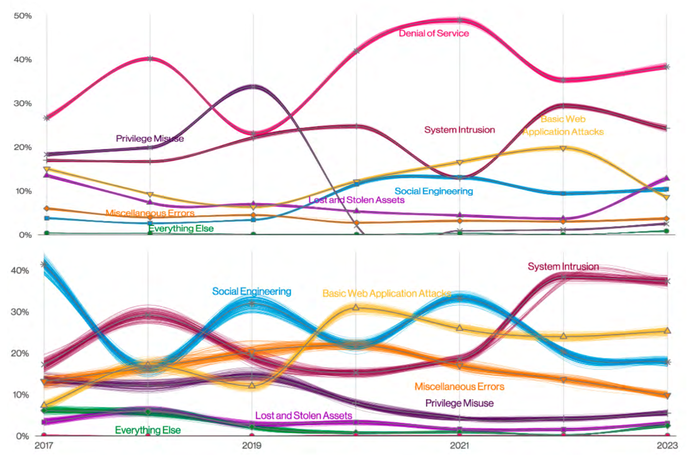

حملات انکار سرویس در سال 2022 همچنان بر چشمانداز تهدید حاکم بود، اما نقضها - آن حوادث امنیتی که منجر به از دست رفتن دادههای تایید شده شد - به احتمال زیاد شامل نفوذ به سیستم، حملات پایه برنامههای وب و مهندسی اجتماعی میشد.

از بیش از 16,300 حادثه امنیتی تجزیه و تحلیل شده در "گزارش تحقیقات نقض داده های 2023" Verizon، بیش از 6,250 یا 38٪ حملات انکار سرویس بودند، در حالی که تقریباً 5,200 یا 32٪ نقض اطلاعات تایید شده بودند. در حالی که حملات انکار سرویس تا زمانی که کاهش نیافته بودند مخرب بودند - بیشتر دادههای گزارش از ارائهدهندگان دفاعی DOS به جای قربانیان میآمدند - نقض دادهها از طریق نفوذ به سیستم، به خطر انداختن برنامههای کاربردی وب و مهندسی اجتماعی معمولاً منجر به تأثیرات قابلتوجهی روی کسب و کار.

دو نوع حمله برتر در گزارش - حملات DOS و نفوذ به سیستم - بخشهای مختلف سهگانه سیا (محرمانه، یکپارچگی، در دسترس بودن) را هدف قرار میدهند. Erick Galinkin، محقق اصلی در شرکت مدیریت آسیبپذیری Rapid7، میگوید نفوذهای سیستم معمولاً بر محرمانگی و یکپارچگی تأثیر میگذارد، در حالی که حملات انکار سرویس، دسترسی را هدف قرار میدهند.

او میگوید: «در نهایت، استفاده از DDoS برای تحت فشار قرار دادن یک هدف و وادار کردن آنها به تمرکز بر روی بازیابی قابلیت دسترسی است». این می تواند به عنوان بخشی از یک کمپین اخاذی، برای منحرف کردن هدف از تلاش های مصالحه همزمان، یا حتی به عنوان یک تاکتیک مستقل برای ایجاد اختلال در برخی از اهداف مورد استفاده قرار گیرد.»

دادهها تفاوتها را در فعالیتهای تهدید که به حوادث قابلتوجهی تبدیل میشوند و مواردی که آسیب واقعی به شرکتها وارد میکنند، برجسته میکند. خسارت ناشی از حادثه متوسط باج افزار که 24 درصد از کل نقض ها را تشکیل می دهد، دو برابر شده و به 26,000 دلار رسیده است. بر اساس گزارش. در مقابل، تنها چهار مورد از 6,248 مورد انکار خدمات منجر به افشای داده ها شد. در «گزارش تحقیقات نقض دادهها در سال 2023» آمده است.

جو گالوپ، مدیر تجزیه و تحلیل اطلاعاتی در Cofense، یک شرکت امنیتی ایمیل، میگوید: این گزارش همچنین بر این واقعیت تأکید میکند که اگرچه الگوها آموزنده هستند، اما میتوانند به طور گستردهای متفاوت باشند.

او میگوید: «هر حادثهای متفاوت است، بنابراین دستیابی به مجموعهای جامع و انحصاری و در عین حال دقیق از دستهبندیهای حوادث بسیار دشوار است. "به دلیل همپوشانی بین روشهای مختلف، و پتانسیل زنجیره حمله برای چرخش بین فعالیتهایی که ممکن است تحت چندین دسته قرار گیرند، حفظ یک رویکرد جامع برای امنیت بسیار مهم است."

نفوذ بیشتر به سیستم، زیرا باج افزار بیشتر

رایجترین الگو در دسته نفوذ سیستم، نرمافزارهای مخرب نصب شده بر روی رایانه یا دستگاه است، به دنبال آن استخراج دادهها، و در نهایت، حملات به در دسترس بودن یک سیستم یا دادهها - همه نشانههای حملات باجافزاری هستند. بر اساس DBIR، در واقع، باج افزار بیش از 80 درصد از کل اقدامات در دسته نفوذ سیستم را به خود اختصاص داده است.

دیوید هایلندر، مدیر ارشد اطلاعات تهدید در Verizon میگوید به دلیل محبوبیت مداوم باجافزار، الگوی نفوذ به سیستم باید یکی از مواردی باشد که شرکتها روی شناسایی آن تمرکز میکنند.

او میگوید: «دلیل اصلی افزایش نفوذ سیستم، این واقعیت است که الگوی باجافزاری است که در آن قرار دارد. از آنجایی که باجافزارها در بین سازمانها در هر اندازه، عمودی و مکانهای جغرافیایی در همه جا حضور دارند، الگوی نفوذ به سیستم همچنان در حال رشد است.

با این حال، سایر بردارهای حملات نیز منجر به نقض می شوند، از جمله حملات اساسی وب و مهندسی اجتماعی. یک چهارم (25٪) از نقض ها ناشی از حملات اصلی برنامه های وب است، در حالی که 18٪ از نقض ها توسط مهندسی اجتماعی ایجاد شده است. و در دسته نفوذ به سیستم، حملات از طریق برنامه های کاربردی وب یک سوم تمام حملاتی را تشکیل می دهند که منجر به نفوذ به سیستم می شوند.

کارکنان برای دفاع حیاتی هستند

حادثه ای که به عنوان مهندسی اجتماعی شروع می شود، می تواند به سرعت با پیشرفت زنجیره حمله به یک نفوذ سیستم تبدیل شود. گالینکین از Rapid7 میگوید در واقع، ترکیب حوادث، حفاظت از سیستمها و دادهها را در برابر نقضها به یک تمرین بسیار جامع تبدیل میکند.

استراتژی دفاعی نیز بستگی به ارزش سازمان دارد. او میگوید: در یک محیط مراقبتهای بهداشتی، یک حمله DDoS معمولاً بر منابع عمومی تأثیر میگذارد، مانند پورتالهای پرداخت یا زمانبندی، که بسیار مهم هستند، اما ممکن است بر عملکرد اصلی مراقبت از بیمار تأثیر نگذارند.

گالینکین میگوید: «چیزهایی که یک سازمان برای یک سازمان ارزشگذاری میکند، میتواند بسیار متفاوت باشد. بنابراین، برای سازمانها مهم است که مهمترین منابع و داراییهایشان را در نظر بگیرند و سپس ارزیابی کنند که چگونه تهدیدات مختلف ممکن است آن منابع را هدف قرار دهند. در نهایت، این بهترین دفاع را نشان خواهد داد."

Cofense's Gallop می گوید، با این حال، از آنجایی که مهندسی اجتماعی ردپای گسترده ای در انواع مختلف نقض دارد، کارکنان بخش مهمی از پازل دفاعی هستند.

او میگوید: «از آنجایی که 74 درصد از تمام نقضهای موجود در گزارش شامل یک عنصر انسانی بود، رسیدگی به آسیبپذیریهای انسانی حیاتی است. کارمندان باید طوری آموزش ببینند که نسبت به تلاشهای مهندسی اجتماعی بدبین باشند، پیوندهای مشکوک را تشخیص دهند و هرگز مدارک خود را به اشتراک نگذارند.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- EVM Finance. رابط یکپارچه برای امور مالی غیرمتمرکز دسترسی به اینجا.

- گروه رسانه ای کوانتومی. IR/PR تقویت شده دسترسی به اینجا.

- PlatoAiStream. Web3 Data Intelligence دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- : دارد

- :است

- :نه

- :جایی که

- $UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- مطابق

- در میان

- اقدامات

- فعالیت ها

- خطاب به

- اثر

- در برابر

- معرفی

- همچنین

- در میان

- an

- تحلیل

- و

- کاربرد

- برنامه های کاربردی

- روش

- هستند

- AS

- دارایی

- At

- حمله

- حمله

- تلاشها

- دسترس پذیری

- میانگین

- به عقب

- اساسی

- BE

- زیرا

- شدن

- بهترین

- میان

- ترکیب

- شکاف

- نقض

- پهن

- کسب و کار

- اما

- by

- آمد

- کمپین بین المللی حقوق بشر

- CAN

- اهميت دادن

- دسته

- دسته بندی

- علت

- ایجاد می شود

- زنجیر

- چارت سازمانی

- سازمان سیا

- بیا

- مشترک

- شرکت

- شرکت

- سازش

- کامپیوتر

- محرمانه بودن

- تایید شده

- در نظر بگیرید

- ادامه داد:

- ادامه

- کنتراست

- هسته

- مجوزها و اعتبارات

- بحرانی

- چرخه

- داده ها

- نقض داده ها

- خرابی داده ها

- از دست رفتن داده ها

- داود

- از DDoS

- حمله DDoS

- دفاع

- دفاعی

- بستگی دارد

- دقیق

- دستگاه

- تفاوت

- مختلف

- مشکل

- افشاء

- مختل کردن

- نفاق افکن

- تسلط داشتن

- داس

- مضاعف

- پست الکترونیک

- عنصر

- کارکنان

- مهندسی

- ارزیابی

- حتی

- هر

- انحصاری

- ورزش

- استخراج

- اخاذی

- خیلی

- واقعیت

- سقوط

- سرانجام

- شرکت

- تمرکز

- به دنبال

- رد پا

- برای

- استحکام

- چهار

- از جانب

- قابلیت

- جغرافیایی

- گرفتن

- شدن

- صدمه

- he

- بهداشت و درمان

- های لایت

- جامع

- چگونه

- HTTPS

- انسان

- عنصر انسانی

- تأثیر

- اثرات

- مهم

- in

- حادثه

- مشمول

- از جمله

- فرد

- اطلاع دادن

- حاوی اطلاعات مفید

- نصب شده

- تمامیت

- اطلاعات

- به

- تحقیقات

- IT

- JOE

- چشم انداز

- برجسته

- احتمالا

- لاین

- لینک ها

- مکان

- خاموش

- حفظ

- ساخت

- ساخت

- مدیریت

- مدیر

- حداکثر عرض

- ممکن است..

- روش

- قدرت

- بیش

- اکثر

- بسیار

- هرگز

- قابل توجه

- of

- on

- ONE

- فقط

- or

- کدام سازمان ها

- سازمان های

- دیگر

- درد

- بخش

- بخش

- بیمار

- الگو

- الگوهای

- پرداخت

- قطعه

- افلاطون

- هوش داده افلاطون

- PlatoData

- محبوبیت

- پتانسیل

- فشار

- اصلی

- اصلی

- حفاظت

- ارائه دهندگان

- قرار دادن

- پازل

- یک چهارم

- به سرعت

- باجافزار

- حملات باج افزار

- نسبتا

- واقعی

- دلیل

- شناختن

- گزارش

- پژوهشگر

- منابع

- رسیده

- s

- می گوید:

- زمان بندی

- تیم امنیت لاتاری

- ارشد

- تنظیم

- محیط

- چند

- اشتراک گذاری

- باید

- قابل توجه

- پس از

- اندازه

- دیر باور

- آگاهی

- مهندسی اجتماعی

- نرم افزار

- برخی از

- منبع

- مستقل

- شروع می شود

- استراتژی

- چنین

- مشکوک

- سیستم

- سیستم های

- هدف

- نسبت به

- که

- La

- شان

- آنها

- سپس

- آنها

- اشیاء

- سوم

- این

- کسانی که

- تهدید

- تهدید

- از طریق

- به

- بالا

- آموزش دیده

- دور زدن

- دو

- انواع

- به طور معمول

- همه جا

- در نهایت

- زیر

- تا

- استفاده کنید

- استفاده

- معمولا

- ارزش

- ارزشها

- مختلف

- ورایزون

- عمودی

- بسیار

- قربانیان

- آسیب پذیری ها

- آسیب پذیری

- وب

- برنامه تحت وب

- برنامه های وب

- بود

- چی

- که

- در حین

- به طور گسترده ای

- اراده

- با

- در داخل

- هنوز

- زفیرنت