زمان خواندن: 4 دقیقه

زمان خواندن: 4 دقیقه

Comodo Threat Intelligence Lab یک کمپین فیشینگ جدید در ماه اکتبر با بار باجافزار مخروبه Locky IKARUS کشف کرد که چهارمین هیبرید از این تهدید در حال تکامل در سال 4 است.

هکرها از یک بات نت از رایانه های «زامبی» تحت کنترل خود برای هماهنگ کردن یک حمله فیشینگ مبتنی بر مهندسی اجتماعی که مشاغل و افراد را هدف قرار می دهد، استفاده می کنند. ایمیلهایی که بهعنوان فایلهای «ناشناخته» به دهها هزار نقطه پایانی برخورد میکنند، امنیت فناوری اطلاعات مبتنی بر امضای بدافزار و حتی ابزارهای هوش مصنوعی مبتنی بر یادگیری ماشین را دور میزنند.

بات نت جنبه مهندسی اجتماعی دارد و کاربران ایمیلی با موضوع «پرداخت تکمیلی» دریافت می کنند. مانند سه حمله ویران شده دیگر IKARUS در ماه های آگوست و سپتامبر، کلیک کردن بر روی پیوست در نهایت کامپیوتر قربانیان را رمزگذاری می کند و باج بیت کوین را طلب می کند.

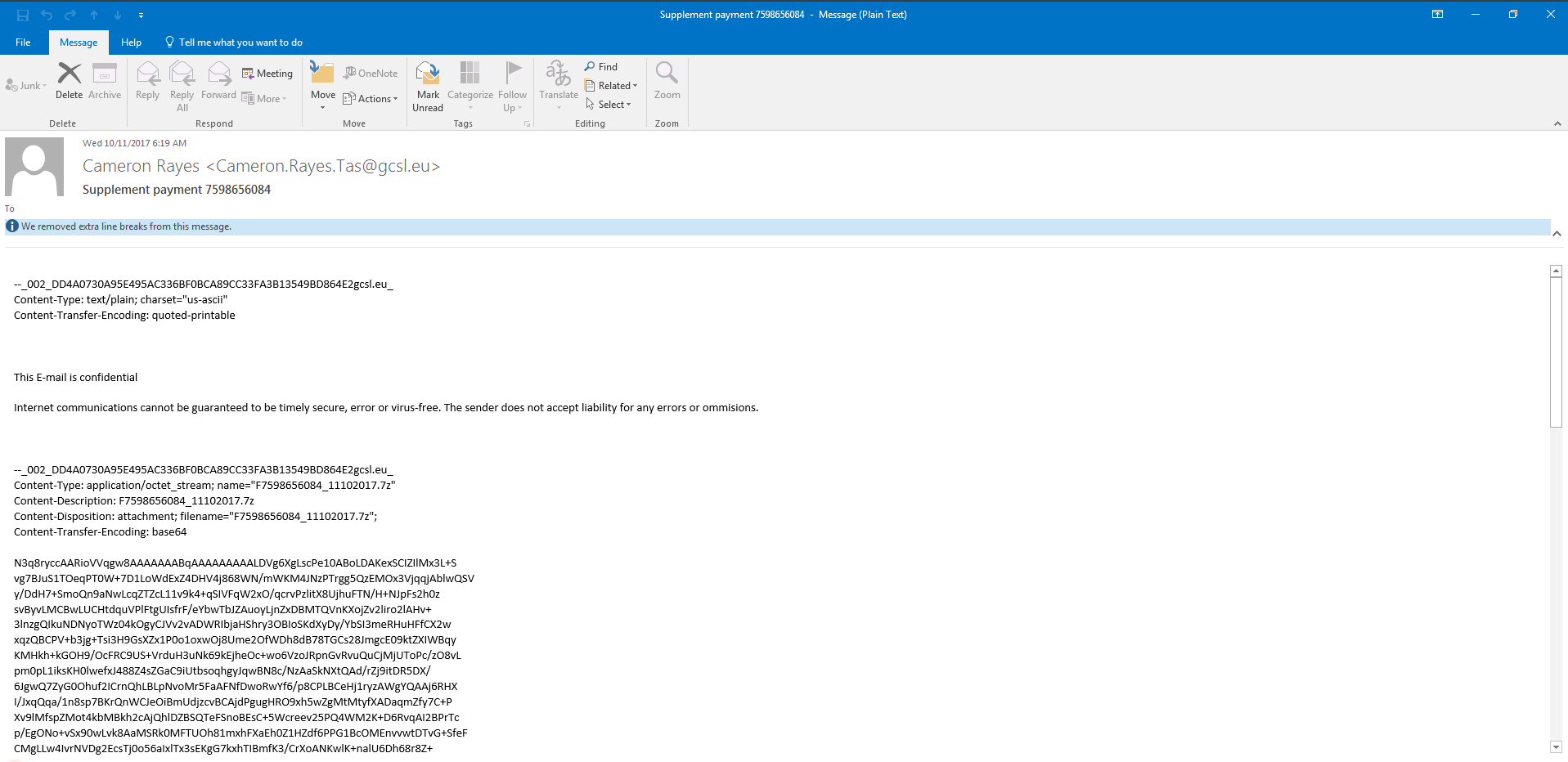

در اینجا جزئیات یک ایمیل واقعی از روز اول حمله آمده است.

کمپین هدفمند عمدتاً از 11 تا 13 اکتبر 2017 اجرا شد.

این بدافزار با ".asasin" پسوند و یک اسکریپت ویژوال بیسیک (و دارای پسوند ".vbs" است). هر چهار موج حملات خراب IKARUS با کد جدید کافی برای فریب دادن مدیران امنیتی و الگوریتمهای یادگیری ماشین و ابزارهای مبتنی بر امضا طراحی شدهاند. تغییرات مهندسی اجتماعی جالب بود، با هدف فریب دادن کارمندانی که ایمیلها را دریافت میکردند.

در حملات، فایلهای “.vbs” از طریق ایمیل توزیع میشوند. این نشان میدهد که نویسندگان بدافزار در حال توسعه تغییراتی هستند تا به کاربران بیشتری در شرکتهایی دسترسی پیدا کنند که اجازه میدهند، فایل های ناشناخته تا از طریق نقطه پایانی زیرساخت خود را وارد کنند. این متأسفانه شامل بسیاری از شرکت های F1000 و همچنین شرکت های کوچک و متوسط می شود.

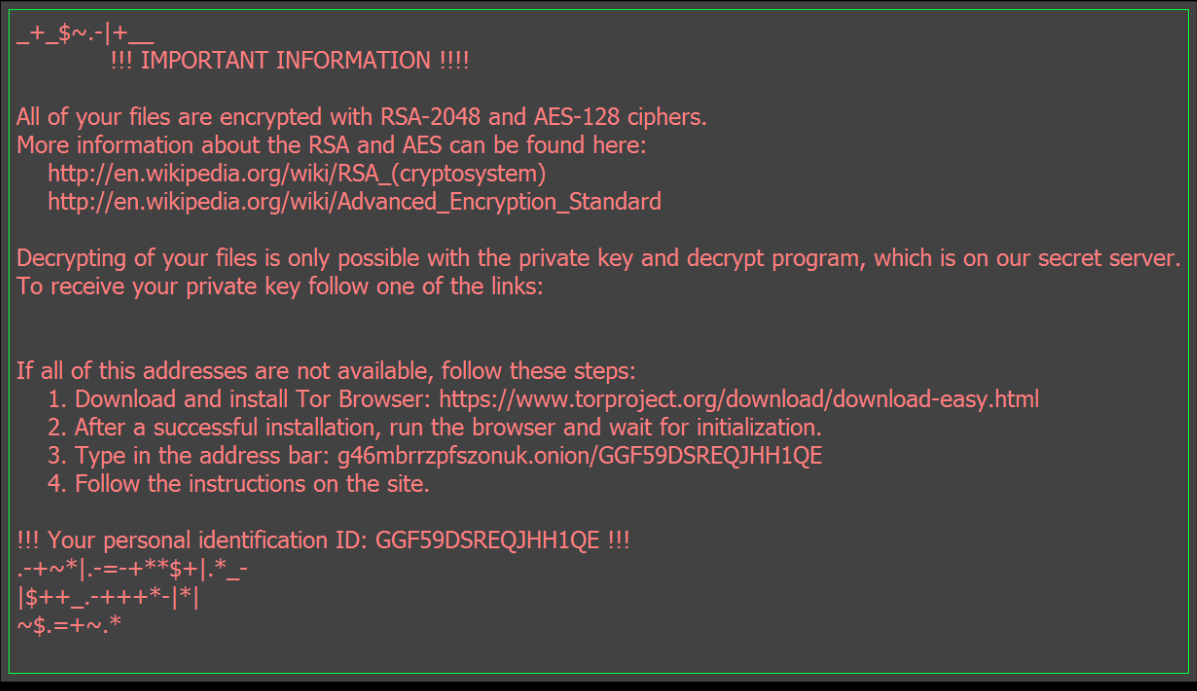

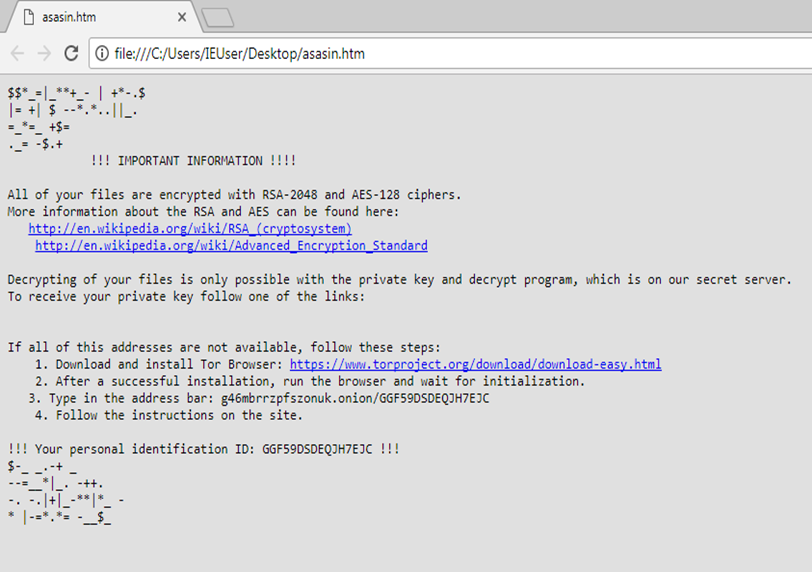

قربانیان اینجا صفحه درخواست باجافزار را میبینند که برای قربانیان سه موج اول حملات Locky ویران شده IKARUS در تابستان و سپتامبر بسیار آشناست.

با نگاهی دقیقتر به یک نمای صفحه باج، میبینید که آنها ویکیپدیا را به عنوان وسیلهای برای قربانی برای کسب اطلاعات بیشتر در مورد رمزهای رمزگذاری فراخوانی میکنند:

در اینجا یک نقشه حرارتی از حمله 11 اکتبر است که محدوده جهانی آن را نشان می دهد.

مکان هایی در هند، ویتنام، ایران و برزیل دریافت کنندگان اصلی بودند.

ISP ها به طور کلی به شدت مورد استفاده قرار گرفتند، که دوباره به پیچیدگی حمله و دفاع سایبری ناکافی در برابر بدافزارهای جدیدی که به نقاط پایانی آنها می رسد اشاره می کند.

در اینجا مالکان پیشرو محدوده شناسایی شده در آن هستند “پرداخت تکمیلی” حمله:

| مالک محدوده | جمع - تعداد ایمیل ها |

| پهنای باند Airtel | 872 |

| پست و مخابرات ویتنام (VNPT) | 730 |

| شرکت ویتل | 530 |

| شرکت FPT Telecom | 438 |

| بهارتی ایرتل | 411 |

در اینجا میتوانید نمونهای از اسکریپتنویسی را مشاهده کنید که کاملاً متفاوت از آنچه در آن استفاده شده است

حملات سپتامبر 2017

کارشناسان فیشینگ و تروجان از آزمایشگاه اطلاعات تهدیدات کومودو (بخشی از آزمایشگاههای تحقیقاتی تهدیدات کومودو) این حملات باجافزار «Locky» را شناسایی کردند و تأیید کردند که در 11 اکتبر شروع شدهاند. بیش از 10,367 مورد از ایمیلهای فیشینگ در نقاط پایانی محافظتشده توسط Comodo در ابتدا شناسایی شدند. سه روز. پیوستها بهعنوان «فایلهای ناشناخته» خوانده میشوند، در محفظه قرار میگیرند، و تا زمانی که توسط فناوری Comodo و در این مورد بدافزار جدید پیچیدهای که از هوش مصنوعی فرار میکند، Comodo آنالیز نشدهاند، از ورود آنها جلوگیری میشود. اطلاعات خطرناک کارشناسان انسانی آزمایشگاهی

تجزیه و تحلیل آزمایشگاه از ایمیل های ارسال شده در “پرداخت تکمیلی” کمپین فیشینگ این دادههای حمله را فاش کرد: 9,177 آدرس IP مختلف از 143 دامنه سطح بالای کد کشور استفاده میشوند که توسط سازمان شمارههای اختصاص داده شده اینترنت (IANA) نگهداری میشوند.

به طور شگفت انگیزی، زمانی که آزمایشگاه منابع را تجزیه و تحلیل کرد و آنها را با آدرس های IP شرکت کننده در سه کمپین گذشته مقایسه کرد، 546 آدرس IP مشابه به همراه 8,631 آدرس IP مختلف در این حمله استفاده شد. این نشانه دیگری از کمبود منابع یا آموزش ناکافی کارکنان امنیت فناوری اطلاعات (یا احتمالاً هر دو) است.

حملات این هکرها تا زمانی ادامه خواهند داشت که شرکت ها از استراتژی ها و ابزارهای ناکافی فروشندگان قدیمی استفاده کنند. فاتح اورهان، رئیس آزمایشگاه اطلاعاتی تهدید کومودو و کومودو گفت آزمایشگاه های تحقیقاتی تهدید (CTRL). «مشکل فایل ناشناخته در حال بدتر شدن است و ما قویاً سازمانهای مدنی را تشویق میکنیم تا وضعیت امنیتی «مجازات پیشفرض» خود را مجدداً ارزیابی کنند و نسل بعدی مهار خودکار و سایر فناوریهای انزوا را که در برابر بدافزارهای جدید یا جدید مانند آنچه در این حملات IKARUS Locky استفاده میشود، محافظت کنند. ”

آیا می خواهید به اطلاعات حمله عمیق تر بپردازید؟ آزمایشگاه جدید اطلاعات تهدید کومودو را بررسی کنید "گزارش ویژه: اکتبر 2017 - اکتبر موج چهارم را به ارمغان می آورد

OF حملات باج افزاری; «.ASASIN» توسعهیافته برای فایلهای رمزگذاریشده» گزارش ویژه یکی از بسیاری از مواردی است که با اشتراک رایگان بهروزرسانیهای آزمایشگاه در https://comodo.com/lab. این پوشش عمیقی از این حمله را با تجزیه و تحلیل بیشتر و با ضمیمه هایی که شامل می شود ارائه می دهد تجزیه و تحلیل بدافزار و جزئیات بیشتر در مورد منابع و ماشین های مورد استفاده در حملات. اشتراک Lab Updates شما همچنین شامل بخشهای I، II و II از «گزارش ویژه: IKARUSdrapidated» است. Locky Ransomwareسری ” و همچنین آزمایشگاه ” را در اختیار شما قرار می دهدبه روز رسانی هفتگیو ویدیوهای «بهروزرسانی ویژه». امروز در comodo.com/lab مشترک شوید.

نکته برای پرسشهای رسانهای: اگر میخواهید با کارشناسان آزمایشگاه اطلاعاتی تهدید کومودو در مورد این موضوع و تهدیدات و فناوریهای مرتبط صحبت کنید، لطفاً تماس بگیرید: media-relations@comodo.com

نرم افزار خدمات فناوری اطلاعات

آزمایش رایگان را شروع کنید کارت امتیازی امنیتی فوری خود را به صورت رایگان دریافت کنید

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://blog.comodo.com/pc-security/new-october-ransomware-attack-hits-endpoints-unknown-file-phishes-victims/

- 1

- 10

- 11

- 2017

- 7

- 9

- a

- هوش مصنوعی

- درباره ما

- آدرس

- مدیران

- در برابر

- الگوریتم

- معرفی

- تحلیل

- و

- دیگر

- رسیدن

- مصنوعی

- هوش مصنوعی

- ظاهر

- اختصاص داده

- حمله

- حمله

- اوت

- قدرت

- نویسندگان

- اساسی

- آغاز شد

- بودن

- بیت کوین

- بلاگ

- بات نت

- برزیل

- به ارمغان می آورد

- کسب و کار

- کمپین بین المللی حقوق بشر

- مبارزات

- مورد

- بررسی

- نزدیک

- رمز

- COM

- مقایسه

- کامپیوتر

- تماس

- مهار

- ادامه دادن

- کنترل

- مختصات

- کشور

- پوشش

- داده ها

- روز

- روز

- عمیق تر

- تقاضا

- خواسته

- طراحی

- جزئیات

- شناسایی شده

- کشف

- در حال توسعه

- مختلف

- کشف

- توزیع شده

- حوزه

- در طی

- پست الکترونیک

- هر دو

- پست الکترونیک

- ایمیل

- کارکنان

- تشویق

- رمزگذاری

- رمزگذاری

- نقطه پایانی

- مهندسی

- کافی

- وارد

- شرکت

- ورود

- ارزیابی

- حتی

- واقعه

- در حال تحول

- کارشناسان

- گسترش

- آشنا

- پرونده

- فایل ها

- شرکت ها

- نام خانوادگی

- رایگان

- از جانب

- سوالات عمومی

- نسل

- دریافت کنید

- گرفتن

- جهانی

- هکرها

- سر

- به شدت

- اینجا کلیک نمایید

- بازدید

- ضربه زدن

- HTTPS

- انسان

- ترکیبی

- in

- در عمق

- شامل

- مشمول

- شامل

- هندوستان

- افراد

- ننگین

- شالوده

- فوری

- اطلاعات

- جالب

- اینترنت

- IP

- آدرس های IP

- ایران

- انزوا

- IT

- امنیت آن است

- آزمایشگاه

- آزمایشگاه

- نام

- برجسته

- یاد گرفتن

- یادگیری

- میراث

- احتمالا

- لاین

- طولانی

- دستگاه

- فراگیری ماشین

- ماشین آلات

- نرم افزارهای مخرب

- بسیاری

- نقشه

- حداکثر عرض

- به معنی

- رسانه ها

- بیش

- جدید

- بعد

- تعداد

- اکتبر

- ONE

- دیگر

- صاحبان

- بخش

- شرکت

- بخش

- فیشینگ

- حمله فیشینگ

- کمپین فیشینگ

- پی اچ پی

- افلاطون

- هوش داده افلاطون

- PlatoData

- لطفا

- نقطه

- پست ها

- در درجه اول

- اصلی

- مشکل

- محافظت از

- حفاظت

- فراهم می کند

- قرار دادن

- محدوده

- فدیه

- باجافزار

- حمله باج افزار

- حملات باج افزار

- رسیدن به

- خواندن

- دریافت

- گیرندگان

- مربوط

- گزارش

- تحقیق

- نشان داد

- سعید

- همان

- کارت امتیازی

- پرده

- تیم امنیت لاتاری

- سپتامبر

- سلسله

- سرویس

- نشان می دهد

- امضاء

- So

- آگاهی

- مهندسی اجتماعی

- مصنوعی

- منابع

- سخن گفتن

- ویژه

- کارکنان

- استراتژی ها

- به شدت

- موضوع

- مشترک

- اشتراک، ابونمان

- تابستان

- هدف قرار

- هدف گذاری

- فن آوری

- پیشرفته

- مخابراتی

- La

- شان

- هزاران نفر

- تهدید

- تهدید

- سه

- از طریق

- زمان

- به

- امروز

- ابزار

- بالا

- سطح عالی

- آموزش دیده

- تروجان

- در نهایت

- زیر

- به روز رسانی

- استفاده کنید

- کاربران

- استفاده کنید

- استفاده

- فروشندگان

- تایید

- از طريق

- قربانی

- قربانیان

- فیلم های

- ویتنام

- چشم انداز

- امواج

- چی

- چه شده است

- که

- ویکیپدیا

- اراده

- شما

- شما

- زفیرنت