- حمله Sybil یک حمله مخرب است که کل شبکه رمزنگاری را هدف قرار می دهد و حساب های تکراری ایجاد می کند تا به عنوان کاربران واقعی ظاهر شود.

- یک حمله مستقیم اغلب ساده است و با یک یادداشت در شبکه کریپتو جعل یا تکرار گره های دیگر شروع می شود.

- دو جنبه مهم حمله Subil را دست و پا گیر می کند. اولین مورد این است که یک هکر کریپتو می تواند آن را از داخل یا خارج از شبکه کریپتو راه اندازی کند.

همه چیز در عصر دیجیتال یک تقلبی دارد، یک نسخه تکراری که کمی ارزانتر است یا کیفیت مناسب نسخه اصلی را ندارد. تکرار یا تقلید اغلب پاسخی به افزایش تقاضا است. در ارزهای دیجیتال، کپی کاری رایج است زیرا دارایی های دیجیتال کمی با یک تفاوت دارند. این می تواند از نظر برند، مکانیسم یا حتی عنوان باشد. متأسفانه، هکرها و کلاهبرداران کریپتو از هنر تکراری استفاده کرده و از آن برای دور زدن استانداردهای امنیتی تعیین شده در امنیت بلاک چین استفاده کرده اند. با قیام اخیر در اکوسیستم کریپتو آفریقا، هکرهای رمزنگاری چشمشان به سود بردن از افزایش کاربران است. حمله Sybil یک حمله تکراری حیاتی است که اغلب رخ می دهد و از دیگر آسیب پذیری های امنیتی بلاک چین پشتیبانی می کند.

حمله سیبیل چیست؟

فناوری بلاک چین و شبکه های رمزنگاری دنیای فناوری را متحول کرده است. با ورود به عصر جدید، برخی مایلند بدون گذراندن فرآیند مورد انتظار از دارایی های دیجیتال سود ببرند. از زمان اولین مفهوم اولیه تبلیغات، عملکرد اصلی امنیت بلاک چین مهار هرگونه تغییر در داده ها بوده است. با این حال، کلاهبرداران کریپتو تفکر خود را تغییر داده و از خلاقیت برای ایجاد حملات کریپتو جدید استفاده کرده اند. حمله سیبیل نتیجه چنین نبوغی است.

همچنین ، بخوانید چگونه مشکل سهگانه بلاک چین را با استفاده از شاردینگ حل کنیم

حمله Sybil یک حمله مخرب است که کل شبکه رمزنگاری را هدف قرار می دهد و حساب های تکراری ایجاد می کند تا به عنوان کاربران واقعی ظاهر شود. این به طور کلی مشکلات متعددی را به همراه دارد، به ویژه زمانی که مکانیسم اجماع برای تکمیل فرآیند اعتبار سنجی مورد نیاز است.

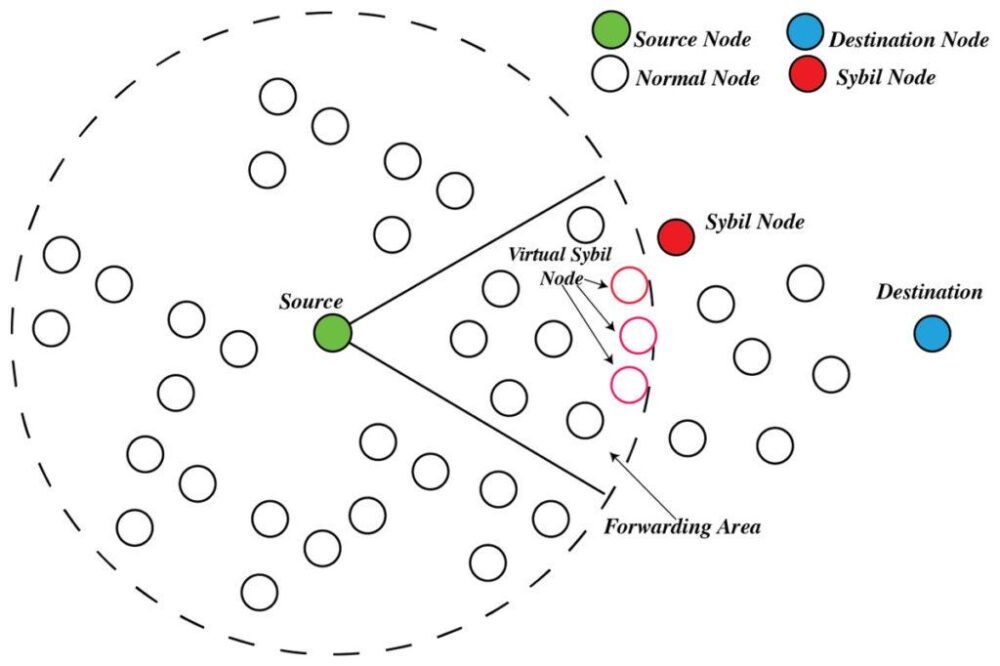

حمله Sybil با تسخیر آهسته وب و دارایی های دیجیتال از طریق گره های جعلی، امنیت زنجیره بلوکی و شبکه رمزنگاری را به خطر می اندازد.[Photo/DCXLearn]

کلمه Sybil از کتاب "Sybil" توسط نویسنده مشهور فلورا رتا شرایبر گرفته شده است. شخصیت اصلی این کتاب، سیبیل دورست، زن جوانی است که از اختلال هویت تجزیه ای (DID) رنج می برد. DID یک اختلال و پدیده روانی است که به افراد اجازه می دهد تا هویت های متفاوتی داشته باشند.

این مکانیسم دقیقی است که یک هکر سایبری از آن استفاده می کند. یک هکر سایبری می تواند با ایجاد هویت های متعدد، کل شبکه بلاک چین را تحت کنترل خود درآورد و مکانیسم های پشت شبکه کریپتو فکر می کنند که 30 گره وجود دارد. در واقع، ممکن است یک یا دو گره باشد.

هدف نهایی این حمله دور زدن امنیت بلاک چین است. برای استفاده از کاربران قانونی با جعل هویت آنها و استفاده از اعتبار حساب آنها برای دارایی های دیجیتال.

حمله Sybil به هکر اجازه می دهد تا یک حساب کاربری با امتیاز شهرت بالا ایجاد کند. این باعث می شود به نظر برسد که فرد چندین بلوک را در شبکه رمزنگاری اعتبارسنجی کرده است. اگر سیستم بلاک چین به این نکته توجه داشته باشد، به کاربر یک شراکت جدید برای اعتبار سنجی اختصاص می دهد و این چرخه دوباره تکرار می شود.

سیبیل چگونه کار می کند

مشابه برنامه ریزی یک پروژه یا تدوین استراتژی، هکرهای کریپتو یک برنامه گام به گام را برای اجرای حمله Sybil دنبال می کنند. Sybil به طور کلی در حال ایجاد بیش از یک شخصیت است. این بدان معنی است که هر حساب باید قانونی به نظر برسد، بنابراین، جعل هویت یک کاربر قانونی نیاز دارد. برای انجام این کار، هکرها تمایل دارند راههایی برای به دست آوردن اعتبار مانند آدرس ایمیل و رمز عبور بیابند و عمدتاً شهروندان ناآگاهی را هدف قرار میدهند که بیگناه چنین اطلاعات حیاتی را رها میکنند.

مرحله بعدی در حمله Sybil، کپی کردن حساب به دست آمده است. این مرحله معمولاً به عنوان فیشینگ شناخته می شود و عواقب وحشتناکی دارد. آنچه مهم است توجه داشته باشید این است که چیزی که یک Sybi را می سازد. حمله بی رحمانه ترکیب آن از حملات اضافی است. در فرآیند خود، به مکانیسم نیاز دارد حملات فیشینگ به کاربران تکراری از طریق مدارک سرقت شده

در بیشتر موارد، نسخه تکراری ایجاد شده تقریباً با حساب واقعی یکسان است. هنگامی که وجوه کاملاً تنظیم و فعال شد، هکر کریپتو یک شبکه ارز دیجیتال هدف را پیدا می کند که ممکن است حفره های مختلفی در امنیت بلاک چین داشته باشد و کاربران تقلبی را جاسازی کند.

به گفته کارشناسان امنیتی، انجام حمله به سیبیل غیرواقعی نیست. هنگامی که کاربران تکراری مورد توجه سیستم امنیتی بلاک چین قرار نگیرند، هکر کریپتو به طور کلی آزاد است تا هر کاری که می خواهد انجام دهد.

چرا حمله سیبیل تهدیدآمیز است؟

دو جنبه مهم حمله Subil را دست و پا گیر می کند. اولین مورد این است که یک هکر کریپتو می تواند آن را از داخل یا خارج از شبکه کریپتو راه اندازی کند. بیشتر به عنوان حمله مستقیم یا غیر مستقیم شناخته می شود.

یک حمله مستقیم اغلب ساده است و با یک یادداشت در شبکه کریپتو جعل یا تکرار گره های دیگر شروع می شود. در اینجا هکر سایبری تضمین می کند که گره واقعی با تمام گره های دیگر تعامل دارد. هنگامی که اقدامات امنیتی بلاک چین متوجه نشدند، گره های موجود تمایل دارند با گره های Sybil (گره های تکراری) ارتباط برقرار کنند و به طور مستقیم بر اعتبار آنها تأثیر بگذارند و اعتبار آنها را افزایش دهند.

حمله غیرمستقیم شامل حمله Sybil است که توسط یک گره واقعی در شبکه کریپتو آغاز شده است. هکر کریپتو به یک کاربر قانونی دسترسی پیدا می کند و از طرف او فرآیند تکرار را آغاز می کند.

دومین جنبه ای که حملات Sybil را دست و پا گیر می کند، توانایی آن در ترکیب حملات دیگر است. خود فرآیند آن شامل ترکیب مکانیسم یک حمله فیشینگ است. علاوه بر تعداد گرههای جعلی در شبکه کریپتو که جایگزین تعداد گرههای واقعی میشود، مهاجم میتواند ۵۱ درصد حمله کند. بنابراین یک هکر کریپتو با استفاده از یک یا دو گره کنترل کاملی بر شبکه بلاک چین خواهد داشت.

جلوگیری از حمله

همه چیز بیهوده نیست، زیرا امنیت بلاک چین در طول سال ها به طور قابل توجهی پیشرفت کرده است. امکان اشکال جدید و پیچیدهتر نقض دادهها را در نظر میگیرد. حمله موفقیت آمیز Sybil ترسناک است، به ویژه از آنجایی که به طور کلی به معنای در اختیار گرفتن یک شبکه رمزنگاری و دسترسی به اکثر دارایی های دیجیتال است. اجتناب از آن به طرز شگفت انگیزی آسان است.

همچنین ، بخوانید آسیبپذیریهای امنیتی NFT بازار NFT را آزار میدهد.

در اینجا چند دستورالعمل وجود دارد:

- مکانیسم اجماع - در این سناریو، تعیین مکانیسم اجماع مورد استفاده قبل از مشارکت در هر شبکه ارز دیجیتال بسیار مهم است. ابزار Proof-of-Stake به طور عمدی انجام حملات مختلف را غیرعملی می کند. به همین ترتیب، حمله Sybil ابتدا نیاز به صرف سکه های رمزنگاری قبل از به دست آوردن وضعیت اعتبارسنجی دارد. برای انجام چنین حمله ای به مقدار زیادی پول نیاز است.

- استفاده از احراز هویت دو مرحله ای: چندین سازمان احراز هویت دو مرحله ای را ارائه می دهند. این در ابتدا از به دست آوردن اعتبار مرحله دوم حمله Sybil جلوگیری می کند. 2 MFA دسترسی هکر کریپتو را دشوار می کند زیرا حتی اگر رمز عبور به خطر بیفتد، همچنان به کد اضافی نیاز دارد، چه از طریق متن یا ایمیل ارسال شود.

- کیف پول سرد - اطمینان از داشتن یک کیف پول سخت افزاری/سرد، ایمنی دارایی های دیجیتال شما را از دسترسی به اینترنت تضمین می کند. اگر یک مهاجم به حساب شما دسترسی پیدا کند، نمی تواند به دارایی های دیجیتال شما دسترسی داشته باشد.

- اعتبارسنجی هویت – شناسایی اینکه آیا یک کاربر همان کسی است که ادعا میکند با فاش کردن ماهیت واقعی کاربران جعلی از حملات Sybil جلوگیری میکند یا خیر. متأسفانه، این روش مستلزم ترکیب یک سیستم مرکزی برای کنترل هویت افراد است. این روش باارزش ترین و بحث برانگیزترین روش است زیرا به صراحت با آنچه که بلاک چین و رمزارز به معنای آن هستند مخالف است. عدم تمرکز

نتیجه

حمله Sybil در نهایت به دلیل ادغام مکانیسم Proof-of-Stake منسوخ خواهد شد، زیرا بسیاری از پلتفرمهای مبادلات رمزنگاری یا در حال تغییر یا تغییر به سمت PoS هستند. اگرچه اقدامات امنیتی بلاک چین وجود دارد که از حملات Syblin جلوگیری می کند، چنین حمله ای هنوز امکان پذیر است. آگاهی از نحوه جلوگیری از آن در پیشگیری از آن بسیار مهم است.

- بیت کوین

- بلاکچین

- بلاک چین و وب 3

- حملات بلاک چین

- انطباق با بلاک چین

- کنفرانس بلاکچین

- امنیت بلوچین

- coinbase

- coingenius

- اجماع

- عضو سازمانهای سری ومخفی

- پذیرش کریپتو در آفریقا

- کنفرانس رمزنگاری

- معدنکاری رمز گشایی

- کریپتو کارنسی (رمز ارزها )

- غیر متمرکز

- DEFI

- دارایی های دیجیتال

- ethereum

- فراگیری ماشین

- اخبار

- رمز غیر قابل شستشو

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- PlatoData

- بازی پلاتو

- چند ضلعی

- اثبات سهام

- حمله سیبیل

- W3

- وب 3 آفریقا

- زفیرنت