تهدیدات علیه زیرساختهای بومی ابری در حال افزایش است، بهویژه زمانی که مهاجمان منابع ابری و کانتینری را برای تقویت عملیات رمزنگاری غیرقانونی خود هدف قرار میدهند. در جدیدترین چرخش، مجرمان سایبری منابع ابری را به مخاطره میاندازند تا هم شرکتهای سرقت رمزنگاری را در طرحهای پرهزینهای که به ازای هر 50 دلار ارز دیجیتالی که کلاهبرداران از این ذخایر محاسباتی استخراج میکنند، حدود 1 دلار منابع ابری برای قربانیان به همراه داشته باشد، راه اندازی کنند.

این بر اساس گزارش جدیدی که امروز از Sysdig منتشر شد، که نشان میدهد در حالی که افراد بد به هر منبع ضعیف ابری یا کانتینری که میتوانند برای تقویت طرحهای پولساز رمزنگاری به دست بیاورند، بیمورد حمله میکنند، اما در مورد آن نیز هوشمندانه استراتژیک هستند.

در واقع، بسیاری از حیلهگرانهترین حملات زنجیره تامین نرمافزاری تا حد زیادی برای تولید رمزارزها از طریق تصاویر کانتینر آلوده طراحی شدهاند. به گفته Sysdig، مهاجمان نه تنها از وابستگیهای کد منبع استفاده میکنند که معمولاً در حملات زنجیره تأمین توهینآمیز تصور میشود، بلکه از تصاویر مخرب مخرب بهعنوان وسیلهای برای حمله مؤثر استفاده میکنند.گزارش تهدید بومی ابری 2022"

مجرمان سایبری از روند موجود در جامعه توسعه برای به اشتراک گذاری کد و پروژه های منبع باز از طریق تصاویر کانتینر از پیش ساخته شده از طریق ثبت کانتینر مانند Docker Hub استفاده می کنند. تصاویر کانتینر دارای تمامی نرم افزارهای مورد نیاز نصب و پیکربندی در حجم کاری آسان برای استقرار هستند. در حالی که این یک صرفه جویی جدی در زمان برای توسعه دهندگان است، اما همچنین مسیری را برای مهاجمان باز می کند تا تصاویری را ایجاد کنند که دارای بارهای مخرب داخلی هستند و سپس پلتفرم هایی مانند DockerHub را با محصولات مخرب خود تولید کنند. تنها چیزی که لازم است این است که یک توسعه دهنده درخواست کشش Docker را از پلتفرم اجرا کند تا آن تصویر مخرب اجرا شود. علاوه بر این، دانلود و نصب Docker Hub غیرشفاف است و تشخیص احتمال بروز مشکل را دشوارتر میکند.

در این گزارش توضیح داده شده است: «روشن است که تصاویر کانتینر به جای یک خطر نظری، به یک بردار حمله واقعی تبدیل شدهاند. DockerHub برای یافتن موارد مخرب. روشهایی که توسط عوامل مخرب توصیف شده توسط Sysdig TRT استفاده میشود، بهطور خاص بارهای کاری ابری و کانتینری را هدف قرار میدهند.

شکار این تیم بیش از 1,600 تصویر مخرب حاوی کریپتوماینرها، درهای پشتی و سایر بدافزارهای مخرب که به عنوان نرمافزار محبوب قانونی پنهان شده بودند، ظاهر شد. کریپتوماینرها بسیار رایج ترین بودند و 36 درصد از نمونه ها را تشکیل می دادند.

استفانو چیریچی، محقق ارشد امنیتی در Sysdig و یکی از نویسندگان این گزارش میگوید: «تیمهای امنیتی دیگر نمیتوانند خود را با این ایده فریب دهند که «کانتینرها برای عوامل تهدید بسیار جدید یا زودگذر هستند و نمیتوانند مزاحم شوند». مهاجمان در فضای ابری هستند و پول واقعی می گیرند. شیوع بالای فعالیت کریپجک به ریسک پایین و پاداش بالا برای مرتکبان نسبت داده میشود.»

TeamTNT و Chimera

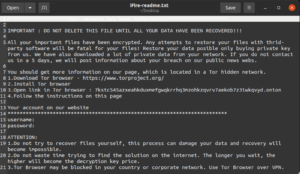

به عنوان بخشی از گزارش، چیریچی و همکارانش همچنین یک تحلیل فنی عمیق از تاکتیکها، تکنیکها و رویهها (TTP) گروه تهدید TeamTNT انجام دادند. این گروه که از سال 2019 فعال است، طبق برخی منابع، بیش از 10,000 دستگاه ابری و کانتینری را در یکی از رایج ترین کمپین های حمله خود، Chimera، به خطر انداخته است. این بیشتر به خاطر فعالیت کرم رمزنگاری شناخته شده است و طبق این گزارش، TeamTNT به اصلاح اسکریپتها و TTPهای خود در سال 2022 ادامه میدهد. برای مثال، اکنون اسکریپتها را با سرویس ابرداده AWS Cloud متصل میکند تا از اعتبارنامههای مرتبط با یک نمونه EC2 استفاده کند و به آن دسترسی پیدا کند. سایر منابع مرتبط با یک نمونه در معرض خطر.

"اگر مجوزهای بیش از حد مرتبط با این اعتبارنامه ها وجود داشته باشد، مهاجم می تواند دسترسی بیشتری به دست آورد. Sysdig TRT معتقد است که TeamTNT میخواهد در صورت امکان از این اعتبارنامهها برای ایجاد نمونههای EC2 بیشتری استفاده کند تا بتواند قابلیتهای رمزنگاری و سود خود را افزایش دهد.

به عنوان بخشی از تجزیه و تحلیل خود، این تیم تعدادی کیف پول XMR را که توسط TeamTNT در طول کمپینهای ماینینگ استفاده میشد، کشف کرد تا تأثیر مالی کریپجکینگ را دریابد.

Sysdig با استفاده از تجزیه و تحلیل تکنیکی شیوههای عملیاتی گروه تهدید در طول عملیات Chimera، توانست متوجه شود که دشمن به ازای هر XMR که استخراج میکرد، 11,000 دلار برای قربانیان خود هزینه کرد. کیف پول هایی که تیم بازیابی کرد حدود 2 XMR بود، به این معنی که مهاجمان یک صورت حساب ابری نزدیک به 40 دلار برای استخراج آن سکه ها جمع آوری کردند.

این گزارش با استفاده از ارزیابی سکهها در اوایل سال جاری، ارزش آن سکهها را حدود 8,100 دلار تخمین زد، با رقم پشت پاکت نشان میدهد که به ازای هر دلاری که افراد شرور به دست میآورند، حداقل 53 دلار برای قربانیان فقط در صورتحسابهای ابری هزینه دارند.