Lukeaika: 9 pöytäkirja

Web3-yritykset hakevat nykyään paljon Web2:n käyttöönottoa, jotka haluavat lisätä web3:n alkuperäisiä ominaisuuksia olemassa oleviin tuotteisiinsa. Mutta odota, mitä web3-vallankumous tuo pöytään?

Ymmärtääksemme Web3:n elinvoimaisuuden, seurataan web-iteraatioiden edistymistä vuosien varrella.

Web1 – tunnetaan nimellä Staattinen verkko, ei helpota vuorovaikutusta, mutta yritykset loivat staattisia sivuja sisällön kulutukseen. Sitten kehittyi Web2, joka tarjosi tilaa käyttäjien vuorovaikutukseen ja vapauden lisätä ja luoda sisältöä verkkoalustoilla.

Kypsymisen seuraava vaihe on, jossa tietojen hallinta siirtyy käyttäjille ilman, että keskitetyillä osapuolilla on hallussaan käyttäjätietoja. Se merkitsee web3:n aamunkoittoa!

Turvallisuusmuutoksiin kannattaa tutustua, jotta eri verkkoversioiden infrastruktuuria ymmärretään paremmin.

Web1 käytti Secure Socket Layer (SSL) -suojattua tiedonsiirtoa selainten ja palvelimien välillä. Web2-välittäjät, kuten Google, Facebook jne., joilla oli pääsy käyttäjätietoihin, ottivat käyttöön Transport Layer Securityn (TLS).

Sen sijaan Web3:n turvallisuus ei ole riippuvainen tietokantakerroksista, vaan asettaa älykkäät sopimukset hallitsemaan suorituksen logiikkaa ja tilaa. Tietojenhallinnan asettaminen käyttäjän käsiin toi hajautuksen peliin, mikä vaati kokonaan uuden tason tietoturvamuutoksia.

Nyt on aika, jolloin painopiste siirtyy Web2:sta Web3:een. Tämä edellyttää kattavan tietoturva-analyysin tekemistä olemassa olevasta Web2-internetistä verrattuna äskettäin löydettyyn web3-verkkoon selvyyden parantamiseksi.

Tämän blogin tarkoituksena on korostaa tietoturvaosaa yksityiskohtaisesti. Mennään vain sisään!

Kyberturvallisuusongelmat Web2:ssa

Webin toinen sukupolvi, joka edusti siirtymistä staattisista verkkosivuista dynaamiseen verkkoon, johti avoimeen viestintään verkkoyhteisöjen välillä. Toimivuuden improvisaatioiden myötä Web2:ssa ilmeni monia ongelmia.

Vaikka Web3 on kaikilta osin Web2:ta edellä, on tärkeää puhdistaa se web2-suojaus ymmärtää, kuinka samanlaisia hyökkäyksiä yritetään web3:ssa, mikä aiheuttaa tietoturvaloukkauksia.

Web2-kyberturvallisuuden arkkitehtoniset kerrokset

Ja niin tässä mennään – Web2:n tärkeimmät tietoturvahaavoittuvuudet.

Todennusvalvonnan puute: Web2 jakaa sisällön oikeudet monille käyttäjille, ei nimenomaan valitulle määrälle valtuutettuja ihmisiä. Siten tämä antaa erittäin hyvän mahdollisuuden vähemmän kokeneelle käyttäjälle vaikuttaa negatiivisesti koko järjestelmään.

Hyökkääjä voi esimerkiksi kirjautua sisään sivustolle ja naamioitua todennetuksi käyttäjäksi lähettääkseen vääriä tietoja ja suorittaakseen epäautentisia hallinnollisia toimia.

Sivustojen välinen pyyntöpetos: Käyttäjä vierailee verkkosivustolla, joka näyttää normaalilta, mutta jossa on haitallinen koodi, joka ohjaa tahattomalle verkkosivustolle. Esimerkki tästä on Twitterin haavoittuvuus, joka suosi sivustojen omistajia poimimaan verkkosivustollaan vierailevien käyttäjien Twitter-profiilit.

Tietojenkalastelu on kaikkien aikojen suurin päänsärky, ja se on laajimmin käytetty web2:ssa ja web3:ssa, vaikka hyökkäysmalli saattaa vaihdella hieman. Tietojenkalasteluhyökkäykset eivät perustu ohjelmiston heikkouteen, vaan hyökkääjät käyttävät hyväkseen käyttäjien tietoisuuden puutetta tässä.

Yleensä hyökkääjä lähettää uhrille sähköpostin, jossa hän pyytää arkaluonteisia tietoja. Tämä johtaa siihen, että uhri laskeutuu petollisille sivustoille, mikä johtaa tehokkaisiin tietojenkalasteluhyökkäyksiin.

Tietojen eheys: Tietojen eheyden varmistaminen on olennainen osa turvallisuutta, koska harhaanjohtavat tiedot luovat vaikutuksen, joka ei ole yhtä hakkerointi.

Esimerkiksi Wikipedia, melko riittävän monien ihmisten käyttämä sivusto, ilmoitti erehdyksessä senaattori Kennedyn kuolemasta ennenaikaisesti. Tällaiset epätarkat tiedot aiheuttaisivat suuremman vääristymän aidon sisällön kuluttamisessa verkosta.

Riittämätön automaatio: Web2:n ohjelmoitavat käyttöliittymät auttoivat hakkereita automatisoimaan hyökkäyksiä, kuten CSRF-hyökkäykset ja käyttäjätietojen automaattisen haun, helpommin. Tietovuodot, joissa arkaluonteisia tietoja julkaistaan vahingossa sivustoilla, ovat yleisiä myös web2:ssa.

Web3 Glaze

Web2:n tietoturvauhkien tarkastelun jälkeen selvitetään, miten web3:n lähestymistapa pyrkii ratkaisemaan dataan liittyviä esteitä ja vie Internetiä eteenpäin sen toiminnassa.

Web3 on avannut käyttäjille laajan areenan mahdollisuuksia ansaita rahaa ja olla vuorovaikutuksessa muiden kanssa ilman välittäjien tarvetta. Lohkoketjuverkot ja älykkäät sopimukset aiheuttavat suurimman osan Internet-vallankumouksen uuden vaiheen aiheuttamasta hajauttamisesta.

Pääohjauspisteen poistaminen Web3:sta kaventaa linkitettyjä hyökkäyksiä ja parantaa siten turvallisuutta nykyistä paremmin. Toinen etu on kustannusten aleneminen vähentämällä välittäjille menevää osuutta.

Koska se suosii peer-to-peer-vuorovaikutusta, se antaa lisähallinnan siihen dataan, jota he haluavat hankkia. Lisäksi täällä olevat tiedot on salattu turvallisuutta ja yksityisyyttä ajatellen, joten mitään tietoja ei vahingossa vuoda muille osapuolille.

Kyberturvallisuusongelmat Web3:ssa

Web3 ei ole enää vieras käsite, sillä se on jo lujasti juurtunut suuren yleisön keskuuteen. Joissakin maissa jopa virtuaalivaluuttoja tukee ja laskee liikkeeseen Central Bank Digital Currencies (CBDC).

Ilmeisesti rehottava kasvu merkitsee myös uusien turvallisuusuhkien tuomista mukanaan. Ymmärretään Web3:n nousevat uhat.

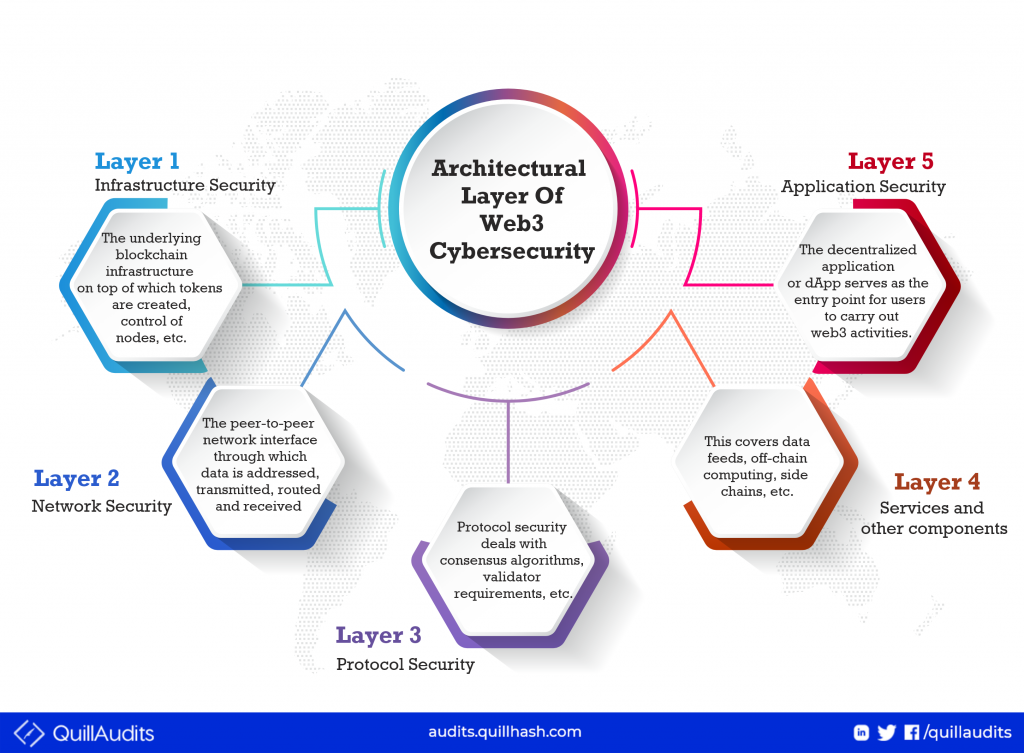

Web3-kyberturvallisuuden arkkitehtoninen kerros

Tietojen aitous – kysymys

Hajautetun tiedonhallinnan infrastruktuurissa tiedon pyhyys ja omaperäisyys jäävät arvoitukseksi. Tietojen oikeellisuudesta ei ole vastuuta, joten se voi olla myös suurin väärän tiedon lähde.

Blockchain-haavoittuvuudet – väistämätön

Solmut ohjaavat lohkoketjuverkkoja. Mutta kun yli 51 % lohkoketjusta on haitallisten toimijoiden hallinnassa, aina niin turvallinen lohkoketju tulee alttiiksi manipulaatiolle, mikä johtaa kryptovarkauksiin ja rahavarkauksiin.

Tietojenkalasteluuhkat – ikivihreä hakkerointi

Kuten aiemmin keskustelimme, tietojenkalasteluuhat eivät ole mitään uutta, mutta sen käyttö web3:ssa aiheuttaa todennäköisesti suuria tappioita. Konsepti on sama, jossa haitallisia linkkejä lähetetään käyttäjille sähköpostien ja väärennettyjen ilmoitusten kautta linkeillä, jotka on lähetetty sosiaalisen median kanaviin, kuten Discord, Instagram, Twitter jne.

Tässä on muutamia tapauksia tietojenkalasteluhyökkäyksistä. Vuonna 2021 kryptovaluuttoja ryöstettiin 6000 1.7 Coinbasen asiakastililtä, XNUMX miljoonan dollarin arvosta OpenSea-käyttäjien NFT:itä menetettiin tietojenkalasteluhyökkäysten vuoksi, julkkisten profiileja hakkeroitiin tietojenkalastelulinkkien levittämiseksi ja niin edelleen, ja niin edelleen, ja niin edelleen, uutisotsikoissa silloin tällöin.

Maton vedot: Matonvetotapahtumat liittyvät läheisemmin DeFi-projekteihin, joissa kehitystiimi äkillisesti hylkää sijoittajat nostamalla koko likviditeettinsä. Hankkeen tai FOMO:n tutkimatta jättäminen saa sijoittajat investoimaan laittomiin hankkeisiin myöhemmin ja huomaa, että heidän varat ovat menneet hetkessä ohi.

Web3:sta periytyneet Web2-tietoturvauhat

Koska on käsitelty sekä web2- että web3-tietoturvaa, web2-haavoittuvuuksista on otettava opiksi Internetin tulevaisuuden turvaamiseksi. Edellyttäen, että Web3 on hajautettu, älykkäiden sopimusten ja lohkoketjuprotokollien kestävyyden varmistaminen on kriittistä.

Mutta sitten web3-projektit hyödyntävät edelleen tiettyjä web2-kehyksiä lisätoimintoja varten. Hyökkääjät käyttävät tätä hyväkseen ja käyttävät hyväkseen web2:n haavoittuvuuksia web3-tilassa. Lainaan tässä muutamia tapauksia tällaisista tapahtumista.

Google Tag Manager Exploit

KyberSwap, hajautettu pörssi, menetti 265,000 XNUMX dollaria Googlen tag Managerin haavoittuvuuden (GTM) vuoksi. GTM on tunnisteiden hallintajärjestelmä digitaalisen markkinoinnin tunnisteiden lisäämiseen ja päivittämiseen seurantaa ja sivuston analysointia varten.

KyberSwap-tapahtumassa hakkeri pääsi GTM-tililleen tietojenkalastelulla ja lisäsi haitallisen koodin. Ja tuloksena on vaarantunut etuosa, joka johti dollareiden tappioon. Taustalla oleva syy on tietojenkalastelu.

Domain Name System Exploit

Vuonna 2022 jälleen yksi web2-haavoittuvuus aiheutti 570,000 XNUMX dollarin tappion Curve Financelle, hajautetulle pörssille. Tällä kertaa hakkerit myrkyttivät DNS-välimuistin (Domain Name System), joka ohjasi käyttäjät väärennetylle kopiointisivustolle autentikoidun Curve Finance -sivuston sijaan.

DNS on työkalu, joka ohjaa käyttäjät sivustolle, jonka he kirjoittavat hakuun. Luomalla kopion Curve Finance -sivustosta hakkeri huijasi käyttäjät vierailemaan siellä ja pakotti heidät hyväksymään haitallisen sopimuksen kotisivulla. Kun sopimusten käyttö lompakoissa hyväksyttiin, käyttäjän varat valuivat yhteensä noin 570,000 XNUMX dollariin.

Joten huomioitava Web2-tietoturvahaavoittuvuus käynnistäessäsi projekteja web3-tiloissa.

Miksi projektit siirtyvät Web2:sta Web3:een?

"Web3-käyttötapaukset mainostetaan useimmiten tarjouksina jo jakelussa olevissa Web2-käyttötapauksissa", sanoo asiantuntija.

Monet käyttäjät eivät halua olla maailmassa, jossa on huono käyttökokemus, vaan he haluavat hallita tietojaan täysin. Web2-yritykset löytävät Web3:sta paljon mielenkiintoisia osia, jotka houkuttelevat käyttäjiä enemmän ja haluavat siten periä ne alustoilleen.

Esimerkiksi Facebookin ja Twitterin kaltaiset tuotemerkit ottavat käyttöön NFT:n alustoillaan, kun ne ovat ymmärtäneet mahdolliset käyttötapansa. Nykytrendi on, että Web2-yritykset edistävät web3:n käyttöönottoa paljon enemmän.

Kuuntele, mitä numeroilla on sanottavaa Web3-suojauksen tilasta

- Web3:n yleisimmät hakkerointitekniikat ovat edelleen sopimushaavoittuvuuden hyväksikäyttö, joka muodostaa 45.8 %, ja flash-lainahyökkäykset.

- Pelkästään vuonna 2022 rug-pull-tapahtumien tappiot olivat noin 34,266,403 XNUMX XNUMX dollaria, ja Discord-palvelimissa havaittiin enemmän phishing-hyökkäyksiä.

- Puolet hyökkäyksen kohteena olevista hankkeista on auditoimatta.

Onko meillä vaihtoehtoja vähentää riskejä ja varmistaa Web3-suojaus?

Miksi ei? On olemassa runsaasti käytäntöjä tietoturvaloukkausten hillitsemiseksi, ja se on Web3:n paras osa. Web3 on jo korostanut asemaansa, ja sen kiireelliset huolenaiheet laajentavat turvallisuuden ja tehokkuuden vahvistamisen mahdollisuuksia.

Ota käyttöön suunnittelun mukaiset turvallisuuden periaatteet

Suunnitellessaan tuotetta ja kehyksiä kehittäjillä tulee olla tietoturva-ajattelutapa hyökkäyspintojen minimoimiseksi, suojatut oletusasetukset, nollaluottamuskehykset ja niin edelleen.

Kiinnitä huomiota Web3-markkinoiden dynamiikkaan

Web3 on teknologian ulkopuolella, ja se sisältää useita oikeudellisia, kulttuurisia ja taloudellisia dynamiikkaa, jotka tulee ottaa huomioon ennen tiettyjen kokoonpanojen ja integraatioiden käyttöönottamista.

Intelligence-yhteistyö alan johtavien tietoturvaresurssien kanssa

Yhteistyö alan toimijoiden kanssa tai kyberriskien hallintaohjelmiin osallistuminen auttaa lisäämään tietoisuutta uusien uhkien lieventämisestä. Avoimen lähdekoodin alustoilla, kuten GitHubilla tai OODA Loopilla, julkaistuja tietoturvaohjeita voidaan hyödyntää.

Älykkään sopimuskoodin riippumaton analyysi ja tarkastus

Kehitysprosessin päätyttyä koodin arviointi tulisi tehdä vikojen korjaamiseksi etukäteen, ei tapahtuman kuumuudessa. Tilintarkastuspalvelut kiinnitä erityistä huomiota koodissa oleviin hyökkäysvektoreihin, yksityisyyden suojaukseen jne., jotka projektiryhmällä on taipumus jättää huomioimatta kehittäessään.

Kuinka Quilaudits auttaa pääsemään turvallisesti Internetin seuraavaan todellisuuteen?

QuillAudits on yhden luukun kohde web3-kyberturvallisuusratkaisuille. Palvelutarjontaa on venytetty laajasti web3-projektien ja sijoittajien turvaamiseksi kaikista näkökulmista. Tässä on tietoa tarjoamiemme monipuolisten palveluiden tuntemisesta.

Älykkäät sopimustarkastukset

Noudatamme kattavaa lähestymistapaa tarkastaessamme älykkäitä sopimuksia, jotka on kehitetty eri lohkoketjuille, kuten Ethereum, Solana, Polygon jne. Käytämme huippuluokan tekniikoita tutkiaksemme koodi tietoturvapuutteille ja mahdollisille haavoittuvuuksille.

Tarkastuksen jälkeen auditointiasiantuntijamme jakavat yksityiskohtaisen raportin sekä turvallisuussuosituksia älykkäiden sopimusten mahdollisten riskien voittamiseksi. Tämä lisää hankkeen onnistumisen todennäköisyyttä.

Due Diligence

Koska kukoistavaa Web3-tilaa ei ole säädelty tarpeeksi hyvin, mattovedot ovat melko yleisiä ja siten hylkäävät sijoittajat arvottomilla tokeneilla. Due diligence -palvelumme tarjoavat suojan maton vetämiseltä tekemällä perusteellisen tutkimuksen projektista ja suosittelemalla turvallisempia sijoitusvaihtoehtoja.

KYC

KYC-palveluihimme kuuluu taustatarkistuksen tekeminen projektille sen legitimiteetin vahvistamiseksi. Siten se auttaa omistajia vahvistamaan projektinsa mainetta ja esittelemään niitä yhteisöjensä edessä.

UKK

Mitä web3 voi tehdä, mitä web2 ei voi?

Web3:n merkittävin etu web2:een verrattuna on tietojen täydellinen hallinta. Web3 avaa käyttäjille laajan areenan mahdollisuuksia ansaita rahaa ja olla vuorovaikutuksessa vertaistensa kanssa ilman välittäjien tarvetta.

Onko Web3 turvallinen?

Koska web3 tallentaa tiedot hajautettuun pääkirjaan, ne ovat turvallisempia kuin mikään perinteinen sovellus. On kuitenkin olemassa web3:lle ominaisia uhkia, joita voidaan vähentää noudattamalla oikeita käytäntöjä. Lue lisää tästä blogista.

Mitä huolenaiheita web2:n osoittamassa web3:ssa on?

Vaikka web2:n käytössä on useita etuja, on ongelmia, kuten yhtäläinen pääsy, tiedonhallinta, tekijänoikeusongelmat, yksityisyys, turvallisuus jne. Web3 yrittää ratkaista ne kaikki blockchain-tekniikan avulla.

Miksi Web3 on tulevaisuus?

Monet käyttäjät eivät halua olla maailmassa, jossa on huono käyttökokemus, vaan he haluavat hallita tietojaan täysin. Web2-yritykset löytävät Web3:sta paljon mielenkiintoisia osia, jotka houkuttelevat käyttäjiä enemmän ja haluavat siten periä ne alustoilleen.

2 Näyttökerrat

- Bitcoin

- blockchain

- lohkoketjun noudattaminen

- blockchain-konferenssi

- coinbase

- coingenius

- Yhteisymmärrys

- salauskonferenssi

- kryptointi

- kryptovaluutta

- hajautettu

- defi

- Digitaaliset varat

- ethereum

- koneoppiminen

- ei korvattava tunnus

- Platon

- plato ai

- Platonin tietotieto

- Platoblockchain

- PlatonData

- platopeliä

- Monikulmio

- todiste panoksesta

- Quillhash

- nousussa

- W3

- zephyrnet