Lukuaika: 3 pöytäkirjaYleiskatsaus

Yksi ensimmäisistä kerroista, kun yleisö koki ensi käden, ymmärsi lunnasohjelman voiman, kun WannaCry puhkesi vuonna 2017. Hallitus, koulutus, sairaalat, energia, viestintä, valmistus ja monet muut keskeiset tietoinfrastruktuurisektorit kärsivät ennennäkemättömistä tappioista. , koska siitä lähtien on ollut monia versioita, kuten esimerkiksi SimpleLocker, SamSam ja WannaDecryptor.

Comodon Threat Research Labs on saanut uutisia siitä, että Black Rose Lucy -kiristysohjelmalla on uusia variantteja, jotka hyökkäävät AndroidOS: ää vastaan.

Black Rose Lucyn haittaohjelmilla ei ollut lunnasohjelmakapasiteettia, kun Check Point löysi ne takaisin syyskuussa2018. Tuolloin Lucy oli haittaohjelmien (Maas) botnet ja pudotin Android-laitteille. Nyt se on palannut uusiin ransomware-ominaisuuksiin, joiden avulla se voi hallita tartunnan saaneita laitteita muokkaamaan ja asentamaan uusia haittaohjelmasovelluksia.

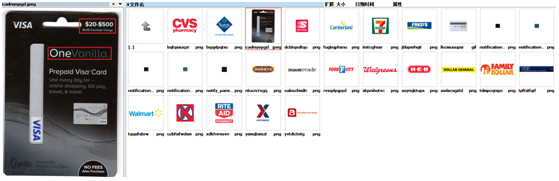

Ladattuna Lucy salaa tartunnan saaneen laitteen ja selaimeen tulee lunnasviesti, väittäen, että se on Yhdysvaltain liittovaltion tutkintatoimiston (FBI) viesti laitteesta löytyvän pornografisen sisällön takia. Uhria kehotetaan maksamaan 500 dollarin sakko kirjoittamalla luottokorttitiedot yleisemmän Bitcoin-menetelmän sijaan.

Kuva 1. Lucy-kiristysohjelma käyttää resurssikuvia.

analyysi

Comodo Threat Research Center keräsi näytteitä ja suoritti analyysin, kun huomasimme, että Black Rose Lucy oli palannut.

lähetys

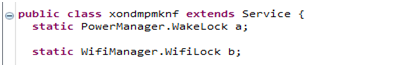

Normaalina videosoitinsovelluksena naamioitu mediajakolinkkien kautta se asennetaan äänettömästi, kun käyttäjä napsauttaa .Android-turvallisuus näyttää viestin, jossa käyttäjää pyydetään ottamaan käyttöön suoratoistovideon optimointi (SVO). Napsauttamalla OK, haittaohjelma saa käyttöoikeudet palveluihin. Kun tämä tapahtuu, Lucy voi salata uhrin laitteen tiedot.

Kuva 2. Lucyn ponnahdusikkunan huijausviesti

Ladata

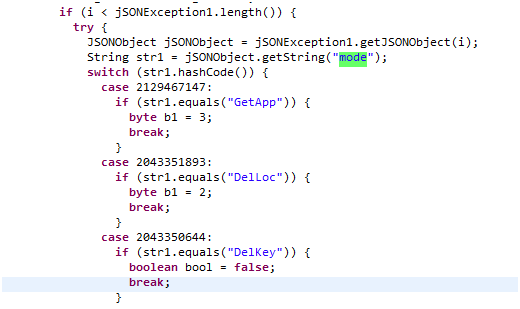

MainActivity-moduulin sisällä sovellus laukaisee haitallisen palvelun, joka rekisteröi sitten BroadcastReceiver-ohjelman, jota komentokäsky.SCREEN_ON kutsuu, ja kutsuu sitten itsensä.

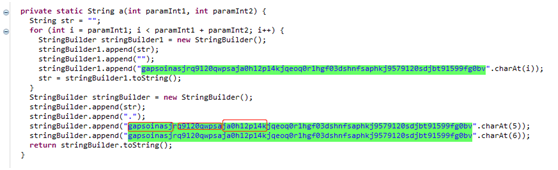

Tätä käytetään WakeLock- ja WifiLock-palvelujen hankkimiseen:

WakeLock: joka pitää laitteen näytön päällä;

WifiLock: joka pitää wifin päällä.

Kuva 3.

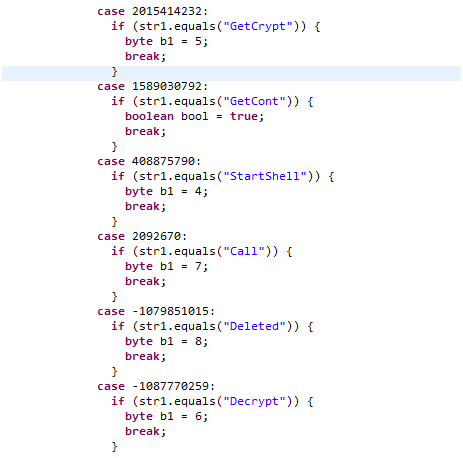

C & C

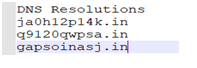

Toisin kuin haittaohjelmien aiemmat versiot, TheC & Cservers on toimialue, ei IP-osoite, vaikka palvelin olisi estetty, se voi helposti ratkaista uuden IP-osoitteen.

Kuva 4. C & C-palvelimet

Kuva 5. Lucy käyttää C & C-palvelimia

Kuva 6: Lucy Command & Control

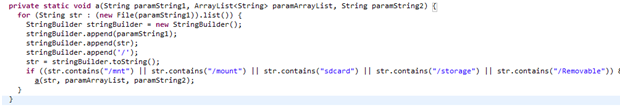

Salaus / salauksen purku

Kuva 7: Git-laitteen hakemisto

Kuva 8: Lucyn salaus / salauksen purku

Lunnaat

Kun Lucy salaa tartunnan saaneen laitteen, selaimeen tulee lunnasviesti, joka väittää, että viesti on Yhdysvaltain liittovaltion tutkintatoimistolta (FBI) laitteesta löytyvän pornografisen sisällön takia. Uhria kehotetaan maksamaan 500 dollarin sakko syöttämällä luottokorttitiedot yleisemmän Bitcoin-menetelmän sijaan.

Yhteenveto

Haitalliset virukset ovat kehittyneet. Ne ovat monipuolisempia ja tehokkaampia kuin koskaan, ennemmin tai myöhemmin mobiililaitteista tulee massiivinen lunnasohjelmien hyökkäysalusta.

Vinkkejä ennaltaehkäisyyn

1. Lataa ja asenna vain luotetut sovellukset

2. Älä napsauta mitään tuntemattoman alkuperän sovellusta,

3. tehdä säännöllisiä, ei-paikallisia varmuuskopioita tärkeistä tiedostoista,

4.Asenna virustorjuntaohjelma

Aiheeseen liittyvät resurssit

Verkkosivuston haittaohjelmien poisto

Verkkosivun haittaohjelmien skanneri

Viesti Musta ruusu Lucy Back-Ransomware AndroidOS ilmestyi ensin Comodo-uutiset ja Internet-tietoturva.

- "

- &

- 7

- a

- hankkia

- Toiminta

- osoite

- analyysi

- android

- Hakemus

- sovellukset

- varmuuskopiot

- Alku

- Bitcoin

- Musta

- Tukkia

- botnet

- selain

- kyvyt

- Yhteinen

- Yhteydenpito

- pitoisuus

- ohjaus

- pisteitä

- luottokortti

- tiedot

- laite

- Laitteet

- DID

- löytö

- näyttö

- verkkotunnuksen

- download

- helposti

- koulutus

- tehokas

- mahdollistaa

- salaus

- energia

- kehittyvä

- esimerkki

- FBI

- Liitto-

- Federal Bureau of Investigation

- Kuva

- loppu

- Etunimi

- löytyi

- alkaen

- toiminto

- mennä

- Hallitus

- sairaalat

- HTTPS

- kuvien

- tärkeä

- tiedot

- Infrastruktuuri

- asentaa

- Internet

- Internet Security

- tutkimus

- IP

- IP-osoite

- IT

- itse

- avain

- Labs

- linkit

- näköinen

- onni

- tehdä

- haittaohjelmat

- valmistus

- massiivinen

- Media

- lisää

- uutiset

- normaali

- optimointi

- Muut

- Maksaa

- foorumi

- soitin

- Kohta

- teho

- edellinen

- julkinen

- Lunnaat

- ransomware

- Ransomware -hyökkäys

- tajusi

- sai

- rekisterit

- säännöllinen

- tutkimus

- resurssi

- Näytön

- sektorit

- turvallisuus

- palvelu

- Jaa:

- koska

- streaming

- -

- aika

- kertaa

- ennennäkemätön

- us

- käyttää

- Video

- virukset

- wifi